Comprensión de las etiquetas de eventos de Control de aplicaciones

Windows Defender eventos de Control de aplicaciones (WDAC) incluyen muchos campos, que proporcionan información útil de solución de problemas para averiguar exactamente lo que significa un evento. En este artículo se describen los valores y significados de algunas etiquetas de eventos útiles.

SignatureType

Representa el tipo de firma que ha comprobado la imagen.

| Valor SignatureType | Explicación |

|---|---|

| 0 | No se ha intentado firmar o no se ha intentado la comprobación |

| 1 | Firma incrustada |

| 2 | Firma almacenada en caché; presencia de un EA de CI significa que el archivo se ha comprobado previamente |

| 3 | Catálogo almacenado en caché comprobado a través de la base de datos de catálogo o buscando catálogo directamente |

| 4 | Catálogo no almacenado en caché comprobado a través de la base de datos de catálogo o buscando catálogo directamente |

| 5 | Comprobado correctamente mediante un asesor experto que informa a CI de que el catálogo se pruebe primero |

| 6 | Catálogo de paquetes de AppX/MSIX comprobado |

| 7 | Archivo comprobado |

Nivel de firma solicitado y validado

Representa el nivel de firma en el que se ha comprobado el código.

| Valor SigningLevel | Explicación |

|---|---|

| 0 | El nivel de firma aún no se ha comprobado |

| 1 | El archivo no está firmado o no tiene ninguna firma que pase las directivas activas. |

| 2 | Confianza de Windows Defender directiva de Control de aplicaciones |

| 3 | Código firmado por el desarrollador |

| 4 | Authenticode firmado |

| 5 | PPL de la aplicación firmada por Microsoft Store (luz de proceso protegido) |

| 6 | Firmado por Microsoft Store |

| 7 | Firmado por un proveedor de Antimalware cuyo producto usa AMPPL |

| 8 | Microsoft firmado |

| 11 | Solo se usa para la firma del compilador de .NET NGEN |

| 12 | Windows firmado |

| 14 | Windows Trusted Computing Base firmado |

VerificationError

Representa por qué se produjo un error en la comprobación o si se realizó correctamente.

| Valor VerificationError | Explicación |

|---|---|

| 0 | Firma comprobada correctamente. |

| 1 | El archivo tiene un hash no válido. |

| 2 | El archivo contiene secciones que se pueden escribir compartidas. |

| 3 | El archivo no está firmado. |

| 4 | Firma revocada. |

| 5 | Firma expirada. |

| 6 | El archivo se firma mediante un algoritmo hash débil, que no cumple la directiva mínima. |

| 7 | Certificado raíz no válido. |

| 8 | No se pudo validar la firma; error genérico. |

| 9 | El tiempo de firma no es de confianza. |

| 10 | El archivo debe firmarse mediante hashes de página para este escenario. |

| 11 | Error de coincidencia de hash de página. |

| 12 | No es válido para una PPL (luz de proceso protegida). |

| 13 | No es válido para un PP (proceso protegido). |

| 14 | Falta la firma del EKU del procesador ARM necesario. |

| 15 | Error en la comprobación de WHQL. |

| 16 | No se ha alcanzado el nivel de firma de directiva predeterminado. |

| 17 | No se ha alcanzado el nivel de firma de directiva personalizada; se devuelve cuando la firma no se valida en un conjunto de certificados definido por SBCP. |

| 18 | No se ha alcanzado el nivel de firma personalizado; devuelve si la firma no coincide CISigners en UMCI. |

| 19 | Binary se revoca en función de su hash de archivo. |

| 20 | Falta la marca de tiempo del hash de certificado SHA1 o después de un corte válido según lo definido por la directiva criptográfica débil. |

| 21 | No se pudo pasar Windows Defender directiva de Control de aplicaciones. |

| 22 | Modo de usuario no aislado (IUM)) firmado; indica un intento de cargar un binario estándar de Windows en un trustlet de seguridad basada en virtualización (VBS). |

| 23 | Hash de imagen no válido. Este error puede indicar daños en el archivo o un problema con la firma del archivo. Las firmas que usan criptografía de curva elíptica (ECC), como ECDSA, devuelven este valor VerificationError. |

| 24 | Raíz de vuelo no permitida; indica que se intenta ejecutar código firmado por piloto en el sistema operativo de producción. |

| 25 | Infracción de la directiva anti-trampa. |

| 26 | Denegado explícitamente por la directiva de WADC. |

| 27 | La cadena de firma parece estar alterada o no es válida. |

| 28 | Error de coincidencia de hash de página de recursos. |

Opciones de eventos de activación de directiva

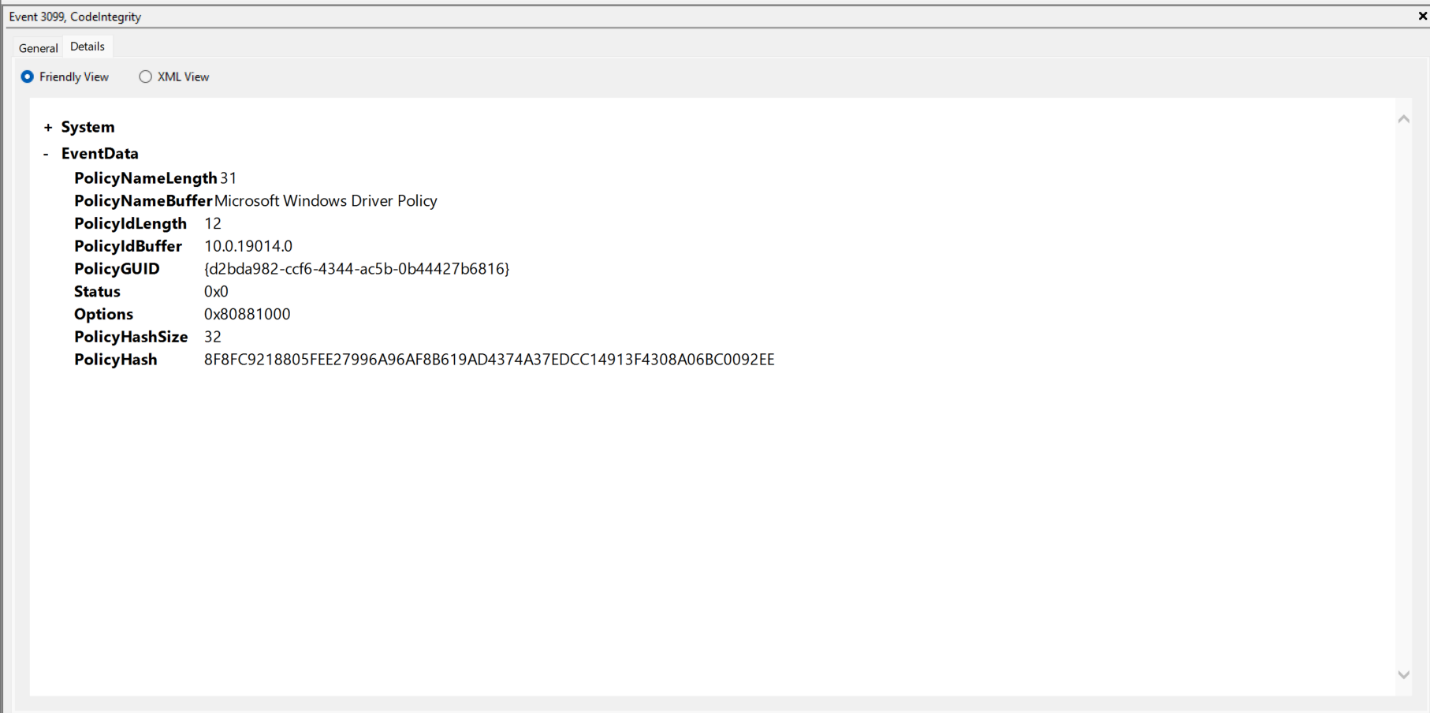

Los valores de opción de la regla de directiva de Application Control se pueden derivar del campo "Opciones" de la sección Detalles para eventos de activación de directivas correctos. Para analizar los valores, convierta primero el valor hexadecimal en binario. Para derivar y analizar estos valores, siga el flujo de trabajo siguiente.

- Acceso Visor de eventos.

- Acceda al evento 3099 de integridad de código.

- Acceda al panel de detalles.

- Identifique el código hexadecimal que aparece en el campo "Opciones".

- Convierta el código hexadecimal en binario.

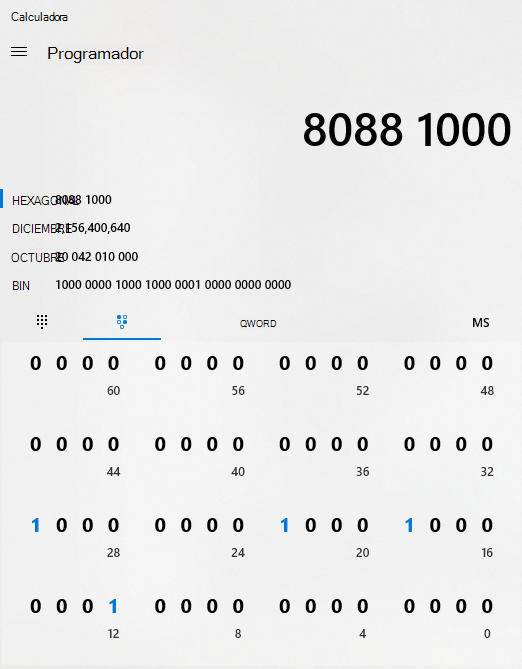

Para obtener una solución sencilla para convertir hexadecimal a binario, siga estos pasos:

- Abra la aplicación Calculadora.

- Seleccione el icono de menú.

- Seleccione Modo de programador .

- Seleccione HEX.

- Escriba el código hexadecimal. Por ejemplo,

80881000. - Cambie al teclado de alternancia de bits.

Esta vista proporciona el código hexadecimal en formato binario, con cada dirección de bits que se muestra por separado. Las direcciones de bits comienzan en 0 en la parte inferior derecha. Cada dirección de bits se correlaciona con una opción de regla de directiva de eventos específica. Si la dirección de bits contiene un valor de 1, la configuración está en la directiva.

A continuación, use las direcciones de bits y sus valores de la tabla siguiente para determinar el estado de cada opción de regla de directiva. Por ejemplo, si la dirección de bits de 16 contiene un valor de 1, la opción Habilitado: Modo de auditoría (predeterminado) está en la directiva. Esta configuración significa que la directiva está en modo de auditoría.

| Dirección de bits | Opción de regla de directiva |

|---|---|

| 2 | Enabled:UMCI |

| 3 | Enabled:Boot Menu Protection |

| 4 | Enabled:Intelligent Security Graph Authorization |

| 5 | Enabled:Invalidate EAs on Reboot |

| 7 | Required:WHQL |

| 10 | Enabled:Allow Supplemental Policies |

| 11 | Disabled:Runtime FilePath Rule Protection |

| 13 | Enabled:Revoked Expired As Unsigned |

| 16 | Enabled:Audit Mode (Default) |

| 17 | Disabled:Flight Signing |

| 18 | Enabled:Inherit Default Policy |

| 19 | Enabled:Unsigned System Integrity Policy (Default) |

| 20 | Enabled:Dynamic Code Security |

| 21 | Required:EV Signers |

| 22 | Enabled:Boot Audit on Failure |

| 23 | Enabled:Advanced Boot Options Menu |

| 24 | Disabled:Script Enforcement |

| 25 | Required:Enforce Store Applications |

| 27 | Enabled:Managed Installer |

| 28 | Enabled:Update Policy No Reboot |

Entidades de certificación raíz de Microsoft de confianza para Windows

La regla significa confiar en cualquier cosa firmada por un certificado que encadene a esta ca raíz.

| Id. raíz | Nombre raíz |

|---|---|

| 0 | Ninguna |

| 1 | Unknown |

| 2 | Self-Signed |

| 3 | Microsoft Authenticode(tm) Root Authority |

| 4 | Microsoft Product Root 1997 |

| 5 | Microsoft Product Root 2001 |

| 6 | Microsoft Product Root 2010 |

| 7 | Microsoft Standard Root 2011 |

| 8 | Microsoft Code Verification Root 2006 |

| 9 | Microsoft Test Root 1999 |

| 10 | Microsoft Test Root 2010 |

| 11 | Microsoft DMD Test Root 2005 |

| 12 | Microsoft DMDRoot 2005 |

| 13 | Microsoft DMD Preview Root 2005 |

| 14 | Microsoft Flight Root 2014 |

| 15 | Raíz de Marketplace de terceros de Microsoft |

| 16 | Microsoft ECC Testing Root CA 2017 |

| 17 | Ca raíz de desarrollo de Microsoft ECC 2018 |

| 18 | Ca raíz de producto de Microsoft ECC 2018 |

| 19 | Microsoft ECC Devices Root CA 2017 |

En el caso de las raíces conocidas, los hashes de TBS para los certificados se insertan en el código de Windows Defender Application Control. Por ejemplo, no es necesario que aparezcan como hashes TBS en el archivo de directiva.

Valores de estado

Representa los valores que se usan para comunicar la información del sistema. Son de cuatro tipos: valores de éxito, valores de información, valores de advertencia y valores de error. Consulte NTSATUS para obtener información sobre los detalles de uso comunes.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de