Tarjeta inteligente y Servicios de Escritorio remoto

En este tema para el profesional de TI se describe el comportamiento de Los servicios de Escritorio remoto al implementar el inicio de sesión con tarjeta inteligente.

La lógica de redireccionamiento de tarjetas inteligentes y la API de WinSCard se combinan para admitir varias sesiones redirigidas en un solo proceso.

Se requiere compatibilidad con tarjetas inteligentes para habilitar muchos escenarios de Servicios de Escritorio remoto. Entre ellos se incluyen los siguientes:

- Usar el cambio rápido de usuario o los servicios de Escritorio remoto. Un usuario no puede establecer una conexión de escritorio remoto basada en tarjetas inteligentes redirigida. Es decir, el intento de conexión no se realiza correctamente en el cambio rápido de usuario o desde una sesión de Servicios de Escritorio remoto

- Habilitar el sistema de cifrado de archivos (EFS) para localizar el lector de tarjetas inteligentes del usuario desde el proceso de autoridad de seguridad local (LSA) en cambio rápido de usuario o en una sesión de Servicios de Escritorio remoto. Si EFS no puede localizar el lector o certificado de tarjeta inteligente, EFS no puede descifrar los archivos de usuario.

Redireccionamiento de Servicios de Escritorio remoto

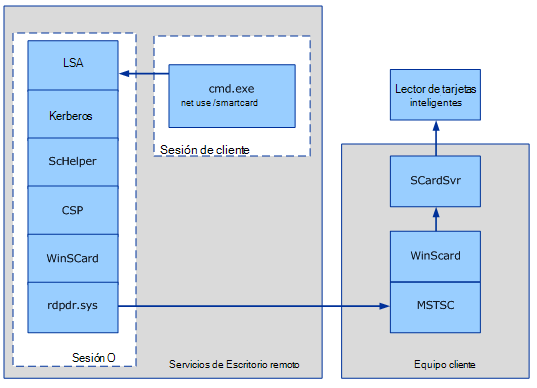

En un escenario de Escritorio remoto, un usuario usa un servidor remoto para ejecutar servicios y la tarjeta inteligente es local para el equipo que usa el usuario. En un escenario de inicio de sesión de tarjeta inteligente, el servicio de tarjeta inteligente del servidor remoto redirige al lector de tarjetas inteligentes que está conectado al equipo local donde el usuario está intentando iniciar sesión.

Redireccionamiento de Escritorio remoto

Notas sobre el modelo de redireccionamiento:

- Este escenario es una sesión de inicio de sesión remoto en un equipo con Servicios de Escritorio remoto. En la sesión remota (etiquetada como sesión de cliente), el usuario ejecuta

net use /smartcard - Las flechas representan el flujo del PIN después de que el usuario escriba el PIN en el símbolo del sistema hasta que llegue a la tarjeta inteligente del usuario en un lector de tarjetas inteligentes conectado al equipo cliente de Conexión a Escritorio remoto (RDC)

- La autenticación la realiza el LSA en la sesión 0

- El procesamiento de CryptoAPI se realiza en el LSA (

lsass.exe). Esto es posible porque el redireccionamiento RDP (rdpdr.sys) permite el contexto por sesión, en lugar de por proceso. - La biblioteca ScHelper es un contenedor CryptoAPI específico del protocolo Kerberos.

- La decisión de redireccionamiento se toma por contexto de tarjeta inteligente, en función de la sesión del subproceso que realiza la

SCardEstablishContextllamada.

Experiencia de inicio de sesión único del servidor host de sesión de Escritorio remoto

Como parte del cumplimiento de criterios comunes, el cliente RDC debe configurarse para usar el Administrador de credenciales para adquirir y guardar la contraseña del usuario o el PIN de la tarjeta inteligente. El cumplimiento de criterios comunes requiere que las aplicaciones no tengan acceso directo a la contraseña o el PIN del usuario.

El cumplimiento de criterios comunes requiere específicamente que la contraseña o el PIN nunca deje el LSA sin cifrar. Un escenario distribuido debe permitir que la contraseña o el PIN viajen entre un LSA de confianza y otro, y no se puede desencriptar durante el tránsito.

Cuando se usa el inicio de sesión único (SSO) habilitado para tarjetas inteligentes para las sesiones de Servicios de Escritorio remoto, los usuarios todavía deben iniciar sesión para cada nueva sesión de Servicios de Escritorio remoto. Sin embargo, al usuario no se le pide un PIN más de una vez para establecer una sesión de Servicios de Escritorio remoto. Por ejemplo, después de que el usuario haga doble clic en un icono de documento de Microsoft Word que reside en un equipo remoto, se le pide al usuario que escriba un PIN. Este PIN se envía mediante un canal seguro que la credencial SSP ha establecido. El PIN se enruta de vuelta al cliente RDC a través del canal seguro y se envía a Winlogon. El usuario no recibe ninguna solicitud adicional para el PIN, a menos que el PIN sea incorrecto o haya errores relacionados con tarjetas inteligentes.

Servicios de Escritorio remoto e inicio de sesión con tarjeta inteligente

Servicios de Escritorio remoto permite a los usuarios iniciar sesión con una tarjeta inteligente escribiendo un PIN en el equipo cliente RDC y enviándolo al servidor host de sesión de Escritorio remoto de una manera similar a la autenticación basada en el nombre de usuario y la contraseña.

Además, la configuración de directiva de grupo específica de Servicios de Escritorio remoto debe estar habilitada para el inicio de sesión basado en tarjetas inteligentes.

Para habilitar el inicio de sesión con tarjeta inteligente en un servidor host de sesión de Escritorio remoto (host de sesión de Escritorio remoto), el certificado del Centro de distribución de claves (KDC) debe estar presente en el equipo cliente RDC. Si el equipo no está en el mismo dominio o grupo de trabajo, se puede usar el siguiente comando para implementar el certificado:

certutil.exe -dspublish NTAuthCA "DSCDPContainer"

El DSCDPContainer nombre común (CN) suele ser el nombre de la entidad de certificación.

Por ejemplo:

certutil -dspublish NTAuthCA <CertFile> "CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com"

Para obtener información sobre esta opción para la herramienta de línea de comandos, vea -dsPublish.

Servicios de Escritorio remoto e inicio de sesión con tarjeta inteligente entre dominios

Para habilitar el acceso remoto a los recursos de una empresa, el certificado raíz del dominio debe aprovisionarse en la tarjeta inteligente. Desde un equipo unido a un dominio, ejecute el siguiente comando en la línea de comandos:

certutil.exe -scroots update

Para obtener información sobre esta opción para la herramienta de línea de comandos, vea -SCRoots.

Para servicios de Escritorio remoto entre dominios, el certificado KDC del servidor host de sesión de Escritorio remoto también debe estar presente en el almacén NTAUTH del equipo cliente. Para agregar el almacén, ejecute el siguiente comando en la línea de comandos:

certutil -addstore -enterprise NTAUTH <CertFile>

Donde CertFile es el certificado raíz del emisor de certificados KDC.

Para obtener información sobre esta opción para la herramienta de línea de comandos, vea -addstore.

Nota

Para iniciar sesión con una tarjeta inteligente desde un equipo que no está unido a un dominio, la tarjeta inteligente debe contener la certificación raíz del controlador de dominio. No se puede establecer un canal seguro de infraestructura de clave pública (PKI) sin la certificación raíz del controlador de dominio.

El inicio de sesión en Servicios de Escritorio remoto en un dominio solo funciona si el UPN del certificado usa el siguiente formulario: <ClientName>@<DomainDNSName>.

El UPN del certificado debe incluir un dominio que se pueda resolver. De lo contrario, el protocolo Kerberos no puede determinar con qué dominio se va a establecer contacto. Para resolver este problema, habilite sugerencias de dominio GPO X509. Para obtener más información sobre esta configuración, vea Configuración de directiva de grupo y del Registro de tarjetas inteligentes.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de