Cómo Windows usa el módulo de plataforma segura

El sistema operativo Windows profundiza en la seguridad basada en hardware dentro de muchas características, maximizando la seguridad de la plataforma a la vez que aumenta la facilidad de uso. Para lograr muchas de estas mejoras de seguridad, Windows hace un uso extensivo del módulo de plataforma segura (TPM). En este artículo se ofrece información general del TPM, se describe cómo funciona y se describen las ventajas que aporta TPM a Windows y el efecto de seguridad acumulado de ejecutar Windows en un dispositivo con un TPM.

Información general sobre TPM

El TPM es un módulo criptográfico que mejora la seguridad y privacidad del equipo. Proteger los datos mediante cifrado y descifrado, proteger las credenciales de autenticación y probar qué software se está ejecutando en un sistema son funcionalidades básicas asociadas a la seguridad de los equipos. El TPM ayuda con todos estos escenarios y más.

Históricamente, los TPM han sido chips discretos soldados a la placa base de un equipo. Estas implementaciones permiten al fabricante de equipos originales (OEM) del equipo evaluar y certificar el TPM independiente del resto del sistema. Aunque las implementaciones de TPM discreto siguen siendo frecuentes, pueden ser problemáticas en el caso de dispositivos integrados que sean pequeños o tengan bajo consumo de energía. Algunas implementaciones de TPM más recientes integran la funcionalidad de TPM en el mismo conjunto de chips que otros componentes de la plataforma mientras todavía ofrecen una separación lógica similar a la de los chips de TPM discretos.

Los TPM con pasivos: reciben comandos y devuelven respuestas. Para aprovechar plenamente un TPM, el OEM debe integrar cuidadosamente el hardware y el firmware del sistema con el TPM para enviarle comandos y reaccionar a sus respuestas. Los TPMs se diseñaron originalmente para proporcionar ventajas de seguridad y privacidad al propietario y los usuarios de una plataforma, pero las versiones más recientes pueden proporcionar ventajas de seguridad y privacidad al propio hardware del sistema. Sin embargo, para que un TPM se pueda usar en escenarios avanzados, es preciso aprovisionarlo. Windows aprovisiona automáticamente un TPM, pero si se vuelve a instalar el sistema operativo, es posible que sea necesario volver a aprovisionar el TPM explícitamente para poder usar todas las características del TPM.

La organización Trusted Computing Group (TCG), sin ánimo de lucro, es la que publica y mantiene la especificación de TPM. El TCG existe para desarrollar, definir y promocionar estándares globales del sector e independientes del proveedor que admiten una raíz basada en hardware de confianza para plataformas informáticas de confianza interoperables. El TCG también publica la especificación de TPM como el estándar internacional 11889 ISO/IEC, que usa el proceso de envío de la PAS (Publicly Available Specification) que el Comité Técnico Conjunto 1 define entre la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC).

Los OEM implementan el TPM como componente en una plataforma informática de confianza como un PC, una tableta o un teléfono. Las plataformas informáticas de confianza usan el TPM para admitir escenarios de privacidad y seguridad que el software por sí solo no puede lograr. Por ejemplo, el software por sí solo no puede notificar de forma confiable si el malware está presente durante el proceso de inicio del sistema. La estrecha integración entre el TPM y la plataforma aumenta la transparencia del proceso de inicio y admite la evaluación del estado del dispositivo habilitando de forma confiable la medición y notificación del software que inicia el dispositivo. La implementación de un TPM como parte de una plataforma informática de confianza proporciona una raíz de hardware de confianza, es decir, se comporta de forma de confianza. Por ejemplo, si una clave almacenada en un TPM tiene propiedades que no admiten la exportación de la clave, esa clave realmente no puede salir del TPM.

El TCG diseñó el TPM como una solución de seguridad de bajo costo para el mercado de masas que cumple los requisitos de distintos segmentos de clientes. Del mismo modo que existen variaciones en los requisitos normativos y de clientes de los distintos sectores, hay variaciones en las propiedades de seguridad de las distintas implementaciones de TPM. En la contratación pública, por ejemplo, algunos gobiernos definen claramente los requisitos de seguridad para los TPM, mientras que otros no.

Los programas de certificación de tpms y tecnología en general continúan evolucionando a medida que aumenta la velocidad de la innovación. Aunque tener un TPM es claramente mejor que no tener un TPM, el mejor consejo de Microsoft es determinar las necesidades de seguridad de su organización e investigar los requisitos normativos asociados con la adquisición para su sector. El resultado es un equilibrio entre los escenarios usados, el nivel de seguridad, el costo, la comodidad y la disponibilidad.

TPM en Windows

Las características de seguridad de Windows combinadas con las ventajas de un TPM ofrecen ventajas prácticas de seguridad y privacidad. Las secciones siguientes comienzan con las principales características de seguridad relacionadas con TPM en Windows y describen cómo usan las tecnologías clave el TPM para habilitar o aumentar la seguridad.

Proveedor criptográfico de plataforma

Windows incluye un framework de criptografía denominado Cryptographic API: Next Generation (CNG), cuyo enfoque básico es implementar algoritmos criptográficos de maneras diferentes pero con una interfaz de programación de aplicaciones (API) común. Las aplicaciones que usan criptografía pueden utilizar la API común sin conocer los detalles de cómo se implementa un algoritmo, mucho menos el propio algoritmo.

Aunque CNG suena como un punto de partida banal, ilustra algunas de las ventajas que ofrece un TPM. Debajo de la interfaz de CNG, Windows o terceros proporcionan un proveedor criptográfico (es decir, una implementación de un algoritmo) implementado como bibliotecas de software solo o en una combinación de software y hardware del sistema disponible o hardware que no es de Microsoft. Si se implementa a través de hardware, el proveedor de criptografía se comunica con el hardware que se encuentra detrás de la interfaz de software de CNG.

El proveedor criptográfico de plataforma, introducido en Windows 8, expone las siguientes propiedades especiales de TPM, que los proveedores de CNG solo de software no pueden ofrecer o no pueden ofrecer de la manera más eficaz:

Protección de claves. El Proveedor criptográfico de plataforma puede crear claves en el TPM con restricciones sobre su uso. El sistema operativo puede cargar y usar las claves en el TPM sin copiar las claves en la memoria del sistema, donde son vulnerables al malware. El proveedor criptográfico de plataforma también puede configurar las claves que un TPM protege para que no sean extraíbles. Si un TPM crea una clave, la clave es única y solo se encuentra en ese TPM. Si el TPM importa una clave, el proveedor criptográfico de plataforma puede usar la clave en ese TPM, pero ese TPM no es un origen para realizar más copias de la clave o habilitar el uso de copias en otro lugar. En marcado contraste, las soluciones de software que protegen frente a la copia de claves están sujetas a ataques de ingeniería inversa, en las que alguien averigua de qué manera la solución almacena las claves o hace copias de las claves mientras están en la memoria durante el uso.

Protección contra ataques de diccionario. Las claves que protege un TPM pueden requerir un valor de autorización, como un PIN. Con la protección contra ataques de diccionario, el TPM puede evitar ataques que intentan un gran número de intentos para determinar el PIN. Tras demasiados intentos, el TPM simplemente devuelve un error diciendo que no se permiten más intentos durante un período de tiempo. Las soluciones de software pueden proporcionar características similares, pero no pueden proporcionar el mismo nivel de protección, especialmente si el sistema se reinicia, cambia el reloj del sistema o se revierten los archivos en el disco duro que cuentan con estimaciones erróneas. Además, con la protección contra ataques de diccionario, los valores de autorización como los PIN pueden ser más cortos y fáciles de recordar, a la vez que proporcionan el mismo nivel de protección que los valores más complejos al usar soluciones de software.

Estas características de TPM ofrecen al Proveedor criptográfico de plataforma distintas ventajas sobre las soluciones basadas en software. Una manera práctica de ver estas ventajas en acción es cuando se usan certificados en un dispositivo Windows. En las plataformas que incluyen un TPM, Windows puede usar el Proveedor criptográfico de plataforma para proporcionar almacenamiento de certificados. Las plantillas de certificados pueden especificar que un TPM use el Proveedor criptográfico de plataforma para proteger la clave asociada a un certificado. En entornos mixtos, donde es posible que algunos equipos no tengan un TPM, la plantilla de certificado podría preferir el proveedor criptográfico de plataforma sobre el proveedor de software estándar de Windows. Si un certificado está configurado como no se puede exportar, la clave privada del certificado está restringida y no se puede exportar desde el TPM. Si el certificado requiere un PIN, el PIN obtiene automáticamente la protección contra ataques de diccionario del TPM.

Tarjeta inteligente virtual

Advertencia

Las claves de seguridad de Windows Hello para empresas y FIDO2 son métodos modernos de autenticación en dos fases para Windows. Se recomienda a los clientes que usan tarjetas inteligentes virtuales que se trasladen a Windows Hello para empresas o FIDO2. Para las nuevas instalaciones de Windows, se recomiendan claves de seguridad de Windows Hello para empresas o FIDO2.

Las tarjetas inteligentes son dispositivos físicos que normalmente almacenan un único certificado y la clave privada correspondiente. Los usuarios insertan una tarjeta inteligente en un lector de tarjetas integrado o USB y escriben un PIN para desbloquearlo. A continuación, Windows puede acceder al certificado de la tarjeta y usar la clave privada para la autenticación o para desbloquear volúmenes de datos protegidos de BitLocker. Las tarjetas inteligentes son populares porque proporcionan una autenticación en dos fases que requiere tanto algo que el usuario tiene (es decir, la tarjeta inteligente) como algo que el usuario conoce (como el PIN de la tarjeta inteligente). Sin embargo, las tarjetas inteligentes pueden ser costosas porque requieren la compra y la implementación de tarjetas inteligentes y lectores de tarjetas inteligentes.

En Windows, la característica Tarjeta inteligente virtual permite al TPM imitar una tarjeta inteligente insertada permanentemente. El TPM se convierte en algo que el usuario tiene , pero todavía requiere un PIN. Aunque las tarjetas inteligentes físicas limitan el número de intentos de PIN antes de bloquear la tarjeta y requieren un restablecimiento, una tarjeta inteligente virtual se basa en la protección contra ataques de diccionario del TPM para evitar demasiadas suposiciones de PIN.

En el caso de las tarjetas inteligentes virtuales basadas en TPM, el TPM protege el uso y el almacenamiento de la clave privada del certificado, de modo que no se puede copiar cuando está en uso o se almacena y usa en otro lugar. El uso de un componente que forma parte del sistema en lugar de una tarjeta inteligente física independiente puede reducir el costo total de propiedad. La tarjeta ola tarjeta perdidas que quedan en los escenarios domésticos no son aplicables y se conservan las ventajas de la autenticación multifactor basada en tarjetas inteligentes. Para los usuarios, las tarjetas inteligentes virtuales son fáciles de usar ya que solo requieren un PIN para desbloquear. Las tarjetas inteligentes virtuales admiten los mismos escenarios que las tarjetas inteligentes físicas, incluido el inicio de sesión en Windows o la autenticación para el acceso a recursos.

Windows Hello para empresas

Windows Hello para empresas proporciona métodos de autenticación destinados a reemplazar contraseñas, que pueden ser difíciles de recordar y fácilmente vulnerables. Además, las soluciones de nombre de usuario y contraseña para la autenticación suelen reutilizar las mismas combinaciones de credenciales en varios dispositivos y servicios. Si esas credenciales están en peligro, se ponen en peligro en varios lugares. Windows Hello para empresas combina la información aprovisionada en cada dispositivo (es decir, la clave criptográfica) con información adicional para autenticar a los usuarios. En un sistema que tiene un TPM, el TPM puede proteger la clave. Si un sistema no tiene un TPM, las técnicas basadas en software protegen la clave. La información adicional que el usuario suministra puede ser un valor de PIN o, si el sistema tiene el hardware necesario, información biométrica, como reconocimiento facial o de huellas dactilares. Para proteger la privacidad, la información biométrica solo se usa en el dispositivo aprovisionado para acceder a la clave aprovisionada: no se comparte entre dispositivos.

La adopción de una nueva tecnología de autenticación requiere que las organizaciones y los proveedores de identidades implementen y usen esa tecnología. Windows Hello para empresas permite a los usuarios autenticarse con su cuenta Microsoft existente, una cuenta de Active Directory, una cuenta de Microsoft Entra o incluso servicios de proveedor de identidades o servicios de usuario de confianza que admiten la autenticación fast ID Online V2.0.

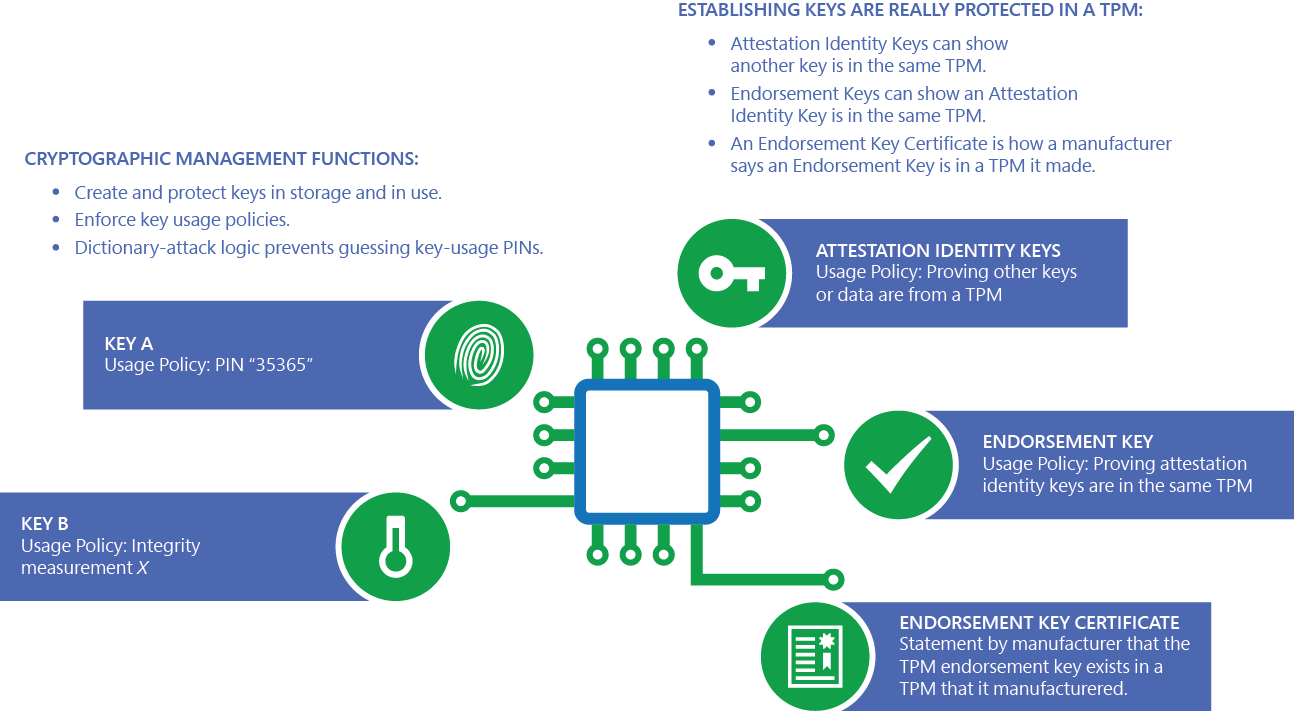

Los proveedores de identidad tienen flexibilidad en cómo aprovisionan credenciales en los dispositivos cliente. Por ejemplo, una organización puede aprovisionar solo aquellos dispositivos que tienen un TPM para que la organización sepa que un TPM protege las credenciales. La capacidad de distinguir un TPM de un malware que actúa como un TPM requiere las siguientes capacidades de TPM (consulta la Figura 1):

Clave de aprobación. El fabricante del TPM puede crear una clave especial en el TPM denominada clave de aprobación. Un certificado de clave de aprobación, firmado por el fabricante, indica que la clave de aprobación está presente en un TPM que realizó el fabricante. Las soluciones pueden usar el certificado con el TPM que contiene la clave de aprobación para confirmar que un escenario implica realmente un TPM de un fabricante específico de TPM (en lugar de malware que actúa como un TPM).

Clave de identidad de atestación. Para proteger la privacidad, la mayoría de los escenarios de TPM no usan directamente una clave de aprobación real. En su lugar, usan claves de identidad de atestación y una entidad de certificación (CA) de identidad utiliza la clave de aprobación y su certificado para probar que una o más claves de identidad de atestación existen realmente en un TPM real. La CA de identidad emite certificados de claves de identidad de atestación. Más de una CA de identidad generalmente verá el mismo certificado de clave de aprobación que puede identificar de forma exclusiva al TPM, pero se puede crear cualquier número de certificados de clave de identidad de atestación para limitar la información compartida en otros escenarios.

Figura 1: Administración de claves criptográficas de TPM

Figura 1: Administración de claves criptográficas de TPM

Para Windows Hello para empresas, Microsoft puede asumir el rol de la CA de identidad. Los servicios de Microsoft pueden emitir un certificado de clave de identidad de atestación para cada dispositivo, usuario y proveedor de identidad con el fin de garantizar que la privacidad está protegida y para ayudar a los proveedores de identidad a garantizar que se cumplen los requisitos del TPM del dispositivo antes de aprovisionar las credenciales de Windows Hello para empresas.

Cifrado de unidad BitLocker

BitLocker ofrece cifrado de volumen completo para proteger los datos en reposo. La configuración de dispositivo más común divide la unidad de disco duro en varios volúmenes. El sistema operativo y los datos de usuario se encuentran en un volumen que contiene información confidencial y otros volúmenes contienen información pública, como componentes de arranque, información del sistema y herramientas de recuperación. (Estos otros volúmenes se usan con poca frecuencia y no es necesario que sean visibles para los usuarios). Sin más protecciones, si el volumen que contiene el sistema operativo y los datos de usuario no está cifrado, alguien puede arrancar otro sistema operativo y omitir fácilmente la aplicación de permisos de archivo del sistema operativo previsto para leer los datos de usuario.

En la configuración más común, BitLocker cifra el volumen del sistema operativo de modo que si el equipo o la unidad de disco duro se pierde o se roba cuando está desconectado, los datos del volumen siguen siendo confidenciales. Cuando el equipo está activado, se inicia normalmente y continúa con el símbolo del sistema de inicio de sesión de Windows, la única ruta de acceso hacia delante es para que el usuario inicie sesión con sus credenciales, lo que permite al sistema operativo aplicar sus permisos de archivo normales. Sin embargo, si algo sobre el proceso de arranque cambia, por ejemplo, se inicia un sistema operativo diferente desde un dispositivo USB, el volumen del sistema operativo y los datos del usuario no se pueden leer y no son accesibles. El TPM y el firmware del sistema colaboran para registrar mediciones de cómo se inició el sistema, incluido el software cargado y detalles de configuración, como si el arranque se realizó desde el disco duro o un dispositivo USB. BitLocker se basa en el TPM para permitir el uso de una clave solo cuando el inicio se produce de una manera esperada. El firmware del sistema y el TPM están cuidadosamente diseñados para trabajar de manera conjunta con el fin de proporcionar las siguientes capacidades:

Raíz de confianza de hardware para la medición. Un TPM permite al software enviarle comandos que registran mediciones de software o información de configuración. Esta información se puede calcular utilizando un algoritmo hash que esencialmente transforma muchos datos en un pequeño valor de hash estadísticamente único. El firmware del sistema tiene un componente denominado Core Root of Trust of Measurement (CRTM) que es implícitamente de confianza. El CRTM aplica el hash incondicionalmente al siguiente componente de software y registra el valor de medición enviando un comando al TPM. Los componentes sucesivos, ya sean firmware del sistema o cargadores del sistema operativo, continúan el proceso midiendo los componentes de software que cargan antes de ejecutarlos. Dado que la medida de cada componente se envía al TPM antes de ejecutarse, un componente no puede borrar su medida del TPM. (Sin embargo, las medidas se borran cuando se reinicia el sistema.) El resultado es que en cada paso del proceso de inicio del sistema, el TPM sostiene las mediciones del software de arranque y la información de configuración. Cualquier cambio en el software de arranque o la configuración produce diferentes medidas de TPM en ese paso y en pasos posteriores. Dado que el firmware del sistema inicia incondicionalmente la cadena de medidas, proporciona una raíz de confianza basada en hardware para las medidas del TPM. En algún momento del proceso de inicio, el valor del registro de información de configuración y software cargado disminuye y la cadena de medidas se detiene. El TPM permite la creación de claves que solo se pueden usar cuando los registros de configuración de plataforma que contienen las medidas tienen valores específicos.

Clave que se usa solo cuando las medidas de arranque son precisas. BitLocker crea una clave en el TPM que solo se puede usar cuando las medidas de arranque coinciden con un valor esperado. El valor esperado se calcula para el paso del proceso de inicio cuando Windows Boot Manager se ejecuta desde el volumen del sistema operativo en el disco duro del sistema. El Administración de arranque de Windows, que se almacena sin cifrar en el volumen de arranque, necesita usar la clave del TPM para poder descifrar los datos leídos en la memoria del volumen del sistema operativo y el arranque puede continuar usando el volumen del sistema operativo cifrado. Si se inicia un sistema operativo diferente o se cambia la configuración, los valores de medida del TPM serán diferentes, el TPM no permitirá que el Administrador de arranque de Windows use la clave y el proceso de inicio no puede continuar con normalidad porque los datos del sistema operativo no se pueden descifrar. Si alguien intenta arrancar el sistema con un sistema operativo diferente o un dispositivo diferente, las medidas de software o configuración del TPM serán incorrectas y el TPM no permitirá el uso de la clave necesaria para descifrar el volumen del sistema operativo. Como opción para notificaciones de error, si los valores de medidas cambian de manera inesperada, el usuario siempre puede usar la clave de recuperación de BitLocker para obtener acceso a los datos del volumen. Las organizaciones pueden configurar BitLocker para almacenar la clave de recuperación en Active Directory Domain Services (AD DS).

Las características del hardware del dispositivo son importantes para BitLocker y su capacidad de proteger datos. Una consideración es si el dispositivo proporciona vectores de ataque cuando el sistema está en la pantalla de inicio de sesión. Por ejemplo, si el dispositivo Windows tiene un puerto que permite el acceso directo a la memoria para que alguien pueda conectar hardware y leer memoria, un atacante puede leer la clave de descifrado del volumen del sistema operativo desde la memoria mientras se encuentra en la pantalla de inicio de sesión de Windows. Para mitigar este riesgo, las organizaciones pueden configurar BitLocker para que la clave del TPM requiera tanto las medidas de software correctas como un valor de autorización. El proceso de inicio del sistema se detiene en el Administrador de inicio de Windows y se le pide al usuario que escriba el valor de autorización para la clave del TPM o que inserte un dispositivo USB con el valor. Este proceso impide que BitLocker cargue automáticamente la clave en la memoria donde podría ser vulnerable, pero tiene una experiencia de usuario menos deseable.

El hardware más reciente y Windows funcionan mejor juntos para deshabilitar el acceso directo a la memoria a través de puertos y reducir los vectores de ataque. El resultado es que las organizaciones pueden implementar más sistemas sin requerir que los usuarios introduzcan información de autorización adicional durante el proceso de inicio. El hardware adecuado permite usar BitLocker con la configuración de "solo TPM", lo que proporciona a los usuarios una experiencia de inicio de sesión único sin tener que escribir un PIN o una clave USB durante el arranque.

Cifrado de dispositivo

El cifrado de dispositivo es la versión para los consumidores de BitLocker y usa la misma tecnología subyacente. El funcionamiento es si un cliente inicia sesión con una cuenta Microsoft y el sistema cumple los requisitos de hardware en espera moderna, el cifrado de unidad BitLocker se habilita automáticamente en Windows. Se realiza una copia de seguridad de la clave de recuperación en la nube de Microsoft y es accesible para el consumidor a través de su cuenta de Microsoft. Los requisitos de hardware en espera moderna informan a Windows de que el hardware es adecuado para implementar El cifrado de dispositivos y permite el uso de la configuración "solo TPM" para una experiencia de consumidor sencilla. Además, el hardware de Modern Standby está diseñado para reducir la probabilidad de que los valores de medidas cambien y solicita al cliente la clave de recuperación.

Para las medidas de software, el cifrado de dispositivo se basa en medidas de la autoridad que proporciona componentes de software (basados en la firma de código de fabricantes como OEM o Microsoft) en lugar de los hashes precisos de los componentes de software. Esto permite el mantenimiento de los componentes sin cambiar los valores de medición resultantes. Para las medidas de configuración, los valores usados se basan en la directiva de seguridad de arranque en lugar de las otras numerosas configuraciones registradas durante el inicio. Estos valores también cambian con menos frecuencia. El resultado es que el cifrado de dispositivo está habilitado en el hardware adecuado de una manera fácil de usar a la vez que protege los datos.

Arranque medido

Windows 8 introdujo el arranque medido como una forma de que el sistema operativo registre la cadena de medidas de componentes de software e información de configuración en el TPM a través de la inicialización del sistema operativo Windows. En versiones anteriores de Windows, la cadena de medida se detuvo en el propio componente del Administrador de arranque de Windows y las medidas del TPM no eran útiles para comprender el estado inicial de Windows.

El proceso de arranque de Windows se produce en fases y a menudo implica controladores que no son de Microsoft para comunicarse con hardware específico del proveedor o implementar soluciones antimalware. En el caso del software, arranque medido registra las medidas del kernel de Windows, Early-Launch controladores antimalware y controladores de arranque en el TPM. Para las opciones de configuración, el arranque medido registra información relevante para la seguridad, como los datos de firma que usan los controladores antimalware y los datos de configuración sobre las características de seguridad de Windows (por ejemplo, si BitLocker está activado o desactivado).

El arranque medido garantiza que las medidas del TPM reflejan completamente el estado de inicio del software de Windows y los ajustes de configuración. Si los ajustes de seguridad y otras protecciones se configuran correctamente, se puede confiar en ellos para mantener la seguridad del sistema operativo en ejecución a partir de entonces. Otros escenarios pueden usar el estado inicial del sistema operativo para determinar si el sistema operativo en ejecución debe ser de confianza.

Las medidas del TPM están diseñadas para evitar registrar cualquier información confidencial como medida. Como protección adicional de la privacidad, el arranque medido detiene la cadena de medición en el estado de inicio inicial de Windows. Por lo tanto, el conjunto de medidas no incluye detalles sobre qué aplicaciones están en uso ni cómo se usa Windows. La información de medición se puede compartir con entidades externas para mostrar que el dispositivo está aplicando las directivas de seguridad adecuadas y no comenzó con malware.

El TPM ofrece la siguiente manera para que los escenarios usen las medidas registradas en el TPM durante el arranque:

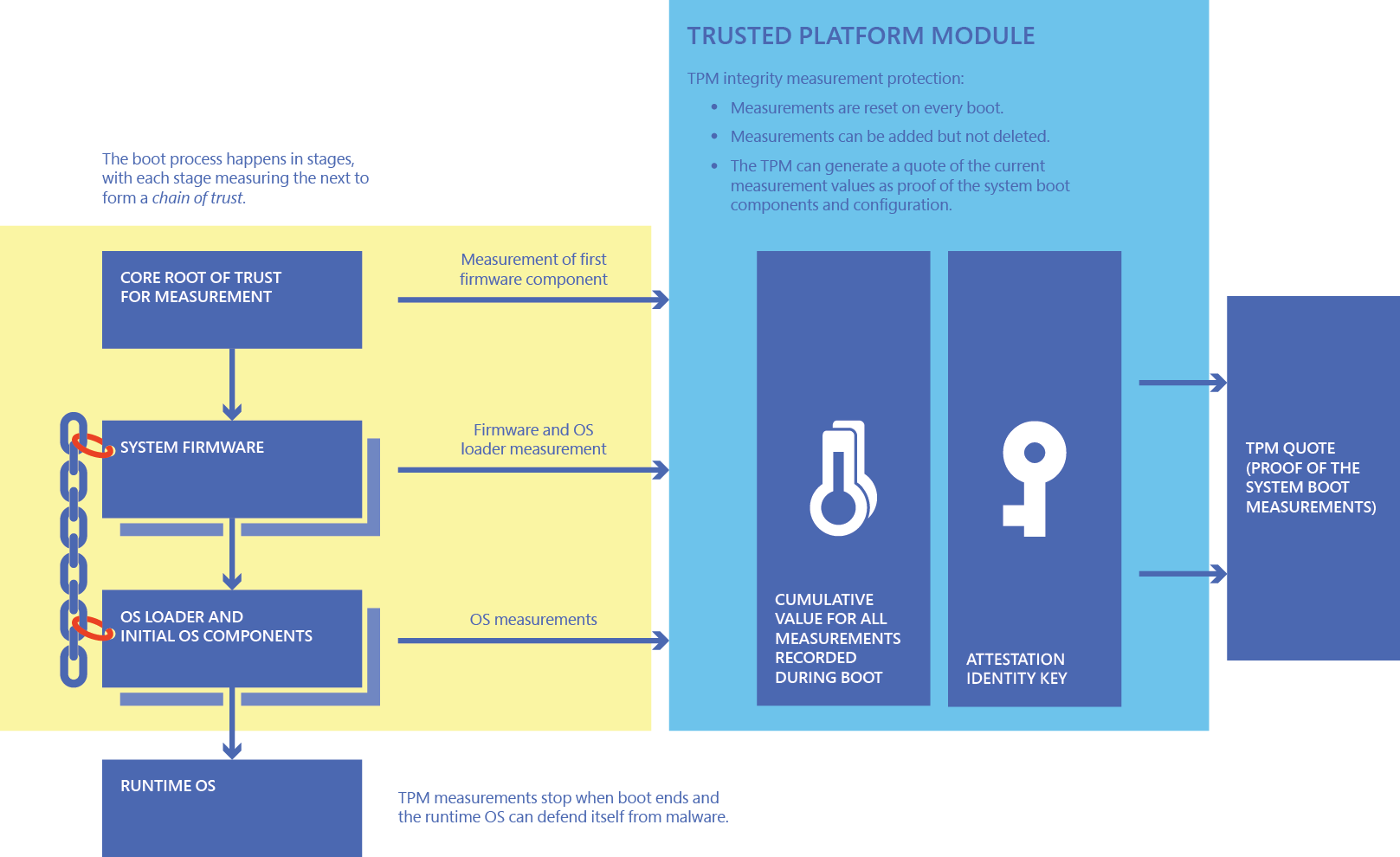

- Atestación remota. Con una clave de identidad de atestación, el TPM puede generar y firmar criptográficamente una instrucción (o cita) de las medidas actuales en el TPM. Windows puede crear claves de identidad de atestación únicas para varios escenarios para evitar que evaluadores independientes colabore para realizar un seguimiento del mismo dispositivo. La información adicional de la estimación se codificada criptográficamente para limitar el intercambio de información y proteger mejor la privacidad. Al enviar la estimación a una entidad remota, un dispositivo puede atestiguar qué software y opciones de configuración se usaron para iniciar el dispositivo e inicializar el sistema operativo. Un certificado de clave de identidad de certificación puede proporcionar una garantía adicional de que la estimación procede de un TPM real. La atestación remota es el proceso de registrar medidas en el TPM, generar una estimación y enviar la información de la estimación a otro sistema que evalúa las medidas para establecer la confianza en un dispositivo. La Figura 2 ilustra este proceso.

Cuando se agregan nuevas características de seguridad a Windows, el arranque medido agrega información de configuración pertinente para la seguridad a las medidas registradas en el TPM. El arranque medido permite escenarios de atestación remotos que reflejan el firmware del sistema y el estado de inicialización de Windows.

Figura 2: Proceso que se usa para crear pruebas de software de arranque y configuración mediante un TPM

Figura 2: Proceso que se usa para crear pruebas de software de arranque y configuración mediante un TPM

Atestación de estado

Algunas mejoras de Windows ayudan a las soluciones de seguridad a implementar escenarios de atestación remota. Microsoft proporciona un servicio de atestación de estado, que puede crear certificados de clave de identidad de atestación para TPMs de distintos fabricantes y analizar la información de arranque medida para extraer aserciones de seguridad sencillas, como si BitLocker está activado o desactivado. Las afirmaciones de seguridad sencillas se pueden usar para evaluar la salud del dispositivo.

Las soluciones de Administración de dispositivos móviles (MDM) pueden recibir afirmaciones de seguridad sencillas del servicio de atestación de estado de Microsoft para un cliente sin tener que lidiar con la complejidad de la estimación ni con las medidas detalladas del TPM. Las soluciones de MDM pueden actuar sobre la información de seguridad al poner en cuarentena dispositivos con estado incorrecto o bloquear el acceso a servicios en la nube como Microsoft Office 365.

Credential Guard

Credential Guard es una nueva característica de Windows que ayuda a proteger las credenciales de Windows en organizaciones que han implementado AD DS. Históricamente, las credenciales de un usuario (como una contraseña de inicio de sesión) se han hashizado para generar un token de autorización. El usuario empleó el token para acceder a los recursos que se les permitió usar. Una debilidad del modelo de token es que el malware que tenía acceso al kernel del sistema operativo podía examinar la memoria del equipo y recopilar todos los tokens de acceso actualmente en uso. A continuación, el atacante podría usar tokens recopilados para iniciar sesión en otras máquinas y recopilar más credenciales. Este tipo de ataque se denomina ataque "pasar el hash", una técnica de malware que infecta a una máquina para infectar muchas máquinas en una organización.

De forma similar a la forma en que Microsoft Hyper-V mantiene las máquinas virtuales separadas entre sí, Credential Guard usa la virtualización para aislar el proceso que aplica hash a las credenciales en un área de memoria a la que no puede acceder el kernel del sistema operativo. Este área de memoria aislada se inicializa y protege durante el proceso de arranque para que los componentes del entorno de sistema operativo más grande no puedan alterarlo. Credential Guard usa el TPM para proteger sus claves con medidas de TPM, por lo que solo se puede acceder a ellas durante el paso del proceso de arranque cuando se inicializa la región independiente; no están disponibles para el kernel del sistema operativo normal. El código de la autoridad de seguridad local en el kernel de Windows interactúa con el área de memoria aislada pasando credenciales y recibiendo tokens de autorización de uso único a cambio.

La solución resultante proporciona una defensa en profundidad, ya que incluso si el malware se ejecuta en el kernel del sistema operativo, no puede acceder a los secretos dentro del área de memoria aislada que realmente genera tokens de autorización. La solución no resuelve el problema de los registradores de claves porque las contraseñas que capturan estos registradores pasan realmente por el kernel normal de Windows, pero cuando se combinan con otras soluciones, como tarjetas inteligentes para la autenticación, Credential Guard mejora en gran medida la protección de las credenciales en Windows.

Conclusión

El TPM agrega ventajas de seguridad basadas en hardware a Windows. Cuando se instala en hardware que incluye un TPM, Window ofrece ventajas de seguridad notablemente mejoradas. En la tabla siguiente se resumen las principales ventajas de las características principales del TPM.

| Característica | Beneficios al usarse en un sistema con un TPM |

|---|---|

| Proveedor criptográfico de plataforma | - Si la máquina está en peligro, la clave privada asociada al certificado no se puede copiar del dispositivo. - El mecanismo de ataque de diccionario del TPM protege los valores de PIN para usar un certificado. |

| Tarjeta inteligente virtual | Lograr una seguridad similar a la de las tarjetas inteligentes físicas sin implementar tarjetas inteligentes físicas o lectores de tarjetas. |

| Windows Hello para empresas | - Las credenciales aprovisionadas en un dispositivo no se pueden copiar en otro lugar. : confirme el TPM de un dispositivo antes de aprovisionar las credenciales. |

| Cifrado de unidad BitLocker | Hay varias opciones disponibles para que las empresas protejan los datos en reposo mientras equilibra los requisitos de seguridad con hardware de dispositivo diferente. |

| Cifrado de dispositivo | Con una cuenta de Microsoft y el hardware adecuado, los dispositivos de los consumidores se benefician sin problemas de la protección de datos en reposo. |

| Arranque medido | Una raíz de hardware de confianza contiene medidas de arranque que ayudan a detectar malware durante la atestación remota. |

| Atestación de estado | Las soluciones MDM pueden realizar fácilmente la atestación remota y evaluar el estado del cliente antes de conceder acceso a recursos o servicios en la nube como Office 365. |

| Credential Guard | La defensa en profundidad aumenta para que incluso si el malware tiene derechos administrativos en una máquina, es significativamente más difícil poner en peligro máquinas adicionales en una organización. |

Aunque algunas de las características mencionadas anteriormente tienen más requisitos de hardware (por ejemplo, compatibilidad con la virtualización), el TPM es una piedra angular de la seguridad de Windows. Microsoft y otras partes interesadas del sector siguen mejorando los estándares globales asociados a TPM y encuentran más aplicaciones que lo usan para proporcionar ventajas tangibles a los clientes. Microsoft ha incluido compatibilidad con la mayoría de las características de TPM en su versión de Windows para Internet de las cosas (IoT) denominada Windows IoT Core. Los dispositivos IoT que se pueden implementar en ubicaciones físicas inseguras y conectarse a servicios en la nube como Azure IoT Hub para la administración pueden usar el TPM de maneras innovadoras para abordar sus emergentes requisitos de seguridad.