Guía de operaciones de BitLocker

Hay diferentes herramientas y opciones para administrar y operar BitLocker:

- el módulo de PowerShell de BitLocker

- las herramientas de cifrado de unidad de BitLocker

- Panel de control

Las herramientas de cifrado de unidad bitLocker y el módulo de PowerShell de BitLocker se pueden usar para realizar cualquier tarea que se pueda realizar a través de la Panel de control de BitLocker. Son adecuados para usarse para implementaciones automatizadas y otros escenarios de scripting.

El applet Panel de control BitLocker permite a los usuarios realizar tareas básicas, como activar BitLocker en una unidad y especificar métodos de desbloqueo y métodos de autenticación. El applet Panel de control BitLocker es adecuado para las tareas básicas de BitLocker.

En este artículo se describen las herramientas de administración de BitLocker y cómo usarlas, proporcionando ejemplos prácticos.

Módulo de PowerShell de BitLocker

El módulo de PowerShell de BitLocker permite a los administradores integrar las opciones de BitLocker en scripts existentes con facilidad. Para obtener una lista de los cmdlets incluidos en el módulo, su descripción y su sintaxis, consulte el artículo de referencia de PowerShell de BitLocker.

Herramientas de cifrado de unidad de BitLocker

Las herramientas de cifrado de unidad de BitLocker incluyen las dos herramientas de línea de comandos:

-

La herramienta de configuración (

manage-bde.exe) se puede usar para crear scripts de operaciones de BitLocker, ofreciendo opciones que no están presentes en bitlocker Panel de control applet. Para obtener una lista completa de lasmanage-bde.exeopciones, consulte la referencia de Manage-bde. -

Herramienta de reparación (

repair-bde.exe) es útil para escenarios de recuperación ante desastres, en los que una unidad protegida de BitLocker no se puede desbloquear normalmente ni mediante la consola de recuperación.

BitLocker Panel de control applet

Cifrar volúmenes con la Panel de control bitlocker (seleccione Iniciar, escriba BitLocker, seleccione Administrar BitLocker) es cuántos usuarios usarán BitLocker. El nombre del applet Panel de control BitLocker es Cifrado de unidad BitLocker. El applet admite el cifrado del sistema operativo, los datos fijos y los volúmenes de datos extraíbles. BitLocker Panel de control organiza las unidades disponibles en la categoría adecuada en función de cómo el dispositivo se informa a Sí mismo de Windows. Solo los volúmenes con formato con letras de unidad asignadas aparecen correctamente en el applet de BitLocker Panel de control.

Uso de BitLocker en el Explorador de Windows

El Explorador de Windows permite a los usuarios iniciar el Asistente para cifrado de unidad BitLocker haciendo clic con el botón derecho en un volumen y seleccionando Activar BitLocker. Esta opción está disponible en los equipos cliente de forma predeterminada. En los servidores, la característica de BitLocker y la característica de Desktop-Experience deben instalarse primero para que esta opción esté disponible. Después de seleccionar Activar BitLocker, el asistente funciona exactamente igual que cuando se inicia con el Panel de control de BitLocker.

Comprobación del estado de BitLocker

Para comprobar el estado de BitLocker de un volumen determinado, los administradores pueden examinar el estado de la unidad en bitlocker Panel de control applet, Explorador de Windows, manage-bde.exe herramienta de línea de comandos o cmdlets de Windows PowerShell. Cada opción ofrece diferentes niveles de detalle y facilidad de uso.

Siga las instrucciones siguientes para comprobar el estado de BitLocker y seleccionar la herramienta que prefiera.

Para determinar el estado actual de un volumen, puede usar el Get-BitLockerVolume cmdlet , que proporciona información sobre el tipo de volumen, los protectores, el estado de protección y otros detalles. Por ejemplo:

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

Habilitar BitLocker

Unidad del sistema operativo con protector de TPM

En el ejemplo siguiente se muestra cómo habilitar BitLocker en una unidad del sistema operativo con solo el protector de TPM y sin clave de recuperación:

Enable-BitLocker C: -TpmProtector

Unidad del sistema operativo con el protector de TPM y la clave de inicio

En el ejemplo siguiente se muestra cómo habilitar BitLocker en una unidad del sistema operativo mediante el TPM y los protectores de clave de inicio .

Suponiendo que la letra de unidad del sistema operativo es C: y la unidad flash USB es la letra E:de unidad, este es el comando:

Si decide omitir la prueba de hardware de BitLocker, el cifrado se inicia inmediatamente sin necesidad de reiniciar.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

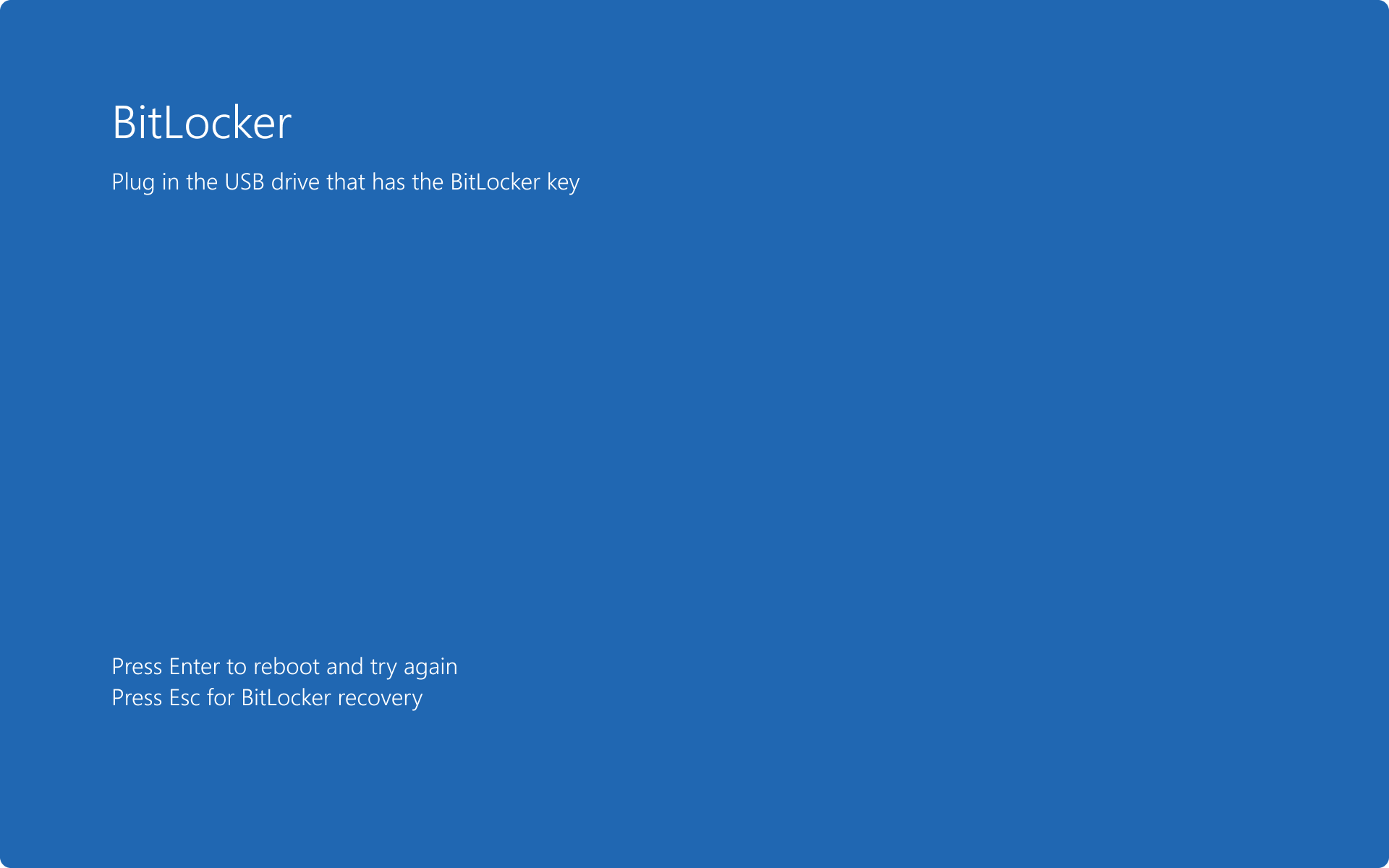

Después del reinicio, se muestra la pantalla de prearranque de BitLocker y se debe insertar la clave de inicio USB antes de que se pueda iniciar el sistema operativo:

Volúmenes de datos

Los volúmenes de datos usan un proceso similar para el cifrado que los volúmenes del sistema operativo, pero no requieren protectores para que se complete la operación.

Agregue los protectores deseados antes de cifrar el volumen. En el ejemplo siguiente se agrega un protector de contraseña al E: volumen mediante la variable $pw como contraseña. La $pw variable se mantiene como un valor secureString para almacenar la contraseña definida por el usuario:

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

Nota

El cmdlet de BitLocker requiere que se ejecute el GUID del protector de claves entre comillas. Asegúrese de que todo el GUID, con llaves, se incluye en el comando .

Ejemplo: Uso de PowerShell para habilitar BitLocker con un protector de TPM

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

Ejemplo: Use PowerShell para habilitar BitLocker con un protector TPM+PIN, en este caso con un PIN establecido en 123456:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Administración de protectores de BitLocker

La administración de los protectores de BitLocker consiste en agregar, quitar y realizar copias de seguridad de los protectores.

Los protectores de BitLocker administrados mediante las siguientes instrucciones, seleccionando la opción que mejor se adapte a sus necesidades.

Protectores de lista

La lista de protectores disponibles para un volumen (C: en el ejemplo) se puede enumerar mediante la ejecución del siguiente comando:

(Get-BitLockerVolume -mountpoint C).KeyProtector

Agregar protectores

Agregar un protector de contraseña de recuperación

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

Agregar un protector de contraseña

Un protector común para un volumen de datos es el protector de contraseñas. En el siguiente ejemplo, se agrega un protector de contraseña a un volumen.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Adición de un protector de Active Directory

El protector de Active Directory es un protector basado en SID que se puede agregar tanto al sistema operativo como a los volúmenes de datos, aunque no desbloquea los volúmenes del sistema operativo en el entorno de prearranque. El protector requiere el SID para que la cuenta de dominio o el grupo se vinculen con el protector. BitLocker puede proteger un disco compatible con el clúster agregando un protector basado en SID para el objeto de nombre de clúster (CNO) que permite que el disco realice correctamente la conmutación por error y se desbloquee en cualquier equipo miembro del clúster.

Importante

El protector basado en SID requiere el uso de un protector adicional, como TPM, PIN, clave de recuperación, etc. cuando se usa en volúmenes del sistema operativo.

Nota

Esta opción no está disponible para Microsoft Entra dispositivos unidos.

En este ejemplo, se agrega un protector basado en SID de dominio a un volumen cifrado anteriormente. El usuario conoce el SID de la cuenta de usuario o grupo que desea agregar y usa el siguiente comando:

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

Para agregar el protector a un volumen, se necesita el SID de dominio o el nombre de grupo precedido por el dominio y una barra diagonal inversa. En el ejemplo siguiente, la cuenta CONTOSO\Administrator se agrega como protector al volumen de datos G.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

Para usar el SID para la cuenta o el grupo, el primer paso es determinar el SID asociado a la entidad de seguridad. Para obtener el SID específico de una cuenta de usuario en Windows PowerShell, use el siguiente comando:

Get-ADUser -filter {samaccountname -eq "administrator"}

Nota

El uso de este comando requiere la característica RSAT-AD-PowerShell.

Sugerencia

Puede encontrar información sobre la pertenencia a grupos y usuarios que han iniciado sesión localmente mediante: whoami.exe /all.

Quitar protectores

Para quitar los protectores existentes en un volumen, use el Remove-BitLockerKeyProtector cmdlet . Debe proporcionarse un GUID asociado al protector que se va a quitar.

Los siguientes comandos devuelven la lista de protectores de clave y GUID:

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

Con esta información, se puede quitar el protector de clave de un volumen específico mediante el comando :

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

Nota

El cmdlet de BitLocker requiere que se ejecute el GUID del protector de claves entre comillas. Asegúrese de que todo el GUID, con llaves, se incluye en el comando .

Nota

Debe tener al menos un método de desbloqueo para las unidades cifradas con BitLocker.

Suspender y reanudar

Algunos cambios de configuración pueden requerir suspender BitLocker y reanudarlo después de aplicar el cambio.

Suspende y reanude BitLocker mediante las siguientes instrucciones, seleccionando la opción que mejor se adapte a sus necesidades.

Suspender BitLocker

Suspend-BitLocker -MountPoint D

Reanudar BitLocker

Nota

Reanudar la protección solo funciona en dispositivos que han aceptado el CLUF de Windows.

Resume-BitLocker -MountPoint D

Restablecimiento y copia de seguridad de una contraseña de recuperación

Se recomienda invalidar una contraseña de recuperación después de su uso. En este ejemplo, el protector de contraseña de recuperación se quita de la unidad del sistema operativo, se agrega un nuevo protector y se realiza una copia de seguridad en Microsoft Entra ID o Active Directory.

Quite todas las contraseñas de recuperación del volumen del sistema operativo:

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

Agregue un protector de contraseña de recuperación de BitLocker para el volumen del sistema operativo:

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

Obtenga el identificador de la nueva contraseña de recuperación:

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

Nota

Estos pasos siguientes no son necesarios si la configuración de directiva Elegir cómo se pueden recuperar las unidades de sistema operativo protegidas por BitLocker está configurada para Requerir copia de seguridad de BitLocker en AD DS.

Copie el identificador de la contraseña de recuperación de la salida.

Con el GUID del paso anterior, reemplace en {ID} el siguiente comando y use el siguiente comando para realizar una copia de seguridad de la contraseña de recuperación en Microsoft Entra ID:

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

O bien, use el siguiente comando para realizar una copia de seguridad de la contraseña de recuperación en Active Directory:

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Nota

Las llaves {} deben incluirse en la cadena de identificador.

Deshabilitar BitLocker

Deshabilitar BitLocker descifra y quita los protectores asociados de los volúmenes. El descifrado debe producirse cuando la protección ya no sea necesaria y no como un paso de solución de problemas.

Deshabilite BitLocker mediante las siguientes instrucciones y seleccione la opción que mejor se adapte a sus necesidades.

Windows PowerShell ofrece la capacidad de descifrar varias unidades en un solo paso. En el ejemplo siguiente, el usuario tiene tres volúmenes cifrados, que desea descifrar.

Con el comando Disable-BitLocker, pueden quitar todos los protectores y el cifrado al mismo tiempo sin necesidad de más comandos. Un ejemplo de este comando es:

Disable-BitLocker

Para evitar especificar cada punto de montaje individualmente, use el -MountPoint parámetro de una matriz para secuenciar el mismo comando en una línea, sin necesidad de una entrada adicional del usuario. Por ejemplo:

Disable-BitLocker -MountPoint C,D

Desbloquear una unidad

Si conecta una unidad como unidad secundaria a un dispositivo y tiene la clave de recuperación de BitLocker, puede desbloquear una unidad habilitada para BitLocker mediante las siguientes instrucciones.

En el siguiente ejemplo, la D unidad es la que se va a desbloquear. Seleccione la opción que mejor se adapte a sus necesidades.

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

Para obtener más información, vea Unlock-BitLocker