Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Contenedores basados en Hyper-V y VPN

Windows admite diferentes tipos de contenedores basados en Hyper-V, como Protección de aplicaciones de Microsoft Defender y Espacio aislado de Windows. Cuando se usa una solución VPN que no es de Microsoft, es posible que los contenedores basados en Hyper-V no puedan conectarse sin problemas a Internet y es posible que se necesiten cambios de configuración para resolver problemas de conectividad.

Por ejemplo, lea sobre la solución alternativa para Cisco AnyConnect VPN: Guía del administrador de Cisco AnyConnect Secure Mobility Client: Problemas de conectividad con subsistemas basados en vm.

Filtros de tráfico

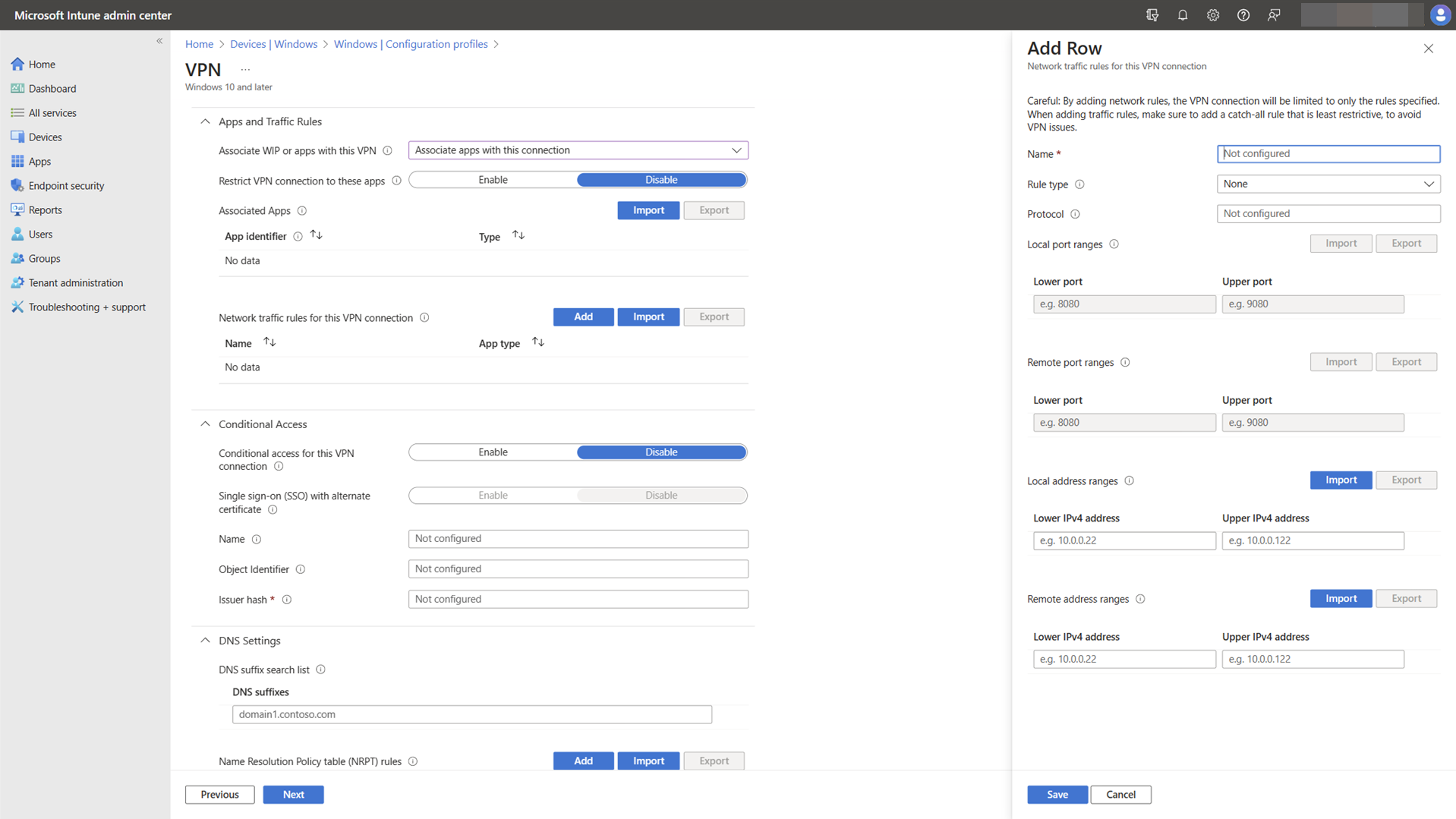

Filtros de tráfico permite a las organizaciones decidir qué tráfico se permite en la red corporativa en función de la directiva. Los administradores de TI pueden usar filtros de tráfico para aplicar reglas de firewall específicas de la interfaz a la interfaz VPN.

Hay dos tipos de reglas de filtro de tráfico:

- Las reglas basadas en aplicaciones constan de una lista de aplicaciones que se pueden marcar para permitir solo el tráfico que se origina desde las aplicaciones a la interfaz VPN.

- Las reglas basadas en tráfico constan de directivas de tupla de 5 (puertos, direcciones, protocolo) que se pueden especificar para permitir que solo el tráfico que coincida con las reglas pase a través de la interfaz VPN.

Puede haber conjuntos de reglas vinculadas por OR. Dentro de cada conjunto, puede haber reglas basadas en aplicaciones y reglas basadas en el tráfico.

Todas las propiedades del conjunto están vinculadas por AND. Las reglas se pueden aplicar en un nivel por aplicación o por dispositivo.

Por ejemplo, un administrador de TI podría definir reglas que especifiquen:

- Se permite que una aplicación de RR. HH. pase por la VPN y solo acceda al puerto 4545.

- Las aplicaciones financieras pueden acceder a través de la VPN y solo acceder a los intervalos IP remotos de 10.10.0.40 a 10.10.0.201 en el puerto 5889

- Todas las demás aplicaciones del dispositivo solo pueden acceder a los puertos 80 o 443.

Configurar los filtros de tráfico

Consulta Opciones de perfil de VPN y VPNv2 CSP para conocer la configuración de XML.

En la imagen siguiente se muestra la interfaz para configurar las reglas de tráfico en una directiva de configuración de perfil de VPN mediante Microsoft Intune.

VPN de bloqueo

Un perfil de VPN configurado con bloqueo protege el dispositivo para permitir solamente el tráfico de red a través de la interfaz de VPN. Tiene las siguientes características:

- El sistema intenta mantener siempre conectada la VPN.

- El usuario no puede desconectar la conexión VPN

- El usuario no puede eliminar ni modificar el perfil de VPN

- El perfil de bloqueo de VPN usa una conexión de túnel forzada.

- Si la conexión VPN no está disponible, se bloquea el tráfico de red saliente.

- Solo se permite un perfil de bloqueo de VPN en un dispositivo

Nota

En el caso de VPN integrada, la VPN de bloqueo solo está disponible para el tipo de conexión de Internet Key Exchange versión 2 (IKEv2).

Precaución

Tenga cuidado al implementar la VPN de bloqueo, ya que la conexión resultante no podrá enviar ni recibir ningún tráfico de red sin que se establezca la conexión VPN.