Vulnerabilidades y kits de vulnerabilidades

Las vulnerabilidades aprovechan las vulnerabilidades de software. Una vulnerabilidad es como un agujero en el software que el malware puede usar para entrar en el dispositivo. El malware aprovecha estas vulnerabilidades para omitir las medidas de seguridad del equipo para infectar el dispositivo.

Cómo funcionan las vulnerabilidades de seguridad y los kits de vulnerabilidades de seguridad

Las vulnerabilidades de seguridad suelen ser la primera parte de un ataque mayor. Los hackers buscan sistemas obsoletos que contienen vulnerabilidades críticas, que luego aprovechan mediante la implementación de malware dirigido. Las vulnerabilidades de seguridad suelen incluir el código de shell, que es una pequeña carga de malware que se usa para descargar malware adicional de redes controladas por atacantes. Shellcode permite a los hackers infectar dispositivos e infiltrarse en organizaciones.

Los kits de vulnerabilidades de seguridad son herramientas más completas que contienen una colección de vulnerabilidades de seguridad. Estos kits examinan los dispositivos en busca de diferentes tipos de vulnerabilidades de software y, si se detectan, implementan malware adicional para infectar aún más un dispositivo. Los kits pueden usar vulnerabilidades de seguridad destinadas a varios software, como Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java y Sun Java.

El método más común utilizado por los atacantes para distribuir vulnerabilidades de seguridad y kits de vulnerabilidades de seguridad es a través de páginas web, pero las vulnerabilidades de seguridad también pueden llegar en correos electrónicos. Algunos sitios web, sin saberlo y sin querer, hospedan código malintencionado y vulnerabilidades de seguridad en sus anuncios.

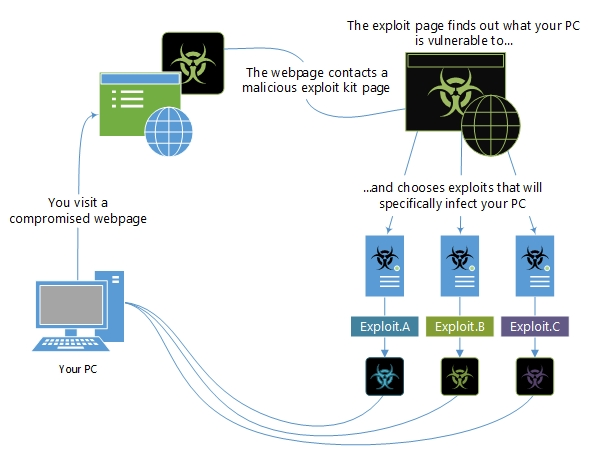

En la infografía siguiente se muestra cómo un kit de vulnerabilidades de seguridad podría intentar aprovechar un dispositivo después de visitar una página web en peligro.

Figura 1. Ejemplo de cómo aprovechar el trabajo de los kits

Varias amenazas notables, como Wannacry, aprovechan la vulnerabilidad del bloque de mensajes del servidor (SMB) CVE-2017-0144 para iniciar malware.

Ejemplos de kits de vulnerabilidades de seguridad:

Para obtener más información sobre las vulnerabilidades de seguridad, lea esta entrada de blog sobre cómo desenlazar un ejemplo de doble día cero descubierto en la búsqueda conjunta con ESET.

Cómo se denominan vulnerabilidades de seguridad

Clasificamos las vulnerabilidades de seguridad en nuestra enciclopedia de malware por la "plataforma" a la que se dirigen. Por ejemplo, Exploit:Java/CVE-2013-1489. es una vulnerabilidad de seguridad que tiene como destino una vulnerabilidad en Java.

Muchos proveedores de software de seguridad usan un proyecto denominado "Vulnerabilidades y exposiciones comunes (CVE)". El proyecto proporciona a cada vulnerabilidad un número único, por ejemplo, CVE-2016-0778. La parte "2016" hace referencia al año en que se detectó la vulnerabilidad. "0778" es un identificador único para esta vulnerabilidad específica.

Puede leer más en el sitio web de CVE.

Protección contra vulnerabilidades de seguridad

La mejor prevención para las vulnerabilidades de seguridad es mantener actualizado el software de su organización. Los proveedores de software proporcionan actualizaciones para muchas vulnerabilidades conocidas, por lo que asegúrese de que estas actualizaciones se aplican a todos los dispositivos.

Para obtener sugerencias más generales, consulte prevención de la infección por malware.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de