Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Sugerencia

Como complemento a este artículo, consulte nuestra guía de configuración de Microsoft Defender para punto de conexión para revisar los procedimientos recomendados y obtener información sobre herramientas esenciales, como la reducción de la superficie expuesta a ataques y la protección de próxima generación. Para obtener una experiencia personalizada basada en su entorno, puede acceder a la guía de configuración automatizada de Defender para punto de conexión en el Centro de administración de Microsoft 365.

Maximice las funcionalidades de seguridad disponibles y proteja mejor a su empresa de las ciberamenazas mediante la implementación de Microsoft Defender para punto de conexión y la incorporación de los dispositivos. La incorporación de los dispositivos le permite identificar y detener amenazas rápidamente, priorizar los riesgos y desarrollar sus defensas entre sistemas operativos y dispositivos de red.

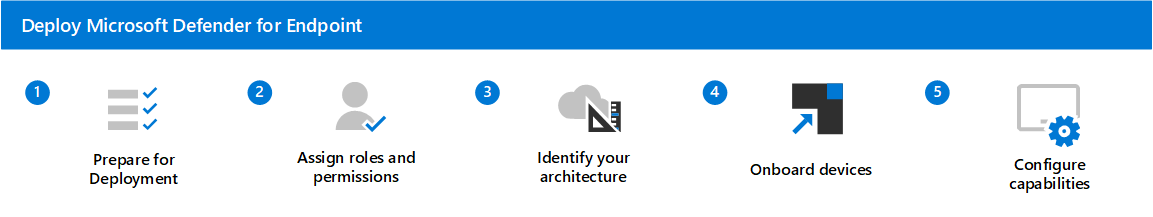

En esta guía se proporcionan cinco pasos para ayudar a implementar Defender para punto de conexión como solución de protección de puntos de conexión multiplataforma. Le ayuda a elegir la mejor herramienta de implementación, incorporar dispositivos y configurar funcionalidades. Cada paso corresponde a un artículo independiente.

Los pasos para implementar Defender para punto de conexión son:

- Paso 1: Configurar Microsoft Defender para punto de conexión implementación: este paso se centra en preparar el entorno para la implementación.

- Paso 2: Asignar roles y permisos: Identificar y asignar roles y permisos para ver y administrar Defender para punto de conexión.

- Paso 3: Identificar la arquitectura y elegir el método de implementación: Identifique la arquitectura y el método de implementación que mejor se adapte a su organización.

- Paso 4: Incorporación de dispositivos: Evaluación e incorporación de los dispositivos a Defender para punto de conexión.

- Paso 5: Configuración de funcionalidades: ahora está listo para configurar las funcionalidades de seguridad de Defender para punto de conexión para proteger los dispositivos.

Importante

Si desea ejecutar varias soluciones de seguridad en paralelo, consulte Consideraciones sobre el rendimiento, la configuración y la compatibilidad.

Es posible que ya haya configurado exclusiones de seguridad mutua para los dispositivos incorporados a Microsoft Defender para punto de conexión. Si todavía necesita establecer exclusiones mutuas para evitar conflictos, consulte Agregar Microsoft Defender para punto de conexión a la lista de exclusión de la solución existente.

Requisitos

Esta es una lista de los requisitos previos necesarios para implementar Defender para punto de conexión:

- Es administrador de seguridad.

- El entorno cumple los requisitos mínimos

- Tiene un inventario completo del entorno. En la tabla siguiente se proporciona un punto de partida para recopilar información y asegurarse de que las partes interesadas entiendan su entorno. El inventario ayuda a identificar posibles dependencias o cambios necesarios en tecnologías o procesos.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Esto ayuda a mejorar la seguridad de la organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

| Qué | Descripción |

|---|---|

| Recuento de puntos de conexión | Recuento total de puntos de conexión por sistema operativo. |

| Recuento de servidores | Recuento total de servidores por versión del sistema operativo. |

| Motor de administración | Nombre y versión del motor de administración (por ejemplo, System Center Configuration Manager rama actual 1803). |

| Distribución de CDOC | Estructura CDOC de alto nivel (por ejemplo, nivel 1 subcontratado a Contoso, nivel 2 y nivel 3 distribuidos internamente en Europa y Asia). |

| Información de seguridad y eventos (SIEM) | Tecnología SIEM en uso. |

Paso siguiente

Inicio de la implementación con el paso 1: Configuración de Microsoft Defender para punto de conexión implementación

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.