Implementación de una instancia de Azure Stack HCI, versión 23H2 mediante una plantilla de implementación de Azure Resource Manager

Se aplica a: Azure Stack HCI, versión 23H2

En este artículo se detalla cómo usar una plantilla de Azure Resource Manager (plantilla de ARM) en el Azure Portal para implementar una instancia de Azure Stack HCI en su entorno. El artículo también contiene los requisitos previos y los pasos de preparación necesarios para comenzar la implementación.

Importante

La implementación de plantillas de ARM de Azure Stack HCI, versión 23H2, está destinada a implementaciones a escala. La audiencia prevista para esta implementación son administradores de TI que tienen experiencia en la implementación de clústeres de Azure Stack HCI. Se recomienda implementar un sistema de la versión 23H2 a través de la Azure Portal primero y, a continuación, realizar implementaciones posteriores a través de la plantilla de ARM.

Requisitos previos

- Finalización del registro de los servidores con Azure Arc y asignación de permisos de implementación. Asegúrese de lo siguiente:

- Todas las extensiones obligatorias se instalan correctamente. Las extensiones obligatorias incluyen: Azure Edge Lifecycle Manager, Azure Edge Administración de dispositivos y Telemetría y Diagnósticos.

- Todos los servidores ejecutan la misma versión del sistema operativo.

- Todos los servidores tienen la misma configuración del adaptador de red.

Paso 1: Preparación de los recursos de Azure

Siga estos pasos para preparar los recursos de Azure que necesita para la implementación:

Creación de una entidad de servicio y un secreto de cliente

Para autenticar el clúster, debe crear una entidad de servicio y un secreto de cliente correspondiente. También debe asignar el rol de implementación de Azure Resource Bridge a la entidad de servicio.

Creación de una entidad de servicio

Siga los pasos descritos en Creación de una aplicación de Microsoft Entra y una entidad de servicio que puedan acceder a los recursos a través de Azure Portal para crear la entidad de servicio y asignar los roles. Como alternativa, use el procedimiento de PowerShell para crear una entidad de servicio de Azure con Azure PowerShell.

Los pasos también se resumen aquí:

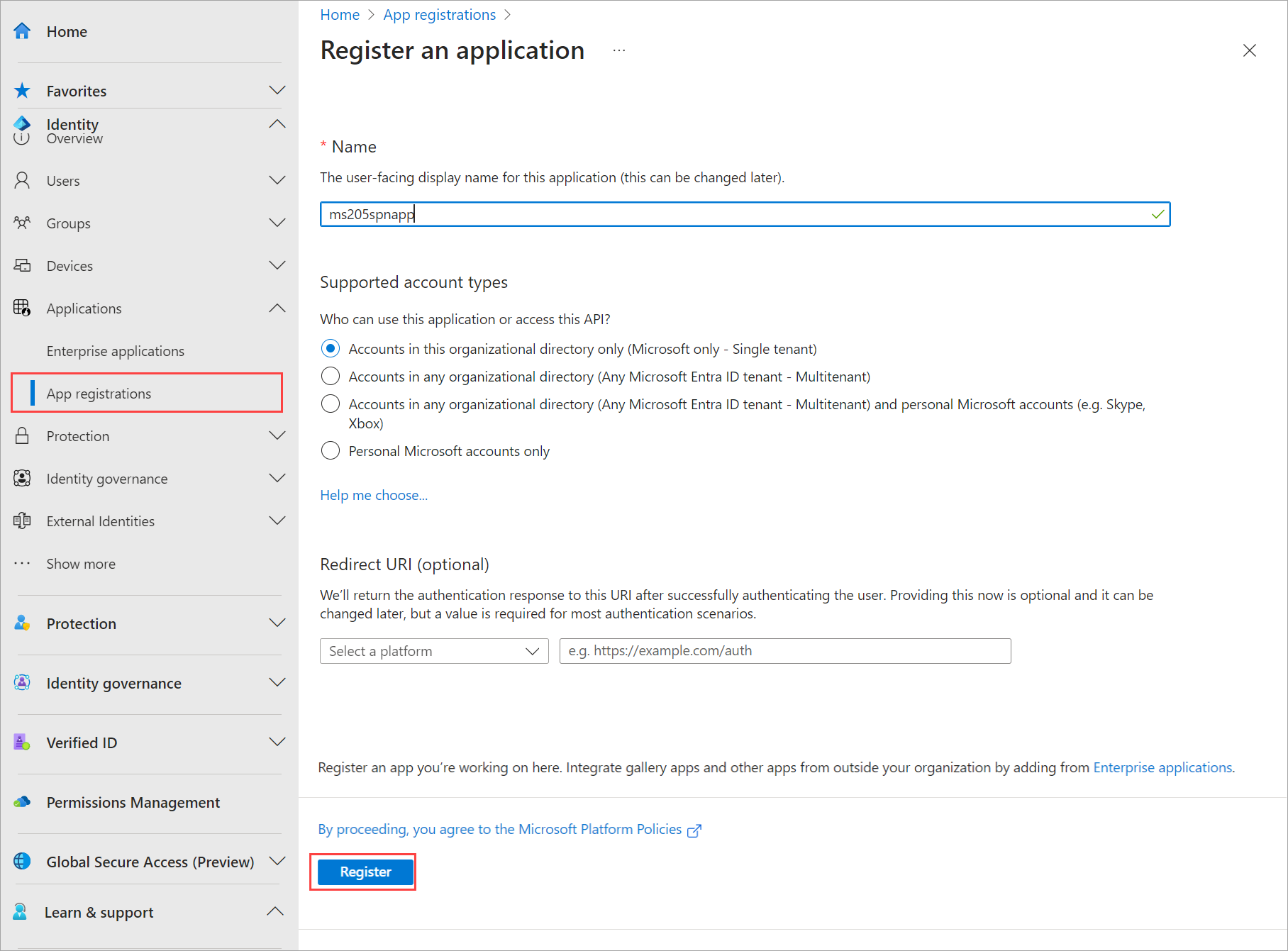

Inicie sesión en el Centro de administración Microsoft Entra como mínimo un administrador de aplicaciones en la nube. Vaya a Identity > Applications > Registros de aplicaciones seleccione Nuevo registro.

Proporcione un nombre para la aplicación, seleccione un tipo de cuenta compatible y, a continuación, seleccione Registrar.

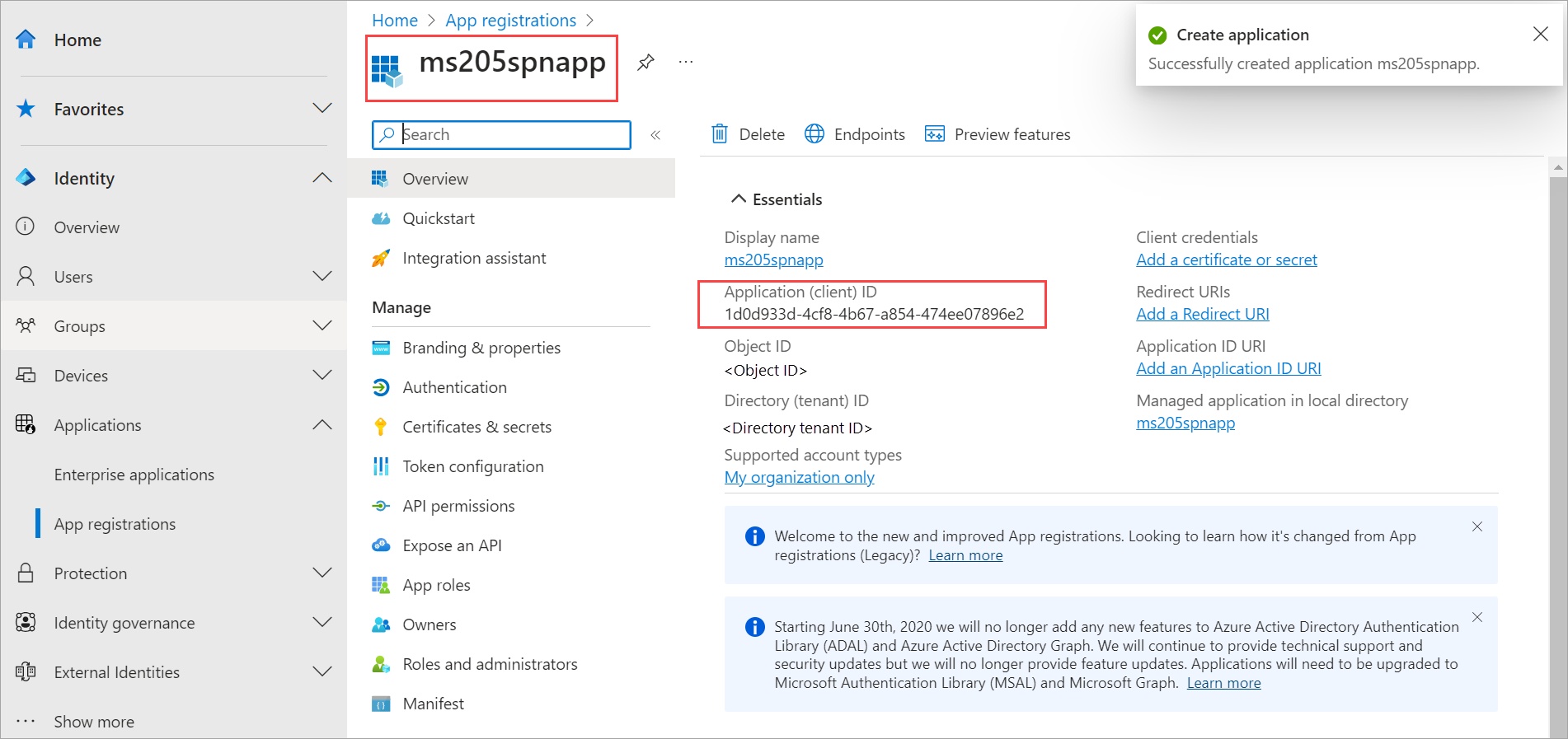

Una vez creada la entidad de servicio, vaya a la página Información general . Copie el identificador de aplicación (cliente) de esta entidad de servicio. Puede codificar y usar este valor más adelante.

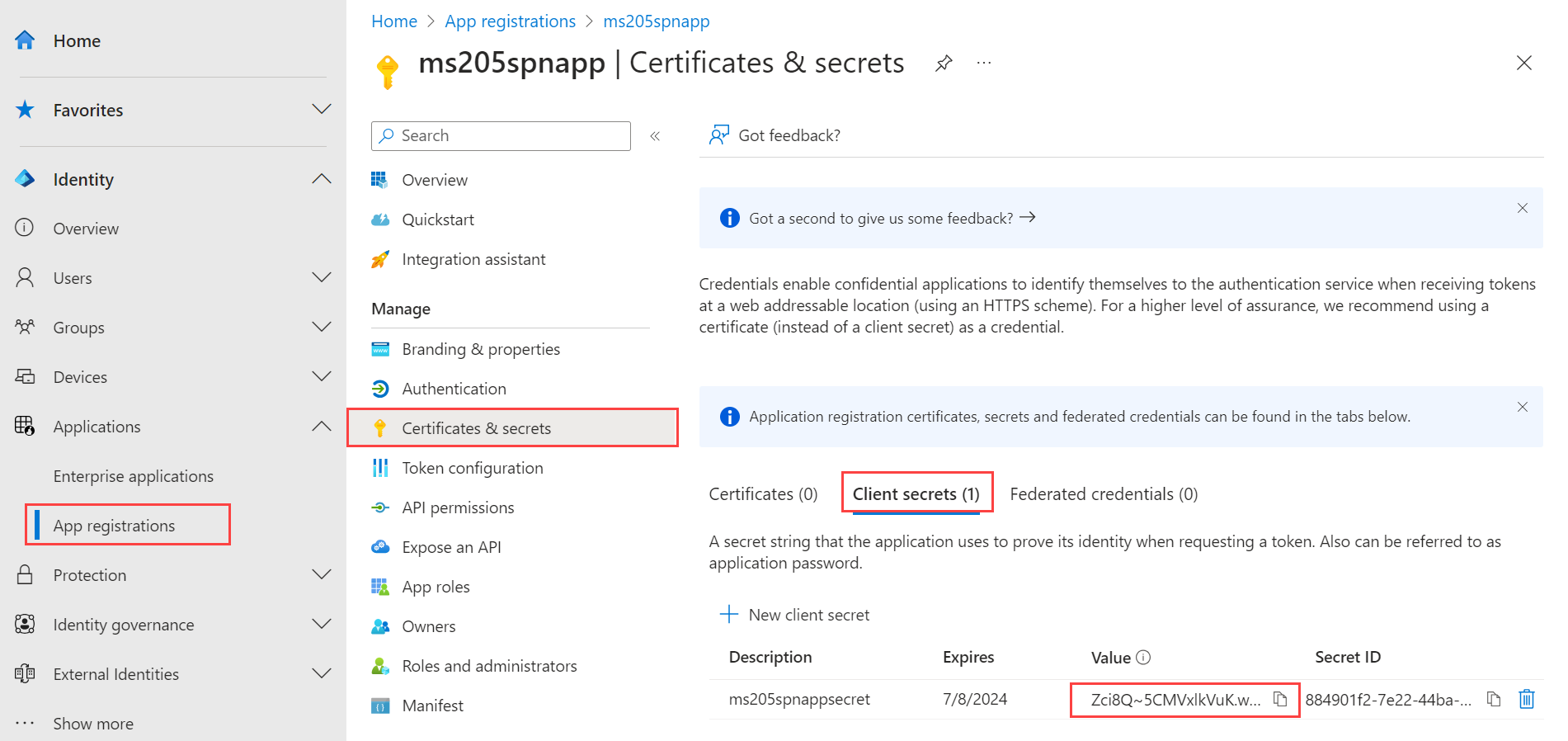

Creación de un secreto de cliente

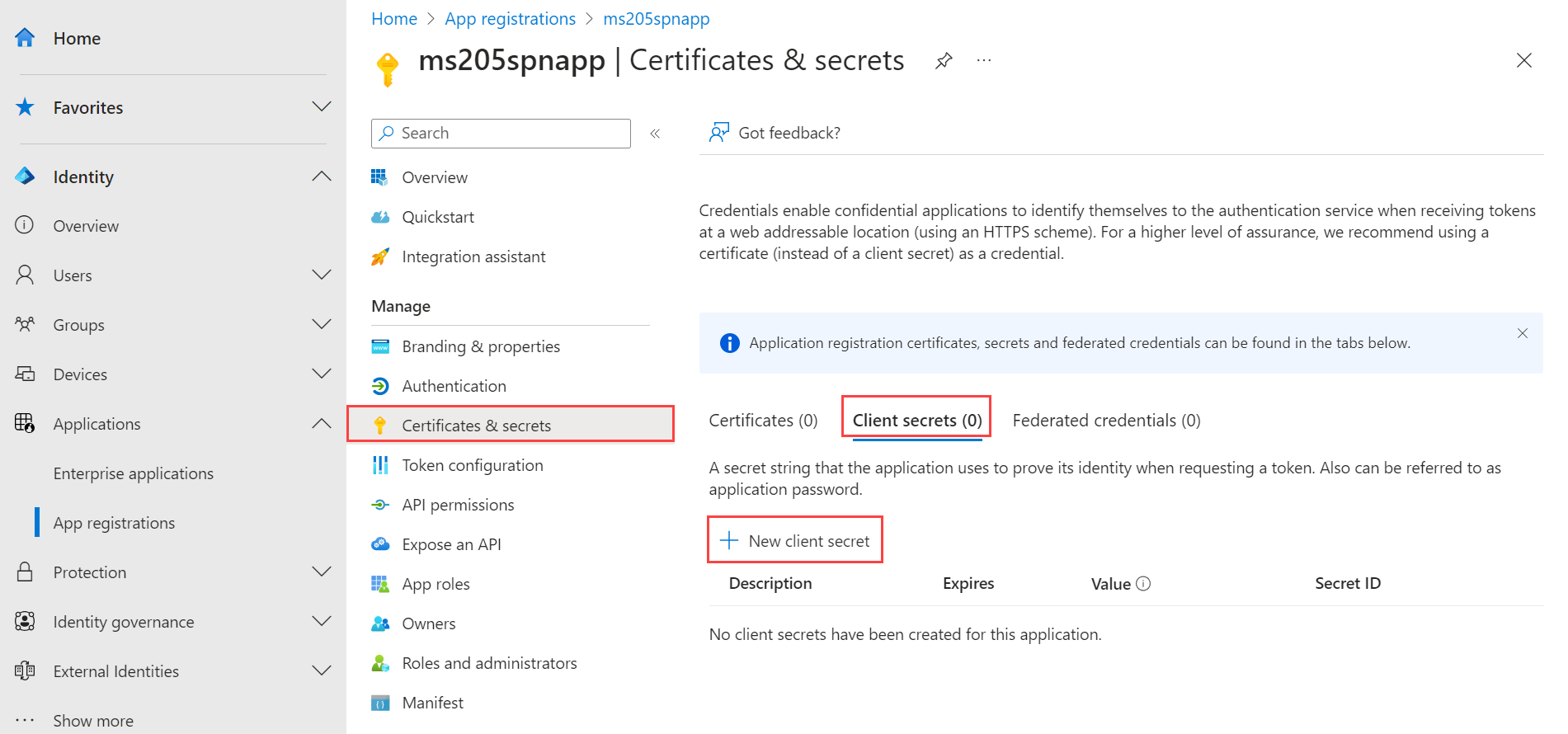

Vaya a la entidad de servicio que creó y vaya a Certificados & secretos secretos > de cliente.

Seleccione + Nuevo secreto de cliente.

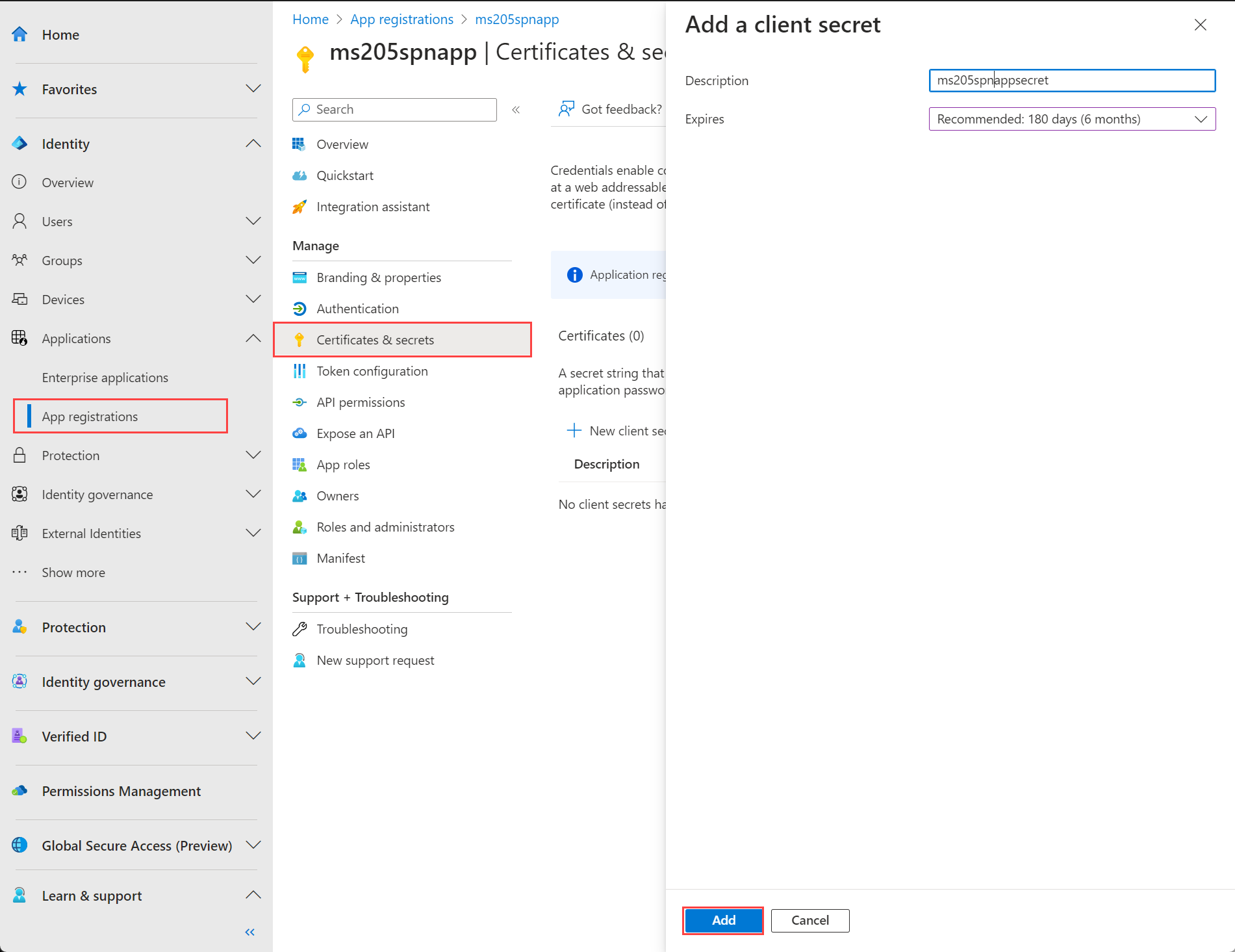

Agregue una descripción para el secreto de cliente y proporcione un período de tiempo cuando expire. Seleccione Agregar.

Copie el valor del secreto de cliente a medida que lo codifique y úselo más adelante.

Nota

Para el identificador de cliente de la aplicación, necesitará su valor secreto. Los valores de secreto de cliente no se pueden ver excepto inmediatamente después de la creación. Asegúrese de guardar este valor cuando se cree antes de salir de la página.

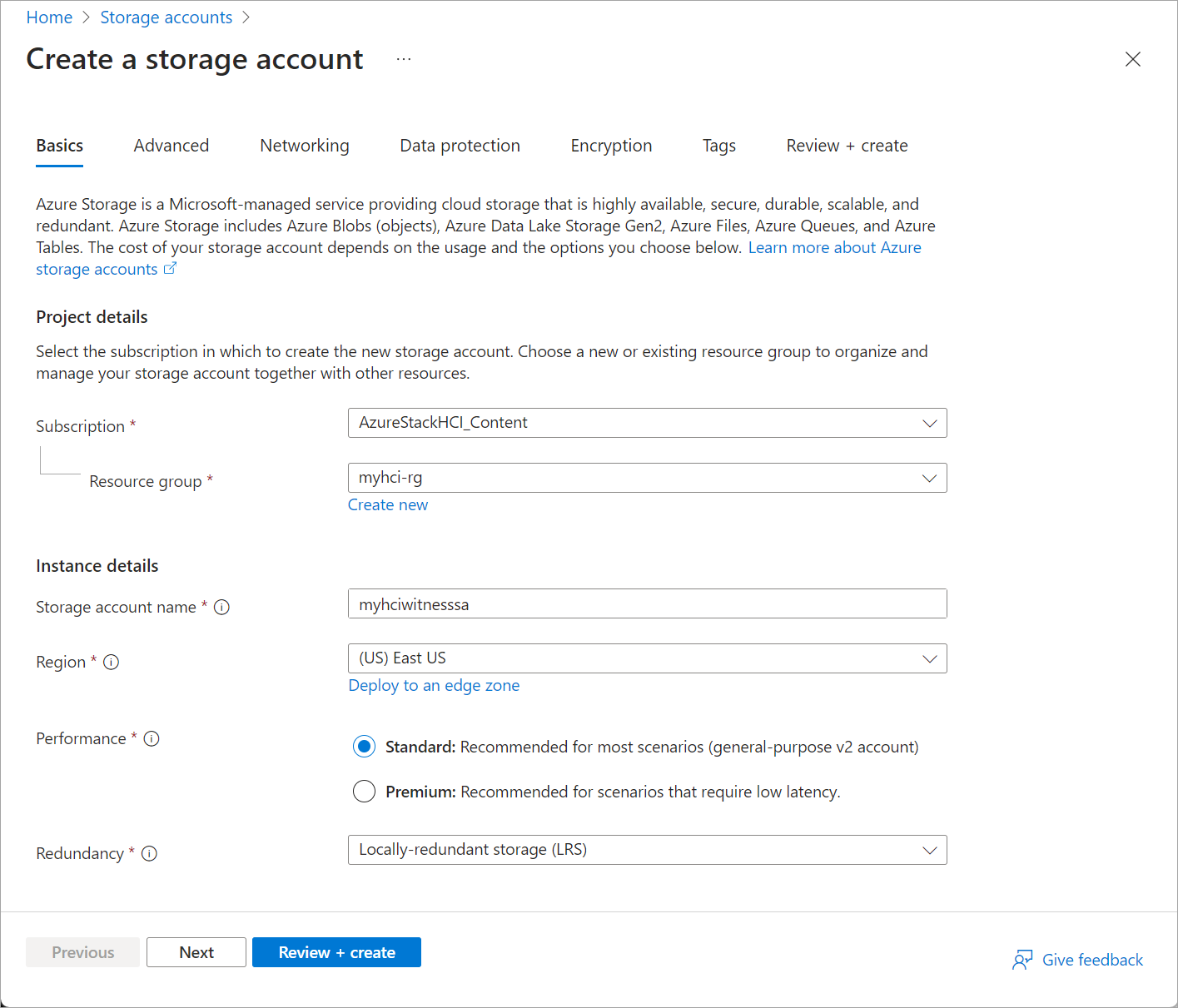

Creación de una cuenta de almacenamiento testigo en la nube

En primer lugar, cree una cuenta de almacenamiento para que actúe como testigo en la nube. A continuación, debe obtener la clave de acceso de esta cuenta de almacenamiento y, a continuación, usarla en un formato codificado con la plantilla de implementación de ARM.

Siga estos pasos para obtener y codificar la clave de acceso de la plantilla de implementación de ARM:

En el Azure Portal, cree una cuenta de almacenamiento en el mismo grupo de recursos que usaría para la implementación.

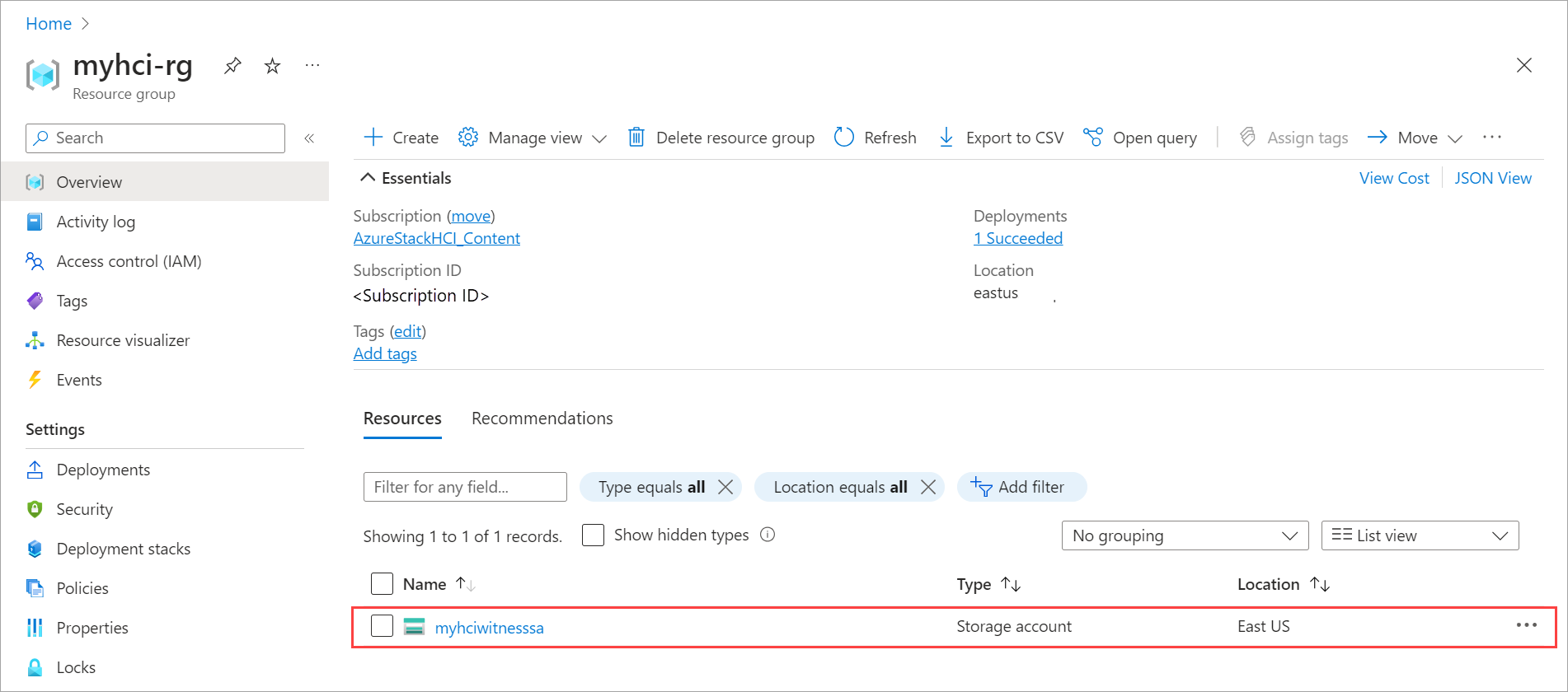

Una vez creada la cuenta de almacenamiento, compruebe que puede ver la cuenta en el grupo de recursos.

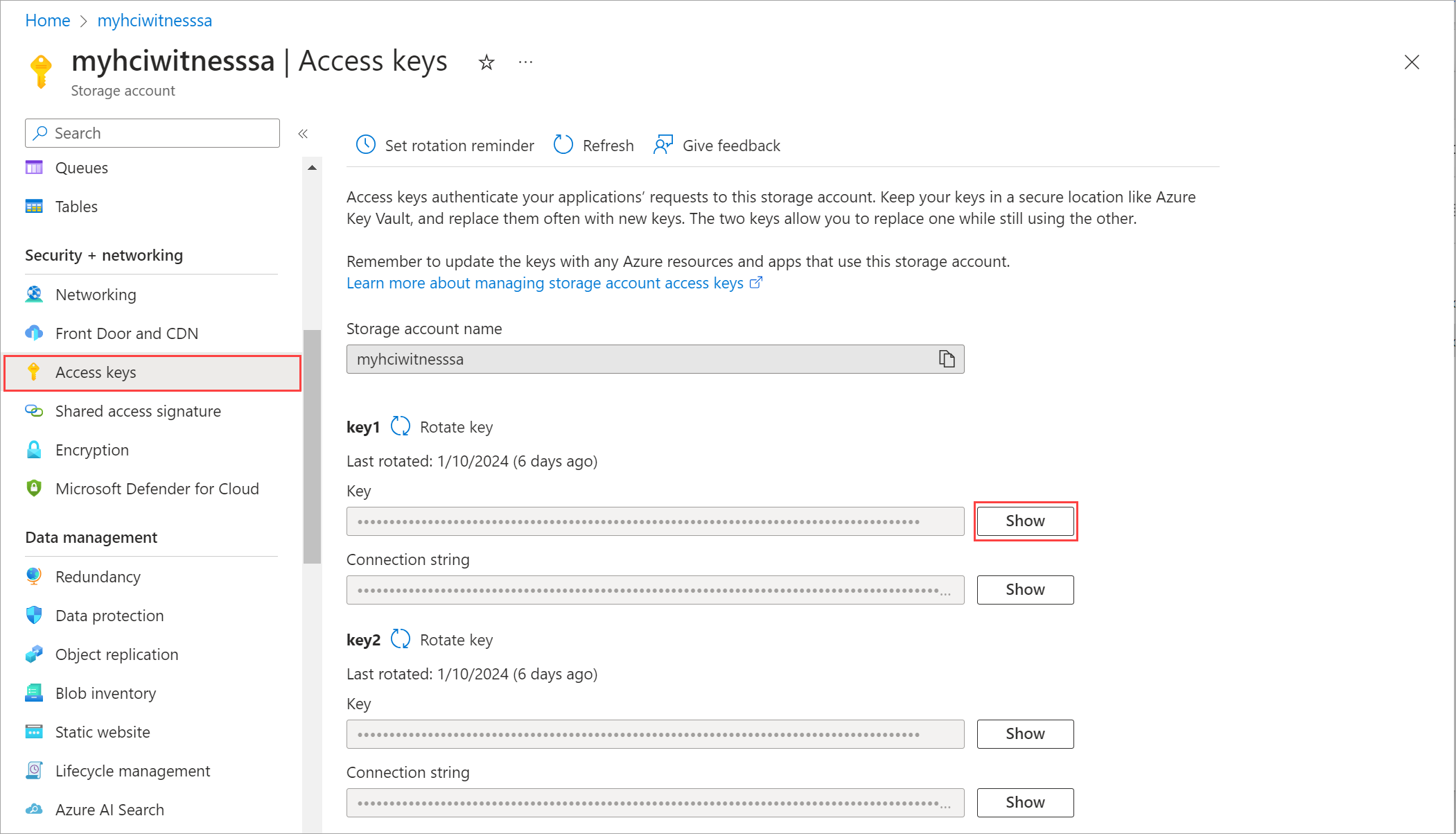

Vaya a la cuenta de almacenamiento que creó y, a continuación, vaya a Claves de acceso.

Para key1, Clave, seleccione Mostrar. Seleccione el botón Copiar en el Portapapeles situado en el lado derecho del campo Clave .

Después de copiar la clave, seleccione Ocultar.

Codificar valores de parámetro

En un equipo de administración, ejecute PowerShell como administrador. Codifique la cadena de valor de clave copiada con el siguiente script:

$secret="<Key value string coped earlier>" [Convert]::ToBase64String([System.Text.Encoding]::UTF8.GetBytes($secret))La salida codificada tiene un aspecto similar al siguiente y se basa en el valor secreto de la cuenta de almacenamiento del testigo en la nube para el entorno:

ZXhhbXBsZXNlY3JldGtleXZhbHVldGhhdHdpbGxiZWxvbmdlcnRoYW50aGlzYW5kb3V0cHV0d2lsbGxvb2tkaWZmZXJlbnQ=El valor de salida codificado que se genera es lo que espera la plantilla de implementación de ARM. Anote este valor y el nombre de la cuenta de almacenamiento. Usará estos valores más adelante en el proceso de implementación.

Además de la clave de acceso del testigo de almacenamiento, también debe codificar de forma similar los valores de los parámetros siguientes.

| Parámetro | Descripción |

|---|---|

localaccountname, localaccountpassword |

Nombre de usuario y contraseña para el administrador local para todos los servidores del clúster. Las credenciales son idénticas para todos los servidores del sistema. |

domainaccountname, domainaccountpassword |

Nuevo nombre de usuario y contraseña que se crearon con los permisos adecuados para la implementación durante el paso de preparación de Active Directory para el AzureStackLCMUserCredential objeto. Esta cuenta es la misma que la cuenta de usuario usada por la implementación de Azure Stack HCI. Para más información, consulte Preparación de Active Directory para obtener estas credenciales. |

clientId, clientSecretValue |

Identificador de aplicación (cliente) para el SPN que creó como requisito previo para esta implementación y el valor de secreto de cliente correspondiente para el identificador de aplicación. |

Ejecute el script de PowerShell usado en el paso anterior para codificar estos valores:

- Contraseña de cuenta local. Esto corresponde a en

localAdminSecretValuelos parámetros JSON. Codifiquelocalaccountname:localacountpasswordpara obtener este valor para la plantilla. - Contraseña de cuenta de dominio. Esto corresponde a en

domainAdminSecretValuelos parámetros JSON. Codifiquedomainaccountname:domainaccountpasswordpara obtener este valor para la plantilla. - Valor del secreto del identificador de cliente de la aplicación. Esto corresponde a en

arbDeploymentSpnValuelos parámetros JSON. CodifiqueclientId:clientSecretValuepara obtener este valor para la plantilla.

Paso 2: Asignación de permisos de recursos

Debe crear y asignar los permisos de recursos necesarios antes de usar la plantilla de implementación.

Comprobación del acceso al grupo de recursos

Compruebe el acceso al grupo de recursos para los servidores registrados de Azure Stack HCI de la siguiente manera:

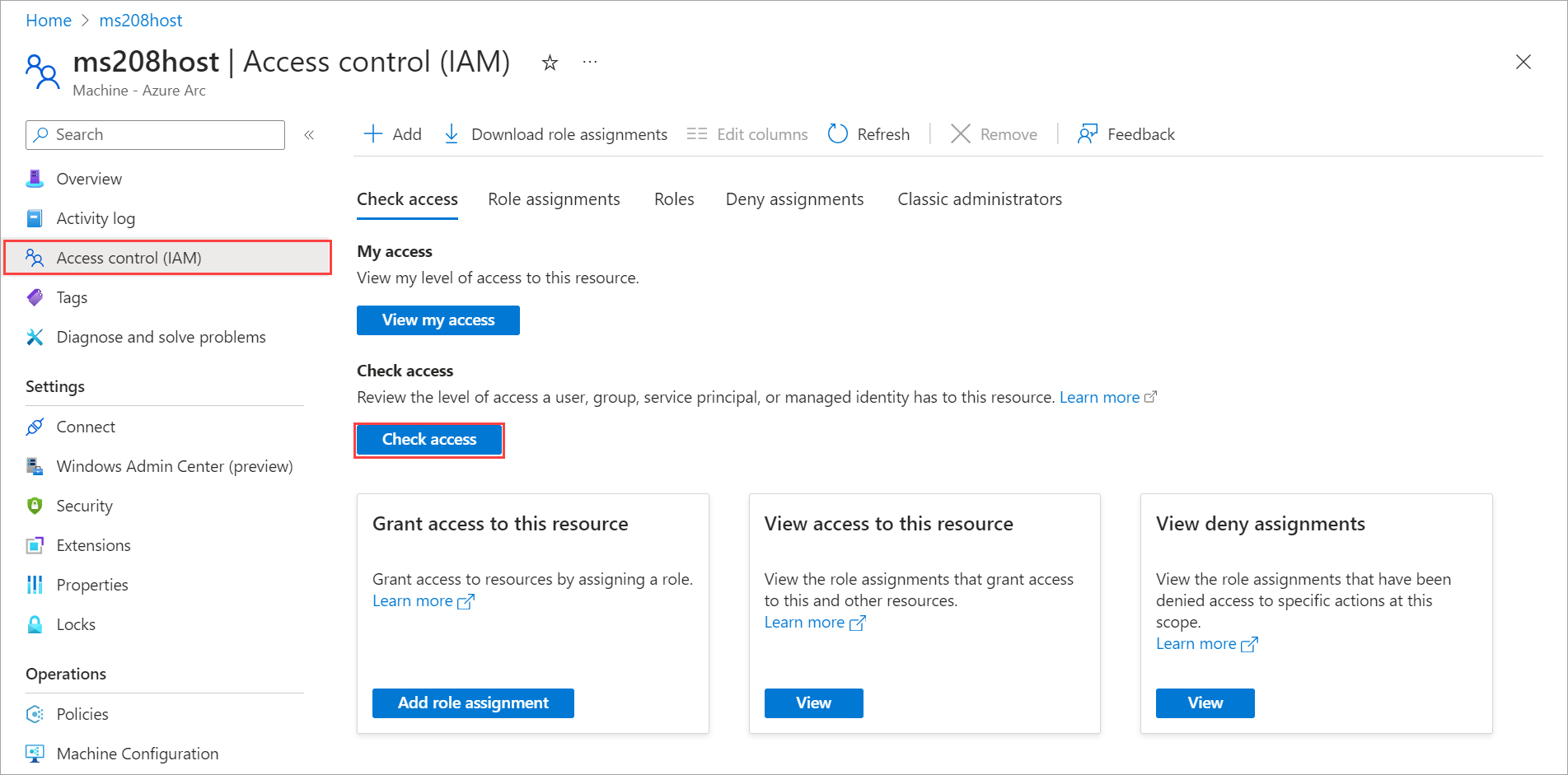

En Azure Portal, vaya al grupo de recursos adecuado.

Seleccione Control de acceso (IAM) en el lado izquierdo de la pantalla y, a continuación, seleccione Comprobar acceso.

En Check access (Comprobar acceso), escriba o seleccione lo siguiente:

Seleccione Identidad administrada.

Seleccione la suscripción adecuada en la lista desplegable.

Seleccione Todas las identidades administradas asignadas por el sistema.

Filtre la lista escribiendo el prefijo y el nombre de los servidores registrados para esta implementación. Seleccione uno de los servidores del clúster de Azure Stack HCI.

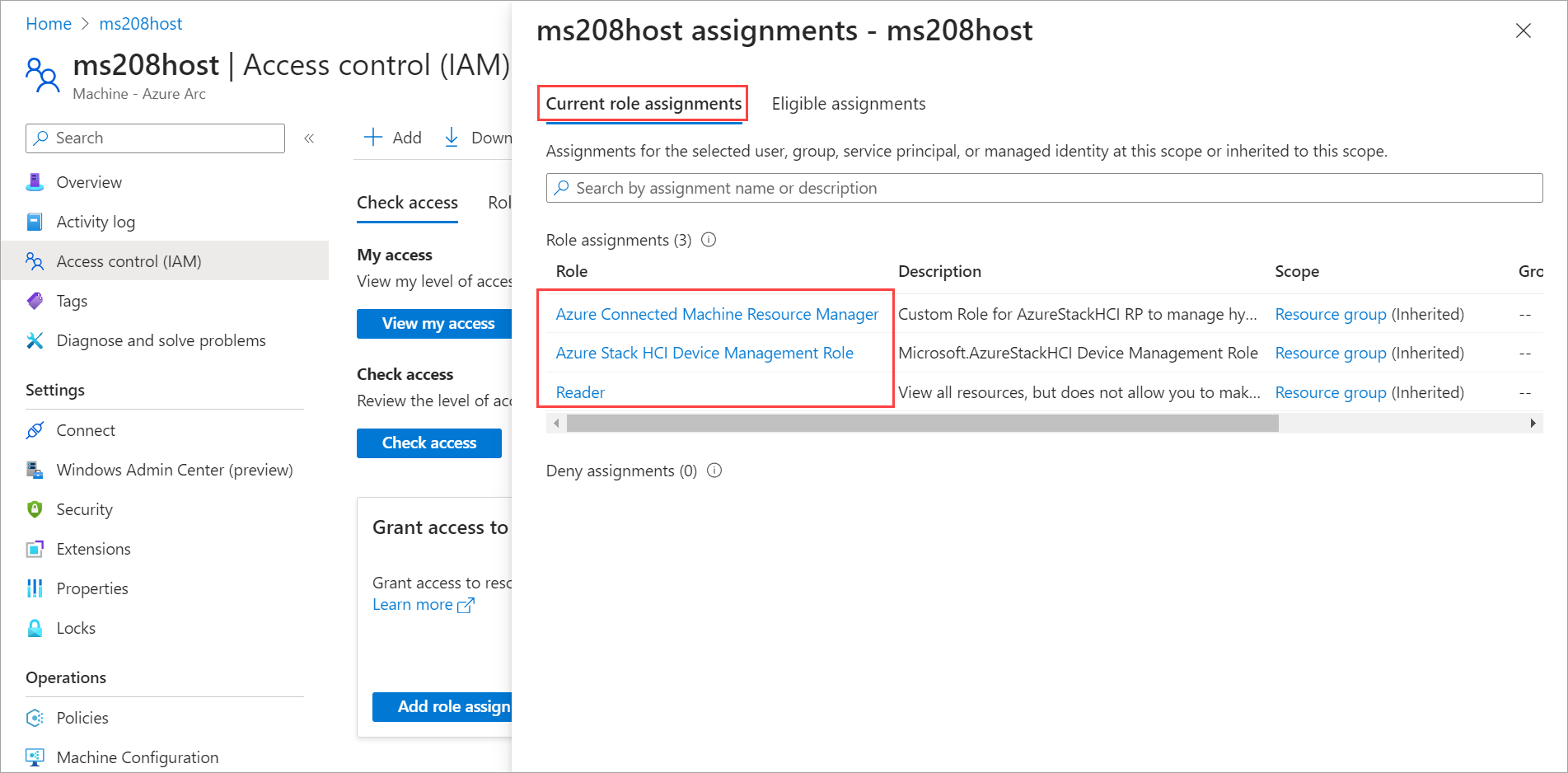

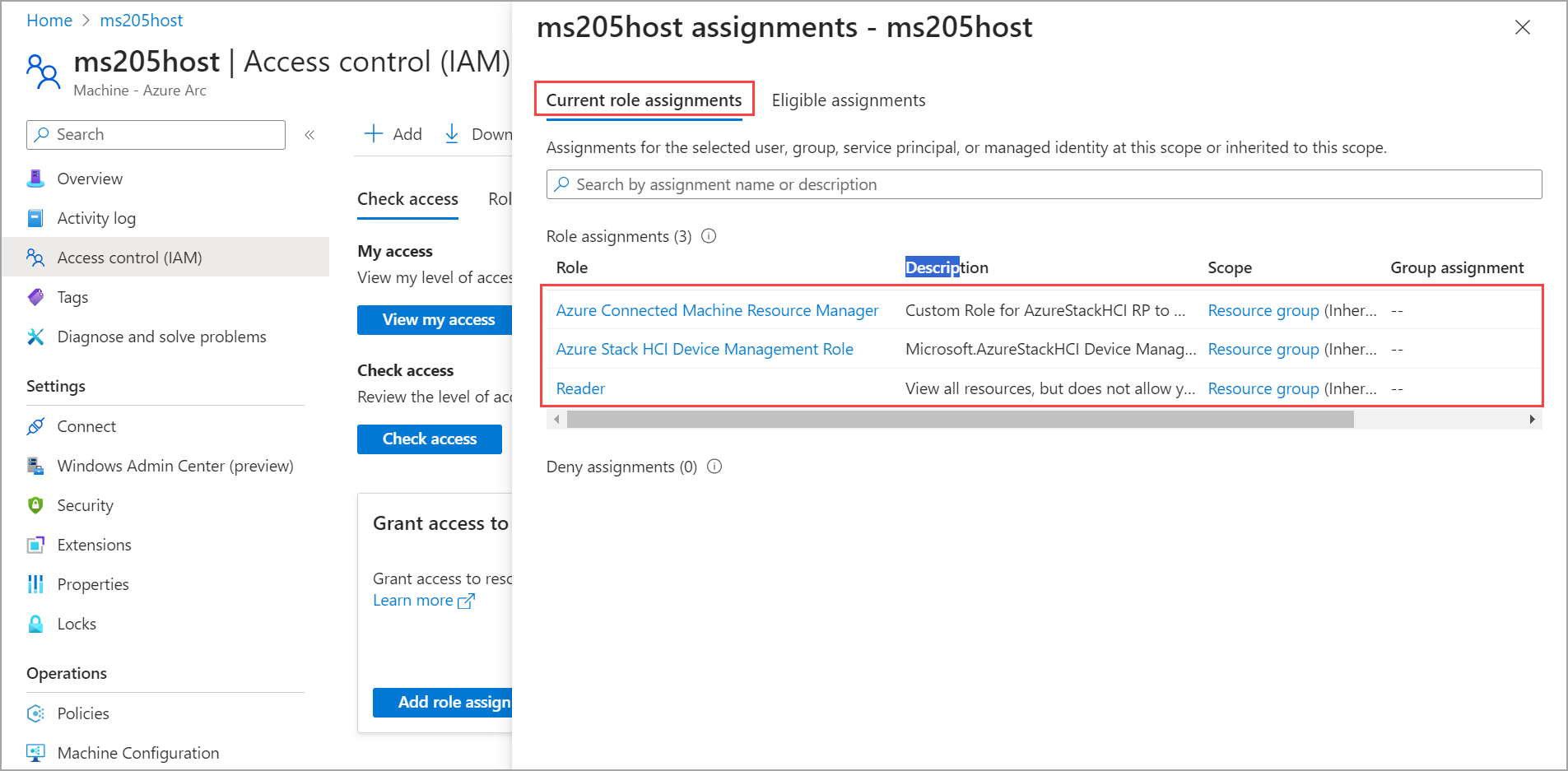

En Asignaciones de roles actuales, compruebe que el servidor seleccionado tiene habilitados los siguientes roles:

Azure Connected Machine Resource Manager.

Rol de Administración de dispositivos de Azure Stack HCI.

Lector.

Seleccione la X de la esquina superior derecha para volver a la pantalla de selección del servidor.

Seleccione otro servidor en el clúster de Azure Stack HCI. Compruebe que el servidor seleccionado tiene los mismos roles habilitados que ha comprobado en el servidor anterior.

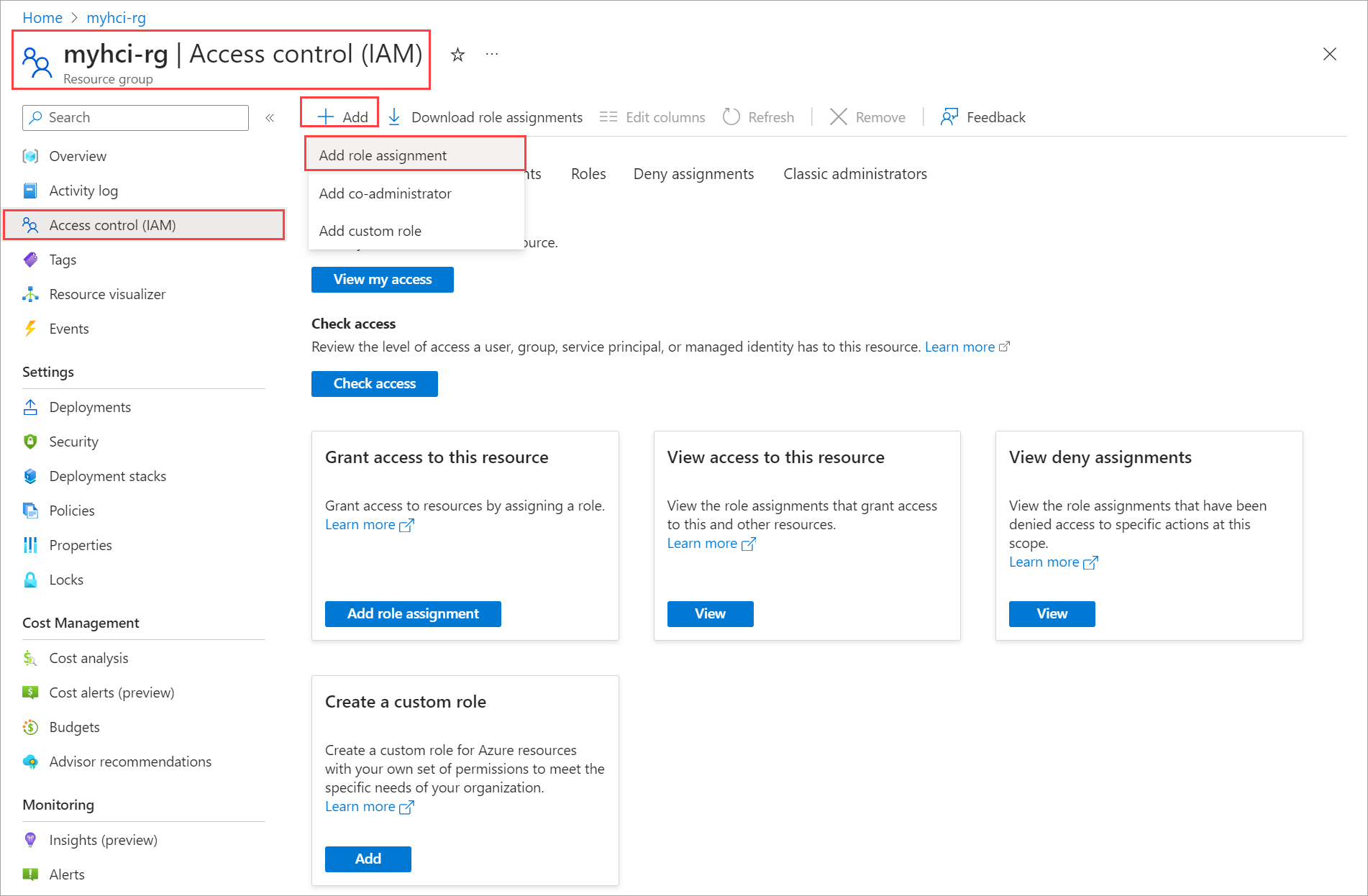

Agregar acceso al grupo de recursos

Agregue acceso al grupo de recursos para los servidores de Azure Stack HCI registrados de la siguiente manera:

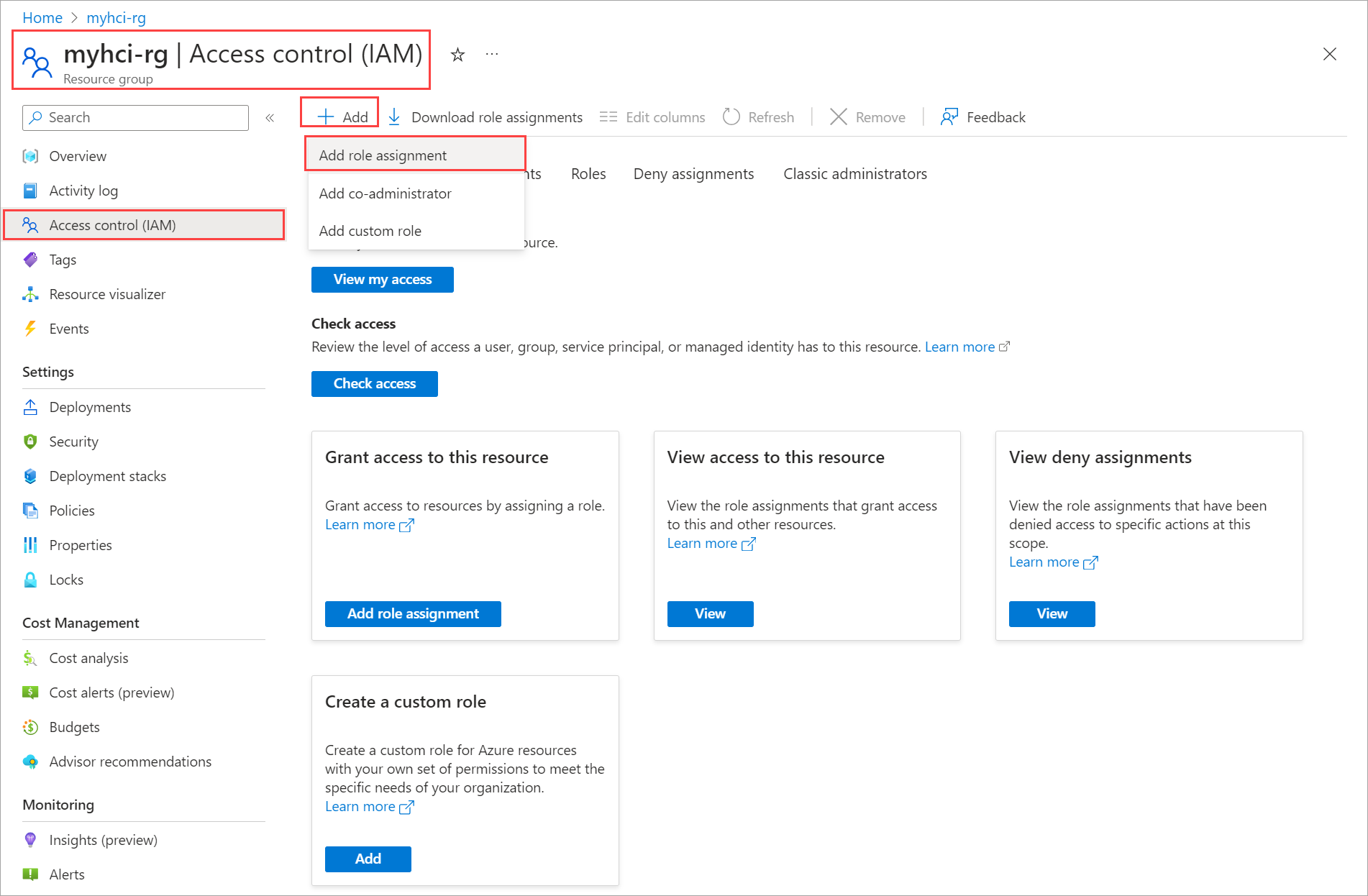

Vaya al grupo de recursos adecuado para el entorno de Azure Stack HCI.

Seleccione Control de acceso (IAM) en el lado izquierdo de la pantalla.

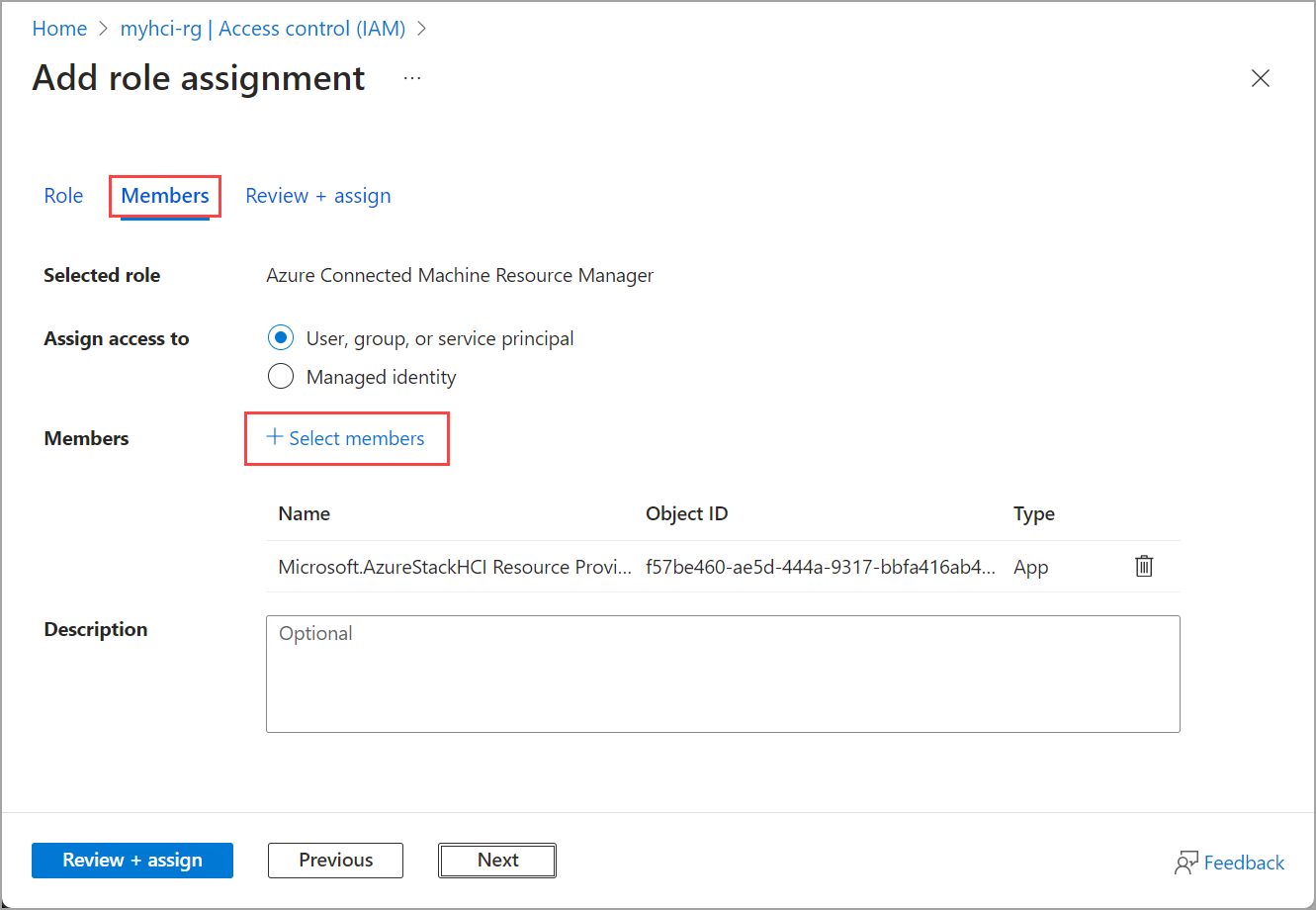

Seleccione + Agregar y, luego, Agregar asignación de roles.

Búsqueda para y seleccione Azure Connected Machine Resource Manager. Seleccione Next (Siguiente).

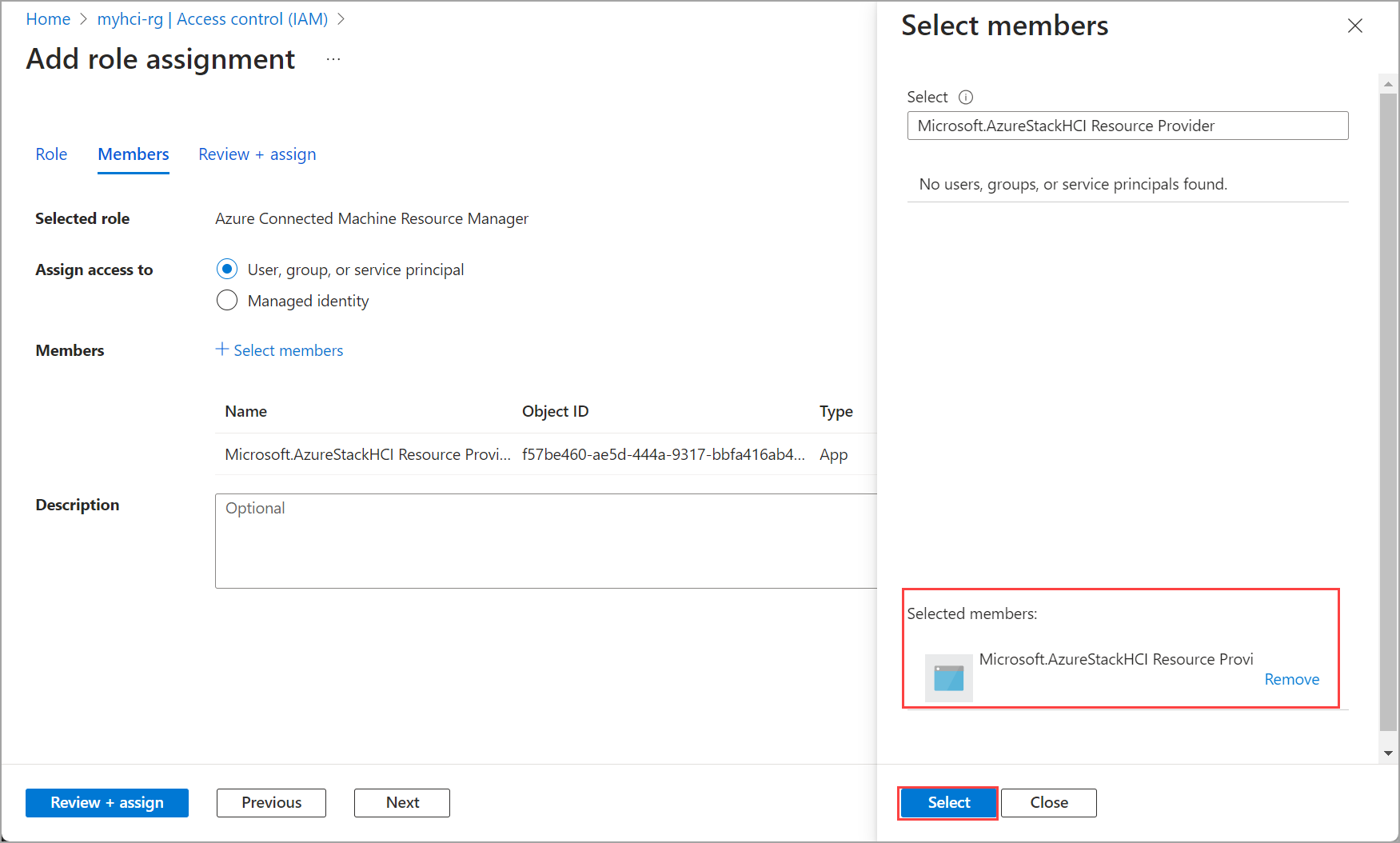

Deje la selección en Usuario, grupo o entidad de servicio. Seleccione + Seleccionar miembros.

Filtre la lista escribiendo

Microsoft.AzureStackHCI Resource Provider. Seleccione la opción Proveedor de recursos Microsoft.AzureStackHCI .Elija Seleccionar.

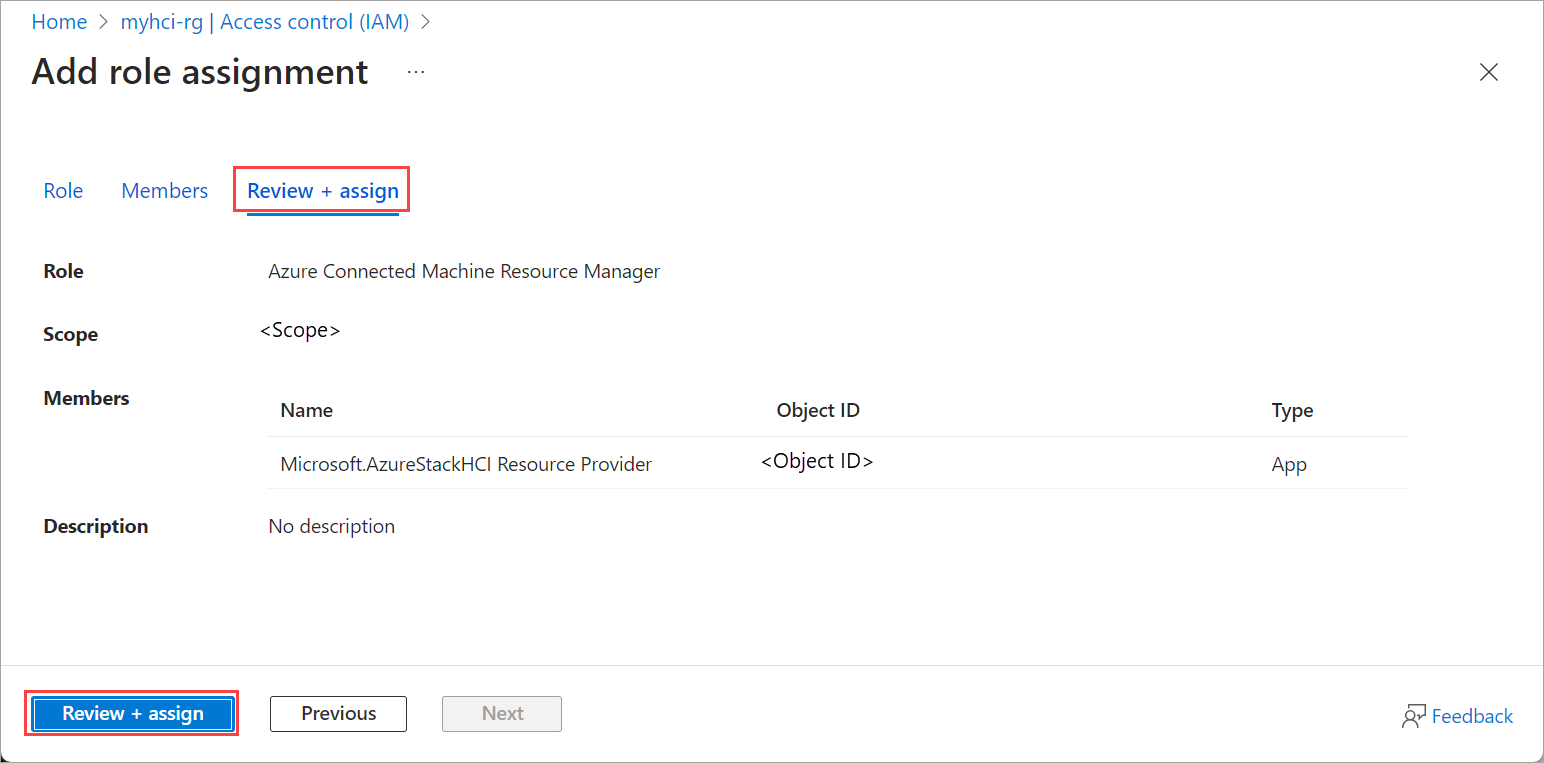

Seleccione Revisar y asignar y, a continuación, vuelva a seleccionarlo.

Una vez agregada la asignación de roles, podrá verla en el registro de actividad de notificaciones :

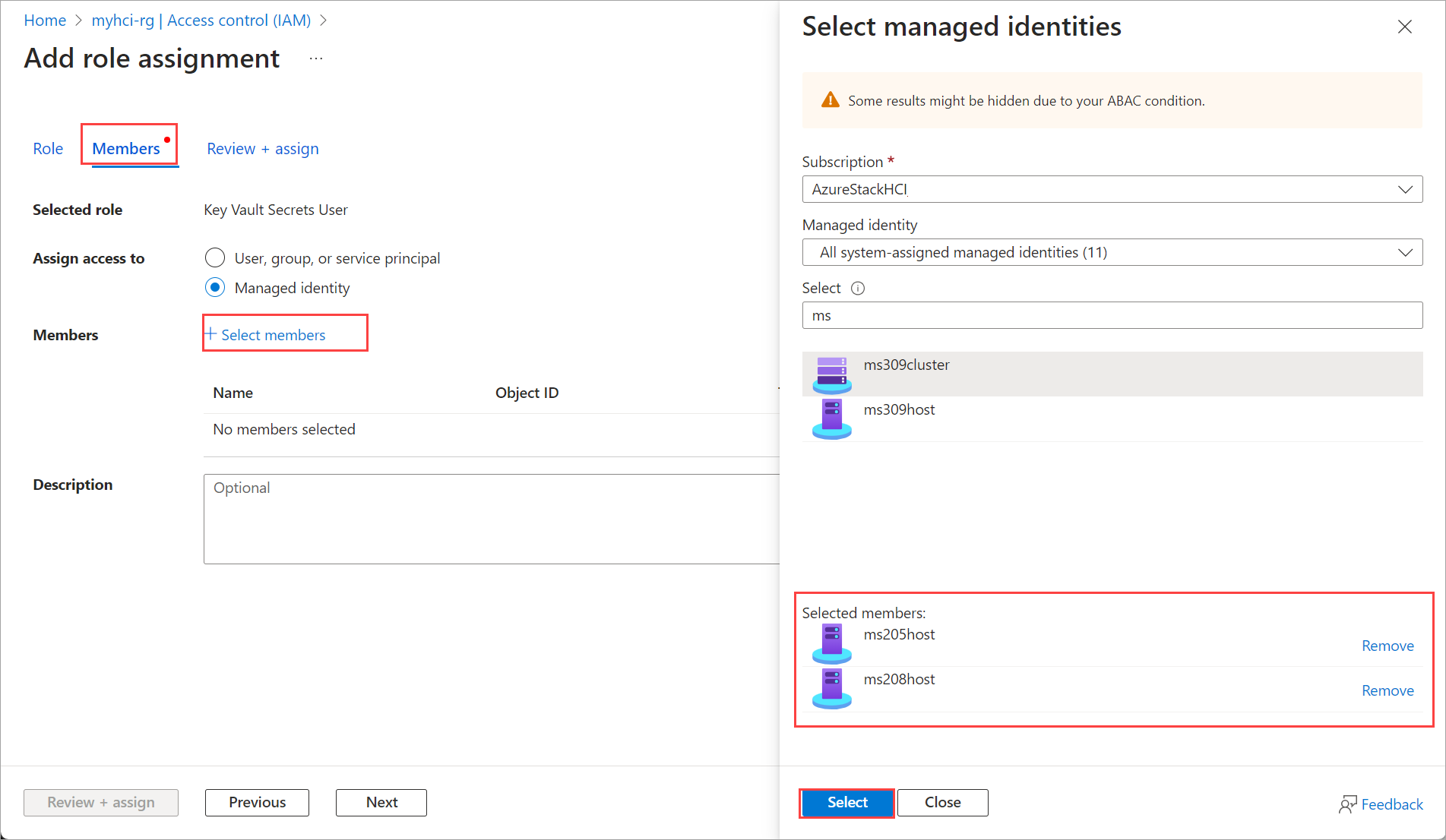

Adición del usuario de secretos de Key Vault

Vaya al grupo de recursos adecuado para el entorno de Azure Stack HCI.

Seleccione Control de acceso (IAM) en el lado izquierdo de la pantalla.

En el panel derecho, seleccione + Agregar y, después, Agregar asignación de roles.

Búsqueda para y seleccione Key Vault Usuario secretos y seleccione Siguiente.

Seleccione Identidad administrada.

Seleccione + Seleccionar miembros y escriba lo siguiente:

Seleccione la suscripción adecuada.

Seleccione Todas las identidades administradas asignadas por el sistema.

Filtre la lista escribiendo el prefijo y el nombre de los servidores registrados para la implementación.

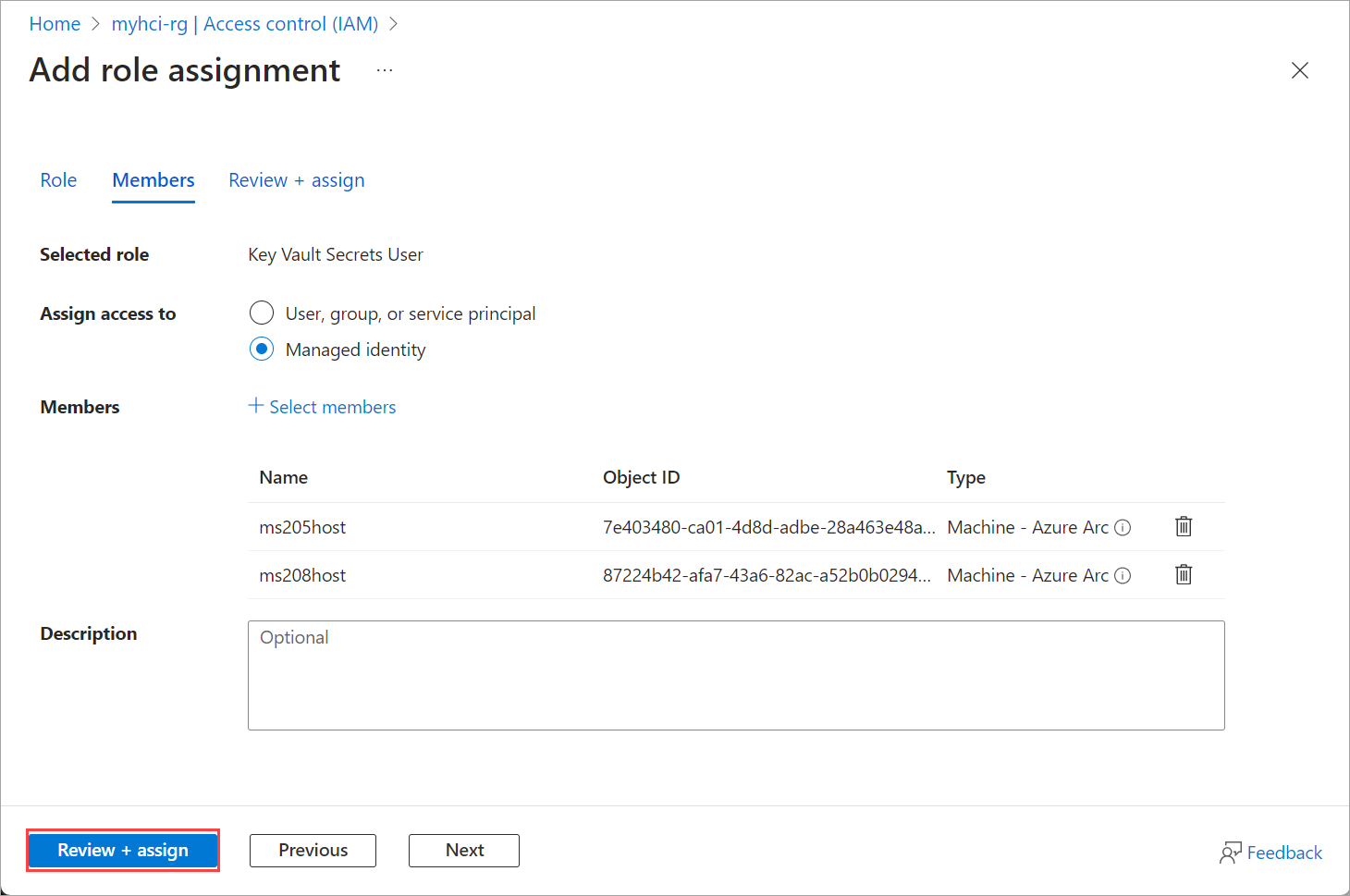

Seleccione ambos servidores para su entorno y elija Seleccionar.

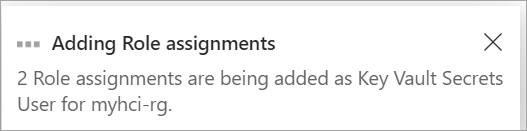

Seleccione Revisar y asignar y, a continuación, vuelva a seleccionarlo.

Una vez asignados los roles como Key Vault Usuario de secretos, podrá verlos en el registro de actividad Notificaciones.

Comprobación de las nuevas asignaciones de roles

Opcionalmente, compruebe las asignaciones de roles que ha creado.

Seleccione Access Control (IAM) Comprobar acceso para comprobar las asignaciones de roles que ha creado.

Vaya a Azure Connected Machine Resource Manager > Proveedor de recursos Microsoft.AzureStackHCI para el grupo de recursos adecuado para su entorno.

Vaya a Key Vault Usuario secretos para el grupo de recursos adecuado para el primer servidor de su entorno.

Vaya a Key Vault Usuario de secretos para el grupo de recursos adecuado para el segundo servidor del entorno.

Paso 3: Implementación mediante una plantilla de ARM

Una vez completados todos los requisitos previos y los pasos de preparación, está listo para implementar con una plantilla de implementación de ARM conocida y probada y los parámetros correspondientes json. Use los parámetros contenidos en el archivo JSON para rellenar todos los valores, incluidos los valores codificados generados anteriormente.

Importante

En esta versión, asegúrese de que todos los parámetros incluidos en el valor JSON se rellenan, incluidos los que tienen un valor NULL. Si hay valores NULL, es necesario rellenarlos o se produce un error en la validación.

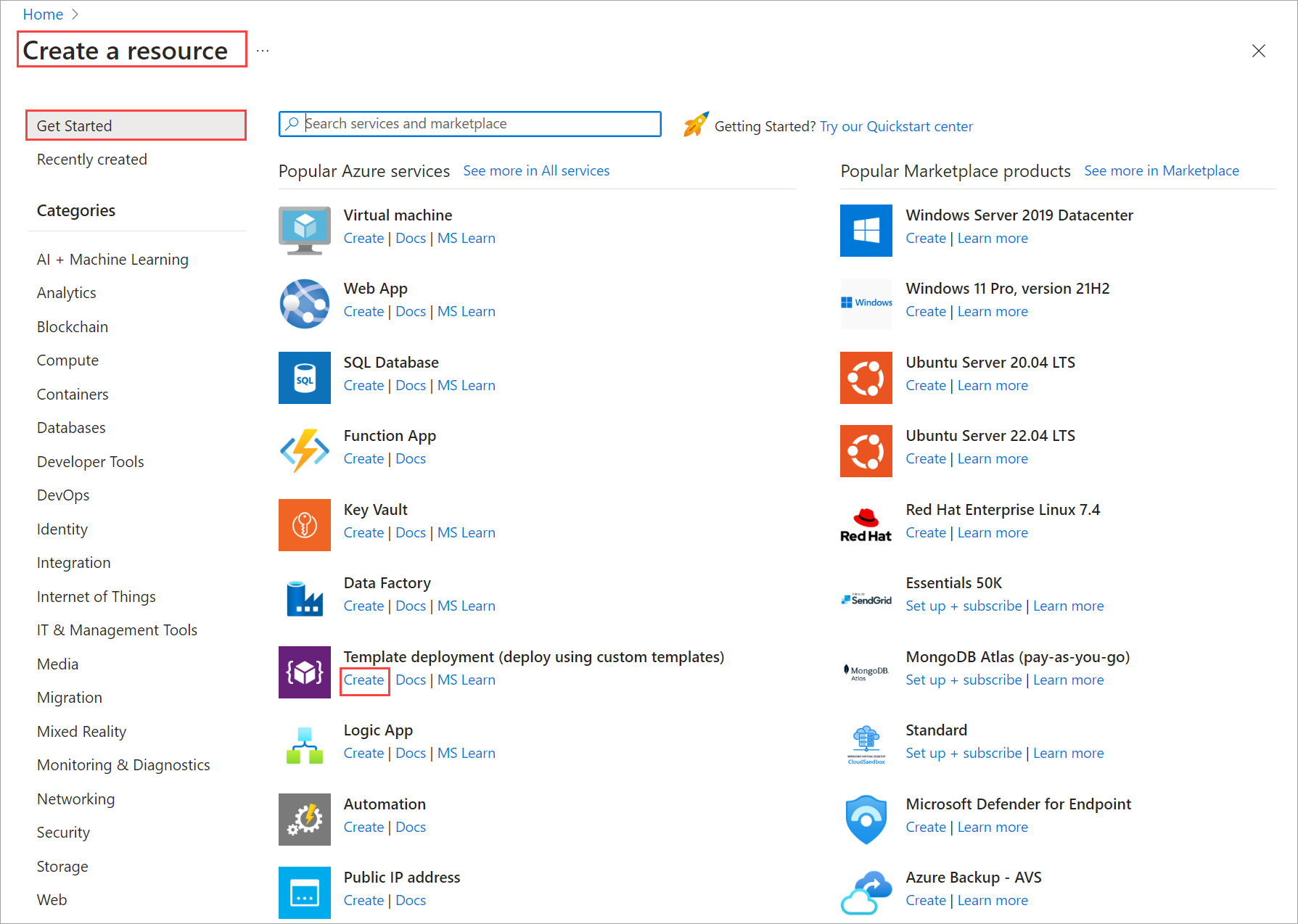

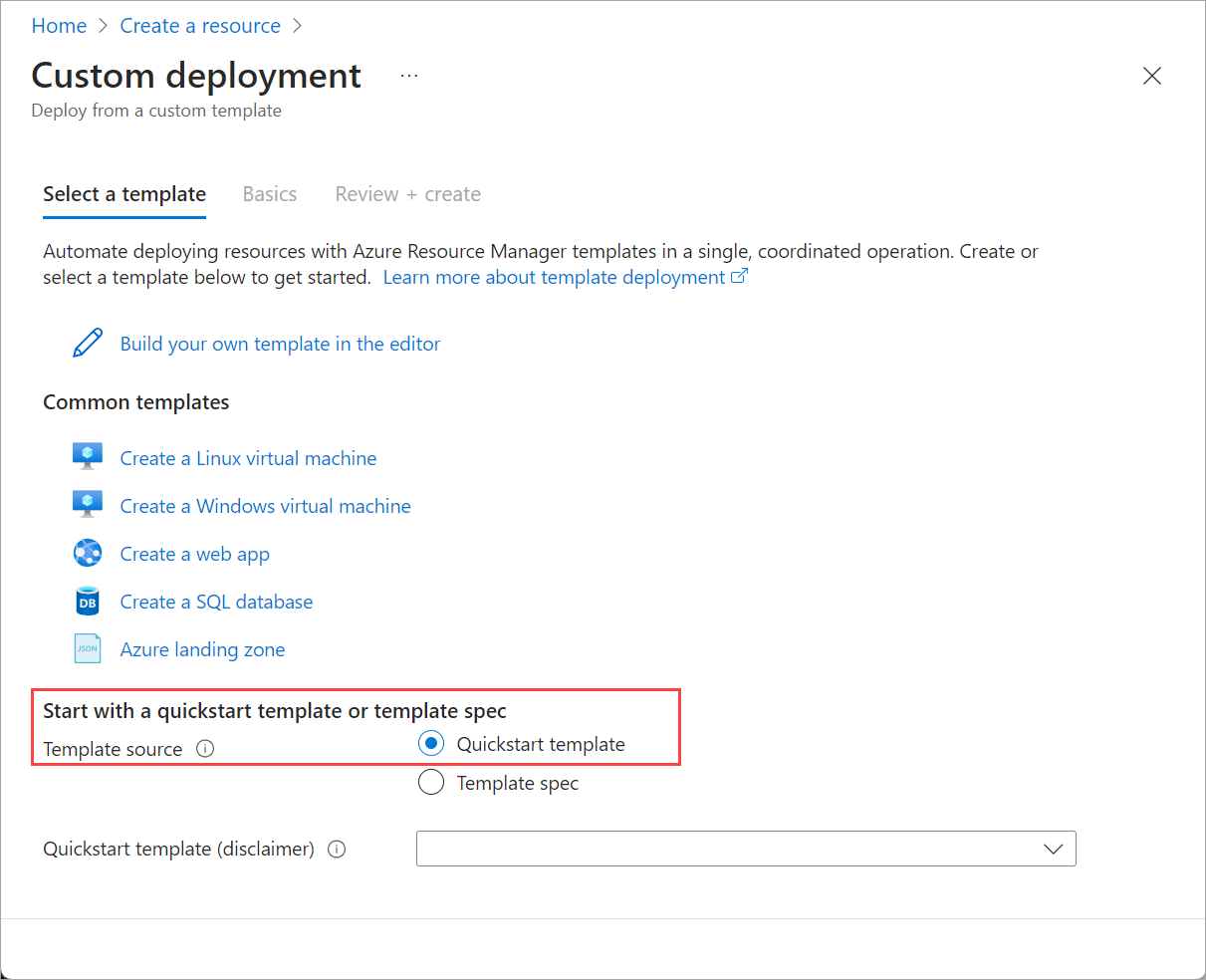

En Azure Portal, vaya a Inicio y seleccione + Crear un recurso.

Seleccione Crear en Implementación de plantillas (implementar mediante plantillas personalizadas).

Cerca de la parte inferior de la página, busque la sección Inicio con una plantilla de inicio rápido o una especificación de plantilla. Seleccione la opción Plantilla de inicio rápido .

Use el campo Plantilla de inicio rápido (declinación de responsabilidades) para filtrar por la plantilla adecuada. Escriba azurestackhci/create-cluster para el filtro.

Cuando haya terminado, seleccione plantilla.

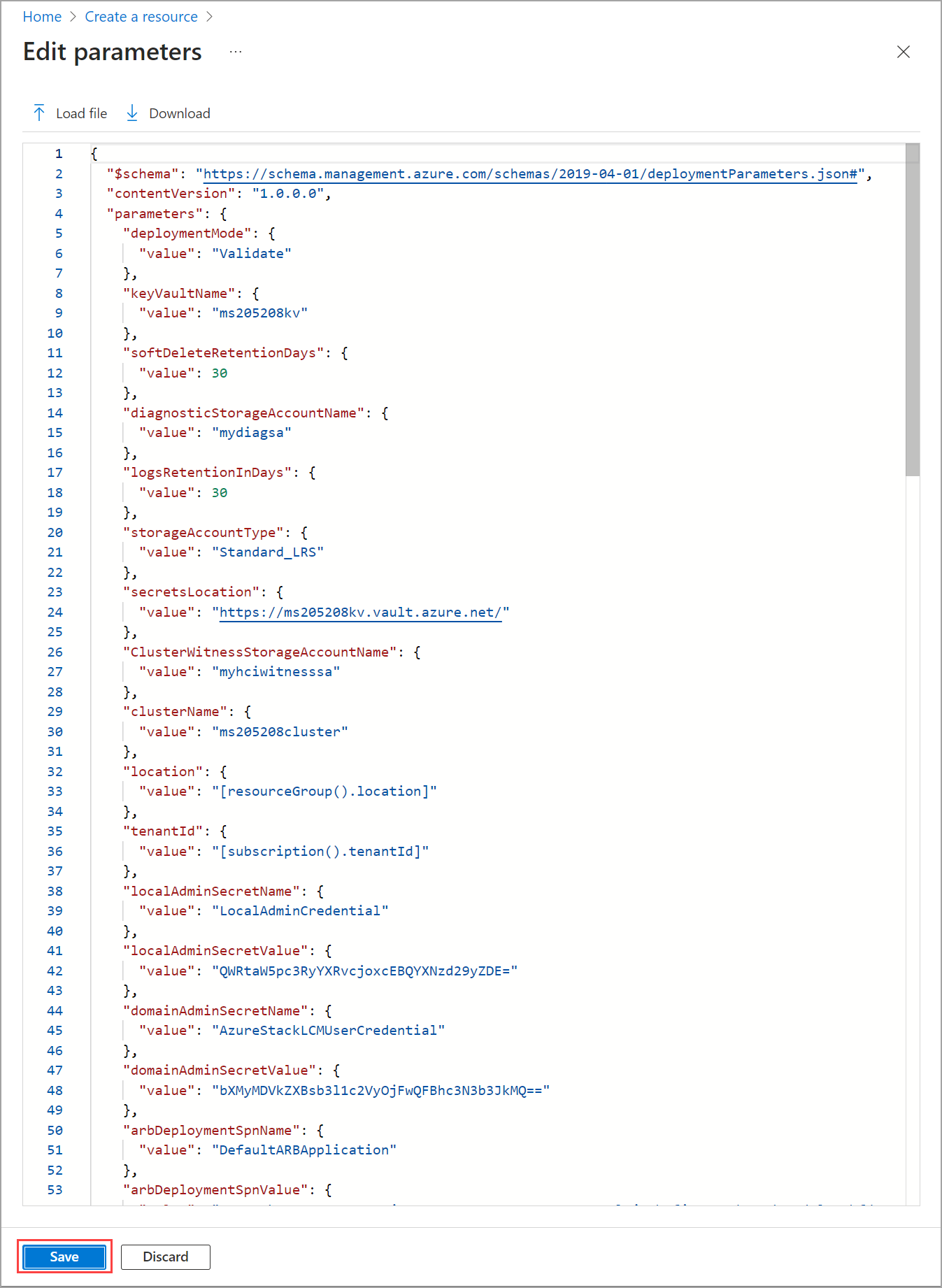

En la pestaña Aspectos básicos , verá la página Implementación personalizada . Puede seleccionar los distintos parámetros en la lista desplegable o seleccionar Editar parámetros.

Edite parámetros como la intención de red o la intención de red de almacenamiento. Una vez rellenados todos los parámetros, guarde el archivo de parámetros.

Sugerencia

Descargue un archivo de parámetros de ejemplo para comprender el formato en el que debe proporcionar las entradas.

Seleccione el grupo de recursos adecuado para su entorno.

Desplácese hasta la parte inferior y confirme que modo de implementación = Validar.

Seleccione Revisar + crear.

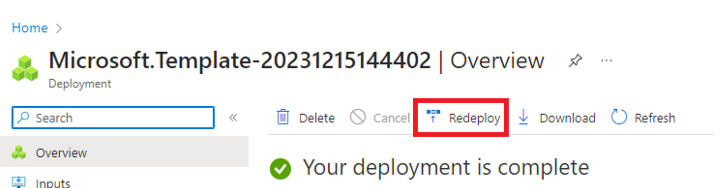

En la pestaña Revisar y Crear, seleccione Crear. Esto crea los recursos de requisitos previos restantes y valida la implementación. La validación tarda unos 10 minutos en completarse.

Una vez completada la validación, seleccione Volver a implementar.

En la pantalla Implementación personalizada , seleccione Editar parámetros. Cargue los parámetros guardados anteriormente y seleccione Guardar.

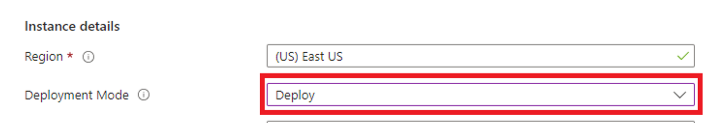

En la parte inferior del área de trabajo, cambie el valor final en json de Validar a Implementar, donde Modo de implementación = Implementar.

Compruebe que el JSON de parámetros ha rellenado todos los campos de la plantilla de implementación de ARM.

Seleccione el grupo de recursos adecuado para su entorno.

Desplácese hasta la parte inferior y confirme que modo de implementación = Implementar.

Seleccione Revisar + crear.

Seleccione Crear. Esto comienza la implementación, usando los recursos de requisitos previos existentes que se crearon durante el paso Validar .

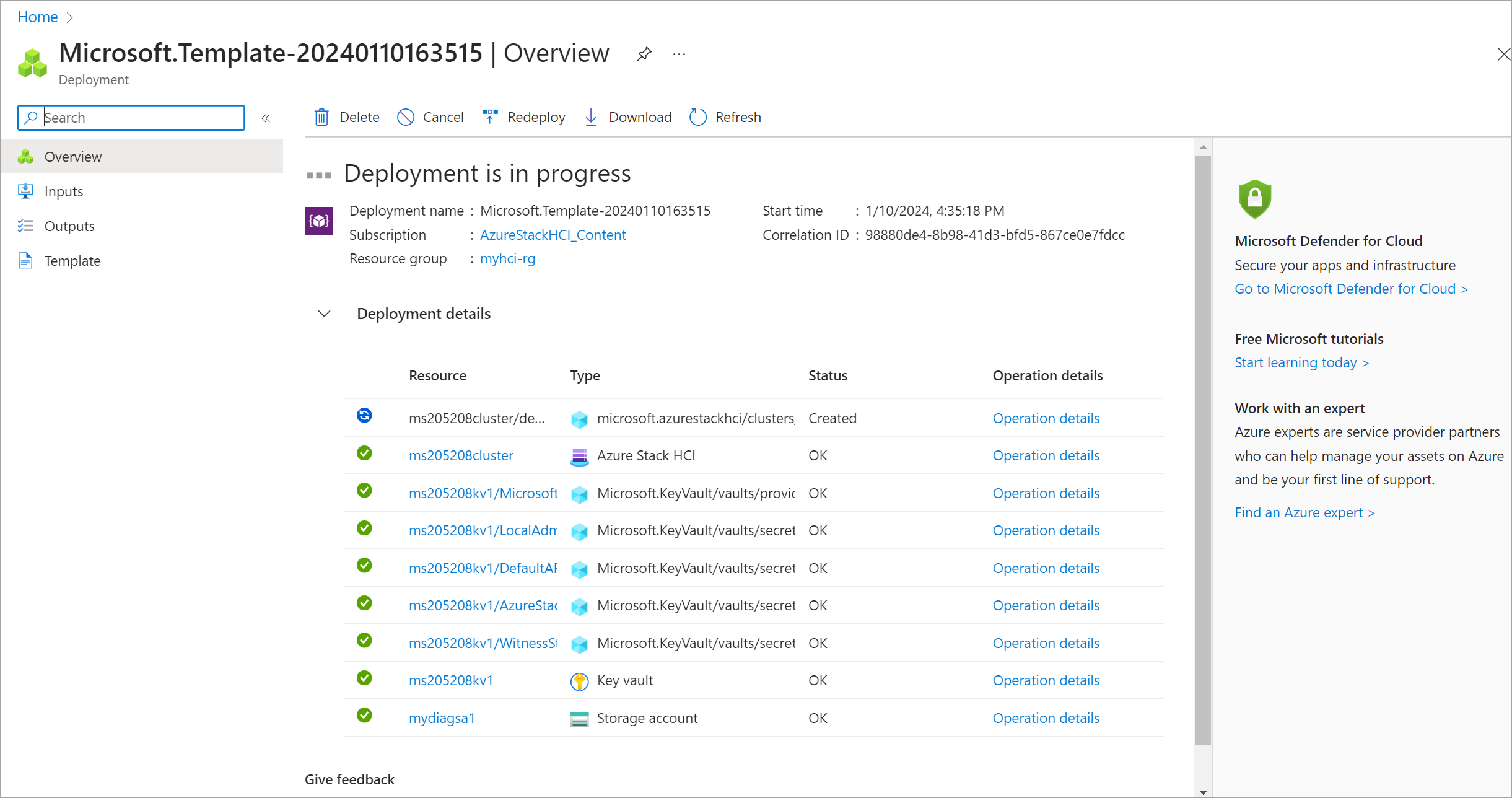

La pantalla Implementación se recorre en el recurso de clúster durante la implementación.

Una vez iniciada la implementación, hay una ejecución limitada del Comprobador de entorno, se inicia una ejecución completa del Comprobador de entorno y se inicia la implementación en la nube. Después de unos minutos, puede supervisar la implementación en el portal.

En una nueva ventana del explorador, vaya al grupo de recursos del entorno. Seleccione el recurso de clúster.

Seleccione Implementaciones.

Actualice y watch el progreso de implementación desde el primer servidor (también conocido como servidor de inicialización y es el primer servidor donde implementó el clúster). La implementación tarda entre 2,5 y 3 horas. Varios pasos tardan entre 40 y 50 minutos o más.

Nota

Si vuelve a comprobar la implementación de la plantilla, verá que se agota el tiempo de espera. Se trata de un problema conocido, por lo que observar las implementaciones es la mejor manera de supervisar el progreso de la implementación.

El paso de implementación que tarda más tiempo es Implementar Moc y ARB Stack. Este paso tarda entre 40 y 45 minutos.

Una vez completada, la tarea en la parte superior se actualiza con el estado y la hora de finalización.

También puede consultar esta plantilla de origen de la comunidad para implementar un clúster de Azure Stack HCI, versión 23H2 mediante Bicep.

Pasos siguientes

Más información:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de