Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Private Link crea una conexión privada y segura entre los recursos de Azure Databricks y los servicios de Azure y los recursos sin servidor, lo que garantiza que el tráfico de red no está expuesto a la red pública de Internet.

Azure Databricks admite tres tipos de conectividad de Private Link:

- Entrada (front-end): protege las conexiones de los usuarios a las áreas de trabajo.

- Salida (sin servidor): Protege las conexiones desde el cómputo sin servidor de Azure Databricks hacia los recursos de Azure.

- Clásico (back-end): protege las conexiones desde el cómputo clásico hacia el plano de control.

Introducción a la conectividad privada

Azure Private Link permite la conectividad privada segura desde las redes virtuales de Azure y las redes locales a los servicios de Azure, lo que garantiza que el tráfico permanece aislado de la red pública de Internet. Esta funcionalidad ayuda a las organizaciones a abordar los requisitos de seguridad y cumplimiento. Permite redes privadas de un extremo a otro y minimiza el riesgo de filtración de datos.

Puede habilitar conexiones de Private Link entrantes (front-end), salientes (sin servidor) o de proceso clásico (back-end) independientemente o en combinación. La elección correcta depende de los requisitos de seguridad y cumplimiento. También puede aplicar la conectividad privada para el área de trabajo, lo que hace que Azure Databricks rechace automáticamente todas las conexiones de red pública. Este enfoque combinado ofrece aislamiento de red completo, lo que reduce la superficie expuesta a ataques y admite el cumplimiento de cargas de trabajo confidenciales.

Con Private Link, puede hacer lo siguiente:

- Bloquear el acceso a datos desde redes no autorizadas o a la red pública de Internet al usar la aplicación web o las API de Azure Databricks.

- Reduzca el riesgo de filtración de datos mediante la restricción de la exposición de red solo a puntos de conexión privados aprobados.

Elección de la implementación correcta de Private Link

Use esta guía para determinar qué implementación se adapta mejor a sus necesidades.

| Consideración | Solo entrada (front-end) | Solo saliente (sin servidor) | Plano de proceso clásico (solo back-end) | Aislamiento privado completo |

|---|---|---|---|---|

| Objetivo de seguridad principal | Solo las personas autorizadas pueden acceder a los recursos de Azure Databricks. | Protección del acceso a datos desde sin servidor | Bloquear el plano de cómputo clásico | Aislamiento máximo (proteger todo) |

| Conectividad de usuario | Privado o público | Público (Internet) | Público (Internet) | Exclusivamente privado |

| Acceso a datos sin servidor | Público (Internet) | Privado (a los recursos del cliente) | Público (Internet) | Privado (a los recursos del cliente) |

| Conectividad de clúster con el plano de control | Público (ruta de acceso segura estándar) | Público (ruta de acceso segura estándar) | Privado (obligatorio) | Privado (obligatorio) |

| Requisitos previos | Plan Premium, inyección de red virtual, SCC | Plan de Premium | Plan Premium, inyección de red virtual, SCC | Plan Premium, inyección de red virtual, SCC |

| Configuración de acceso a la red del área de trabajo | Acceso público habilitado | No se requiere ningún cambio | Acceso público habilitado | Acceso público inhabilitado |

| Reglas de NSG necesarias | TodasLasReglas | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Puntos de conexión privados necesarios | Front-end (databricks_ui_api), autenticación del explorador | Puntos de conexión privados de NCC | Back-end (databricks_ui_api) | Todo (front-end, back-end, autenticación del explorador, NCC) |

| Costo relativo | Costo por punto de conexión y transferencia de datos | Costo por punto de conexión y datos procesados | Costo por punto de conexión y transferencia de datos | Puede ser un costo mayor (todos los puntos de conexión, incluida la transferencia y el procesamiento de datos). |

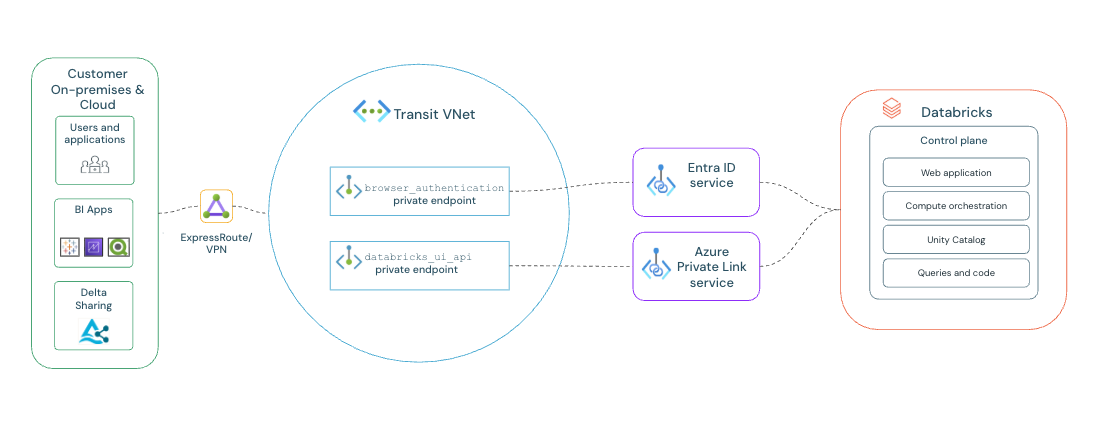

Conectividad entrante (interfaz)

Inbound Private Link protege la conexión de los usuarios al área de trabajo de Azure Databricks. El tráfico se enruta a través de un punto de conexión privado en la red virtual de tránsito en lugar de direcciones IP públicas. Inbound Private Link proporciona acceso seguro a:

- Aplicación web de Azure Databricks

- REST API

- Databricks Connect API

Consulte Configuración de la conectividad privada de front-end.

Autenticación web para el inicio de sesión único basado en navegador

Autenticación web para el inicio de sesión único basado en navegador

Al usar Private Link para el acceso front-end, se requiere un punto de conexión especializado browser_authentication para que Single Sign-On (SSO) funcione en los inicios de sesión del navegador web a través de una conexión privada. Controla de forma segura las devoluciones de llamada de autenticación de SSO desde Microsoft Entra ID que, si no, se bloquean en una red privada. Este proceso no afecta a la autenticación de la API REST.

-

Regla de implementación: solo puede existir un

browser_authenticationpunto de conexión por región de Azure y zona DNS privada. Este único punto de conexión atiende todas las áreas de trabajo de esa región que comparten la misma configuración de DNS. - Procedimiento recomendado de producción: para evitar interrupciones, cree un área de trabajo de autenticación web privada dedicada en cada región de producción. Su único propósito es hospedar este punto de conexión crítico. Deshabilite el "acceso a la red pública" para esta área de trabajo y compruebe que no se crean otros puntos de conexión privados front-end para él. Si se elimina este área de trabajo de host, se produce un error en el inicio de sesión web para todas las demás áreas de trabajo de la región.

- Configuración alternativa: para implementaciones más sencillas, puede hospedar el punto de conexión en un área de trabajo existente en lugar de crear una dedicada. Esto es adecuado para entornos que no son de producción o si está seguro de que solo tiene un área de trabajo en la región. Sin embargo, tenga en cuenta que la eliminación del área de trabajo host interrumpe inmediatamente la autenticación de cualquier otra área de trabajo que dependa de ella.

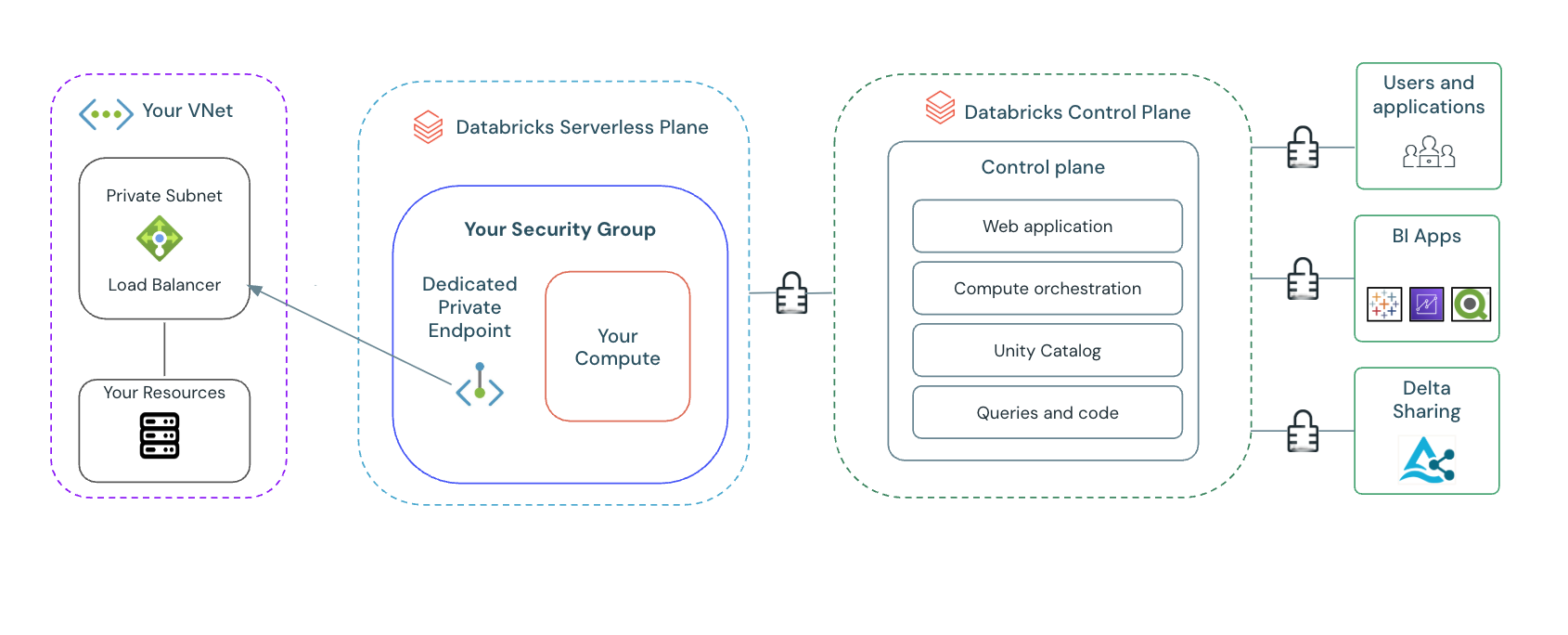

Conectividad saliente (sin servidor)

Outbound Private Link habilita la conectividad privada desde recursos de proceso sin servidor de Azure Databricks a los recursos de Azure. A diferencia de Private Link de plano de proceso entrante y clásico, que protege las conexiones a Azure Databricks, Private Link saliente protege las conexiones de proceso sin servidor a los recursos del cliente.

Private Link sin servidor usa configuraciones de conectividad de red (NCC), que son construcciones regionales de nivel de cuenta que administran la creación de puntos de conexión privados a escala. Los NCC se pueden asociar a varias áreas de trabajo de la misma región.

Conectividad privada con recursos de Azure

Conectividad privada con recursos de Azure

Permite que el proceso sin servidor acceda a recursos de Azure como Azure Storage y Azure SQL a través de puntos de conexión privados sin atravesar la red pública de Internet. El tráfico de datos permanece completamente dentro de la red de Azure.

Consulte Configuración de la conectividad privada a los recursos de Azure.

Conectividad privada con recursos de red virtual

Conectividad privada con recursos de red virtual

Permite que la computación sin servidor acceda a los recursos en tu VNet, como bases de datos y servicios internos, a través de puntos de conexión privados mediante un balanceador de carga de Azure.

Consulte Configuración de la conectividad privada a los recursos de la red virtual.

Conceptos clave para la conectividad saliente

Conceptos clave para la conectividad saliente

- Configuración de Conectividad de Red (NCC): una estructura regional a nivel de cuenta que administra puntos de conexión privados y controla cómo la computación sin servidor accede a los recursos del cliente.

- Reglas de punto de conexión privado: defina los recursos específicos a los que el proceso sin servidor puede acceder de forma privada.

- Modelo de datos adjuntos del área de trabajo: los NCC se pueden asociar a hasta 50 áreas de trabajo en la misma región.

-

Límites y cuotas:

- Hasta 10 NCC por región por cada cuenta

- 100 puntos de conexión privados por región (distribuidos entre NIC)

- Hasta 50 áreas de trabajo por NCC

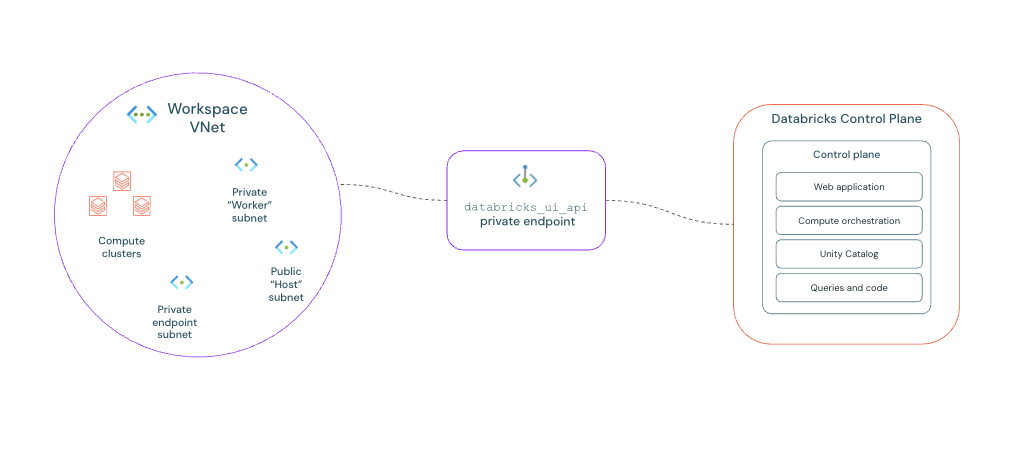

Conectividad privada del plano de cómputo clásico

Private Link del plano de proceso clásico protege la conexión de clústeres de Azure Databricks al plano de control. Los clústeres se conectan al plano de control para las API REST y protegen la retransmisión de conectividad del clúster.

Direcciones de enlace privado del plano de procesamiento clásico:

- Requisitos de cumplimiento: ayuda a cumplir los estrictos mandatos normativos y de cumplimiento corporativo que requieren que todo el tráfico interno de la nube permanezca en una red privada.

- Refuerzo del perímetro de la red: La implementación de un Private Link del plano de computación clásico junto con puntos de conexión privados para servicios de Azure le permite restringir la exposición de la red. Esto reduce los riesgos de filtración de datos asegurándose de que los clústeres de procesamiento de datos no tienen ruta de acceso a servicios o destinos no autorizados en la red pública de Internet.

Consulte Configurar la conectividad privada del back-end.

Nota:

Puede configurar la conectividad privada del plano de proceso clásico de forma independiente. No requiere conectividad entrante o sin servidor.

Redes virtuales para la conectividad privada

La conectividad privada utiliza dos redes virtuales distintas (VNets).

- Red virtual de tránsito: esta red virtual funciona como un centro central para la conectividad de usuarios y contiene los puntos de conexión privados entrantes necesarios para el acceso de cliente a las áreas de trabajo y para la autenticación de SSO basada en explorador.

- Red virtual del área de trabajo: se trata de una red virtual que se crea específicamente para hospedar el área de trabajo de Azure Databricks y los puntos de conexión privados clásicos.

Asignación y dimensionamiento de subredes

Planee las subredes de cada red virtual para admitir la conectividad privada y las implementaciones.

Subredes de VNet de tránsito:

- Subred de punto de conexión privado: asigna direcciones IP para todos los puntos de conexión privados entrantes.

- Subredes del área de trabajo de autenticación del explorador: se recomiendan dos subredes dedicadas, un host o una subred pública y una subred privada o contenedor para implementar el área de trabajo de autenticación del explorador.

Subredes de VNet del espacio de trabajo:

- Subredes del área de trabajo: se requieren dos subredes, un host o una subred pública y un contenedor o una subred privada para la implementación del área de trabajo de Azure Databricks. Para obtener información de ajuste de tamaño relacionada con las subredes del área de trabajo, consulte Guía del espacio de direcciones.

- Subred del punto de conexión privado clásico: se requiere una subred adicional para hospedar el punto de conexión privado para la conectividad privada del plano de proceso clásico.

El ajuste de tamaño depende de las necesidades de implementación individuales, pero puede usar lo siguiente como guía:

| VNet | Propósito de la subred | Intervalo CIDR recomendado |

|---|---|---|

| Tránsito | Subred de puntos de conexión privados | /26 to /25 |

| Tránsito | Área de trabajo de autenticación del explorador |

/28 o /27 |

| Workspace | Subred del punto de conexión privado clásico | /27 |

Puntos de conexión privados de Azure Databricks

Azure Databricks usa dos tipos distintos de puntos de conexión privados para privar el tráfico. Comprenda sus diferentes roles para implementarlos correctamente.

-

Punto de conexión del área de trabajo (

databricks_ui_api):este es el punto de conexión privado principal para proteger el tráfico hacia y desde el área de trabajo. Controla las llamadas a la API REST tanto para private Link entrante como para el plano de proceso clásico. - Punto de conexión de autenticación web (

browser_authentication): se trata de un punto de conexión adicional especializado necesario solo para que single Sign-On (SSO) funcione para los inicios de sesión del explorador web a través de una conexión privada. Es necesario para la conectividad entrante y de un extremo a otro.

En el caso de los puntos de conexión privados, tenga en cuenta lo siguiente:

- Puntos de conexión compartidos: los puntos de conexión privados se pueden compartir entre varias áreas de trabajo que usan la misma red virtual de área de trabajo porque son recursos de nivel de red virtual. Un único conjunto de puntos de conexión privados puede atender todas las áreas de trabajo implementadas en esa red virtual y región.

- Específico de la región: los puntos de conexión privados son recursos específicos de la región. Las áreas de trabajo de diferentes regiones requieren configuraciones de punto de conexión privado independientes.

Consideraciones clave

Antes de configurar la conectividad privada, tenga en cuenta lo siguiente:

- Si tiene habilitada una directiva de grupos de seguridad de red en el punto de conexión privado, debe permitir los puertos 443, 6666, 3306 y 8443-8451 para las reglas de seguridad de entrada en el grupo de seguridad de red de la subred donde se implementa el punto de conexión privado.

- Para crear una conexión entre la red y Azure Portal y sus servicios, es posible que tenga que agregar direcciones URL de Azure Portal a la lista de permitidos. Consulte Permitir las URLs del Portal de Azure en su firewall o servidor proxy.