Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para la compra por parte de nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

En este artículo se usa una aplicación de escritorio de Windows Presentation Foundation (WPF) de ejemplo para ilustrar cómo agregar la autenticación de Azure Active Directory B2C (Azure AD B2C) a las aplicaciones de escritorio.

Información general

OpenID Connect (OIDC) es un protocolo de autenticación que se basa en OAuth 2.0. Puede usar OIDC para iniciar sesión de forma segura a los usuarios en una aplicación. En este ejemplo de aplicación de escritorio se usa la Biblioteca de autenticación de Microsoft (MSAL) con el flujo de clave de prueba de código de autorización OIDC para El intercambio de código (PKCE). MSAL es una biblioteca proporcionada por Microsoft que simplifica la adición de compatibilidad de autenticación y autorización a las aplicaciones de escritorio.

El flujo de inicio de sesión implica los pasos siguientes:

- Los usuarios abren la aplicación y seleccionan Iniciar sesión.

- La aplicación abre el explorador del sistema del dispositivo de escritorio e inicia una solicitud de autenticación a Azure AD B2C.

- Los usuarios se registran o inician sesión, restablecen la contraseña o inician sesión con una cuenta social.

- Después de que los usuarios inicien sesión correctamente, Azure AD B2C devuelve un código de autorización a la aplicación.

- La aplicación realiza las siguientes acciones:

- Intercambia el código de autorización a un token de identificador, un token de acceso y un token de actualización.

- Lee las notificaciones del token de identificación.

- Almacena los tokens en una memoria caché interna para su uso posterior.

Introducción al registro de aplicaciones

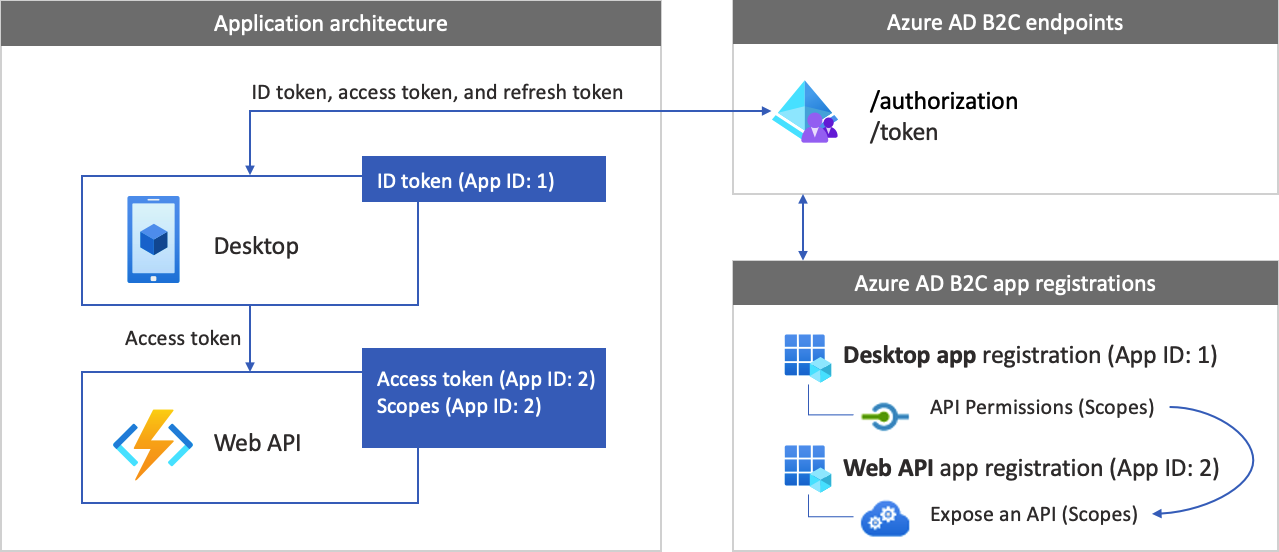

Para permitir que la aplicación inicie sesión con Azure AD B2C y llame a una API web, registre dos aplicaciones en el directorio de Azure AD B2C.

El registro de aplicaciones de escritorio permite que la aplicación inicie sesión con Azure AD B2C. Durante el registro de la aplicación, especifique el URI de redirección. El URI de redirección es el punto de conexión al que azure AD B2C redirige a los usuarios después de autenticarse con Azure AD B2C. El proceso de registro de aplicaciones genera un identificador de aplicación, también conocido como identificador de cliente, que identifica de forma única la aplicación de escritorio (por ejemplo, id. de aplicación: 1).

El registro de API web permite que su aplicación llame a una API web protegida. El registro expone los permisos de API web (ámbitos). El proceso de registro de aplicaciones genera un identificador de aplicación, que identifica de forma única la API web (por ejemplo, id. de aplicación: 2). Conceda a la aplicación de escritorio (id. de aplicación: 1) permisos a los ámbitos de la API web (id. de aplicación: 2).

El registro y la arquitectura de la aplicación se muestran en los diagramas siguientes:

Llamada a una API web

Una vez completada la autenticación, los usuarios interactúan con la aplicación, que invoca una API web protegida. La API web usa la autenticación de token de portador. El token de portador es el token de acceso que la aplicación ha obtenido de Azure Active Directory B2C. La aplicación pasa el token en el encabezado de autorización de la solicitud HTTPS.

Authorization: Bearer <access token>

Si el ámbito del token de acceso no coincide con los ámbitos de la API web, la biblioteca de autenticación obtiene un nuevo token de acceso con los ámbitos correctos.

Flujo de cierre de sesión

El flujo de cierre de sesión consta de los siguientes pasos:

- En la aplicación, los usuarios cierran sesión.

- La aplicación borra sus objetos de sesión y la biblioteca de autenticación borra su caché de tokens.

- La aplicación lleva a los usuarios al punto de conexión de cierre de sesión de Azure AD B2C para finalizar la sesión correspondiente a este.

- Los usuarios se redirigen de nuevo a la aplicación.

Prerrequisitos

Equipo que ejecuta Visual Studio 2019 con desarrollo de escritorio de .NET.

Paso 1: Configuración del flujo de usuario

Cuando los usuarios intentan iniciar sesión en la aplicación, esta inicia una solicitud de autenticación para el punto de conexión de autorización mediante un flujo de usuario. El flujo de usuario define y controla la experiencia del usuario. Al completar los usuarios el flujo de usuario, Azure AD B2C genera un token y, después, redirige a los usuarios de vuelta a la aplicación.

Si aún no lo ha hecho, cree un flujo de usuario o una directiva personalizada. Repita los pasos para crear tres flujos de usuario independientes de la manera siguiente:

- Un flujo de usuario combinado de inicio de sesión y registro, como

susi. Este flujo de usuario también admite la experiencia ¿Olvidó su contraseña?. - Un flujo de usuario de edición de perfiles, como

edit_profile. - Un flujo de usuario de restablecimiento de contraseña, como

reset_password.

Azure AD B2C antepone el prefijo B2C_1_ al nombre del flujo de usuario. Por ejemplo, susi se convierte en B2C_1_susi.

Paso 2: Registrar las aplicaciones

Cree la aplicación de escritorio y el registro de la aplicación de API web y especifique los ámbitos de la API web.

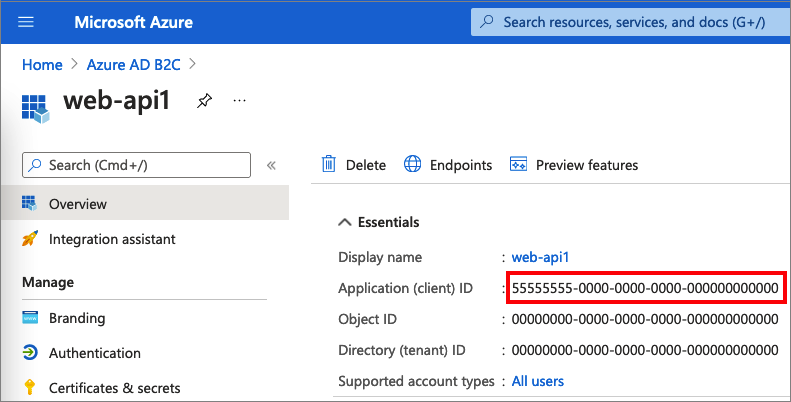

Paso 2.1: Registro de la aplicación de API web

Siga estos pasos para crear el registro de aplicación de API web (Id. de aplicación: 2):

Inicie sesión en Azure Portal.

Asegúrese de que usa el directorio que contiene el inquilino de Azure AD B2C. Seleccione el icono Directorios y suscripciones en la barra de herramientas del portal.

En la página Configuración del portal | Directorios y suscripciones, busque el directorio de Azure AD B2C en la lista Nombre de directorio y seleccione Cambiar.

En Azure Portal, busque y seleccione Azure AD B2C.

Seleccione Registros de aplicaciones y luego Nuevo registro.

En Nombre, escriba un nombre para la aplicación (por ejemplo, my-api1). Deje los valores predeterminados para URI de redireccionamiento y Tipos de cuenta admitidos.

Seleccione Registrar.

Una vez completado el registro de la aplicación, seleccione Información general.

Anote el valor Id. de aplicación (cliente) para usarlo más adelante al configurar la aplicación web.

Paso 2.2: Configuración de ámbitos de aplicaciones de API web

Seleccione la aplicación my-api1 que creó (id. de aplicación: 2) para abrir la página Información general.

En Administrar, seleccione Exponer una API.

Junto a URI de id. de aplicación, seleccione el vínculo Establecer. Reemplace el valor predeterminado (GUID) por un nombre único (por ejemplo, tasks-api) y, luego, seleccione Guardar.

Cuando la aplicación web solicite un token de acceso para la API web, deberá agregar este URI como prefijo para cada ámbito que se defina para la API.

En Ámbitos definidos con esta API, seleccione Agregar un ámbito.

Para crear un ámbito que defina el acceso de lectura a la API, siga estos pasos:

- Para Nombre de ámbito, escriba tasks.read.

- Para Nombre para mostrar del consentimiento del administrador, escriba Acceso de lectura a la API de tareas.

- Para Descripción del consentimiento del administrador, escriba Permite el acceso de lectura a la API de tareas.

Selecciona la opción Agregar un ámbito.

Seleccione Agregar un ámbito y agregue una opción que defina el acceso de escritura en la API:

- Para Nombre de ámbito, escriba tasks.write.

- Para Nombre para mostrar del consentimiento del administrador, escriba Acceso de escritura a la API de tareas.

- Para Descripción del consentimiento del administrador, escriba Permite el acceso de escritura a la API de tareas.

Selecciona la opción Agregar un ámbito.

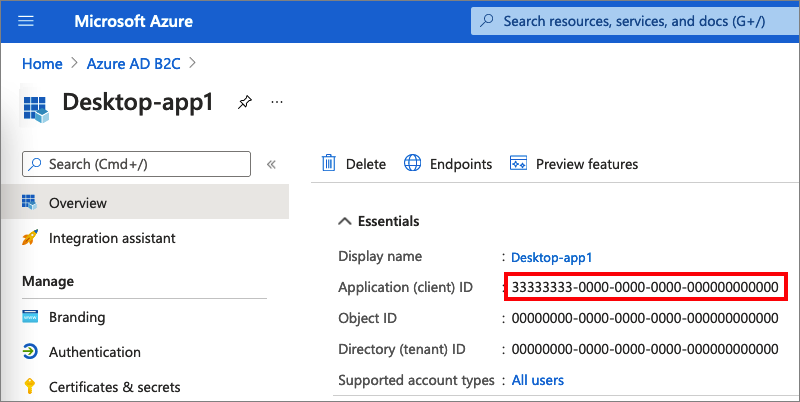

Paso 2.3: Registrar la aplicación de escritorio

Para crear el registro de la aplicación de escritorio, haga lo siguiente:

- Inicie sesión en Azure Portal.

- Seleccione Registros de aplicaciones y luego Nuevo registro.

- En Nombre, escriba un nombre para la aplicación (por ejemplo, desktop-app1).

- En Tipos de cuenta compatibles, seleccione Cuentas en cualquier proveedor de identidades o directorio de la organización (para autenticar usuarios con flujos de usuario).

- En URI de redirección, seleccione Cliente público o nativo (escritorio y escritorio) y, a continuación, en el cuadro URL, escriba

https://your-tenant-name.b2clogin.com/oauth2/nativeclient. Reemplace poryour-tenant-nameel nombre del inquilino. Para obtener más opciones, consulte Configuración del URI de redirección. - Seleccione Registrar.

- Una vez completado el registro de la aplicación, seleccione Información general.

- Registre el identificador de aplicación (cliente) para su uso posterior, al configurar la aplicación de escritorio.

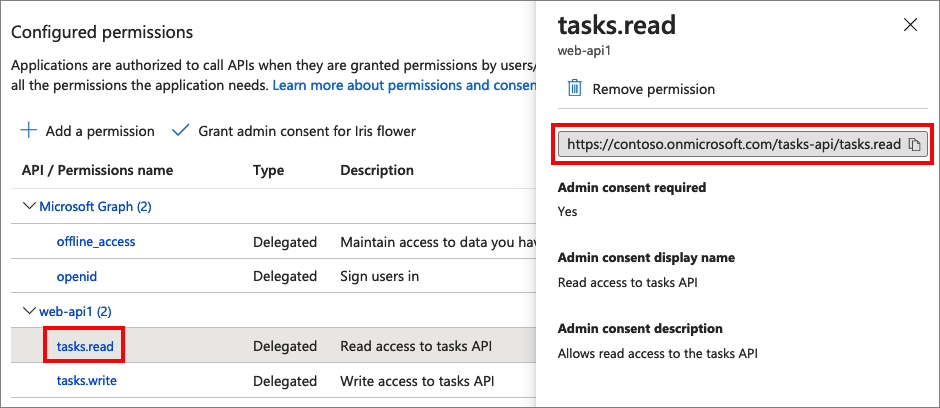

Paso 2.4: Concesión de permisos de aplicación de escritorio para la API web

Si desea conceder permisos a la aplicación (identificador de aplicación: 1), siga estos pasos:

Seleccione Registros de aplicaciones y, luego, la aplicación que creó (identificador de aplicación: 1).

En Administrar, seleccione Permisos de API.

En Permisos configurados, seleccione Agregar un permiso.

Seleccione la pestaña Mis API.

Seleccione la API (identificador de aplicación:2) a la que la aplicación web debe tener acceso. Por ejemplo, escriba my-api1.

En Permiso, expanda Tareas y, a continuación, seleccione los ámbitos que definió anteriormente; por ejemplo, tasks.read y tasks.write.

Seleccione Agregar permisos.

Seleccione Conceder consentimiento de administrador para <el nombre de inquilino>.

Seleccione Sí.

Seleccione Actualizar y compruebe que aparece Granted for... (Concedido para...) en Estado para ambos ámbitos.

En la lista Permisos configurados, seleccione el ámbito y copie el nombre completo del ámbito.

Paso 3: Configuración de la API web de ejemplo

En este ejemplo se adquiere un token de acceso con los ámbitos pertinentes que la aplicación de escritorio puede usar para una API web. Para llamar a una API web desde el código, haga lo siguiente:

- Use una API web existente o cree una nueva. Para más información, consulte Habilitación de la autenticación en su propia API web mediante Azure AD B2C.

- Después de configurar la API web, copie el URI del punto de conexión de api web. Usted utilizará el punto de conexión de la API web en los próximos pasos.

Sugerencia

Si no tiene una API web, puede seguir ejecutando este ejemplo. En este caso, la aplicación devuelve el token de acceso, pero no podrá llamar a la API web.

Paso 4: Obtener el ejemplo de aplicación de escritorio de WPF

Descargue el archivo .zip o clone la aplicación web de ejemplo desde el repositorio de GitHub.

git clone https://github.com/Azure-Samples/active-directory-b2c-dotnet-desktop.gitAbra la solución active-directory-b2c-wpf (el archivo active-directory-b2c-wpf.sln ) en Visual Studio.

Paso 5: Configuración de la aplicación de escritorio de ejemplo

En el proyecto active-directory-b2c-wpf , abra el archivo App.xaml.cs . Los miembros de la clase App.xaml.cs contienen información sobre el proveedor de identidades de Azure AD B2C. La aplicación de escritorio usa esta información para establecer una relación de confianza con Azure AD B2C, iniciar y cerrar sesión de los usuarios, adquirir tokens y validarlos.

Actualice los siguientes miembros de la clase:

| Clave | Importancia |

|---|---|

TenantName |

Primera parte del nombre de inquilino de Azure AD B2C (por ejemplo, contoso.b2clogin.com). |

ClientId |

El identificador de la aplicación de escritorio del paso 2.3. |

PolicySignUpSignIn |

Flujo de usuario de registro o inicio de sesión o directiva personalizada que creó en el paso 1. |

PolicyEditProfile |

Flujo de usuario del perfil de edición o directiva personalizada que creó en el paso 1. |

ApiEndpoint |

(Opcional) Punto de conexión de API web que creó en el paso 3 (por ejemplo, https://contoso.azurewebsites.net/hello). |

ApiScopes |

Los ámbitos de la API web que creaste en el paso 2.4. |

El archivo App.xaml.cs final debe tener un aspecto similar al siguiente código de C#:

public partial class App : Application

{

private static readonly string TenantName = "contoso";

private static readonly string Tenant = $"{TenantName}.onmicrosoft.com";

private static readonly string AzureAdB2CHostname = $"{TenantName}.b2clogin.com";

private static readonly string ClientId = "<web-api-app-application-id>";

private static readonly string RedirectUri = $"https://{TenantName}.b2clogin.com/oauth2/nativeclient";

public static string PolicySignUpSignIn = "b2c_1_susi";

public static string PolicyEditProfile = "b2c_1_edit_profile";

public static string PolicyResetPassword = "b2c_1_reset";

public static string[] ApiScopes = { $"https://{Tenant}//api/tasks.read" };

public static string ApiEndpoint = "https://contoso.azurewebsites.net/hello";

Paso 6: Ejecutar y probar la aplicación de escritorio

Seleccione F5 para compilar y ejecutar el ejemplo.

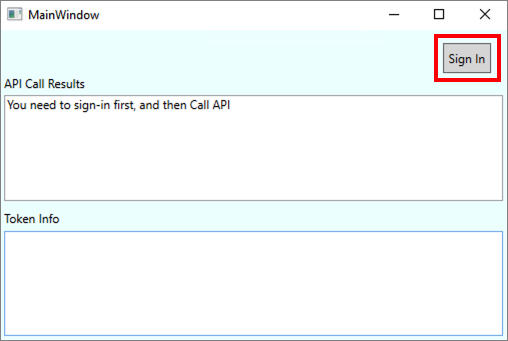

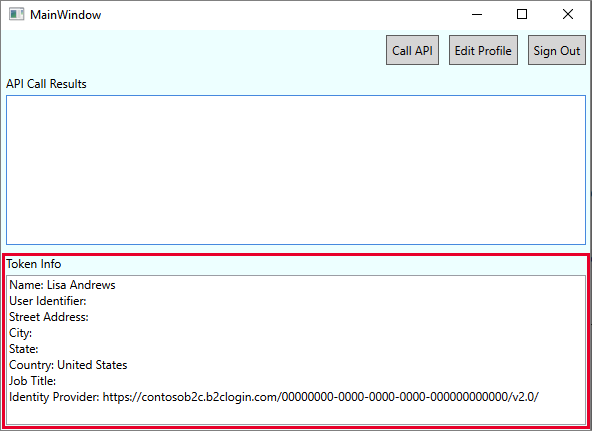

Seleccione Iniciar sesión y, a continuación, regístrese o inicie sesión con su cuenta local o social de Azure AD B2C.

Después de registrarse o iniciar sesión correctamente, los detalles del token se muestran en el panel inferior de la aplicación WPF.

Seleccione Call API (Llamar a API ) para llamar a la API web.

Pasos siguientes

Obtenga información sobre cómo configurar las opciones de autenticación en una aplicación de escritorio de WPF mediante Azure AD B2C.