Habilitación de auditorías de seguridad y DNS para Microsoft Entra Domain Services

Las auditorías de seguridad y DNS de Azure Microsoft Entra Domain Services permiten a Azure transmitir eventos a recursos de destino. Estos recursos incluyen Azure Storage, áreas de trabajo de Azure Log Analytics o Azure Event Hubs. Después de habilitar los eventos de auditoría de seguridad, Domain Services envía todos los eventos auditados de la categoría seleccionada al recurso de destino.

Puede archivar eventos en Azure Storage y transmitir eventos a software de administración de eventos e información de seguridad (SIEM) (o equivalente) mediante Azure Event Hubs, o bien realizar sus propios análisis y usar áreas de trabajo de Azure Log Analytics en centro de administración de Microsoft Entra.

Destinos de auditorías de seguridad

Puede usar Azure Storage, Azure Event Hubs o áreas de trabajo de Azure Log Analytics como recurso de destino para las auditorías de seguridad de Domain Services. Estos destinos se pueden combinar. Por ejemplo, puede usar Azure Storage para archivar eventos de auditoría de seguridad, pero un área de trabajo de Azure Log Analytics para analizar la información a corto plazo y notificarla.

En la tabla siguiente se esbozan los escenarios para cada tipo de recurso de destino.

Importante

Debe crear el recurso de destino antes de habilitar las auditorías de seguridad de Domain Services. Puede crear estos recursos mediante el Centro de administración de Microsoft Entra, Azure PowerShell o la CLI de Azure.

| Recurso de destino | Escenario |

|---|---|

| Azure Storage | Este destino se debe usar cuando la necesidad principal es almacenar eventos de auditoría de seguridad para fines de archivado. Se pueden usar otros destinos para fines de archivado, pero esos destinos proporcionan funcionalidades que van más allá de la principal necesidad de archivado. Antes de habilitar eventos de auditoría de seguridad de Domain Services, cree una cuenta de Azure Storage. |

| Azure Event Hubs | Este destino debe usarse cuando la principal necesidad es compartir eventos de auditoría de seguridad con otro software, como software de análisis de datos o software de administración de eventos e información de seguridad (SIEM). Antes de habilitar eventos de auditoría de seguridad de Domain Services, cree un centro de eventos mediante centro de administración de Microsoft Entra |

| Área de trabajo de Azure Log Analytics | Este destino debe usarse cuando la principal necesidad es analizar y revisar auditorías de seguridad directamente en centro de administración de Microsoft Entra. Antes de habilitar eventos de auditoría de seguridad de Domain Services, cree un área de trabajo de Log Analytics en el centro de administración de Microsoft Entra. |

Habilitación de eventos de auditoría de seguridad mediante el Centro de administración de Microsoft Entra

Para habilitar eventos de auditoría de seguridad de Domain Services mediante el centro de administración de Microsoft Entra, siga los pasos siguientes.

Importante

Las auditorías de seguridad de Domain Services no son retroactivas. No se pueden recuperar ni reproducir eventos del pasado. Domain Services solo puede enviar los eventos que se producen después de la habilitación de las auditorías de seguridad.

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Busque y seleccione Microsoft Entra Domain Services. Elija el dominio administrado como, por ejemplo, aaddscontoso.com.

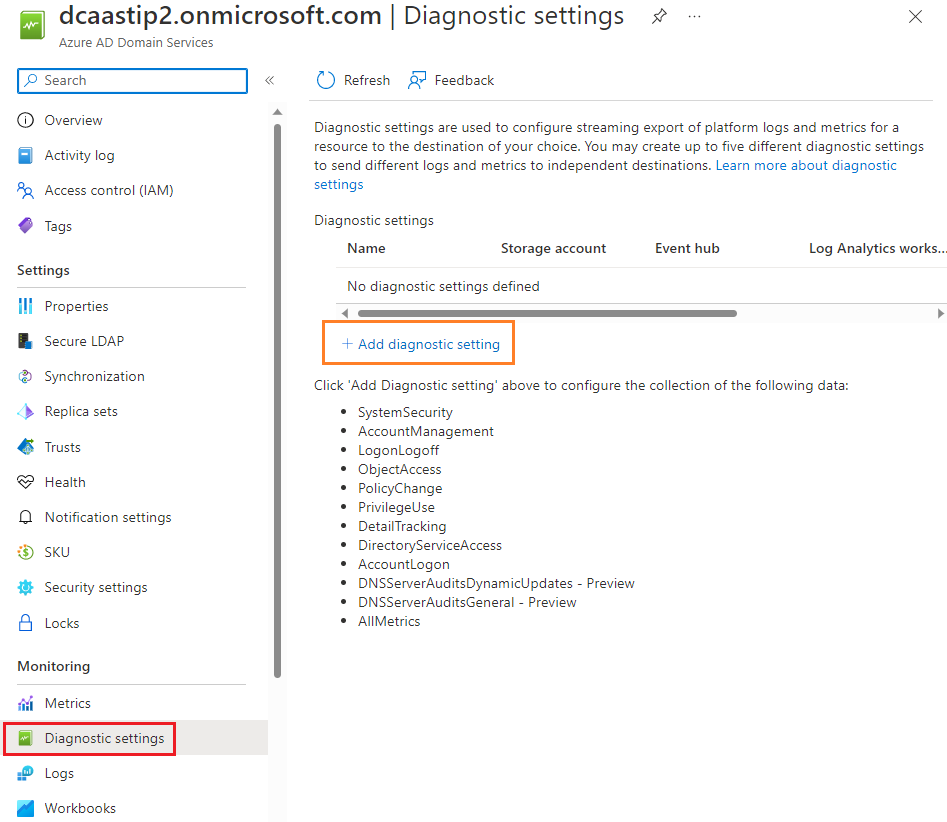

En la ventana de Domain Services, seleccione Configuración de diagnóstico en el lado izquierdo.

No hay ningún diagnóstico configurado de forma predeterminada. Para empezar, seleccione Agregar configuración de diagnóstico.

Escriba un nombre para la configuración de diagnóstico, como aadds-auditing.

Active la casilla correspondiente al destino de auditoría de seguridad o DNS que desee. Puede elegir entre un área de trabajo de Log Analytics, una cuenta de Azure Storage, un centro de eventos de Azure o una solución de partner. Estos recursos de destino ya deben existir en la suscripción de Azure. No es posible crear los recursos de destino en este asistente.

- Áreas de trabajo de Azure Log Analytics

- Seleccione Enviar a Log Analytics y luego la Suscripción y el Área de trabajo de Log Analytics que quiere usar para almacenar los eventos de auditoría.

- Almacenamiento de Azure

- Seleccione Archivar en una cuenta de almacenamiento y luego Configurar.

- Seleccione la Suscripción y la Cuenta de almacenamiento que quiere usar para archivar los eventos de auditoría de seguridad.

- Cuando esté listo, seleccione Aceptar.

- Azure Event Hubs

- Seleccione Transmitir a un centro de eventos y luego Configurar.

- Seleccione la Suscripción y el Espacio de nombres del centro de eventos. En caso necesario, seleccione también un Nombre del centro de eventos y luego un Nombre de directiva de centro de eventos.

- Cuando esté listo, seleccione Aceptar.

- Solución de asociado

- Seleccione Enviar a solución del partner y luego la Suscripción y el Destino que quiere usar para almacenar los eventos de auditoría.

- Áreas de trabajo de Azure Log Analytics

Seleccione las categorías de registro que desee incluir para el recurso de destino determinado. Si envía los eventos de auditoría a una cuenta de Azure Storage, también puede configurar una directiva de retención que defina el número de días que se conservan los datos. Un valor predeterminado de 0 conserva todos los datos y no rota eventos tras un período de tiempo.

Puede seleccionar diferentes categorías de registro para cada recurso de destino dentro de una única configuración. Esto le permite elegir qué categorías de registros de Log Analytics quiere conservar y qué categorías de registros quiere archivar, por ejemplo.

Cuando termine, seleccione Guardar para confirmar los cambios. Los recursos de destino empiezan a recibir eventos de auditoría de seguridad de Domain Services poco después de que se guarda la configuración.

Habilitar eventos de auditoría de seguridad y DNS con Azure PowerShell

Para habilitar eventos de auditoría de seguridad y DNS de Domain Services mediante Azure PowerShell, siga estos pasos. Si es necesario, primero instale el módulo Azure PowerShell y conéctese a la suscripción de Azure.

Importante

Las auditorías de Domain Services no son retroactivas. No se pueden recuperar ni reproducir eventos del pasado. Domain Services solo puede enviar los eventos que se producen después de la habilitación de las auditorías.

Autentíquese en la suscripción de Azure con el cmdlet Connect-AzAccount. Cuando se le solicite, escriba las credenciales de la cuenta.

Connect-AzAccountCree el recurso de destino para los eventos de auditoría.

Áreas de trabajo de Azure Log Analytic - Creación de un área de trabajo de Log Analytics con Azure PowerShell

Azure Storage - Creación de una cuenta de almacenamiento mediante Azure PowerShell

Azure Event Hubs - Creación de un centro de eventos mediante Azure PowerShell Es posible que también deba usar el cmdlet New-AzEventHubAuthorizationRule para crear una regla de autorización que conceda permisos de Domain Services al espacio de nombres del centro de eventos. La regla de autorización debe incluir los derechos para Administrar, Escuchar y Enviar.

Importante

Asegúrese de establecer la regla de autorización en el espacio de nombres del centro de eventos y no en el propio centro de eventos.

Obtenga el identificador de recurso del dominio administrado de Domain Services con el cmdlet Get-AzResource. Cree una variable denominada $aadds.ResourceId para conservar el valor:

$aadds = Get-AzResource -name aaddsDomainNameEstablezca la configuración de diagnóstico de Azure con el cmdlet Set-AzDiagnosticSetting para usar el recurso de destino para los eventos de auditoría de Microsoft Entra Domain Services. En los ejemplos siguientes, se usa la variable $aadds.ResourceId del paso anterior.

Azure Storage: reemplace storageAccountId por el nombre de la cuenta de almacenamiento:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure Event Hubs: reemplace eventHubName por el nombre del centro de eventos y eventHubRuleId por el identificador de la regla de autorización:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueÁreas de trabajo de Azure Log Analytics: reemplace workspaceId por el identificador del área de trabajo de Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Consultar y ver eventos de auditoría de seguridad y DNS con Azure Monitor

Las áreas de trabajo de Log Analytics permiten ver y analizar los eventos de auditoría de seguridad y DNS mediante Azure Monitor y el lenguaje de consulta Kusto. Este lenguaje de consulta está diseñado para un uso de solo lectura que ofrece eficaces funcionalidades analíticas con una sintaxis fácil de leer. Para obtener más información para empezar a usar el lenguaje de consulta Kusto, vea los siguientes artículos:

- Documentación sobre Azure Monitor

- Introducción a los análisis de registros de Azure Monitor

- Introducción a las consultas de registro en Azure Monitor

- Creación y uso compartido de paneles de datos de Log Analytics

Las consultas de ejemplo siguientes se pueden usar para empezar a analizar eventos de auditoría de Domain Services.

Consulta de ejemplo 1

Vea todos los eventos de bloqueo de cuentas de los últimos siete días:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Consulta de ejemplo 2

Vea todos los eventos de bloqueo de cuentas (4740) entre el 3 de junio de2020 a las 09.00 h y la medianoche del 10 de junio de 2020, ordenados de forma ascendente por la fecha y hora:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Consulta de ejemplo 3

Vea eventos de inicio de sesión de cuenta de hace siete días (a partir de ahora) de la cuenta denominada user:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Consulta de ejemplo 4

Vea eventos de inicio de sesión de cuenta de hace siete días a partir de ahora de la cuenta denominada user que ha intentado iniciar sesión con una contraseña incorrecta (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Consulta de ejemplo 5

Vea eventos de inicio de sesión de cuenta de hace siete días a partir de ahora de la cuenta denominada user que ha intentado iniciar sesión mientras la cuenta estaba bloqueada (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Consulta de ejemplo 6

Vea el número de eventos de inicio de sesión de cuenta de hace siete días a partir de ahora de todos los intentos de inicio de sesión que se han producido por parte de todos los usuarios bloqueados:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Auditoría de las categorías de eventos de seguridad y DNS

Las auditorías de seguridad y DNS de Domain Services se alinean con las auditorías tradicionales de los controladores de dominio de AD DS tradicionales. En entornos híbridos, puede reutilizar patrones de auditoría existentes para que se pueda usar la misma lógica al analizar los eventos. En función del escenario que deba analizar o cuyos problemas deba solucionar, es necesario establecer como destino las distintas categorías de eventos de auditoría.

Hay disponibles las siguientes categorías de eventos de auditoría:

| Nombre de categoría de auditoría | Descripción |

|---|---|

| Inicio de sesión de la cuenta | Audita los intentos para autenticar los datos de la cuenta en un controlador de dominio o en un administrador de cuentas de seguridad (SAM) local. -Configuración de la directiva de inicio y cierre de sesión e intentos de seguimiento de eventos para acceder a un equipo determinado. La configuración y los eventos de esta categoría se centran en la base de datos de cuenta que se está utilizando. Esta categoría incluye las subcategorías siguientes: -Auditar validación de credenciales -Auditar servicio de autenticación Kerberos -Auditar operaciones de vales de servicio Kerberos -Auditar otros eventos de inicio y cierre de sesión |

| Administración de cuentas | Audita los cambios en grupos y cuentas de usuarios y equipos. Esta categoría incluye las subcategorías siguientes: -Auditar administración de grupos de aplicaciones -Auditar administración de cuentas de equipo -Auditar administración de grupos de distribución -Auditar otros eventos de administración de cuentas -Auditar administración de grupos de seguridad -Auditar administración de cuentas de usuario |

| Servidor DNS | Audita los cambios en los entornos DNS. Esta categoría incluye las subcategorías siguientes: - DNSServerAuditsDynamicUpdates (versión preliminar) - DNSServerAuditsGeneral (versión preliminar) |

| Seguimiento de detalles | Audita las actividades de aplicaciones individuales y usuarios de ese equipo, y ayuda a entender cómo se usa un equipo. Esta categoría incluye las subcategorías siguientes: -Auditar actividad DPAPI -Auditar actividad PNP -Auditar creación de procesos -Auditar finalización de procesos -Auditar eventos de RPC |

| Acceso a Directory Services | Audita los intentos para acceder y modificar objetos en Active Directory Domain Services (AD DS). Estos eventos de auditoría se registran solo en controladores de dominio. Esta categoría incluye las subcategorías siguientes: -Auditar replicación de servicio de directorio detallada -Auditar el acceso del servicio de directorio -Auditar cambios de servicio de directorio -Auditar replicación de servicio de directorio |

| Cierre de sesión-Inicio de sesión | Audita los intentos de iniciar sesión en un equipo de forma interactiva o a través de una red. Estos eventos son útiles para el seguimiento de la actividad de usuario y la identificación de posibles ataques contra los recursos de red. Esta categoría incluye las subcategorías siguientes: -Auditar bloqueo de cuentas -Auditar reclamaciones de usuario o dispositivo -Auditar modo extendido de IPsec -Auditar pertenencia a grupos -Auditar modo principal de IPsec -Auditar modo rápido de IPsec -Auditar cierre de sesión -Auditar inicio de sesión -Auditar servidor de directivas de redes -Auditar otros eventos de inicio y cierre de sesión -Auditar inicio de sesión especial |

| Acceso a objetos | Audita los intentos de acceso a determinados objetos o tipos de objetos en un equipo o red. Esta categoría incluye las subcategorías siguientes: -Auditar aplicación generada -Auditar servicios de certificación -Auditar recurso compartido de archivos detallado -Auditar recurso compartido de archivos -Auditar el sistema de archivos -Auditar conexión de plataforma de filtrado -Auditar colocación de paquetes de la plataforma de filtrado -Auditar la manipulación de identificadores -Auditar el objeto de kernel -Auditar otros eventos de acceso a objetos -Auditar el Registro -Auditar el almacenamiento extraíble -Auditar SAM -Auditar almacenamiento provisional de directiva de acceso central |

| Cambio de directiva | Audita los cambios en directivas de seguridad importantes en una red o sistema local. Los administradores suelen ser los responsables de establecer las directivas para ayudar a proteger los recursos de red. La supervisión de los cambios o intentos para cambiar estas directivas puede ser un aspecto importante de la administración de seguridad para una red. Esta categoría incluye las subcategorías siguientes: -Auditar cambio de directiva de auditoría -Auditar cambio de directiva de autenticación -Auditar cambio de directiva de autorización -Auditar cambio de directiva de la plataforma de filtrado -Auditar cambio de directiva del nivel de reglas de MPSSVC -Auditar otros eventos de cambio de directiva |

| Uso de privilegios | Audita el uso de determinados permisos en uno o varios sistemas. Esta categoría incluye las subcategorías siguientes: -Auditar uso de privilegios no confidenciales -Auditar uso de privilegios confidenciales -Auditar otros eventos de uso de privilegios |

| Sistema | Audita los cambios del nivel de sistema en un equipo no incluido en otras categorías y que tienen posibles implicaciones de seguridad. Esta categoría incluye las subcategorías siguientes: -Auditar controlador IPsec -Auditar otros eventos del sistema -Auditar cambio de estado de seguridad -Auditar extensión del sistema de seguridad -Auditar integridad del sistema |

Identificadores de eventos por categoría

Las auditorías de seguridad y DNS de Domain Services registran los siguientes identificadores de eventos cuando la acción específica desencadena un evento que se puede auditar:

| Nombre de categoría de eventos | Id. de evento |

|---|---|

| Seguridad de inicio de sesión de la cuenta | 4767, 4774, 4775, 4776, 4777 |

| Seguridad de administración de la cuenta | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Seguridad de seguimiento de detalles | None |

| Servidor DNS | 513-523, 525-531, 533-537, 540-582 |

| Seguridad de acceso de DS | 5136, 5137, 5138, 5139, 5141 |

| Seguridad de cierre de sesión-inicio de sesión | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Seguridad de acceso de objeto | None |

| Seguridad de cambio de directiva | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Seguridad de uso de privilegios | 4985 |

| Seguridad del sistema | 4612, 4621 |

Pasos siguientes

Para obtener información concreta sobre Kusto, vea los siguientes artículos:

- Introducción al lenguaje de consulta Kusto.

- Tutorial de Kusto para familiarizarse con los conceptos básicos de consultas.

- Consultas de ejemplo que le ayudan a aprender nuevas maneras de ver los datos.

- Procedimientos recomendados de Kusto para optimizar las consultas para un mejor rendimiento.