Aplicación de la autenticación multifactor de Microsoft Entra con aplicaciones heredadas mediante contraseñas de aplicación

Algunas aplicaciones anteriores que no son de explorador, como Office 2010 o versiones anteriores y Apple Mail antes de iOS 11, no entienden las pausas o las interrupciones en el proceso de autenticación. Un usuario de la autenticación multifactor Microsoft Entra que intenta iniciar sesión en una de estas aplicaciones antiguas que no son de explorador, no se puede autenticar correctamente. Para usar estas aplicaciones de forma segura con la autenticación multifactor de Microsoft Entra aplicada a las cuentas de usuario, puede usar contraseñas de aplicación. Estas contraseñas de aplicación reemplazaron la contraseña tradicional para permitir que una aplicación omitiera la autenticación multifactor y funcionara correctamente.

La autenticación moderna se admite en los clientes de Microsoft Office 2013 y versiones posteriores. Los clientes de Office 2013, incluido Outlook, admiten protocolos de autenticación modernos y pueden trabajar con la verificación en dos pasos. Después de aplicar la autenticación multifactor de Microsoft Entra, las contraseñas de aplicación no son necesarias para el cliente.

En este artículo se muestra cómo usar contraseñas de aplicación para aplicaciones heredadas que no admiten solicitudes de autenticación multifactor.

Nota:

Las contraseñas de aplicación no funcionan para las cuentas necesarias para usar la autenticación moderna.

Introducción y consideraciones

Cuando una cuenta de usuario se aplica a la autenticación multifactor de Microsoft Entra, la solicitud de inicio de sesión normal se interrumpe por una petición de verificación adicional. Algunas aplicaciones anteriores no entienden esta interrupción en el proceso de inicio de sesión, por lo que se produce un error de autenticación. Para mantener la seguridad de la cuenta de usuario y dejar aplicada la autenticación multifactor de Microsoft Entra, se pueden usar contraseñas de aplicación en lugar del nombre de usuario y la contraseña normales del usuario. Cuando se usa una contraseña de aplicación durante el inicio de sesión, no hay ninguna solicitud de comprobación adicional, por lo que la autenticación se realiza correctamente.

Las contraseñas de aplicación se generan automáticamente, no las especifica el usuario. Esta contraseña generada automáticamente es más difícil de adivinar y, por tanto, más segura. Los usuarios no tienen que realizar un seguimiento de las contraseñas ni escribirlas cada vez, ya que las contraseñas de aplicación solo se escriben una vez por aplicación.

Al usar las contraseñas de aplicación, deben aplicarse las siguientes consideraciones:

- Hay un límite de 40 contraseñas de aplicación por usuario.

- Las aplicaciones que almacenan en caché las contraseñas y las usan en escenarios locales pueden fallar porque no se conoce la contraseña de aplicación fuera de la cuenta profesional o educativa. Un ejemplo de este escenario es el de los mensajes de correo electrónico de Exchange que son locales pero se archivan en la nube. En este escenario, no funciona la misma contraseña.

- Una vez aplicada la autenticación multifactor de Microsoft Entra en una cuenta de usuario, se pueden usar las contraseñas de aplicación con la mayoría de los clientes sin explorador como Outlook y Microsoft Skype Empresarial. Sin embargo, no se pueden realizar acciones administrativas con contraseñas de aplicación mediante aplicaciones sin explorador como Windows PowerShell. No se pueden realizar las acciones, incluso cuando el usuario tiene una cuenta administrativa.

- Para ejecutar scripts de PowerShell, cree una cuenta de servicio con una contraseña segura y no la aplique para la verificación en dos pasos.

- Si sospecha que una cuenta de usuario está en peligro y revoca o restablece la contraseña de la cuenta, también se deben actualizar las contraseñas de aplicación. Las contraseñas de aplicación no se revocan automáticamente cuando se revoca o restablece una contraseña de cuenta de usuario. El usuario debe eliminar las contraseñas de aplicación existentes y crear otras nuevas.

- Para obtener más información, consulte Creación y eliminación de contraseñas de la aplicación en la página de comprobación de seguridad adicional.

Advertencia

Las contraseñas de aplicación no funcionan en entornos híbridos donde los clientes se comunican con los puntos de conexión de detección automática locales y en la nube. Las contraseñas de dominio deben autenticarse en local. Las contraseñas de aplicación deben autenticarse con la nube.

Nombres de contraseñas de aplicación

Los nombres de las contraseñas de aplicación deberían reflejar el dispositivo en el que se usan. Si tiene un portátil con aplicaciones sin explorador como Outlook, Word y Excel, cree una contraseña de aplicación denominada Portátil para estas aplicaciones. Cree otra contraseña de aplicación denominada Escritorio para las mismas aplicaciones que se ejecutan en el equipo de escritorio.

Se recomienda crear una contraseña de aplicación por dispositivo, en lugar de por aplicación.

Contraseñas de aplicaciones de inicio de sesión único o federado

Microsoft Entra ID admite la federación o el inicio de sesión único (SSO) con Active Directory Domain Services (AD DS) local. Si su organización está federada con Microsoft Entra ID y usa la autenticación multifactor de Microsoft Entra, se aplican las siguientes consideraciones de contraseña de aplicación:

Nota:

Los siguientes puntos solo se aplican a los clientes federados (SSO).

- Microsoft Entra ID comprueba las contraseñas de aplicación y, por tanto, se omite la federación. La federación solo se usa activamente al configurar la contraseñas de aplicación.

- En el caso de los usuarios federados (SSO), nunca se contacta con el proveedor de identidades (IdP), a diferencia del flujo pasivo. Las contraseñas de aplicación se almacenan en la cuenta profesional o educativa. Si un usuario deja la empresa, su información fluye hacia la cuenta profesional o educativa utilizando DirSync en tiempo real. La deshabilitación o eliminación de la cuenta puede tardar hasta tres horas en sincronizarse, lo que puede retrasar la deshabilitación o eliminación de la contraseña de aplicación en Microsoft Entra ID.

- La configuración de Access Control de cliente local no se cumple con la característica de las contraseñas de aplicación.

- No hay ningún registro o funcionalidad de auditoría en la autenticación local que esté disponible con la característica de las contraseñas de aplicación.

Algunas arquitecturas avanzadas requieren una combinación de credenciales para la autenticación multifactor con los clientes. Estas credenciales pueden incluir una contraseña o nombre de usuario de una cuenta profesional o educativa y las contraseñas de aplicación. Los requisitos dependen de cómo se realiza la autenticación. Para los clientes que se autentican en una infraestructura local, se necesitará una contraseña y un nombre de usuario para la cuenta profesional o educativa. Para los clientes que se autentican en Microsoft Entra ID, se necesitará una contraseña de aplicación.

Por ejemplo, supongamos que tiene la siguiente arquitectura:

- La instancia local de Active Directory está federada con Microsoft Entra ID.

- Utiliza Exchange Online.

- Utiliza Skype Empresarial local.

- Use la autenticación multifactor de Microsoft Entra.

En este escenario, utilice las credenciales siguientes:

- Para iniciar sesión en Skype Empresarial, utilice el nombre de usuario y contraseña de la cuenta profesional o educativa.

- Para acceder a la libreta de direcciones a través de un cliente de Outlook que se conecta a Exchange Online, utilice una contraseña de aplicación.

Permita que los usuarios creen contraseñas de aplicación

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

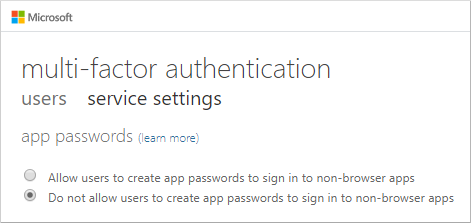

De forma predeterminada, los usuarios no pueden crear contraseñas de aplicación. Debe habilitarse la característica de las contraseñas de aplicación antes de que los usuarios puedan usarlas. Para dar a los usuarios la posibilidad de crear contraseñas de aplicación, el administrador debe seguir estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Acceso condicional>Ubicaciones con nombre.

Haga clic en "Configurar IP de confianza de MFA" en la barra de la parte superior de la ventana Acceso condicional | Ubicaciones con nombre.

En la página de Autenticación multifactor, seleccione la opción Permitir a los usuarios crear contraseñas de aplicación para iniciar sesión en aplicaciones que no son de explorador.

Nota:

Al deshabilitar la capacidad de los usuarios para crear contraseñas de aplicación, las contraseñas de aplicación existentes siguen funcionando. Sin embargo, los usuarios no podrán administrar ni eliminar esas contraseñas de aplicación existentes una vez que deshabilite esta capacidad.

Al deshabilitar la capacidad para crear contraseñas de aplicación, también se recomienda crear una directiva de acceso condicional para deshabilitar el uso de la autenticación heredada. Este enfoque evita que funcionen las contraseñas de aplicación existentes y fuerza el uso de los métodos de autenticación modernos.

Crear una contraseña de aplicación

Cuando los usuarios completan el registro inicial en la autenticación multifactor de Microsoft Entra, existe una opción para crear contraseñas de aplicación al final del proceso de registro.

Los usuarios también pueden crear contraseñas de aplicación después del registro. Para obtener más información y los pasos detallados para los usuarios, consulte el siguiente recurso:

Pasos siguientes

- Para obtener más información sobre cómo permitir que los usuarios se registren rápidamente en la autenticación multifactor de Microsoft Entra, vea Introducción al registro de información de seguridad combinado.

- Para obtener más información sobre los estados de usuario habilitados y aplicados para la autenticación multifactor de Microsoft Entra, consulte Habilitación de la autenticación multifactor por usuario de Microsoft Entra para proteger los eventos de inicio de sesión