Planear una implementación de autenticación multifactor de Microsoft Entra

La autenticación multifactor de Microsoft Entra ayuda a proteger el acceso a los datos y aplicaciones, lo que proporciona otra capa de seguridad mediante una segunda forma de autenticación. Las organizaciones pueden habilitar la autenticación multifactor con acceso condicional para que la solución se ajuste a sus necesidades concretas.

En esta guía de implementación se muestra cómo planear e implementar un lanzamiento de la Autenticación multifactor de Microsoft Entra.

Requisitos previos para implementar autenticación multifactor de Microsoft Entra

Antes de comenzar la implementación, asegúrese de que cumple los siguientes requisitos previos en los escenarios pertinentes.

| Escenario | Requisito previo |

|---|---|

| Entorno de identidades solo en la nube con autenticación moderna. | Sin tareas necesarias previas |

| Escenarios de identidad híbrida | Implemente Microsoft Entra Connect y sincronice las identidades de usuario entre Active Directory Domain Services (AD DS) en un entorno local y Microsoft Entra ID. |

| Aplicaciones heredadas locales que se publican para el acceso a la nube | Implemente Proxy de aplicación de Microsoft Entra |

Elección de métodos de autenticación para MFA

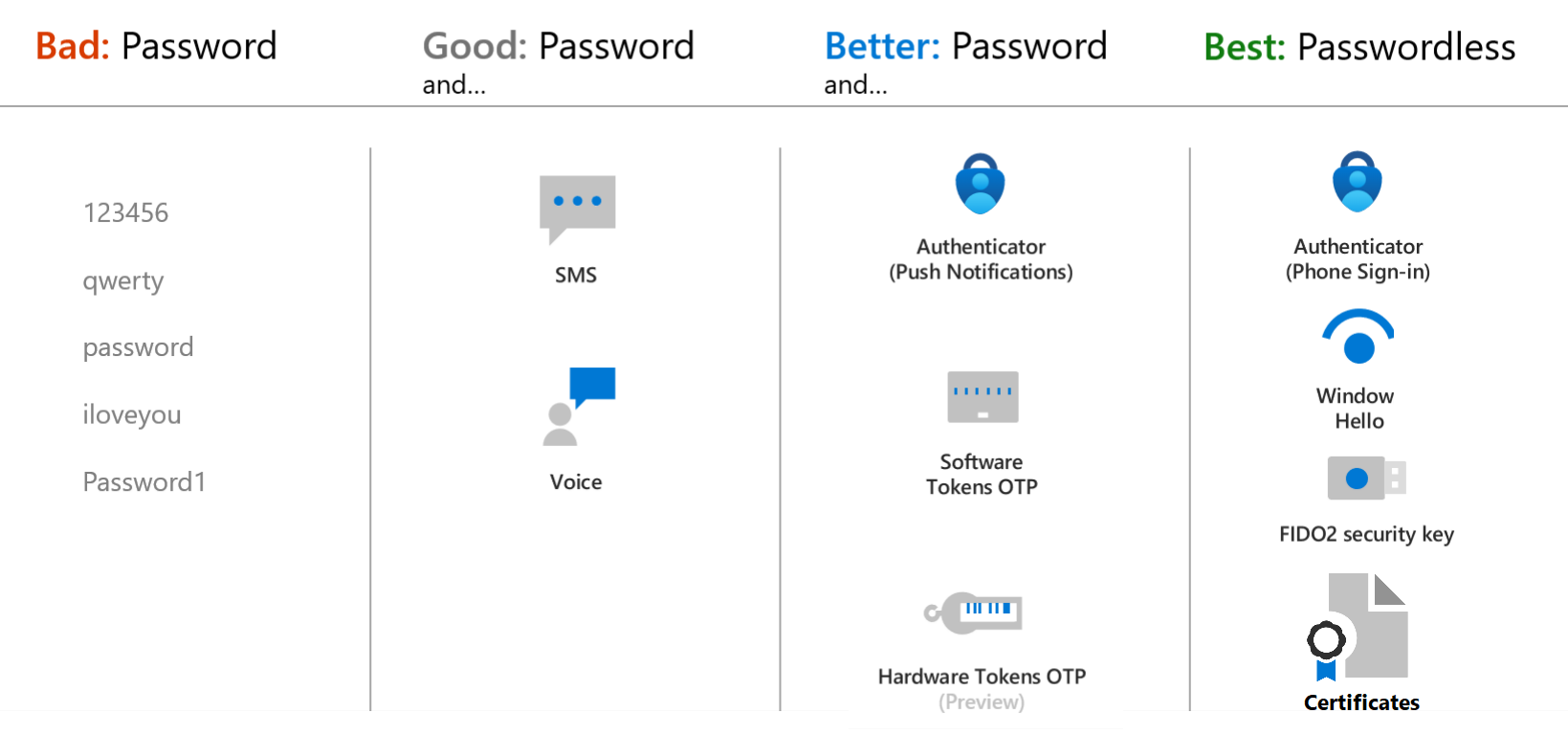

Hay muchos métodos que se pueden usar para una autenticación de segundo factor. Puede elegir cualquiera de la lista de métodos de autenticación disponibles y evaluar todos ellos en términos de seguridad, facilidad de uso y disponibilidad.

Importante

Habilite más de un método de autenticación multifactor para que los usuarios tengan disponible un método alternativo en caso de que su método principal no esté disponible. Entre los métodos, se incluyen:

- Windows Hello para empresas

- Aplicación Microsoft Authenticator

- Clave de seguridad FIDO2

- Tokens de hardware OATH (versión preliminar)

- Tokens de software OATH

- Verificación por SMS

- Verificación por llamada de voz

Al elegir los métodos de autenticación que se van a usar en el inquilino, tenga en cuenta su seguridad y facilidad de uso:

Para más información sobre la seguridad y la seguridad de estos métodos, así como su funcionamiento, consulte los siguientes recursos:

- ¿Qué métodos de autenticación y comprobación están disponibles en Microsoft Entra ID?

- Vídeo: Elección de los métodos de autenticación adecuados para mantener segura la organización

Este script de PowerShell se puede usar para analizar las configuraciones de MFA de los usuarios y sugerir el método de autenticación multifactor adecuado.

Para que la flexibilidad y facilidad de uso sean las mejores posibles, use la aplicación Microsoft Authenticator. Este método de autenticación ofrece la mejor experiencia de usuario y varios modos, como la opción sin contraseña, las notificaciones push MFA y los códigos OATH. La aplicación Microsoft Authenticator también cumple los requisitos del nivel 2 de garantía del autenticador del Instituto Nacional de Estándares y Tecnología (NIST).

Puede controlar los métodos de autenticación disponibles en su inquilino. Por ejemplo, si lo desea, puede bloquear algunos de los métodos menos seguros, como SMS.

| Método de autenticación | Lugar de administración | Ámbito |

|---|---|---|

| Microsoft Authenticator (notificación push e inicio de sesión con teléfono sin contraseña) | Configuración de MFA o directiva de métodos de autenticación | El ámbito del inicio de sesión telefónico sin contraseña de Authenticator pueden ser usuarios y grupos |

| Clave de seguridad FIDO2 | Directiva de métodos de autenticación | El ámbito pueden ser usuarios y grupos |

| Tokens OATH de software o hardware | Configuración de MFA | |

| Verificación por SMS | Configuración de MFA Administrar el inicio de sesión por SMS para la autenticación principal en la directiva de autenticación |

El ámbito del inicio de sesión por SMS pueden ser usuarios y grupos. |

| Llamadas de voz | Directiva de métodos de autenticación |

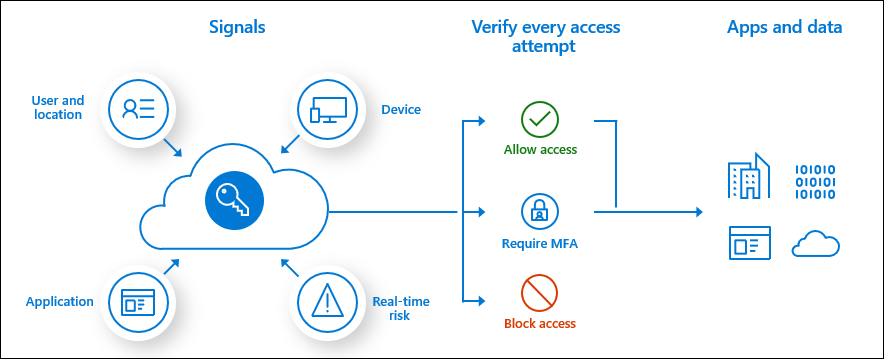

Planificación de directivas de acceso condicional

La autenticación multifactor de Microsoft Entra se aplica mediante directivas de acceso condicional. Estas directivas le permiten solicitar a los usuarios MFA cuando sea necesario por motivos de seguridad y permanecer al margen cuando no se requiera.

En el Centro de administración de Microsoft Entra, las directivas de acceso condicional se configuran en Protección>Acceso condicional.

Para obtener más información sobre la creación de directivas de acceso condicional, consulte Directiva de acceso condicional para solicitar la autenticación multifactor de Microsoft Entra cuando un usuario inicia sesión. Esto le ayuda a:

- Familiarizarse con la interfaz de usuario

- Obtener una primera idea de cómo funciona el acceso condicional

Para obtener una guía de un extremo a otro para la implementación del acceso condicional de Microsoft Entra, consulte el plan de implementación de acceso condicional.

Directivas comunes para la autenticación multifactor de Microsoft Entra

Los casos de uso comunes para requerir la autenticación multifactor de Microsoft Entra incluyen:

- Para administradores

- Para aplicaciones específicas

- Para todos los usuarios

- Para la administración de Azure

- Desde ubicaciones de red en las que no se confía

Ubicaciones con nombre

Para administrar directivas de acceso condicional, la condición de ubicación de una directiva de acceso condicional le permite asociar la configuración de los controles de acceso a las ubicaciones de red de los usuarios. Se recomienda usar ubicaciones con nombre con el fin de que pueda crear agrupaciones lógicas de intervalos de direcciones IP o de países y regiones. De esta forma se crea una directiva para todas las aplicaciones que bloquea el inicio de sesión desde dicha ubicación con nombre. Asegúrese de excluir a los administradores de esta directiva.

Directivas basadas en riesgo

Si su organización usa Microsoft Entra ID Protection para detectar señales de riesgo, considere la posibilidad de usar directivas basadas en riesgo en lugar de ubicaciones con nombre. Las directivas se pueden crear para forzar cambios de contraseñas cuando hay una amenaza de identidad en peligro o para exigir MFA cuando se considera que un inicio de sesión está en riesgo, como, por ejemplo, situaciones en que se hayan filtrado credenciales, inicios de sesión desde direcciones IP anónimas, etc.

Las directivas de riesgo incluyen:

- Exigir que todos los usuarios se registren para la autenticación multifactor de Microsoft Entra

- Exigir un cambio de contraseña para los usuarios que son de alto riesgo

- Exigir MFA para los usuarios con un riesgo de inicio de sesión medio o alto

Convertir a los usuarios de MFA por usuario a MFA basado en el acceso condicional

Si los usuarios se habilitaron mediante MFA por usuario habilitado y se les ha aplicado la autenticación multifactor de Microsoft Entra, se recomienda habilitar el acceso condicional para todos los usuarios y, a continuación, deshabilitar manualmente la autenticación multifactor por usuario. Para obtener más información, consulte Creación de una directiva de acceso condicional.

Planeamiento de la duración de la sesión de usuario

Al planear la implementación de la autenticación multifactor, es importante pensar en la frecuencia con la que se desea preguntar a los usuarios. La petición de credenciales a los usuarios a menudo parece algo sensato, pero puede tener sus desventajas. Si los usuarios están entrenados para escribir sus credenciales sin necesidad de pensar, pueden proporcionarlas involuntariamente ante una petición de credenciales malintencionada. Microsoft Entra ID tiene varios valores que determinan la frecuencia con la que es preciso autenticarse. Sea consciente de las necesidades tanto de la empresa como de los usuarios y realice la configuración que proporcione el mejor equilibrio a su entorno.

Se recomienda usar dispositivos con tokens de actualización principales (PRT) para mejorar la experiencia del usuario final y reducir la duración de la sesión con la directiva de frecuencia de inicio de sesión solo en casos de uso empresarial específicos.

Para obtener más información consulte Optimizar los avisos de reautenticación y comprender la duración de la sesión en la autenticación multifactor de Microsoft Entra.

Planeamiento del registro del usuario

Un paso importante en cada implementación de autenticación multifactor es que los usuarios se registren para usar la autenticación multifactor de Microsoft Entra. Los métodos de autenticación, como la voz y el SMS, permiten el registro previo, mientras que otros como la aplicación Authenticator requieren la interacción del usuario. Los administradores deben determinar la forma en que los usuarios registrarán sus métodos.

Registro combinado de SSPR y autenticación multifactor de Microsoft Entra

La experiencia de registro combinada para la autenticación multifactor de Microsoft Entra y el autoservicio de restablecimiento de contraseña (SSPR) permite a los usuarios registrarse para MFA y SSPR en una experiencia unificada. SSPR permite a los usuarios restablecer su contraseña de forma segura usando los mismos métodos que usan para la autenticación multifactor de Microsoft Entra. Para asegurarse de comprender la funcionalidad y la experiencia para el usuario final, consulte los conceptos del registro de información de seguridad combinado.

Es fundamental notificar a los usuarios los próximos cambios, los requisitos de registro y las acciones que deben realizar. Con el fin de preparar a los usuarios para la nueva experiencia y ayudar a garantizar un lanzamiento satisfactorio, ponemos a su disposición plantillas de comunicación y documentación para usuarios. Envíe a los usuarios a https://myprofile.microsoft.com para que se registren, para lo que deben seleccionar el vínculo Información de seguridad en esa página.

Registro con Identity Protection

La Protección de id. de Microsoft Entra contribuye tanto a una directiva de registro para la detección de riesgos automatizada como a las directivas de corrección y detección de riesgos a la Microsoft Entra historia de autenticación multifactor. Se pueden crear directivas para forzar los cambios de contraseña cuando hay una amenaza de identidad en peligro o pueden requerir MFA cuando un inicio de sesión se considera de riesgo. Si usa Protección de id. de Microsoft Entra, configure la directiva de registro de autenticación multifactor de Microsoft Entra para pedir a los usuarios que se registren la próxima vez que inicien sesión de forma interactiva.

Registro sin Identity Protection

Si no tiene licencias que habiliten Protección de id. de Microsoft Entra, se solicita a los usuarios que se registren la próxima vez que se requiera autenticación multifactor al iniciar sesión. Para solicitar a los usuarios que utilicen MFA, puede emplear directivas de acceso condicional y dirigirse a aplicaciones de uso frecuente como sistemas de RR. HH. Si la contraseña de un usuario está en peligro, se podría usar para registrarse en la autenticación multifactor, lo que tomaría el control de su cuenta. Por consiguiente, se recomienda proteger el proceso de registro de seguridad con directivas de acceso condicional que requieran dispositivos y ubicaciones de confianza. Para proteger aún más el proceso se puede exigir también un Pase de acceso temporal. Un código de acceso por tiempo limitado que emite un administrador y satisface los requisitos de autenticación sólida y se puede usar para incorporar otros métodos de autenticación, incluidos aquellos que no requieren contraseña.

Aumento de la seguridad de los usuarios registrados

Si tiene usuarios que se han registrado en MFA mediante SMS o llamadas de voz, es posible que desee moverlos a métodos más seguros, como la aplicación Microsoft Authenticator. Microsoft ahora ofrece una versión preliminar pública de la funcionalidad que permite solicitar a los usuarios que configuren la aplicación Microsoft Authenticator durante el inicio de sesión. Puede establecer estas solicitudes por grupo, controlar a quién se le solicita y habilitar campañas dirigidas para mover a los usuarios al método más seguro.

Planeamiento de escenarios de recuperación

Como ya se ha indicado, asegúrese de que los usuarios están registrados en más de un método de MFA, con el fin de que, si alguno no está disponible, puedan usar otro. Si el usuario no tiene un método de respaldo disponible, puede hacer lo siguiente:

- Proporciónele un Pase de acceso temporal para que pueda administrar sus propios métodos de autenticación. También puede proporcionarle un Pase de acceso temporal para habilitar el acceso temporal a los recursos.

- Actualice sus métodos como administrador. Para ello, seleccione el usuario en el Centro de administración de Microsoft Entra, y luego, seleccione Protección>Métodos de autenticación y actualice sus métodos.

Planificación de la integración con sistemas locales

Las aplicaciones que se autentican directamente con Microsoft Entra ID y tienen autenticación moderna (WS-Fed, SAML, OAuth, OpenID Connect) pueden hacer uso de las directivas de acceso condicional. Algunas aplicaciones heredadas y locales no se autentican directamente en Microsoft Entra ID y requieren pasos adicionales para usar la autenticación multifactor de Microsoft Entra. Para integrarlas, utilice el proxy de aplicación de Microsoft Entra o los servicios de directiva de red.

Integración con los recursos de AD FS

Se recomienda migrar las aplicaciones protegidas con Servicios de federación de Active Directory (AD FS) a Microsoft Entra ID. Sin embargo, si no está listo para migrarlas a Microsoft Entra ID, puede usar el adaptador de Azure Multi-Factor Authentication con AD FS 2016 o posterior.

Si la organización está federada con Microsoft Entra ID, puede configurar la autenticación multifactor de Microsoft Entra como proveedor de autenticación con recursos de AD FS tanto en entornos locales como en la nube.

Clientes RADIUS y autenticación multifactor de Microsoft Entra

En el caso de las aplicaciones que usan la autenticación RADIUS, se recomienda mover las aplicaciones cliente a protocolos modernos como SAML, Open ID Connect u OAuth en Microsoft Entra ID. Si la aplicación no se puede actualizar, puede implementar la extensión de servidor de directivas de red (NPS). La extensión del servidor de directivas de red (NPS) actúa como adaptador entre las aplicaciones basadas en RADIUS y la autenticación multifactor de Microsoft Entra para proporcionar un segundo factor de autenticación.

Integraciones comunes

Muchos proveedores ahora admiten la autenticación SAML para sus aplicaciones. Cuando sea posible, se recomienda federar estas aplicaciones con Microsoft Entra ID y aplicar MFA a través del acceso condicional. Si el proveedor no admite la autenticación moderna, se puede usar la extensión NPS. Las integraciones comunes del cliente RADIUS incluyen aplicaciones como puertas de enlace de Escritorio remoto y servidores VPN.

Otras pueden incluir:

Puerta de enlace de Citrix

La puerta de enlace de Citrix admite la integración tanto de RADIUS como de la extensión NPS, así como una integración de SAML.

Cisco VPN

- Cisco VPN admite la autenticación tanto de RADIUS como de SAML para SSO.

- Al pasar de la autenticación de RADIUS a SAML, puede integrar Cisco VPN sin tener que implementar la extensión NPS.

Todas las VPN

Implementar la autenticación multifactor de Microsoft Entra

El plan de lanzamiento de la autenticación multifactor de Microsoft Entra debe incluir un lanzamiento piloto, seguido de fases de implementación dentro de su capacidad admitida. Comience el lanzamiento al aplicar las directivas de acceso condicional a un grupo reducido de usuarios piloto. Después de evaluar el efecto en los usuarios piloto, el proceso que se utiliza y los comportamientos de registro, puede agregar más grupos a la directiva o agregar más usuarios a los grupos existentes.

Siga estos pasos:

- Cumpla los requisitos previos necesarios.

- Configure los métodos de autenticación que eligió.

- Configure las directivas de acceso condicional.

- Configure la duración de la sesión.

- Configuración de directivas de registro de la autenticación multifactor de Microsoft Entra

Habilitar la autenticación multifactor de Microsoft Entra

En esta sección se proporciona información de informes y solución de problemas para la autenticación multifactor de Microsoft Entra.

Creación de informes y supervisión

Microsoft Entra ID tiene informes que proporcionan información técnica y empresarial; siga el progreso de la implementación y compruebe si los usuarios han realizado correctamente el inicio de sesión con MFA. Haga que los propietarios de las aplicaciones empresariales y técnicas asuman la propiedad de estos informes y los consuman en función de los requisitos de su organización.

Desde el panel de actividad del método de autenticación se puede supervisar el uso y registro del método de autenticación en toda la organización, lo que ayuda a saber qué métodos se registran y cómo se utilizan.

Informe de inicio de sesión para revisar eventos de MFA

Los informes de inicio de sesión de Microsoft Entra incluyen detalles de autenticación de los eventos cuando se solicita a un usuario MFA y si había alguna directiva de acceso condicional en uso. También puede usar PowerShell para informar sobre los usuarios registrados en la autenticación multifactor de Microsoft Entra.

La extensión NPS y los registros de AD FS para la actividad de MFA en la nube ahora se incluyen en los registros de inicio de sesión y ya no se publican en el informe de actividad.

Para obtener más información y más informes de autenticación multifactor, de Microsoft Entra consulte Revisión de Microsoft Entra eventos de autenticación multifactor.

Solución de problemas de la autenticación multifactor de Microsoft Entra

Consulte Solución de problemas de la autenticación multifactor de Microsoft Entra para ver problemas comunes.

Tutorial guiado

Para obtener un tutorial guiado de muchas de las recomendaciones de este artículo, consulta el tutorial guiado de configuración de autenticación multifactor de Microsoft 365.