Directivas de acceso basadas en riesgos

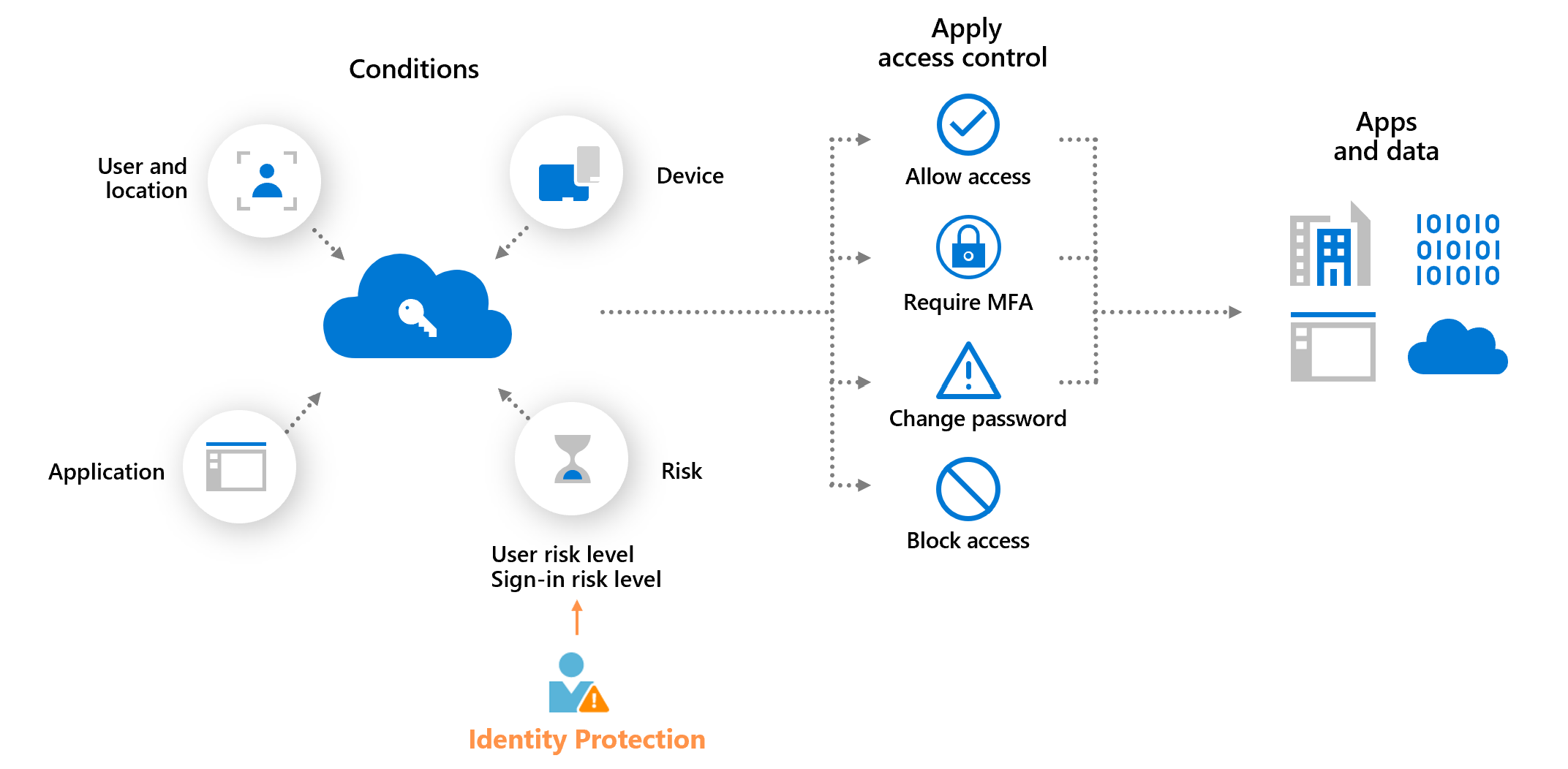

Las directivas de control de acceso se pueden aplicar para proteger a las organizaciones cuando se detecta que un inicio de sesión o un usuario están en riesgo. Estas directivas se denominan directivas basadas en riesgos.

El acceso condicional de Microsoft Entra ofrece dos condiciones de riesgo: riesgo de inicio de sesión y riesgo del usuario. Las organizaciones pueden crear directivas de acceso condicional basadas en riesgos mediante la configuración de estas dos condiciones de riesgo y la elección de un método de control de acceso. En cada inicio de sesión, Protección de id. de Microsoft Entra envía los niveles de riesgo detectados al acceso condicional y las directivas basadas en riesgos se aplican si se cumplen las condiciones de directiva.

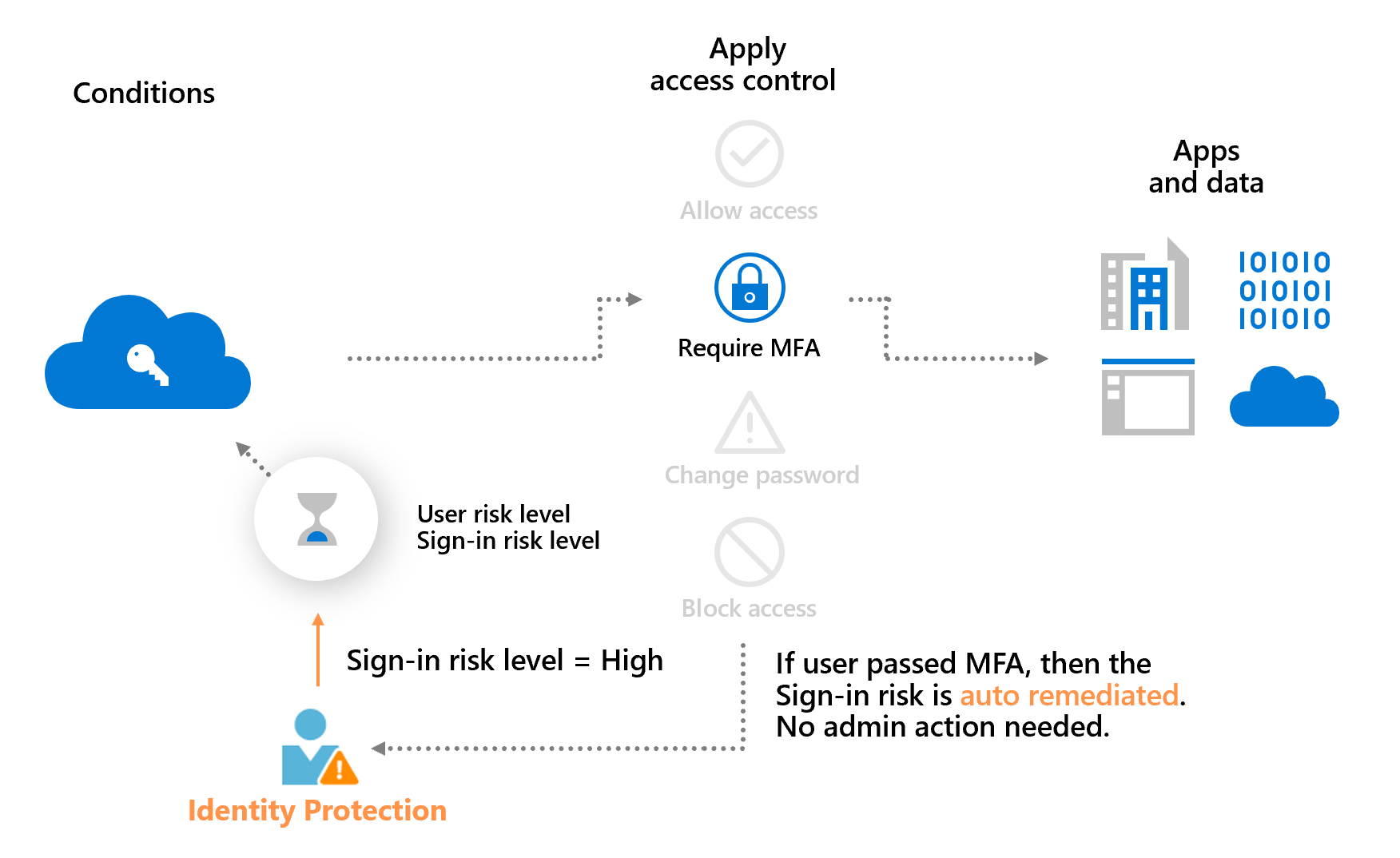

Por ejemplo, si las organizaciones tienen una directiva de riesgo de inicio de sesión que requiere autenticación multifactor cuando el nivel de riesgo de inicio de sesión es medio o alto, sus usuarios deben completar la autenticación multifactor cuando el riesgo de inicio de sesión es medio o alto.

En el ejemplo anterior también se muestra una ventaja principal de una directiva basada en riesgos: corrección automática de riesgos. Cuando un usuario completa correctamente el control de acceso necesario, como un cambio de contraseña seguro, se corrige su riesgo. La sesión de inicio de sesión y la cuenta de usuario no corren peligro, por lo que no es preciso que el administrador tome ninguna medida.

Permitir que los usuarios corrijan automáticamente mediante este proceso reduce significativamente la carga de investigación y corrección de riesgos para los administradores a la vez que protegen a las organizaciones frente a riesgos de seguridad. Puede encontrar más información sobre la corrección de riesgos en el artículo Corrección de riesgos y desbloqueo de usuarios.

Directiva de Acceso condicional basado en el riesgo de inicio de sesión

Durante cada inicio de sesión, Protección de id. analiza cientos de señales en tiempo real y calcula un nivel de riesgo de inicio de sesión que representa la probabilidad de que la solicitud de autenticación determinada no esté autorizada. A continuación, este nivel de riesgo se envía al acceso condicional, donde se evalúan las directivas configuradas de la organización. Los administradores pueden configurar directivas de acceso condicional basadas en riesgos de inicio de sesión para aplicar controles de acceso en función del riesgo de inicio de sesión, incluidos los requisitos como:

- Bloquear acceso

- Permitir acceso

- Requiere autenticación multifactor

Si se detectan riesgos en un inicio de sesión, los usuarios pueden realizar el control de acceso necesario, como la autenticación multifactor, para corregir y cerrar el evento de inicio de sesión de riesgo para evitar ruido innecesario para los administradores.

Nota:

Los usuarios deben haberse registrado previamente para la autenticación multifactor de Microsoft Entra antes de desencadenar la directiva de riesgo de inicio de sesión.

Directiva de acceso condicional basadas en riesgos de usuario

Protección de id. analiza las señales sobre las cuentas de usuario y calcula una puntuación de riesgo en función de la probabilidad de que el usuario esté en peligro. Si un usuario tiene un comportamiento de inicio de sesión arriesgado o se filtran sus credenciales, Protección de id. usa estas señales para calcular el nivel de riesgo del usuario. Los administradores pueden configurar directivas de acceso condicional basadas en riesgos de usuario para aplicar controles de acceso en función del riesgo de iusuario, incluidos los requisitos como:

- Bloquear acceso

- Permitir el acceso, pero requerir un cambio de contraseña seguro.

Un cambio de contraseña seguro corrige el riesgo del usuario y cerrará el evento de usuario de riesgo para evitar ruido innecesario para los administradores.

Migración de directivas de riesgo de ID Protection al acceso condicional

Si tiene la directiva de riesgo de usuario heredada o directiva de riesgo de inicio de sesión habilitada en ID Protection (anteriormente Identity Protection), le invitamos a migrarlas al acceso condicional.

Advertencia

Las directivas de riesgo heredadas configuradas en Microsoft Entra ID Protection se retirarán el 1 de octubre de 2026.

La configuración de directivas de riesgo en el acceso condicional proporciona ventajas como:

- Administrar directivas de acceso en una ubicación.

- Modo de solo informe y compatibilidad con Graph API.

- Aplique una frecuencia de inicio de sesión de cada vez para requerir la reautenticación cada vez.

- Control de acceso granular mediante la combinación de condiciones de riesgo con otras condiciones como la ubicación.

- Seguridad mejorada con varias directivas basadas en riesgos destinadas a diferentes grupos de usuarios o niveles de riesgo.

- Experiencia de diagnóstico mejorada que detalla qué directiva basada en riesgos se aplica en los registros de inicio de sesión.

- Compatible con el sistema de autenticación de copia de seguridad.

Politica de registro de autenticación multifactor de Microsoft Entra

Protección de Id. puede ayudar a las organizaciones a implementar la autenticación multifactor de Microsoft Entra mediante una directiva que requiere registro al iniciar sesión. La habilitación de esta directiva es una excelente manera de asegurarse de que los nuevos usuarios de la organización se registren en MFA el primer día. La autenticación multifactor es uno de los métodos de corrección automática para los eventos de riesgo dentro de Protección de id. La corrección automática permite que los usuarios realicen acciones por su cuenta para reducir el volumen de llamadas al departamento de soporte técnico.

Encuentre más información sobre la autenticación multifactor de Microsft Entra en el artículo Cómo funciona: autenticación multifactor de Microsoft Entra.