Habilitar el estándar de proceso de información federal (FIPS) para los grupos de nodos del servicio Azure Kubernetes (AKS)

El Estándar federal de procesamiento de información (FIPS) 140-2 es un estándar del gobierno de EE. UU. que define los requisitos mínimos de seguridad para los módulos criptográficos en sistemas y productos de tecnologías de la información. Azure Kubernetes Service (AKS) permite crear grupos de nodos de Linux y Windows con FIPS 140-2 habilitado. Las implementaciones que se ejecutan en grupos de nodos habilitados para FIPS pueden usar esos módulos criptográficos para proporcionar mayor seguridad y ayudar a cumplir los controles de seguridad como parte del cumplimiento de FedRAMP. Para obtener más información sobre FIPS 140-2, consulte Estándar federal de procesamiento de información (FIPS) 140.

Requisitos previos

- CLI de Azure versión 2.32.0 o posterior instalada y configurada. Para encontrar la versión, ejecute

az --version. Para obtener más información sobre la instalación o actualización de CLI de Azure, consulte Instalación de CLI de Azure.

Nota:

El complemento de supervisión de AKS admite grupos de nodos habilitados para FIPS con Ubuntu, Azure Linux y Windows a partir de la versión del agente 3.1.17 (Linux) y Win-3.1.17 (Windows).

Limitaciones

- Los grupos de nodos con FIPS habilitado tienen las siguientes limitaciones:

- Los grupos de nodos con FIPS habilitado requieren la versión 1.19 de Kubernetes, y cualquier versión posterior.

- Para actualizar los paquetes o módulos subyacentes que se usan para FIPS, debe utilizar Node Image Upgrade.

- Las imágenes de contenedor en los nodos FIPS no se han evaluado para comprobar el cumplimiento de FIPS.

- Se produce un error en el montaje de un recurso compartido CIFS porque el FIPS deshabilita algunos módulos de autenticación. Para solucionar este problema, consulte Errores al montar un recurso compartido de archivos en un grupo de nodos habilitado para el FIPS.

Importante

La imagen de Linux con FIPS habilitado es una imagen diferente de la imagen de Linux predeterminada que se usa para los grupos de nodos basados en Linux.

Las imágenes de nodos con FIPS habilitado pueden tener números de versión diferentes —como la versión del kernel—, en comparación con las imágenes que no están habilitadas para FIPS. El ciclo de actualización de los grupos de nodos e imágenes de nodos con FIPS habilitado puede diferir de aquel de los grupos de nodos e imágenes que no tengan FIPS habilitado.

Versiones admitidas del sistema operativo

Puede crear grupos de nodos habilitados para FIPS en todos los tipos de sistema operativo compatibles, Linux y Windows. Sin embargo, no todas las versiones del sistema operativo admiten grupos de nodos habilitados para FIPS. Después de publicar una nueva versión del sistema operativo, normalmente hay un período de espera antes de que sea compatible con FIPS.

En la tabla siguiente se incluyen las versiones admitidas del sistema operativo:

| Tipo de SO | SKU del sistema operativo | Cumplimiento de FIPS |

|---|---|---|

| Linux | Ubuntu | Compatible |

| Linux | Azure Linux | Compatible |

| Windows | Windows Server 2019 | Compatible |

| Windows | Windows Server 2022 | Compatible |

Al solicitar FIPS habilitado Ubuntu, si la versión predeterminada de Ubuntu no es compatible con FIPS, AKS tendrá como valor predeterminado la versión más reciente compatible con FIPS de Ubuntu. Por ejemplo, Ubuntu 22.04 es el valor predeterminado para los grupos de nodos de Linux. Dado que la versión 22.04 no admite actualmente FIPS, AKS tiene como valor predeterminado Ubuntu 20.04 para grupos de nodos habilitados para FIPS para Linux.

Nota:

Anteriormente, podría usar la API de GetOSOptions para determinar si un sistema operativo determinado admite FIPS. La API de GetOSOptions ya está en desuso y ya no se incluirá en las nuevas versiones de la API de AKS a partir de 2024-05-01.

Creación de un grupo de nodos de Linux habilitado para FIPS

Cree un grupo de nodos de Linux habilitado para FIPS mediante el comando

az aks nodepool addcon el parámetro--enable-fips-image.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-imageNota

También puede usar el parámetro

--enable-fips-imagecon el comandoaz aks createal crear un clúster para habilitar FIPS en el grupo de nodos predeterminado. Al agregar grupos de nodos a un clúster creado de esta forma, debe seguir utilizando el parámetro--enable-fips-imageal agregar grupos de nodos para crear un grupo de nodos con FIPS habilitado.Compruebe que el grupo de nodos está habilitado para FIPS con el comando

az aks showy consulte el valor enableFIPS en agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableLa siguiente salida de ejemplo muestra que el grupo de nodos fipsnp tiene FIPS habilitado:

Name enableFips --------- ------------ fipsnp True nodepool1 FalseEnumere los nodos mediante el comando

kubectl get nodes.kubectl get nodesLa siguiente salida de ejemplo muestra una lista de todos los nodos del clúster. Los nodos que empiezan por

aks-fipsnpforman parte del grupo de nodos con FIPS habilitado.NAME STATUS ROLES AGE VERSION aks-fipsnp-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-fipsnp-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-fipsnp-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Ejecute una implementación con una sesión interactiva en uno de los nodos del grupo de nodos con FIPS habilitado mediante el comando

kubectl debug.kubectl debug node/aks-fipsnp-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Desde la salida de sesión interactiva, puede comprobar que las bibliotecas criptográficas de FIPS estén habilitadas. El resultado debería ser similar al ejemplo siguiente:

root@aks-fipsnp-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1

Los grupos de nodos con FIPS habilitado también tienen la etiqueta kubernetes.azure.com/fips_enabled=true, que las implementaciones pueden usar para dirigirse a esos grupos de nodos.

Creación de un grupo de nodos de Windows habilitado para FIPS

Cree un grupo de nodos de Windows habilitado para FIPS mediante el comando

az aks nodepool addcon el parámetro--enable-fips-image. A diferencia de los grupos de nodos basados en Linux, los grupos de nodos de Windows comparten el mismo conjunto de imágenes.az aks nodepool add \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name fipsnp \ --enable-fips-image \ --os-type WindowsCompruebe que el grupo de nodos está habilitado para FIPS con el comando

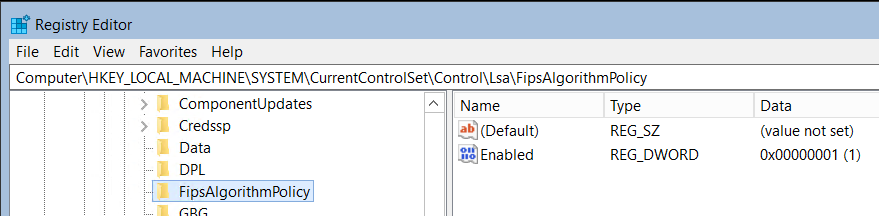

az aks showy consulte el valor enableFIPS en agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableCompruebe que los grupos de nodos de Windows tengan acceso a las bibliotecas criptográficas FIPS. Para hacerlo, cree una conexión RDP a un nodo de Windows en un grupo de nodos habilitado para FIPS y compruebe el registro. En Ejecutar aplicación, escriba

regedit.Busque

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FIPSAlgorithmPolicyen el registro.Si

Enabledestá establecido en 1, FIPS está habilitado.

Los grupos de nodos con FIPS habilitado también tienen la etiqueta kubernetes.azure.com/fips_enabled=true, que las implementaciones pueden usar para dirigirse a esos grupos de nodos.

Actualizar un grupo de nodos existente para habilitar o deshabilitar FIPS (versión preliminar)

Los grupos de nodos existentes se pueden actualizar para habilitar o deshabilitar FIPS. Si planea migrar los grupos de nodos de no FIPS a FIPS, compruebe primero que la aplicación funcione correctamente en un entorno de prueba antes de migrarlo a un entorno de producción. Validar la aplicación en un entorno de prueba debe evitar problemas causados por el kernel FIPS que bloquean algún algoritmo de encriptación o cifrado débil, como un algoritmo MD4 que no es compatible con FIPS.

Nota:

Al actualizar un grupo de nodos de Linux existente para habilitar o deshabilitar FIPS, la actualización del grupo de nodos se moverá entre la imagen fips y no fips. Esta actualización del grupo de nodos desencadenará una nueva imagen para completar la actualización. Esto puede hacer que la actualización del grupo de nodos tarde unos minutos en completarse.

Requisitos previos

- CLI de Azure versión 2.56.0 o posterior, junto con la extensión aks-preview instalada y configurada. Para encontrar la versión, ejecute

az --version. Si necesita instalarla o actualizarla, vea Instalación de la CLI de Azure.

Importante

Las características en versión preliminar de AKS están disponibles como opción de participación y autoservicio. Las versiones preliminares se proporcionan "tal cual" y "como están disponibles", y están excluidas de los Acuerdos de nivel de servicio y garantía limitada. Las versiones preliminares de AKS reciben cobertura parcial del soporte al cliente en la medida de lo posible. Por lo tanto, estas características no están diseñadas para su uso en producción. Para más información, consulte los siguientes artículos de soporte:

Instalación de la extensión de la CLI de Azure aks-preview

Registre o actualice la extensión aks-preview mediante el comando [

az extension add][az-extension-add] or [az extension update][az-extension-update].# Register the aks-preview extension az extension add --name aks-preview # Update the aks-preview extension az extension update --name aks-preview

Registro de la marca de característica MutableFipsPreview

Registre la marca de la característica

MutableFipsPreviewmediante el comando [az feature register][az-feature-register].az feature register --namespace "Microsoft.ContainerService" --name "MutableFipsPreview"Tarda unos minutos en que el estado muestre Registrado.

Compruebe el estado del registro mediante el comando [

az feature show][az-feature-show].az feature show --namespace "Microsoft.ContainerService" --name "MutableFipsPreview"Cuando aparezca el estado Registrado, actualice el registro del proveedor de recursos Microsoft.ContainerService mediante el comando [

az provider register][az-provider-register].az provider register --namespace Microsoft.ContainerService

Habilitar FIPS en un grupo de nodos existente

Los grupos de nodos existentes se pueden actualizar para habilitar FIPS. Al actualizar un grupo de nodos existente, la imagen de nodo cambiará de la imagen actual a la imagen FIPS recomendada de la misma SKU del sistema operativo.

Actualice un grupo de nodos mediante el comando [

az aks nodepool update][az-aks-nodepool-update] con el parámetro--enable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --enable-fips-image

El comando anterior desencadena una nueva imagen del grupo de nodos inmediatamente para implementar el sistema operativo compatible con FIPS. Esta nueva imagen se produce durante la actualización del grupo de nodos. No se necesita realizar ningún paso adicional.

Compruebe que el grupo de nodos esté habilitado para FIPS con el comando

az aks showy consulte el valor enableFIPS en agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableLa siguiente salida de ejemplo muestra que el grupo de nodos np está habilitado para FIPS:

Name enableFips --------- ------------ np True nodepool1 FalseEnumere los nodos mediante el comando

kubectl get nodes.kubectl get nodesLa siguiente salida de ejemplo muestra una lista de todos los nodos del clúster. Los nodos que empiezan por

aks-npforman parte del grupo de nodos con FIPS habilitado.NAME STATUS ROLES AGE VERSION aks-np-12345678-vmss000000 Ready agent 6m4s v1.19.9 aks-np-12345678-vmss000001 Ready agent 5m21s v1.19.9 aks-np-12345678-vmss000002 Ready agent 6m8s v1.19.9 aks-nodepool1-12345678-vmss000000 Ready agent 34m v1.19.9Ejecute una implementación con una sesión interactiva en uno de los nodos del grupo de nodos con FIPS habilitado mediante el comando

kubectl debug.kubectl debug node/aks-np-12345678-vmss000000 -it --image=mcr.microsoft.com/dotnet/runtime-deps:6.0Desde la salida de sesión interactiva, puede comprobar que las bibliotecas criptográficas de FIPS estén habilitadas. El resultado debería ser similar al ejemplo siguiente:

root@aks-np-12345678-vmss000000:/# cat /proc/sys/crypto/fips_enabled 1

Los grupos de nodos con FIPS habilitado también tienen la etiqueta kubernetes.azure.com/fips_enabled=true, que las implementaciones pueden usar para dirigirse a esos grupos de nodos.

Deshabilitar FIPS en un grupo de nodos existente

Los grupos de nodos de Linux existentes se pueden actualizar para deshabilitar FIPS. Al actualizar un grupo de nodos existente, la imagen de nodo cambiará de la imagen FIPS actual a la imagen no FIPS recomendada de la misma SKU del sistema operativo. El cambio de imagen de nodo se producirá después de una nueva imagen.

Actualice un grupo de nodos de Linux mediante el comando [

az aks nodepool update][az-aks-nodepool-update] con el parámetro--disable-fips-image.az aks nodepool update \ --resource-group myResourceGroup \ --cluster-name myAKSCluster \ --name np \ --disable-fips-image

El comando anterior desencadena una nueva imagen del grupo de nodos inmediatamente para implementar el sistema operativo compatible con FIPS. Esta nueva imagen se produce durante la actualización del grupo de nodos. No se necesita realizar ningún paso adicional.

Compruebe que el grupo de nodos no esté habilitado para FIPS con el comando

az aks showy consulte el valor enableFIPS en agentPoolProfiles.az aks show \ --resource-group myResourceGroup \ --name myAKSCluster \ --query="agentPoolProfiles[].{Name:name enableFips:enableFips}" \ -o tableEn la salida de ejemplo siguiente se muestra que el grupo de nodos np no está habilitado para FIPS:

Name enableFips --------- ------------ np False nodepool1 False

Pasos siguientes

Para obtener más información sobre la seguridad de AKS, consulte Procedimientos recomendados para administrar la seguridad y las actualizaciones de los clústeres en Azure Kubernetes Service (AKS).

Azure Kubernetes Service

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de