Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede implementar aplicaciones locales en Azure App Service mediante la implementación local de Git o la implementación de FTP/S. En este artículo se explica cómo crear y administrar credenciales de implementación para la implementación local de Git o FTP/S.

Las credenciales de implementación son diferentes de las credenciales de suscripción de Azure. App Service admite dos tipos de credenciales para la implementación segura de aplicaciones locales: el ámbito de usuario y las credenciales de ámbito de aplicación .

El ámbito de usuario o las credenciales de nivel de usuario proporcionan un conjunto de credenciales de implementación para toda la cuenta de Azure de un usuario. Un usuario al que se concede acceso a la aplicación a través del control de acceso basado en rol (RBAC) o los permisos de coadministrador pueden usar sus credenciales de nivel de usuario siempre que tengan esos permisos.

Puede usar las credenciales de ámbito de usuario para implementar cualquier aplicación en App Service a través de Git local o FTP/S en cualquier suscripción a la que su cuenta de Azure tenga permiso para acceder. Estas credenciales no se comparten con ningún otro usuario de Azure. Puede restablecer las credenciales de ámbito de usuario en cualquier momento.

El ámbito de la aplicación o las credenciales de nivel de aplicación son un conjunto de credenciales por aplicación que solo se pueden usar para implementar esa aplicación. Estas credenciales se generan automáticamente para cada aplicación en la creación y no se pueden configurar manualmente, pero la contraseña se puede restablecer en cualquier momento.

Un usuario debe tener al menos permisos de nivel colaborador en una aplicación, incluido el rol integrado Colaborador del sitio web , para conceder acceso a las credenciales de nivel de aplicación a través de RBAC. El rol lector no puede publicar y no puede acceder a estas credenciales.

Prerrequisitos

Para establecer, restablecer, acceder o usar credenciales de implementación, debe tener permisos de nivel de colaborador en la aplicación de App Service.

Requisito de autenticación básica

Para publicar aplicaciones de App Service a través de Git local o FTP/S, debe habilitar la autenticación básica. Las credenciales básicas de publicación de autenticación de SCM y las credenciales básicas de publicación de autenticación de FTP deben establecerse en Activado en la página Configuración de la aplicación en Azure Portal.

La autenticación básica es menos segura que otros métodos de autenticación y está deshabilitada de forma predeterminada para las nuevas aplicaciones. Si la autenticación básica está deshabilitada, no puede ver ni establecer credenciales de implementación en el Centro de implementación de la aplicación o usar estas credenciales para publicarlas. Para más información, consulte Deshabilitación de la autenticación básica en implementaciones de Azure App Service.

Establecimiento de credenciales de ámbito de usuario

Para la implementación de FTP/S, necesita un nombre de usuario y una contraseña. La implementación de Git local solo requiere un nombre de usuario. El nombre de usuario debe ser único en Azure.

Para la implementación de Git local, el nombre de usuario no puede contener el @ carácter .

Para la implementación de FTP/S:

El nombre de usuario debe seguir el formato

<app-name>\<user-name>. Dado que las credenciales de ámbito de usuario están vinculadas al usuario y no a la aplicación, este formato dirige la acción de inicio de sesión al punto de conexión FTP/S correcto para la aplicación.La contraseña debe tener al menos ocho caracteres y contener letras mayúsculas, letras minúsculas, números y símbolos. Azure Portal no muestra la contraseña del ámbito de usuario y la salida JSON la muestra como

null. Si pierde o olvida la contraseña, puede restablecer las credenciales para obtener una nueva.

Puede configurar las credenciales de ámbito de usuario mediante la CLI de Azure o Azure Portal.

Para crear credenciales de ámbito de usuario mediante la CLI de Azure, ejecute el az webapp deployment user set comando, reemplace <username> y <password> por los valores que seleccione.

az webapp deployment user set --user-name <username> --password <password>

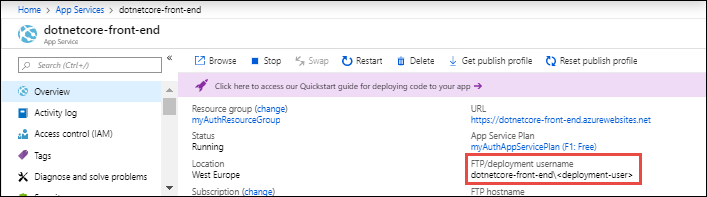

Después de establecer las credenciales de ámbito de usuario, puede ver el nombre de usuario de implementación en la página Información general de su aplicación en Azure Portal. Si la implementación de Git local está configurada, la etiqueta es Git/Nombre de usuario de implementación. De lo contrario, la etiqueta es FTP/Nombre de usuario de implementación.

Obtener credenciales de ámbito de aplicación

Las credenciales de ámbito de aplicación se crean automáticamente en la creación de la aplicación. El nombre de usuario del ámbito de la aplicación FTP/S siempre sigue el formato app-name\$app-name. El nombre de usuario del ámbito de aplicación de Git local usa el formato $app-name.

Nota:

Cuando se usa git remote add en shells que usan el signo de dólar para la interpolación de variables, como Bash, debe usar \$ para escapar cualquier signo de dólar en el nombre de usuario o la contraseña para evitar errores de autenticación.

Puede obtener las credenciales de ámbito de aplicación mediante la CLI de Azure, Azure PowerShell o Azure Portal.

En la CLI de Azure, obtenga las credenciales de ámbito de aplicación mediante el az webapp deployment list-publishing-profiles comando . Por ejemplo:

az webapp deployment list-publishing-profiles --resource-group myResourceGroup --name myApp

Para la implementación de Git local, también puede usar el comando az webapp deployment list-publishing-credentials. En el ejemplo siguiente se devuelve un URI remoto de Git que tiene las credenciales de ámbito de aplicación para la aplicación ya incrustadas.

az webapp deployment list-publishing-credentials --resource-group myResourceGroup --name myApp --query scmUri

El URI remoto de Git devuelto no tiene /<app-name>.git al final. Si usa el URI para agregar un remoto, anexe /<app-name>.git al URI para evitar un error 22 con git-http-push.

Restablecimiento de las credenciales

Puede usar la CLI de Azure, Azure PowerShell o Azure Portal para restablecer las credenciales de implementación del ámbito de aplicación y obtener una nueva contraseña. Los nombres de usuario de ámbito de aplicación conservan sus valores generados automáticamente.

En la CLI de Azure y Azure Portal, también puede restablecer las credenciales de ámbito de usuario mediante la creación de nuevas. Esta acción afecta a todas las aplicaciones de la cuenta que usan las credenciales de ámbito de usuario.

Al restablecer las credenciales de implementación, las integraciones externas y la automatización a través del perfil de publicación dejan de funcionar y deben volver a configurarse con los nuevos valores.

En la CLI de Azure, restablezca la contraseña del ámbito de aplicación mediante el comando az resource invoke-action con la acción newpassword.

az resource invoke-action --action newpassword --resource-group <group-name> --name <app-name> --resource-type Microsoft.Web/sites

Restablezca las credenciales de ámbito de usuario mediante la rerución del az webapp deployment user set comando para crear nuevos valores de nombre de usuario y contraseña.

az webapp deployment user set --user-name <new-username> --password <new-password>