Integración de su aplicación con una instancia de Azure Virtual Network

Nota:

A partir del 1 de junio de 2024, todas las aplicaciones de App Service recién creadas tendrán la opción de generar un nombre de host predeterminado único mediante la convención de nomenclatura <app-name>-<random-hash>.<region>.azurewebsites.net. Los nombres de aplicación existentes permanecerán sin cambios.

Ejemplo: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Para más información, consulte Nombre de host predeterminado único para el recurso App Service.

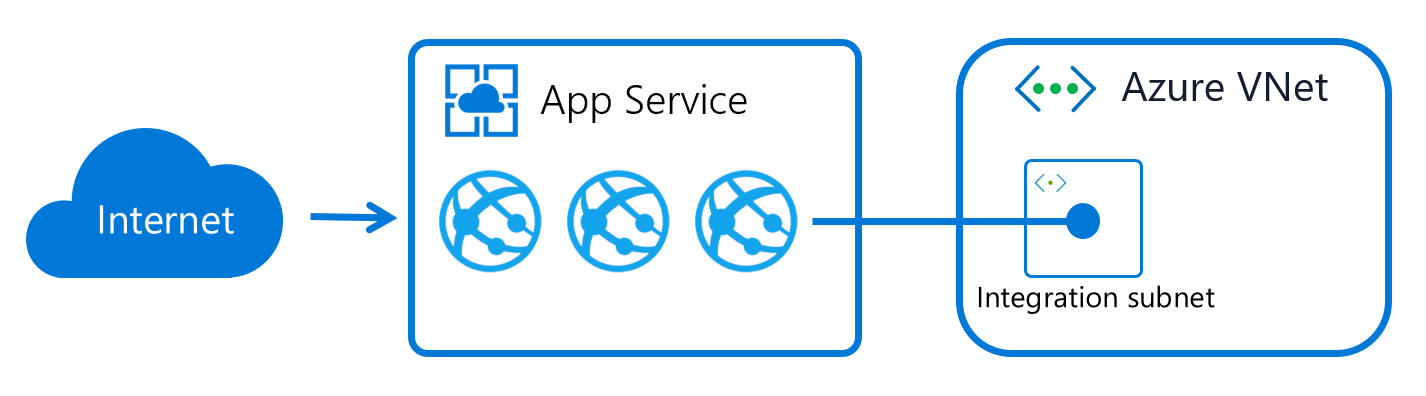

En este artículo, se describe la característica de integración con redes virtuales de Azure App Service y se explica cómo configurarla con aplicaciones en App Service. Con Azure Virtual Network, puede colocar cualquier recurso de Azure en una red que se pueda enrutar distinta de Internet. La característica de integración de red virtual de App Service permite a las aplicaciones acceder a los recursos de una red virtual o mediante esta.

Nota

La información sobre la integración de red virtual necesaria para la puerta de enlace se ha movido a una nueva ubicación.

App Service tiene dos variantes:

- Los planes de tarifa de proceso dedicados, que incluyen los niveles Básico, Estándar, Premium, Premium v2 y Premium v3.

- App Service Environment que se implementa directamente en la red virtual con una infraestructura de soporte técnico dedicada y usa los planes de tarifa Aislado y Aislado v2.

La característica de integración en red virtual se usa en planes de tarifa de proceso dedicado de Azure App Service. Si la aplicación está en una instancia de App Service Environment, ya está integrada con una red virtual y no le exige que configure la característica de integración de red virtual para acceder a recursos de la misma red virtual. Para más información sobre todas las características de redes, consulte Características de redes de App Service.

Integración con red virtual proporciona a la aplicación acceso a los recursos de la red virtual, pero no concede acceso privado de entrada a la aplicación desde esa red virtual. El acceso privado a sitios se refiere a que solo se puede acceder a la aplicación desde una red privada; por ejemplo, desde dentro de una red virtual de Azure. Integración de Virtual Network solo se usa para realizar llamadas salientes de la aplicación a la red virtual. Consulte el punto de conexión privado para el acceso privado de entrada.

La característica de integración de red virtual:

- Necesita un plan de precios Básico o Estándar admitido, Premium, Premium v2, Premium v3 o Elástico Premium de App Service.

- Es compatible con TCP y UDP.

- Funciona con aplicaciones de App Service, aplicaciones de funciones y aplicaciones lógicas.

Hay algunos aspectos que la integración de red virtual no admite, como:

- Montar una unidad.

- Unión al dominio de Windows Server Active Directory.

- NetBIOS.

La integración de red virtual admite la conexión a una red virtual en la misma región. El uso de la integración de red virtual habilita a la aplicación para acceder a:

- Recursos de la red virtual con la que está conectado.

- Los recursos de las redes virtuales emparejadas con la red virtual con la que se integra la aplicación incluyen conexiones de emparejamiento global.

- Recursos de diferentes conexiones de Azure ExpressRoute.

- Servicios protegidos mediante puntos de conexión de servicio

- Servicios habilitados para puntos de conexión privados

Cuando usa la integración de red virtual, puede utilizar las siguientes características de redes de Azure:

- Grupos de seguridad de red (NSG): puede bloquear el tráfico saliente con un grupo de seguridad de red que use en la subred de integración. Las reglas de entrada no se aplican, ya que la integración de red virtual no se puede usar para proporcionar acceso de entrada a la aplicación.

- Tablas de enrutamiento (UDR) : puede colocar una tabla de enrutamiento en la subred de integración para enviar el tráfico de salida donde quiera.

- Puerta de enlace NAT: Puede usar la puerta de enlace NAT para obtener una dirección IP de salida dedicada y mitigar el agotamiento de puertos SNAT.

Aprenda a habilitar la integración de red virtual .

Cómo funciona la integración de red virtual

Las aplicaciones en App Service se hospedan en roles de trabajo. La integración de red virtual funciona montando interfaces virtuales en los roles de trabajo con las direcciones de la subred delegada. Las interfaces virtuales utilizadas no son recursos a los que los clientes tengan acceso directo. Dado que la dirección de origen se encuentra en la red virtual, puede tener acceso a la mayoría de elementos en la red virtual o a través de ella, como haría una máquina virtual en la red virtual.

Cuando la integración de red virtual está habilitada, la aplicación realiza llamadas salientes a través de la red virtual. Las direcciones salientes que se muestran en el portal de propiedades de la aplicación siguen siendo las direcciones usadas por la aplicación. Pero si la llamada saliente es a una máquina virtual o un punto de conexión privado en la red virtual de integración o en la red virtual emparejada, la dirección saliente es una dirección de la subred de integración. La dirección IP privada asignada a la instancia se expone por medio de la variable de entorno, WEBSITE_PRIVATE_IP.

Si todo el enrutamiento de tráfico está habilitado, todo el tráfico saliente se envía a la red virtual. Si no está habilitado todo el enrutamiento del tráfico, solo se envía a la red virtual el tráfico privado (RFC1918) y los puntos de conexión de servicio configurados en la subred de integración. El tráfico saliente a Internet se enruta directamente desde la aplicación.

La característica de integración de red virtual admite dos interfaces virtuales por trabajo. Dos interfaces virtuales por trabajo quiere decir dos integraciones de redes virtuales por plan de App Service. Es decir, un plan de App Service puede tener integraciones de red virtual con hasta dos subredes o redes virtuales. Las aplicaciones del mismo plan de App Service solo pueden usar una de las integraciones de red virtual en una subred específica, lo que significa que una aplicación solo puede tener una integración de red virtual en un momento dado.

Requisitos de subred

La integración de red virtual depende de una subred dedicada. Al crear una subred, la subred de Azure consume cinco direcciones IP desde el inicio. Se usa una dirección de la subred de integración para cada instancia del plan de App Service. Si escala la aplicación a cuatro instancias, se usan cuatro direcciones.

Al escalar o reducir verticalmente el tamaño de instancia, la cantidad de direcciones IP usadas por el plan de App Service se duplica temporalmente mientras se completa la operación de escalado. Las nuevas instancias deben estar totalmente operativas antes de desaprovisionar las instancias existentes. La operación de escalada afecta a las instancias admitidas reales y disponibles para un tamaño de subred determinado. Las actualizaciones de la plataforma necesitan direcciones IP gratuitas para asegurarse de que las actualizaciones pueden producirse sin interrupciones en el tráfico saliente. Por último, después de escalar verticalmente, reducir verticalmente o reducir verticalmente las operaciones, puede haber un breve período de tiempo antes de que se libere la dirección IP. En raras ocasiones, esta operación puede ser de hasta 12 horas y, si escala o reduce verticalmente rápidamente, necesita más direcciones IP que la escala máxima.

Como el tamaño de la subred no se puede cambiar después de la asignación, use una subred lo suficientemente grande como para dar cabida a cualquier escala que pueda alcanzar la aplicación. También debe reservar direcciones IP para las actualizaciones de la plataforma. Para evitar problemas con la capacidad de subred, se recomienda asignar dos direcciones IP de la escala máxima planeada. Una /26 con 64 direcciones cubre la escala máxima de un único plan de App Service multiinquilino. Cuando crea subredes en Azure Portal como parte de la integración con la red virtual, se requiere un tamaño mínimo de /27. Si la subred ya existe antes de realizar la integración a través del portal, puede usar una subred /28.

Con la combinación de subred de varios planes (MPSJ), puede unir varios planes de App Service a la misma subred. Todos los planes de App Service deben estar en la misma suscripción, pero la red virtual o subred puede estar en otra suscripción. Cada instancia de cada plan de App Service requiere una dirección IP de la subred y, para usar MPSJ, se requiere un tamaño mínimo de subred de /26. Si planea unirse a muchos planes o a gran escala, debe planear intervalos de subredes más grandes.

Límites específicos de contenedores de Windows

Los contenedores de Windows usan una dirección IP adicional por aplicación para cada instancia de plan de App Service; debe ajustar el tamaño de la subred según corresponda. Si tiene, por ejemplo, 10 instancias del plan Windows Container App Service con cuatro aplicaciones en ejecución, necesitará 50 direcciones IP y direcciones adicionales para soportar la escala horizontal (entrada o salida).

Cálculo de ejemplo:

Para cada instancia de plan de App Service, necesita: 4 aplicaciones contenedoras de Windows = 4 direcciones IP, 1 dirección IP por instancia de plan de App Service, 4 + 1 = 5 direcciones IP

Para 10 instancias: 5 x 10 = 50 direcciones IP por plan de App Service

Puesto que tiene 1 plane de App Service, 1 x 50 = 50 direcciones IP.

Además, está limitado por el número de núcleos disponibles en el nivel de trabajo usado. Cada núcleo agrega tres unidades de red. El propio trabajo usa una unidad y cada conexión de red virtual usa una unidad. Las unidades restantes se pueden usar para las aplicaciones.

Cálculo de ejemplo:

Instancia de plan de App Service con cuatro aplicaciones que se ejecutan y usan la integración de red virtual. Las aplicaciones están conectadas a dos subredes diferentes (conexiones de red virtual). Esta configuración requiere siete unidades de red (1 trabajo + 2 conexiones + 4 aplicaciones). El tamaño mínimo para ejecutar esta configuración sería I2v2 (cuatro núcleos x 3 unidades = 12 unidades).

Con I1v2, puede ejecutar un máximo de cuatro aplicaciones con la misma conexión (1) o 3 aplicaciones con 2 conexiones.

Permisos

Debe tener al menos los siguientes permisos de control de acceso basado en roles en la subred o en un nivel superior para configurar la integración de red virtual a través de Azure Portal, la CLI o al establecer la propiedad virtualNetworkSubnetId del sitio directamente:

| Acción | Descripción |

|---|---|

| Microsoft.Network/virtualNetworks/read | Leer la definición de red virtual. |

| Microsoft.Network/virtualNetworks/subnets/read | Leer una definición de subred de red virtual. |

| Microsoft.Network/virtualNetworks/subnets/join/action | Se une a una red virtual |

Si la red virtual se encuentra en una suscripción diferente que la aplicación, debe asegurarse de que la suscripción con la red virtual esté registrada para el proveedor de recursos Microsoft.Web. Puede registrar explícitamente el proveedor siguiendo esta documentación, pero también se registra automáticamente al crear la primera aplicación web en una suscripción.

Rutas

Puede controlar qué tráfico pasa a través de la integración de red virtual. Hay tres tipos de enrutamiento que se deben tener en cuenta al configurar la integración de red virtual. El enrutamiento de aplicaciones define qué tráfico se enruta desde la aplicación y hacia la red virtual. El enrutamiento de configuración afecta las operaciones que ocurren antes o durante el inicio de su aplicación. Algunos ejemplos son la extracción de imágenes de contenedor y la configuración de la aplicación con la referencia de Key Vault. El enrutamiento de red es la capacidad de controlar cómo se enrutan tanto el tráfico de aplicaciones como el de configuración desde su red virtual y hacia afuera.

Mediante las opciones de enrutamiento de aplicaciones o enrutamiento de configuraciones, puede configurar el tráfico que se envía mediante la integración de la red virtual. El tráfico solo está sujeto al enrutamiento de red si se envía a través de la integración de red virtual.

Enrutamiento de solicitudes

El enrutamiento de aplicaciones se aplica al tráfico que se envía desde la aplicación después de que se haya iniciado. Consulte enrutamiento de configuración para el tráfico durante el startup. Al configurar el enrutamiento de aplicaciones, puede enrutar todo el tráfico o solo el tráfico privado (también conocido como tráfico RFC1918) a su red virtual. Este comportamiento se configura mediante el valor de tráfico saliente de Internet. Si el enrutamiento de tráfico saliente de Internet está deshabilitado, la aplicación solo enruta el tráfico privado a la red virtual. Si quiere enrutar todo el tráfico de la aplicación saliente a la red virtual, asegúrese de que el tráfico saliente de Internet esté habilitado.

- Solo el tráfico configurado en el enrutamiento de aplicaciones o de la configuración está sujeto a los NSG y UDR que se aplican a la subred de integración.

- Cuando se habilita el enrutamiento del tráfico saliente de Internet, la dirección de origen del tráfico saliente de la aplicación sigue siendo una de las direcciones IP que se enumeran en las propiedades de la aplicación. Si enruta el tráfico a través de un firewall o de una puerta de enlace NAT, la dirección IP de origen se origina en este servicio.

Descubra cómo configurar el enrutamiento de aplicaciones.

Nota

La conectividad SMTP saliente (puerto 25) es compatible con App Service cuando el tráfico SMTP se enruta mediante la integración de red virtual. La compatibilidad viene determinada por una configuración en la suscripción donde se implementa la red virtual. Para redes virtuales o subredes que se hayan creado antes de la 1. En agosto de 2022 debe iniciar un cambio de configuración temporal en la red virtual o subred para que la configuración se sincronice desde la suscripción. Un ejemplo sería agregar una subred temporal, asociar o desasociar temporalmente un grupo de seguridad de red o configurar un punto de conexión de servicio temporalmente. Para más información, consulte Solución de problemas de conectividad SMTP saliente en Azure.

Enrutamiento de la configuración

Cuando use la integración de red virtual, puede configurar cómo se administran las diferentes partes del tráfico de configuración. De forma predeterminada, el tráfico de configuración pasa directamente a través de la ruta pública, pero para los componentes individuales mencionados, puede configurarlo activamente para que se enruta a través de la integración de red virtual.

Recurso compartido de contenido

De forma predeterminada, Azure Functions usa un recurso compartido de contenido como origen de implementación al escalar aplicaciones de funciones en un plan Premium. Debe configurar un valor adicional para garantizar que el tráfico se enrute a este recurso compartido de contenido a través de la integración de red virtual. Para obtener más información, vea cómo configurar el enrutamiento de recursos compartidos de contenido.

Además de configurar el enrutamiento, también debe asegurarse de que cualquier firewall o grupo de seguridad de red configurado en el tráfico desde la subred permite que llegue tráfico a los puertos 443 y 445.

Extracción de una imagen de contenedor

Si se usan contenedores personalizados, se puede extraer el contenedor a través de la integración de red virtual. Para enrutar el tráfico de extracción de contenedores a través de la integración de redes virtuales, debe asegurarse de que la configuración de enrutamiento está definida. Obtenga información sobre cómo configurar el enrutamiento de extracción de imágenes.

Copia de seguridad y restauración

App Service tiene una copia de seguridad o restauración integrada, pero si quiere realizar una copia de seguridad en una cuenta de almacenamiento propia, puede usar la característica de copia de seguridad y restauración personalizada. Si quiere enrutar el tráfico a la cuenta de almacenamiento mediante la integración de red virtual, debe establecer la configuración de ruta. No se admite la copia de seguridad de la base de datos mediante la integración de la red virtual.

Configuración de la aplicación mediante referencias de Key Vault

La configuración de la aplicación mediante referencias de Key Vault intenta obtener secretos a través de la ruta pública. Si la instancia de Key Vault bloquea el tráfico público y la aplicación usa la integración de red virtual, se intenta obtener los secretos mediante la integración de red virtual.

Nota:

- Actualmente no se admite la configuración de certificados SSL/TLS desde almacenes de claves privados.

- Actualmente no se admiten los registros de App Service en cuentas de almacenamiento privadas. Se recomienda usar registro de diagnóstico y permitir servicios de confianza para la cuenta de almacenamiento.

Configuración de la aplicación de enrutamiento

App Service tiene la configuración de la aplicación existente para configurar el enrutamiento de la aplicación y la configuración. Las propiedades del sitio invalidan la configuración de la aplicación si existen ambas. Las propiedades del sitio tienen la ventaja de ser auditables con Azure Policy y validarse en el momento de la configuración. Se recomienda usar las propiedades del sitio.

Todavía puede usar la configuración de la aplicación existente WEBSITE_VNET_ROUTE_ALL para configurar el enrutamiento de aplicaciones.

La configuración de la aplicación también existe para algunas opciones de enrutamiento de configuración. Estas opciones de configuración de la aplicación se denominan WEBSITE_CONTENTOVERVNET y WEBSITE_PULL_IMAGE_OVER_VNET.

Enrutamiento de red

Las tablas de rutas se pueden usar para enrutar el tráfico saliente de la aplicación sin restricciones. Los destinos más habituales suelen ser puertas de enlace o dispositivos de firewall. También puede usar un grupo de seguridad de red (NSG) para bloquear el tráfico saliente a los recursos de la red virtual o Internet. Un grupo de seguridad de red que se aplique a la subred de integración está en vigor, con independencia de las tablas de enrutamiento aplicadas a la subred de integración.

Las tablas de rutas y los grupos de seguridad de red solo se aplican al tráfico enrutado a través de la integración de red virtual. Consulte Enrutamiento de aplicaciones y Enrutamiento de la configuración para más información. Las rutas no se aplican a las respuestas que vengan de solicitudes de aplicaciones de entrada y las reglas de entrada en un NSG no tienen efecto en la aplicación. La integración de red virtual solo afecta al tráfico saliente de la aplicación. Para controlar el trafico de entrada a la aplicación, use la característica restricciones de acceso o los puntos de conexión privados.

Al configurar los grupos de seguridad de red o las tablas de rutas que afectan al tráfico saliente, debe asegurarse de tener en cuenta las dependencias de la aplicación. Las dependencias de la aplicación incluyen puntos de conexión que la aplicación necesita durante el tiempo de ejecución. Además de las API y los servicios a los que llama la aplicación, estos puntos de conexión también podrían ser puntos de conexión derivados, como los puntos de conexión de comprobación de la lista de revocación de certificados (CRL) y el punto de conexión de identidad o autenticación, por ejemplo, Microsoft Entra ID. Si usa la implementación continua en App Service, es posible que también deba permitir puntos de conexión en función del tipo y el idioma. Específicamente para la implementación continua de Linux, debe permitir oryx-cdn.microsoft.io:443. Para Python, también debe permitir files.pythonhosted.org, pypi.org.

Azure usa el puerto UDP 30 000 para realizar comprobaciones del estado de la red. Si bloquea este tráfico, no afectará directamente a la aplicación, pero será más difícil que el soporte técnico de Azure detecte y solucione problemas relacionados con la red.

Si quiere enrutar el tráfico saliente del entorno local, puede utilizar una tabla de rutas para enviarlo a la puerta de enlace de ExpressRoute. Si no enruta el tráfico a una puerta de enlace, establezca las rutas en la red externa para poder enviar de vuelta las respuestas. Las rutas del Protocolo de puerta de enlace de borde (BGP) también afectan al tráfico de la aplicación. Si tiene rutas de BGP cuyo origen es algo similar a una puerta de enlace de ExpressRoute, el tráfico de salida de la aplicación se verá afectado. De forma similar a las rutas definidas por el usuario, las rutas BGP afectan al tráfico según la configuración del ámbito de enrutamiento.

Puntos de conexión del servicio

La integración de red virtual le permite acceder a los servicios de Azure que están protegidos con puntos de conexión de servicio. Para acceder a un servicio protegido por puntos de conexión de servicio, siga estos pasos:

- Configure la integración de red virtual con su aplicación web para conectarse a una subred específica para la integración.

- Vaya al servicio de destino y configure los puntos de conexión de servicio en la subred de integración.

Puntos de conexión privados

Si quiere realizar llamadas a puntos de conexión privados, asegúrese de que las búsquedas de DNS se resuelvan en el punto de conexión privado. Puede aplicar este comportamiento de una de las siguientes formas:

- Realizar la integración con zonas privadas de Azure DNS. Si la red virtual no tiene un servidor DNS personalizado, esta integración se lleva a cabo automáticamente cuando las zonas están vinculadas a ella.

- Administrar el punto de conexión privado en el servidor DNS que usa la aplicación. Para administrar la configuración, debe conocer la dirección IP del punto de conexión privado. A continuación, señale el punto de conexión al que está intentando llegar a esa dirección mediante un registro A.

- Configurar su propio servidor DNS para reenviarlo a zonas privadas de Azure DNS.

Zonas privadas de Azure DNS

Cuando la aplicación esté integrada con la red virtual, usará el mismo servidor DNS con que está configurada la red virtual. Si no se especifica ningún DNS personalizado, usa el DNS predeterminado de Azure y las zonas privadas vinculadas a la red virtual.

Limitaciones

Existen algunas limitaciones cuando se usa la integración de red virtual:

- La característica está disponible en todas las implementaciones de App Service en Premium V2 y Premium V3. También está disponible en los niveles Básico y Estándar, pero solo desde las implementaciones de App Service más recientes. Si está en una implementación anterior, solo puede usar la característica desde un plan de App Service Premium v2. Si quiere asegurarse de que puede usar esta función en un plan Básico o Estándar de App Service, cree su propia aplicación en un plan de App Service Premium V3. Esos planes solo se admiten en las implementaciones más recientes. Si quiere, puede reducir verticalmente después de crear el plan.

- La característica no está disponible para las aplicaciones de plan aislado en una instancia de App Service Environment.

- No puede acceder a los recursos a través de conexiones de emparejamiento con redes virtuales clásicas.

- La característica requiere una subred sin usar que sea un bloque IPv4

/28o mayor en una red virtual de Azure Resource Manager. MPSJ requiere un bloque de/26o mayor. - Tanto la aplicación como la red virtual deben estar en la misma región.

- La red virtual de integración no puede tener espacios de direcciones IPv6 definidos.

- La subred de integración no puede tener habilitadas las directivas de punto de conexión de servicio.

- No se pueden eliminar redes virtuales que tengan aplicaciones integradas. Quite la integración antes de eliminar la red virtual.

- No puede tener más de dos integraciones de red virtual por plan de App Service. Varias aplicaciones del mismo plan de App Service pueden usar la misma integración con redes virtuales.

- No se puede cambiar la suscripción de una aplicación o de un plan mientras haya una aplicación que use la integración de red virtual.

Acceso a recursos locales

No se requiere ninguna configuración adicional para que la característica de integración de red virtual acceda a través de la red virtual a los recursos locales. Basta con conectar la red virtual a los recursos locales usando ExpressRoute o una VPN de sitio a sitio.

Emparejamiento

Si usa el emparejamiento con la integración de red virtual, no es necesario realizar más configuraciones.

Administración de integración de red virtual

La conexión y la desconexión con una red virtual tiene lugar en el nivel de la aplicación. Las operaciones que pueden afectar a la integración de red virtual en varias aplicaciones se encuentran en un nivel del plan de App Service. En el portal de la aplicación >>>>, puede obtener detalles sobre la red virtual. Puede encontrar información similar en el nivel del plan de App Service en el portal Plan de App Service>Redes>Integración con red virtual.

En la vista de la aplicación de la instancia de integración de red virtual, puede desconectar la aplicación de la red virtual y configurar el enrutamiento de aplicaciones. Para desconectar la aplicación de una red virtual, seleccione Desconectar. La aplicación se reinicia cuando se desconecte de una red virtual. La desconexión no cambia la red virtual. La subred no se ha quitado. Si después desea eliminar la red virtual, primero debe desconectar la aplicación de la red virtual.

La dirección IP privada asignada a la instancia se expone por medio de la variable de entorno, WEBSITE_PRIVATE_IP. La interfaz de usuario de la consola de Kudu también muestra la lista de variables de entorno disponibles para la aplicación web. Esta dirección IP se asigna desde el intervalo de direcciones de la subred integrada. Esta es la dirección IP que usa la aplicación web para conectarse a los recursos a través de la red virtual de Azure.

Nota

El valor de WEBSITE_PRIVATE_IP va a cambiar. Sin embargo, será una IP del intervalo de direcciones de la subred de integración, por lo que va a tener que permitir el acceso desde el intervalo de direcciones completo.

Detalles de precios

La característica de integración de red virtual no tiene ningún cargo adicional por uso más allá de los cargos del plan de tarifa del plan de App Service.

Solución de problemas

La característica es fácil de configurar, aunque eso no quiere decir que no presente problemas con el uso. Si tiene problemas para acceder al punto de conexión deseado, hay varios pasos que puede seguir en función de lo que esté observando. Para más información, consulte guía de solución de problemas de la integración de red virtual.

Nota

- La integración de red virtual no se admite en escenarios de Docker Compose en App Service.

- Las restricciones de acceso no se aplican al tráfico que llega a través de un punto de conexión privado.

Eliminación del plan o de la aplicación de App Service antes de desconectar la integración de red

Si eliminó la aplicación o el plan de App Service sin desconectar primero la integración de red virtual, no puede realizar ninguna operación de actualización o eliminación en la red virtual o subred que se usó para la integración con el recurso eliminado. Una delegación de subred "Microsoft.Web/serverFarms" permanece asignada a la subred y evita las operaciones de actualización y eliminación.

Para actualizar o eliminar la subred o la red virtual de nuevo, debe volver a crear la integración de red virtual y, después, desconectarla:

- Vuelva a crear el plan y la aplicación de App Service (es obligatorio usar exactamente el mismo nombre de aplicación web que antes).

- Vaya a Redes en la aplicación, en Azure Portal, y configure la integración de red virtual.

- Una vez configurada la integración de red virtual, seleccione el botón "Desconectar".

- Elimine el plan o la aplicación de App Service.

- Actualice o elimine la subred o red virtual.

Si sigue teniendo problemas con la integración de red virtual después de seguir estos pasos, póngase en contacto con el Soporte técnico de Microsoft.