Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Una instancia de Application Gateway es una implementación dedicada dentro de la red virtual. La resolución DNS para instancias del recurso de Application Gateway, que controla el tráfico entrante, también se ve afectada por las configuraciones de red virtual. En este artículo se describen las configuraciones del sistema de nombres de dominio (DNS) y su impacto en la resolución de nombres.

Necesidad de resolución de nombres

Application Gateway realiza la resolución de DNS para los nombres de dominio completos (FQDN) de

FQDN proporcionados por el cliente, como

- Servidor back-end basado en nombres de dominio

- Punto de conexión de Key Vault para el certificado de escucha

- Dirección URL de la página de error personalizada

- Dirección URL de comprobación del Protocolo de estado de certificado en línea (OCSP)

FQDN de administración que se usan para varios puntos de conexión de infraestructura de Azure (plano de control). Estos son los bloques de creación que forman un recurso completo de Application Gateway. Por ejemplo, la comunicación con los puntos de conexión de supervisión habilita el flujo de registros y métricas. Por lo tanto, es importante que las puertas de enlace de aplicaciones se comuniquen internamente con los puntos de conexión de otros servicios de Azure que tienen sufijos como

.windows.net,.azure.net, , etc.

Importante

Los nombres de dominio del punto de conexión de administración con los que interactúa un recurso de Application Gateway se enumeran aquí. En función del tipo de implementación de Application Gateway (que se detalla en este artículo), cualquier problema de resolución de nombres para estos nombres de dominio de Azure puede provocar una pérdida parcial o completa de la funcionalidad de los recursos.

- .windows.net

- .chinacloudapi.cn

- .azure.net

- azure.cn

- .usgovcloudapi.net

- .azure.us

- .microsoft.scloud

- .msftcloudes.com

- .microsoft.com

Nombres cortos y nombres de dominio de una sola etiqueta

Application Gateway admite nombres cortos (por ejemplo, server1, webserver) en grupos de back-end. La resolución depende de la configuración de DNS:

- Azure DNS (168.63.129.16): resuelve los nombres cortos solo dentro de la misma red virtual.

- Servidores DNS personalizados: requiere la configuración del dominio de búsqueda

- DNS local (a través de VPN/ExpressRoute): resuelve nombres de host internos.

Nota:

Si el estado del back-end muestra errores de resolución DNS con nombres cortos, compruebe la resolución de una máquina virtual en la misma red virtual.

Tipos de configuración de DNS

Los clientes tienen diferentes necesidades de infraestructura, lo que requiere varios enfoques para la resolución de nombres. En este documento se describen los escenarios generales de implementación de DNS y se ofrecen recomendaciones para el funcionamiento eficaz de los recursos de Application Gateway.

Puertas de enlace con dirección IP pública (networkIsolationEnabled: False)

En el caso de las puertas de enlace públicas, toda la comunicación del plano de control con dominios de Azure se produce a través del servidor DNS de Azure predeterminado en 168.63.129.16. En esta sección examinaremos la posible configuración de zona DNS con puertas de enlace de aplicaciones públicas y cómo evitar conflictos con la resolución de nombres de dominio de Azure.

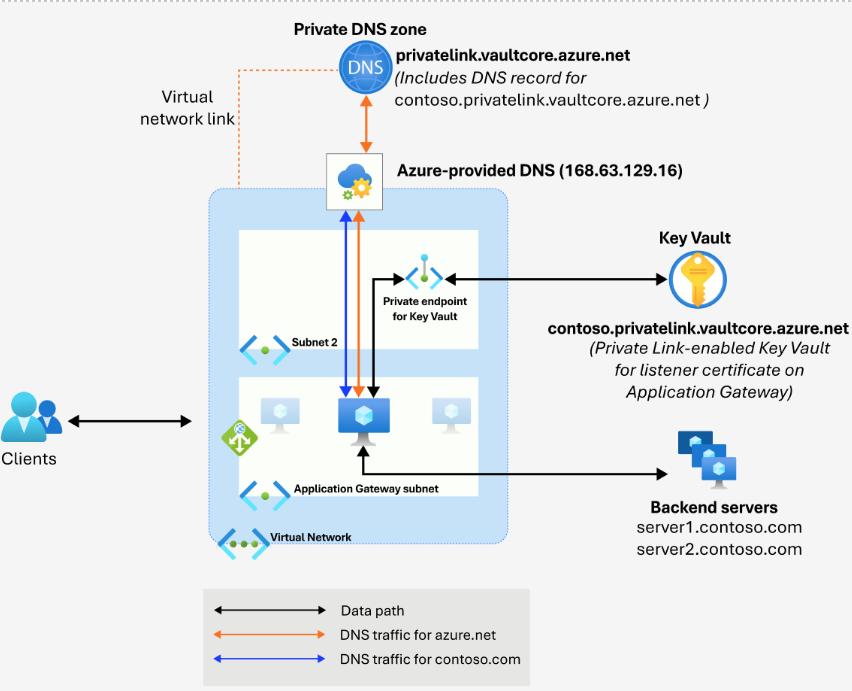

Uso del DNS predeterminado proporcionado por Azure

El DNS proporcionado por Azure viene como una configuración predeterminada con todas las redes virtuales de Azure y tiene una dirección IP 168.63.129.16. Junto con la resolución de cualquier nombre de dominio público, el DNS proporcionado por Azure proporciona una resolución de nombres interna para las máquinas virtuales que residen en la misma red virtual. En este escenario, todas las instancias de application Gateway se conectan a 168.63.129.16 para la resolución DNS.

Flujos:

- En este diagrama, podemos ver que la instancia de Application Gateway se comunica con DNS proporcionado por Azure (168.63.129.16) para la resolución de nombres del FQDN de los servidores back-end "server1.contoso.com" y "server2.contoso.com", como se muestra con la línea azul.

- Del mismo modo, la instancia hace una consulta a 168.63.129.16 para resolver el DNS del recurso Key Vault que tiene activado el enlace privado, como se indica en la línea naranja. Para permitir que una puerta de enlace de aplicaciones resuelva el punto de conexión de Key Vault en su dirección IP privada, es esencial vincular la zona DNS privada con la red virtual de esa puerta de enlace de aplicaciones.

- Después de realizar resoluciones DNS correctas para estos FQDN, la instancia puede comunicarse con Key Vault y los puntos de conexión del servidor backend.

Consideraciones:

- No cree ni vincule zonas DNS privadas para nombres de dominio de Azure de nivel superior. Debe crear una zona DNS para un subdominio lo más específico posible. Por ejemplo, tener una zona DNS privada para

privatelink.vaultcore.azure.netpara el punto de conexión privado de un almacén de claves funciona mejor en todos los casos que tener una zona paravaultcore.azure.netoazure.net. - Para la comunicación con servidores back-end o cualquier servicio que utilice un punto de conexión privado, asegúrese de que la zona DNS del enlace privado esté vinculada a la red virtual de la puerta de enlace de la aplicación.

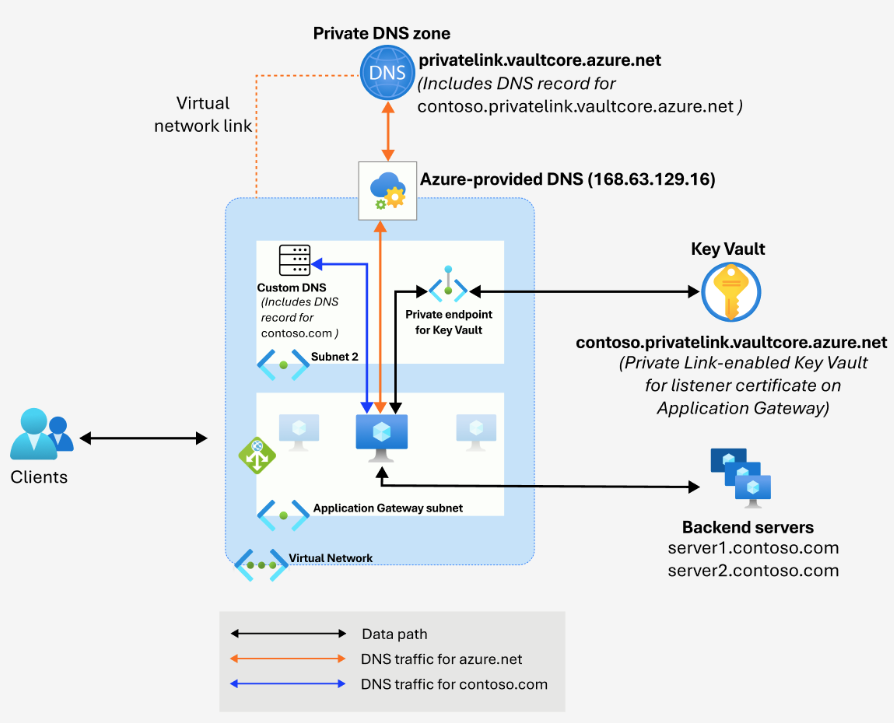

Uso de servidores DNS personalizados

En la red virtual, es posible designar servidores DNS personalizados. Esta configuración puede ser necesaria para administrar zonas de forma independiente para nombres de dominio específicos. Esta disposición dirige las instancias de Application Gateway dentro de la red virtual también para usar los servidores DNS personalizados especificados para resolver nombres de dominio que no son de Azure.

Flujos:

- En el diagrama se muestra que la instancia de Application Gateway usa DNS proporcionado por Azure (168.63.129.16) para la resolución de nombres del punto de conexión de Key Vault de vínculo privado "contoso.privatelink.vaultcore.azure.net". Las consultas DNS para los nombres de dominio de Azure, que incluyen

azure.net, se redirigen a DNS proporcionado por Azure (que se muestra en la línea naranja). - Para la resolución DNS de "server1.contoso.com", la instancia respeta la configuración de DNS personalizada (como se muestra en la línea azul).

Consideraciones:

El uso de servidores DNS personalizados en la red virtual de Application Gateway necesita tomar las siguientes medidas para asegurarse de que no hay ningún impacto en el funcionamiento de application Gateway.

- Después de cambiar los servidores DNS asociados a la red virtual de Application Gateway, debe reiniciar (Detener e iniciar) la puerta de enlace de aplicaciones para que estos cambios surtan efecto para las instancias.

- Cuando se usa un punto de conexión privado en la red virtual de Application Gateway, la zona DNS privada debe permanecer vinculada a la red virtual de Application Gateway para permitir la resolución a la dirección IP privada. Esta zona DNS debe ser para un subdominio lo más específico posible.

- Si los servidores DNS personalizados están en una red virtual diferente, asegúrese de que está emparejado con la red virtual de Application Gateway y no se ve afectado por ninguna configuración de grupo de seguridad de red o tabla de rutas.

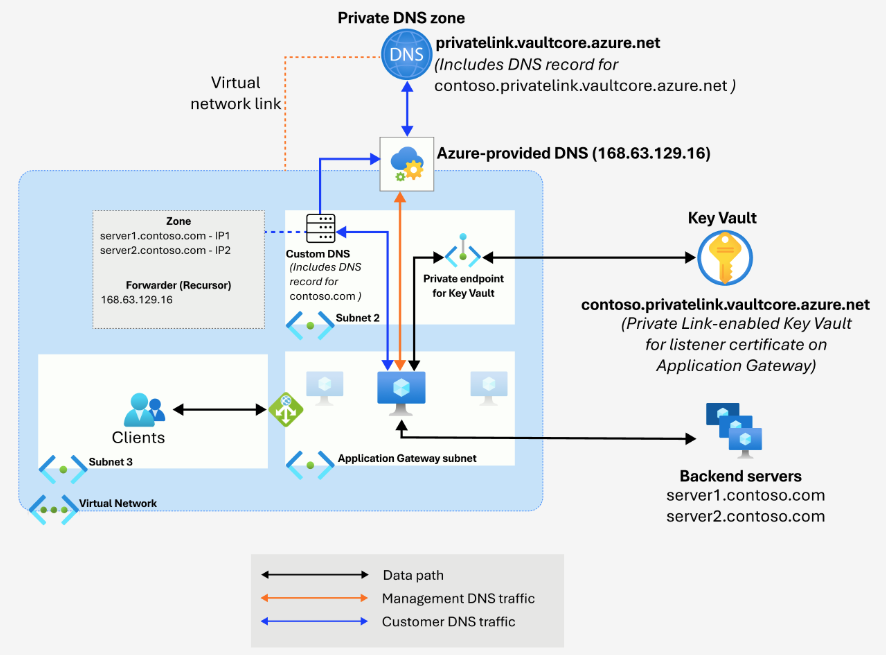

Puertas de enlace solo con dirección IP privada (networkIsolationEnabled: True)

La implementación de la puerta de enlace de aplicaciones privadas está diseñada para separar el plano de datos del cliente y el tráfico del plano de administración. Por lo tanto, tener servidores DNS predeterminados de Azure o servidores DNS personalizados no tiene ningún efecto en las resoluciones de nombre de los puntos de conexión de administración críticos. Sin embargo, al usar servidores DNS personalizados, debe asegurarse de las resoluciones de nombres necesarias para cualquier operación de rutas de datos.

Flujos:

- Las consultas DNS para "contoso.com" llegan a los servidores DNS personalizados a través del plano de tráfico del cliente.

- Las consultas DNS para "contoso.privatelink.vaultcore.azure.net" también llegan a los servidores DNS personalizados. Sin embargo, dado que el servidor DNS no es una zona autoritativa para este nombre de dominio, reenvía la consulta de forma recursiva a Azure DNS 168.63.129.16. Esta configuración es importante para permitir la resolución de nombres a través de una zona DNS privada que esté vinculada a la red virtual.

- La resolución de todos los puntos de conexión de administración se realiza a través del tráfico del plano administrativo que interactúa directamente con el DNS proporcionado por Azure.

Consideraciones:

- Después de cambiar los servidores DNS asociados a la red virtual de Application Gateway, debe reiniciar (Detener e iniciar) la puerta de enlace de aplicaciones para que estos cambios surtan efecto para las instancias.

- Debe establecer reglas de reenvío para enviar todas las demás consultas de resolución de dominios a Azure DNS 168.63.129.16. Esta configuración es especialmente importante cuando tiene una zona DNS privada para la resolución de puntos de conexión privados.

- Cuando se usa un punto de conexión privado, la zona DNS privada debe permanecer vinculada a la red virtual de Application Gateway para permitir la resolución a una dirección IP privada.