Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede usar Azure Portal para configurar una puerta de enlace de aplicaciones con un certificado para terminación TLS que use máquinas virtuales para servidores back-end.

En este tutorial, aprenderá a:

- Creación de un certificado autofirmado

- Crear una puerta de enlace de aplicaciones con el certificado

- Creación de las máquinas virtuales que se usan como servidores back-end

- Prueba de la puerta de enlace de aplicaciones

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Nota:

Se recomienda usar el módulo de PowerShell de Azure Az para interactuar con Azure. Para comenzar, consulte Instalación de Azure PowerShell. Para obtener información sobre cómo migrar al módulo Az PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Prerrequisitos

- Una suscripción de Azure

Creación de un certificado autofirmado

En esta sección, usará New-SelfSignedCertificate para crear un certificado autofirmado. Cargará el certificado en Azure Portal al crear el agente de escucha para la puerta de enlace de aplicaciones.

En el equipo local, abra una ventana de Windows PowerShell como administrador. Ejecute el siguiente comando para crear el certificado:

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Debería ver algo parecido a esta respuesta:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Use Export-PfxCertificate con la huella digital que se devolvió al exportar un archivo PFX del certificado. Los algoritmos PFX admitidos se enumeran en la función PFXImportCertStore. Asegúrese de que la contraseña tenga una longitud de 4 a 12 caracteres:

$pwd = ConvertTo-SecureString -String <your password> -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Inicio de sesión en Azure

Inicie sesión en Azure Portal.

Creación de una puerta de enlace de aplicaciones

En el menú de Azure Portal, seleccione + Crear un recurso>> NetworkApplication Gateway o busque Application Gateway en el cuadro de búsqueda del portal.

Selecciona Crear.

Pestaña Aspectos básicos

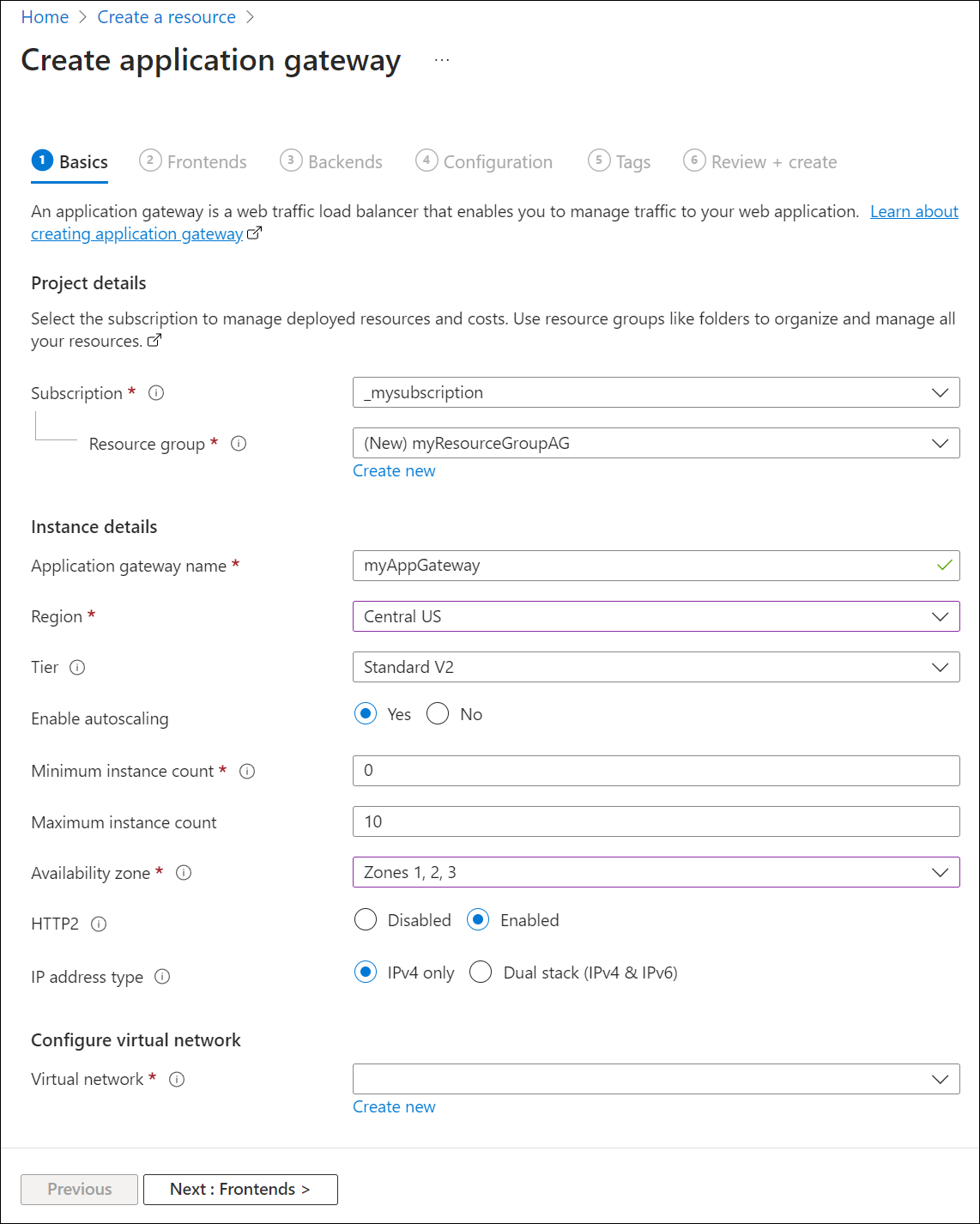

En la pestaña Aspectos básicos , escriba o seleccione estos valores:

Grupo de recursos: seleccione myResourceGroupAG para el grupo de recursos. Si no existe, seleccione Crear nuevo para crearlo.

Nombre de la puerta de enlace de aplicaciones: escriba myAppGateway como nombre de la puerta de enlace de aplicaciones.

Para que Azure se comunique entre los recursos que se crean, se necesita una red virtual. Puede crear una red virtual o usar una existente. En este ejemplo, creará una nueva red virtual al mismo tiempo que creará la puerta de enlace de aplicaciones. Se crean instancias de Application Gateway en subredes independientes. En este ejemplo se crean dos subredes: una para la puerta de enlace de aplicaciones y la otra para los servidores back-end.

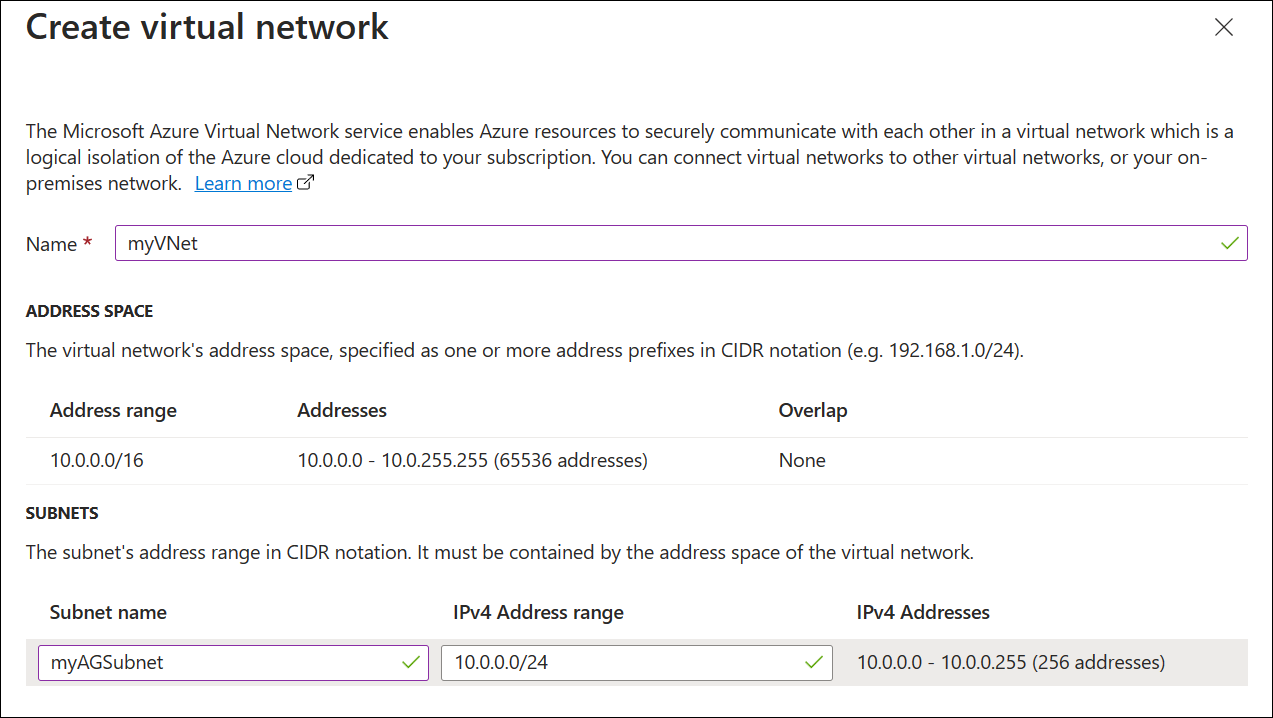

En Configurar red virtual, cree una nueva red virtual seleccionando Crear nueva. En la ventana Crear red virtual que se abre, escriba los siguientes valores para crear la red virtual y dos subredes:

Nombre: escriba myVNet como nombre de la red virtual.

Nombre de subred (subred de Application Gateway): la cuadrícula Subredes mostrará una subred denominada Default. Cambie el nombre de esta subred a myAGSubnet.

La subred de la puerta de enlace de aplicaciones solo puede contener puertas de enlace de aplicaciones. No se permite ningún otro recurso.Nombre de subred (subred del servidor backend): en la segunda fila de la cuadrícula Subredes, escriba myBackendSubnet en la columna Nombre de subred.

Intervalo de direcciones (subred de servidor de back-end): en la segunda fila de la cuadrícula Subredes, escriba un intervalo de direcciones que no se superponga al intervalo de direcciones de myAGSubnet. Por ejemplo, si el intervalo de direcciones de myAGSubnet es 10.0.0.0/24, escriba 10.0.1.0/24 para el intervalo de direcciones de myBackendSubnet.

Seleccione Aceptar para cerrar la ventana Crear red virtual y guardar la configuración de red virtual.

En la pestaña Aspectos básicos, acepte los valores predeterminados para la otra configuración y, a continuación, seleccione Siguiente: Front-ends.

Pestaña Front-end

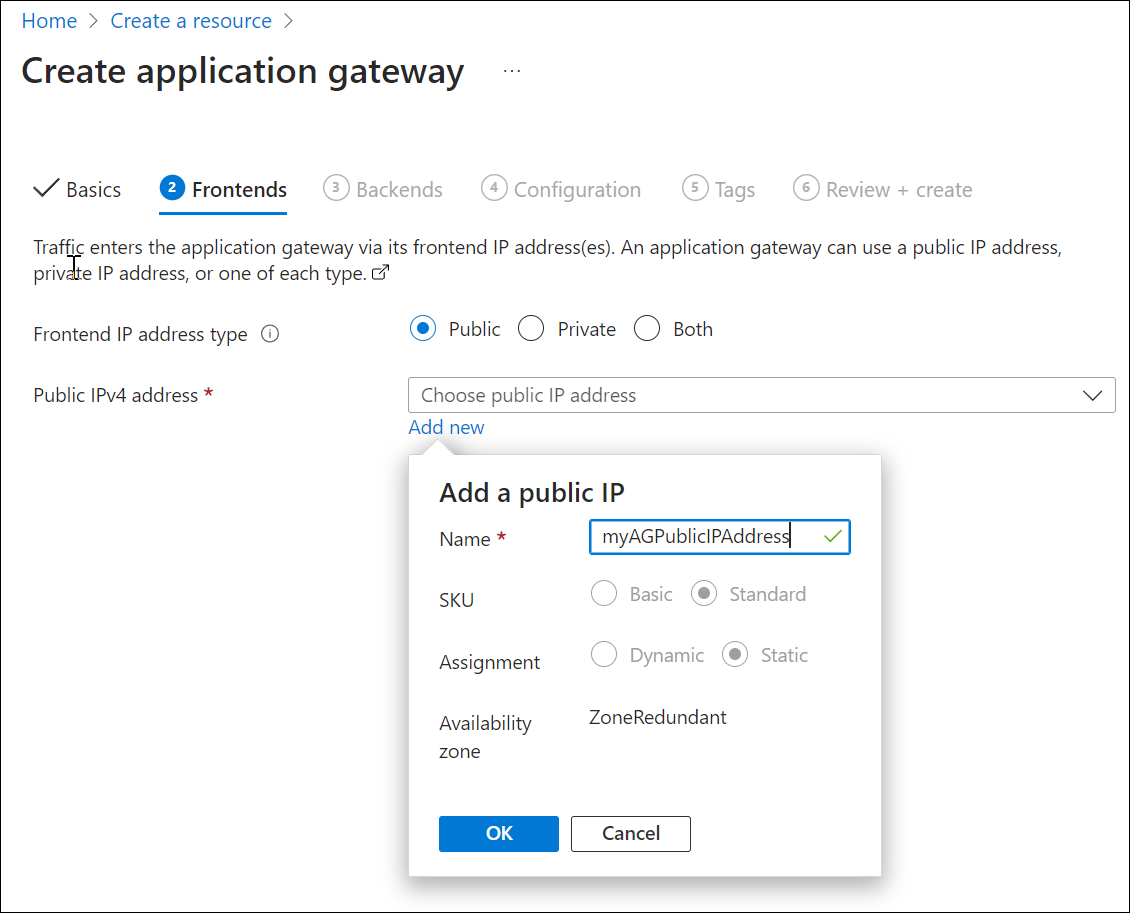

En la pestaña Front-end, compruebe que Tipo de dirección IP de front-end esté establecido en Pública.

Puede configurar la dirección IP de front-end para que sea pública o privada según su caso de uso. En este ejemplo, elegirá una dirección IP de front-end pública.Nota:

En el caso del SKU de Application Gateway v2, solo puede elegir la configuración de IP de front-end pública. La configuración de IP de front-end privada no está habilitada actualmente para esta SKU v2.

Elija Agregar nuevo para la dirección IP pública y escriba myAGPublicIPAddress para el nombre de la dirección IP pública y, a continuación, seleccione Aceptar.

Seleccione Siguiente: Backends.

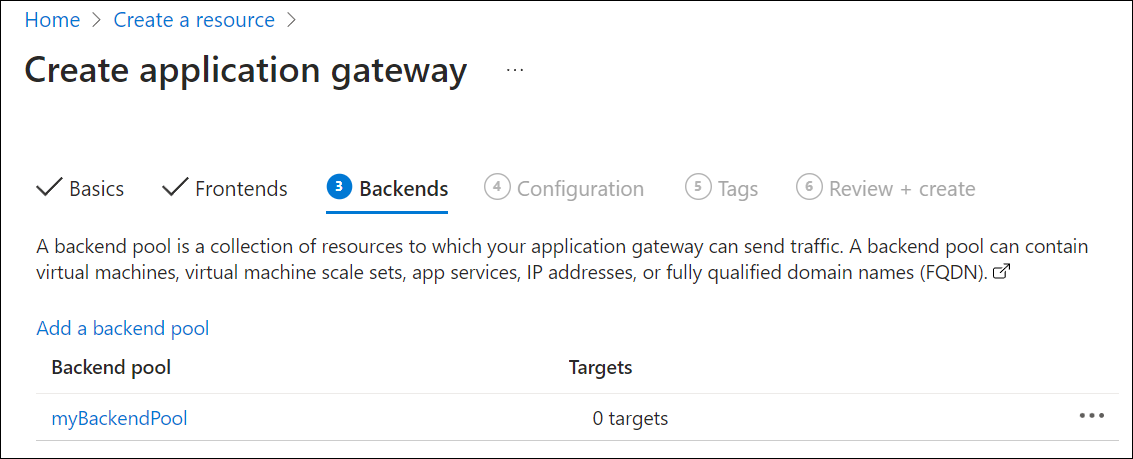

Pestaña Back-end

El grupo de back-end se usa para enrutar las solicitudes a los servidores back-end, que atienden la solicitud. Los grupos de back-end se pueden componer de NIC, conjuntos de escalado de máquinas virtuales, direcciones IP públicas, direcciones IP internas, nombres de dominio completos (FQDN) y back-ends multiinquilino como Azure App Service. En este ejemplo, creará un grupo de back-end vacío con la puerta de enlace de aplicaciones y, luego, agregará destinos de back-end al grupo de back-end.

En la pestaña Back-end, seleccione Agregar un grupo de back-end.

En la ventana Agregar un grupo de back-end que se abre, escriba los valores siguientes para crear un grupo de back-end vacío:

- Nombre: escriba myBackendPool como nombre del grupo de back-end.

- Agregar grupo de back-end sin destinos: seleccione Sí para crear un grupo de back-end sin destinos. Agregará destinos de back-end después de crear la puerta de enlace de aplicaciones.

En la ventana Agregar un grupo de back-end, seleccione Agregar para guardar la configuración del grupo de back-end y vuelva a la pestaña Back-end.

En la pestaña Back-end, seleccione Siguiente: configuración.

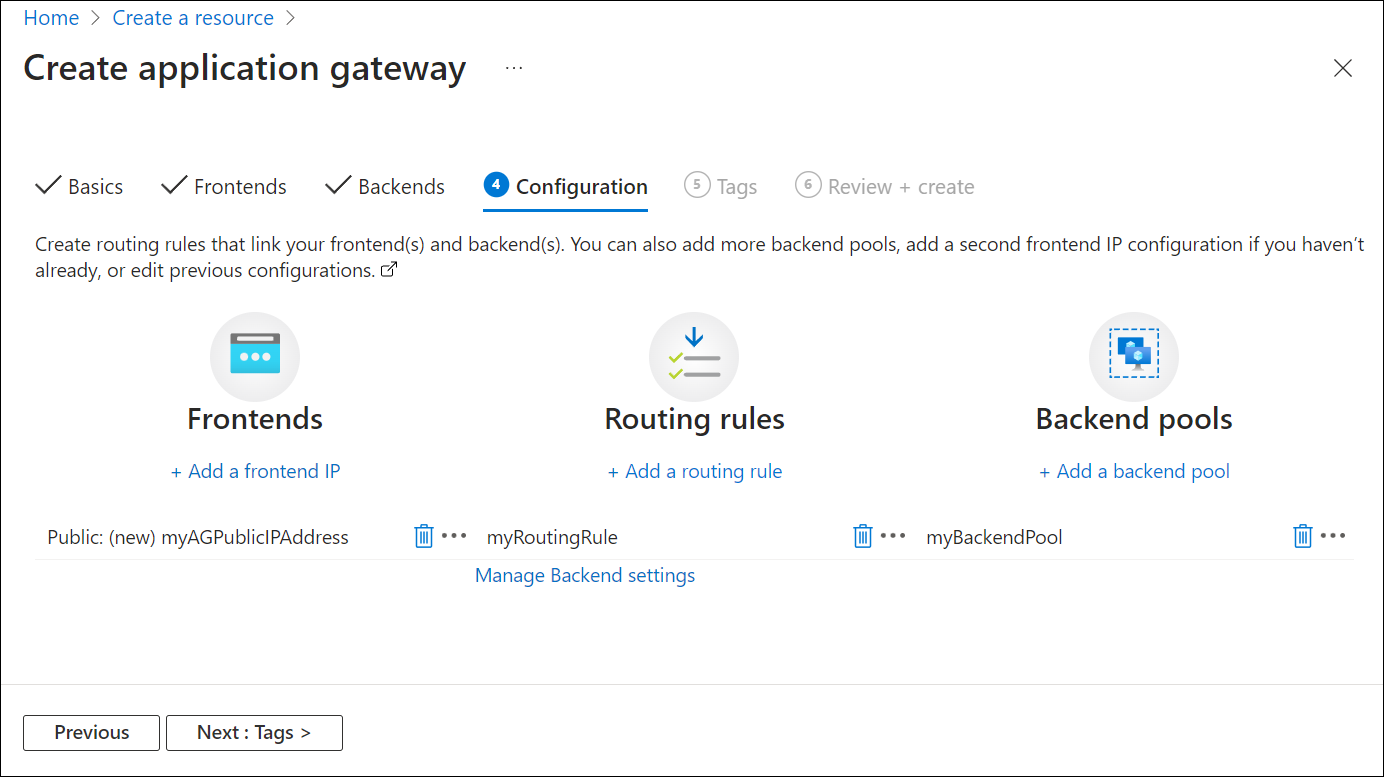

Pestaña Configuración

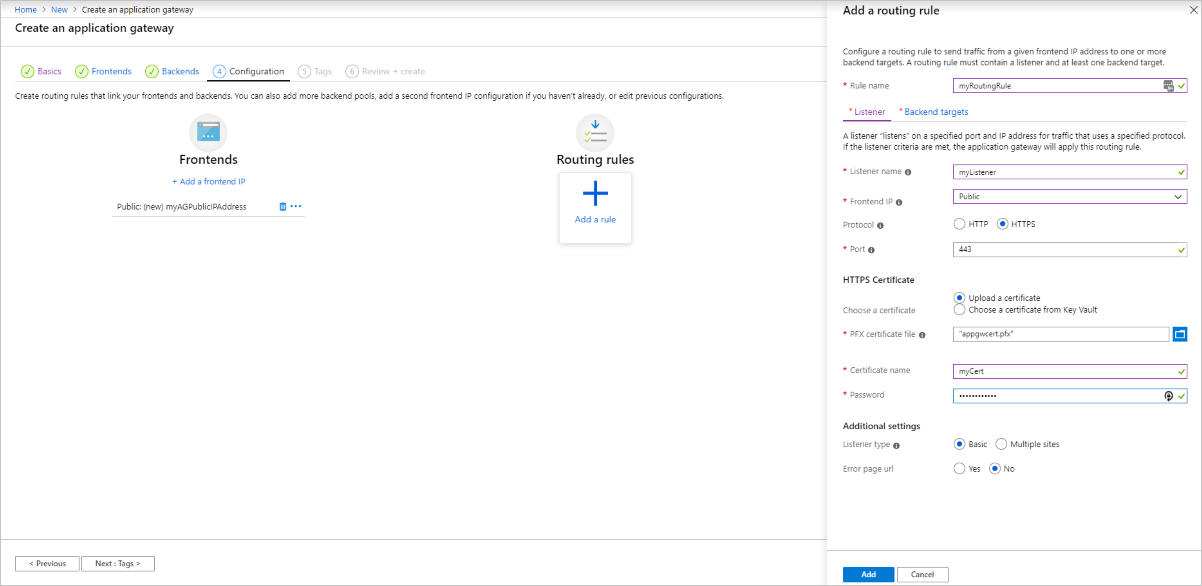

En la pestaña Configuración, conecte el grupo de front-end y back-end que ha creado con una regla de enrutamiento.

Seleccione Agregar una regla de enrutamiento en la columna Reglas de enrutamiento .

En la ventana Agregar una regla de enrutamiento que se abre, escriba myRoutingRule para el nombre de la regla.

Una regla de enrutamiento necesita un cliente de escucha. En la pestaña Agente de escucha de la ventana Agregar una regla de enrutamiento , escriba los siguientes valores para el agente de escucha:

- Nombre de escucha: escriba myListener como el nombre del escucha.

- IP de front-end: seleccione Público para elegir la dirección IP pública que creó para el front-end.

- Protocolo: seleccione HTTPS.

- Puerto: Verifique que se haya introducido 443 para el puerto.

En Configuración de HTTPS:

Elija un certificado : seleccione Cargar un certificado.

Archivo de certificado PFX : vaya a y seleccione el archivo c:\appgwcert.pfx que creó anteriormente.

Nombre del certificado: escriba mycert1 como nombre del certificado.

Contraseña: escriba la contraseña que usó para crear el certificado.

Acepte los valores predeterminados para las demás opciones de la pestaña Listener y, a continuación, seleccione la pestaña Destinos backend para configurar el resto de las reglas de enrutamiento.

En la pestaña Destinos de back-end, seleccione myBackendPool para el Destino de back-end.

Para la configuración HTTP, seleccione Agregar nuevo para crear una nueva configuración HTTP. La configuración HTTP determinará el comportamiento de la regla de enrutamiento. En la ventana Agregar una configuración HTTP que se abre, escriba myHTTPSetting como nombre de configuración HTTP. Acepte los valores predeterminados de la otra configuración en la ventana Agregar una configuración HTTP y, a continuación, seleccione Agregar para volver a la ventana Agregar una regla de enrutamiento .

En la ventana Agregar una regla de enrutamiento , seleccione Agregar para guardar la regla de enrutamiento y volver a la pestaña Configuración .

Seleccione Siguiente: Etiquetas y, a continuación , Siguiente: Revisar y crear.

Pestaña Revisar y crear

Revise la configuración de la pestaña Revisar y crear y, a continuación, seleccione Crear para crear la red virtual, la dirección IP pública y la puerta de enlace de aplicaciones. Azure puede tardar varios minutos en crear la puerta de enlace de aplicaciones. Espere hasta que la implementación finalice correctamente antes de pasar a la sección siguiente.

Agregar destinos de back-end

En este ejemplo, usará máquinas virtuales como backend de destino. Puede usar máquinas virtuales existentes o crear nuevas. Creará dos máquinas virtuales que Azure usa como servidores back-end para la puerta de enlace de aplicaciones.

Para ello, hará lo siguiente:

- Cree dos máquinas virtuales nuevas, myVM y myVM2, que se usarán como servidores back-end.

- Instale IIS en las máquinas virtuales para comprobar que la puerta de enlace de aplicaciones se creó correctamente.

- Agregar los servidores back-end al grupo de back-end.

Creación de una máquina virtual

En el menú de Azure Portal, seleccione + Crear un recurso>Compute>Windows Server 2016 Datacenter o busque Windows Server en el cuadro de búsqueda del portal y seleccione Windows Server 2016 Datacenter.

Selecciona Crear.

Application Gateway puede enrutar el tráfico a cualquier tipo de máquina virtual usada en su grupo de back-end. En este ejemplo, se usa un centro de datos de Windows Server 2016.

Escriba estos valores en la pestaña Aspectos básicos para la siguiente configuración de máquina virtual:

- Grupo de recursos: seleccione myResourceGroupAG como nombre del grupo de recursos.

- Nombre de la máquina virtual: escriba myVM como nombre de la máquina virtual.

- Nombre de usuario: escriba un nombre de usuario para el administrador.

- Contraseña: escriba una contraseña para la cuenta de administrador.

Acepte los demás valores predeterminados y seleccione Siguiente: discos.

Acepte los valores predeterminados de la pestaña Discos y, a continuación, seleccione Siguiente: redes .

En la pestaña Redes , compruebe que myVNet está seleccionado para la red virtual y la subred está establecida en myBackendSubnet. Acepte los demás valores predeterminados y, a continuación, seleccione Siguiente: Administración.

Application Gateway puede comunicarse con instancias fuera de la red virtual en la que se encuentra, pero debe asegurarse de que hay conectividad IP.

En la pestaña Administración , establezca Diagnósticos de arranque en Deshabilitar. Acepte los demás valores predeterminados y seleccione Revisar y crear.

En la pestaña Revisar y crear, revise la configuración, corrija los errores de validación y, después, seleccione Crear.

Antes de continuar, espere a que se complete la implementación.

Instalación de IIS para pruebas

En este ejemplo, se instala IIS en las máquinas virtuales solo para comprobar que Azure creó correctamente la puerta de enlace de aplicaciones.

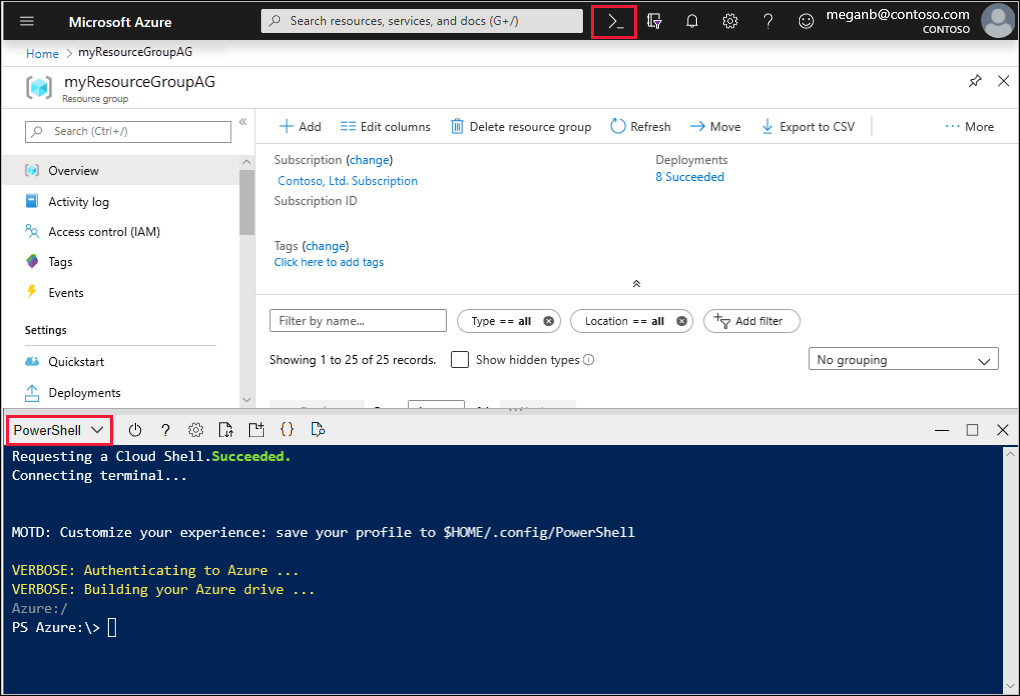

Abra Azure PowerShell. Para ello, seleccione Cloud Shell en la barra de navegación superior de Azure Portal y, a continuación, seleccione PowerShell en la lista desplegable.

Cambie la configuración de ubicación del entorno y, a continuación, ejecute el siguiente comando para instalar IIS en la máquina virtual:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location <location>Cree una segunda máquina virtual e instale IIS mediante los pasos que ha completado anteriormente. Use myVM2 para el nombre de la máquina virtual y para la configuración VMName del cmdlet Set-AzVMExtension .

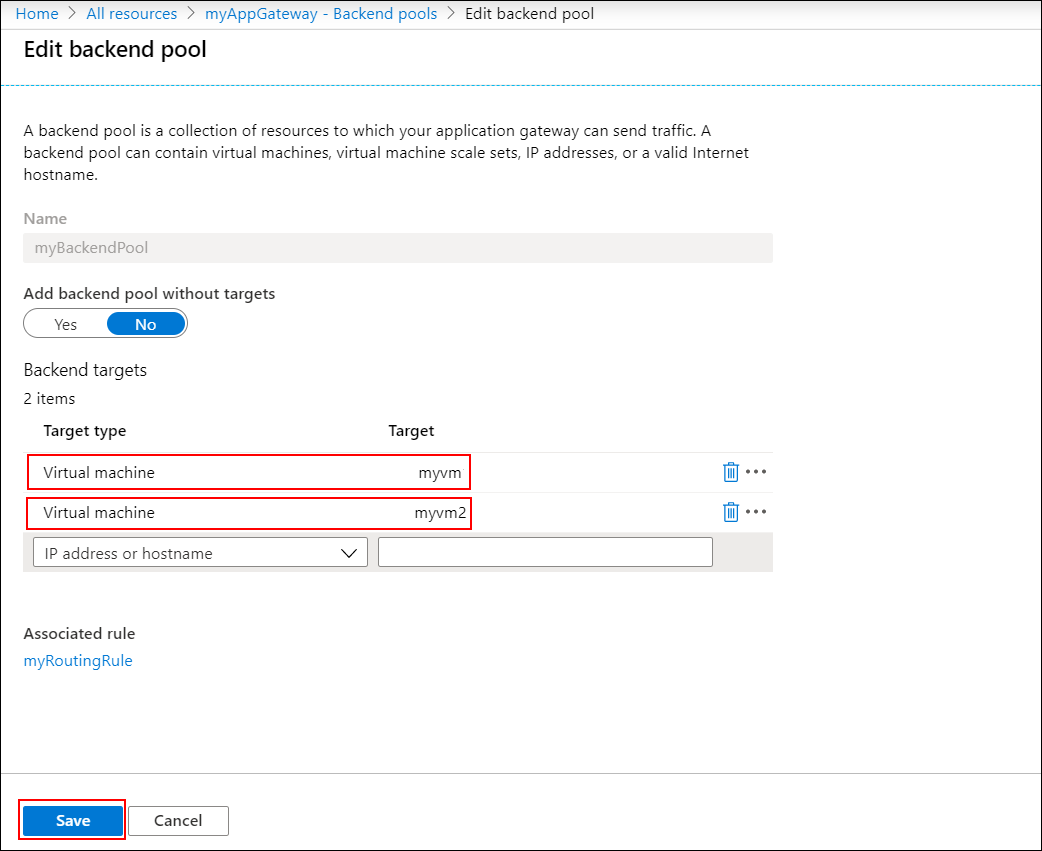

Incorporación de servidores back-end a un grupo de back-end

Seleccione Todos los recursos y, a continuación, seleccione myAppGateway.

Seleccione Grupos de backend en el menú izquierdo.

Seleccione MyBackendPool.

En Tipo de destino, seleccione Máquina virtual en la lista desplegable.

En Destino, seleccione la interfaz de red en myVM en la lista desplegable.

Repita esta operación para agregar la interfaz de red para myVM2.

Haga clic en Guardar.

Espere a que la implementación se complete antes de continuar con el paso siguiente.

Prueba de la puerta de enlace de aplicaciones

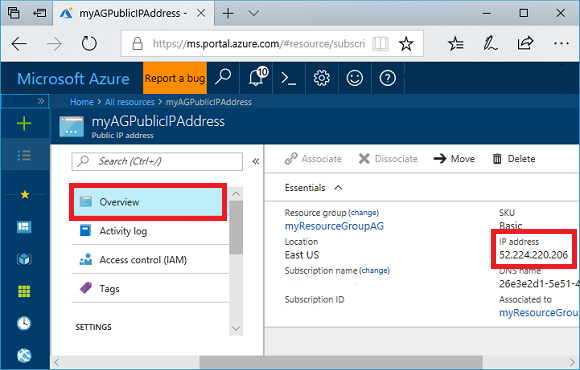

Seleccione Todos los recursos y, a continuación, seleccione myAGPublicIPAddress.

En la barra de direcciones del explorador, escriba https://< su dirección> IP de Application Gateway.

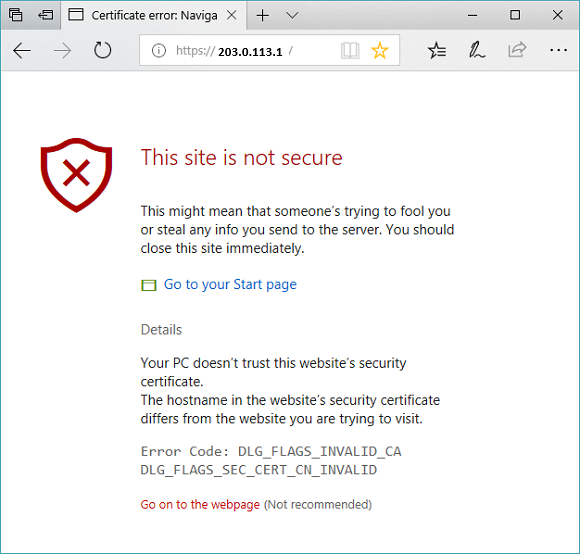

Para aceptar la advertencia de seguridad si usó un certificado autofirmado, seleccione Detalles (o Avanzado en Chrome) y, a continuación, vaya a la página web:

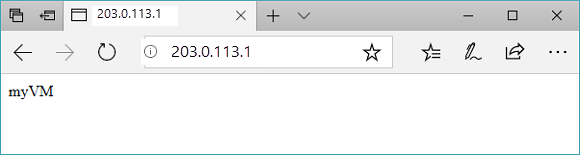

A continuación, el sitio web de IIS protegido se muestra como en el ejemplo siguiente:

Limpieza de recursos

Cuando ya no sea necesario, elimine el grupo de recursos y todos los recursos relacionados. Para ello, seleccione el grupo de recursos y seleccione Eliminar grupo de recursos.

Pasos siguientes

En este tutorial, usted hará lo siguiente:

- Creación de un certificado autofirmado

- Creación de una puerta de enlace de aplicaciones con el certificado

Para obtener más información sobre el soporte de TLS para Application Gateway, consulte TLS de extremo a extremo con Application Gateway y la política de TLS de Application Gateway.

Para aprender a crear y configurar una instancia de Application Gateway para hospedar varios sitios web mediante Azure Portal, vaya al siguiente tutorial.