Configuración de Application Gateway con una dirección IPv6 pública de front-end mediante Azure Portal

Azure Application Gateway admite conexiones de front-end de pila dual (IPv4 e IPv6) desde clientes. Para usar la conectividad de front-end IPv6, debe crear una nueva instancia de Application Gateway. Actualmente no puede actualizar las instancias de Application Gateway IPv4 existentes a puertas de enlace de aplicaciones de pila dual (IPv4 e IPv6). Además, actualmente no se admiten direcciones IPv6 de back-end.

En este artículo, usará Azure Portal para crear una instancia de Azure Application Gateway IPv6 y probarla para asegurarse de que funciona correctamente. Se asignan escuchas a los puertos, se crean reglas y se agregan recursos a un grupo de back-end. Para simplificar, se usa una configuración sencilla con dos direcciones IP de front-end pública (IPV4 e IPv6), un cliente de escucha básico para hospedar un único sitio en la puerta de enlace de aplicaciones, una regla de enrutamiento de solicitudes básica y dos máquinas virtuales (VM) del grupo de back-end.

Para admitir la conectividad IPv6, debe crear una red virtual de pila dual. Esta red virtual de pila doble tiene subredes para IPv4 e IPv6. Las redes virtuales de Azure ya proporcionan funcionalidad de pila dual.

Para más información sobre los componentes de una puerta de enlace de aplicación, consulte Componentes de puertas de enlace de aplicación.

Información general

Azure Portal se usa para crear una instancia de Azure Application Gateway IPv6. Las pruebas se realizan para comprobar que funciona correctamente.

Aprenderá a:

- Configuración de una red de pila dual

- Creación de una puerta de enlace de aplicaciones con front-end IPv6

- Creación de una máquina virtual e instalación de IIS para pruebas

Para completar este inicio rápido también se puede usar Azure PowerShell.

Regiones y disponibilidad

Application Gateway IPv6 está disponible para todas las regiones de nube pública en las que se admite la SKU de Application Gateway v2. También está disponible en Microsoft Azure operado por 21Vianet y Azure Government

Limitaciones

- Solo la SKU v2 admite un front-end con direcciones IPv4 e IPv6

- Actualmente no se admiten back-end IPv6

- Actualmente no se admite vínculo privado IPv6

- Actualmente no se admite Application Gateway de solo IPv6. Application Gateway debe ser de pila dual (IPv6 e IPv4)

- El controlador de entrada de Application Gateway (AGIC) no admite la configuración de IPv6.

- Las instancias de Application Gateway IPv4 existentes no se pueden actualizar a instancias de Application Gateway de doble pila.

- Las reglas personalizadas de WAF con una condición de coincidencia IPv6 no se admiten actualmente

Requisitos previos

Se requiere una cuenta de Azure con una suscripción activa. Si aún no tiene una cuenta, puede crear una de forma gratuita.

Inicie sesión en Azure Portal con su cuenta de Azure.

Creación de una puerta de enlace de aplicaciones

Creará la puerta de enlace de aplicación mediante las pestañas de la página Creación de una puerta de enlace de aplicación.

- En el menú o en la página principal de Azure Portal, seleccione Crear un recurso.

- En Categorías, seleccione Redes y, luego, seleccione Application Gateway en la lista Servicios populares de Azure.

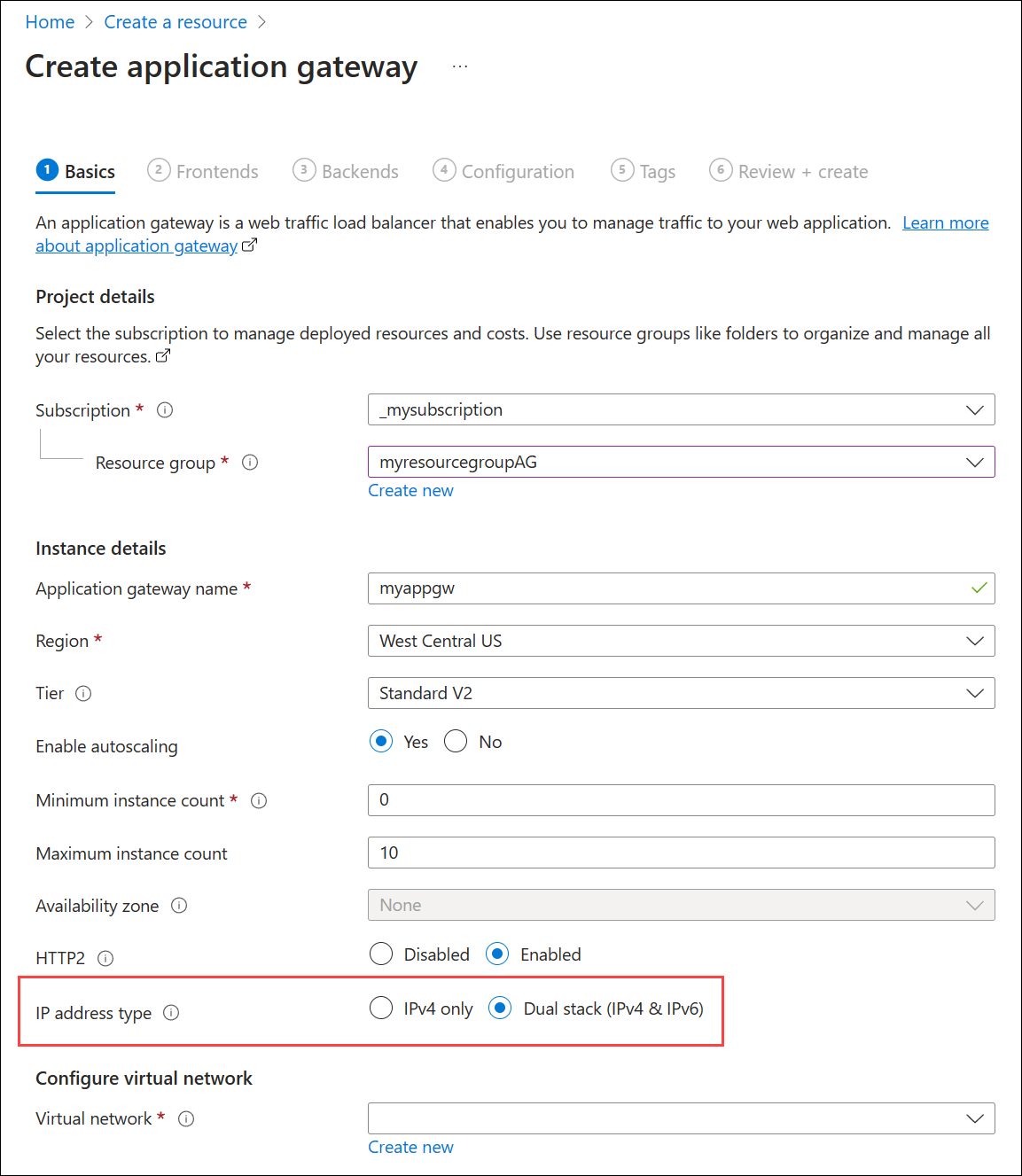

Pestaña Aspectos básicos

En la pestaña Aspectos básicos, especifique los siguientes valores para la configuración de puerta de enlace de aplicaciones:

Suscripción: seleccione su suscripción. Por ejemplo, _mysubscription.

Grupo de recursos: seleccione un grupo de recursos. Si no existe, seleccione Crear nuevo para crearlo. Por ejemplo, myresourcegroupAG.

Nombre de Application Gateway: escriba un nombre para la puerta de enlace de aplicaciones. Por ejemplo, myappgw.

Tipo de dirección IP: seleccione Pila dual (IPv4 y IPv6).

Configuración de la red virtual: para que Azure se comunique entre los recursos que cree, se necesita una red virtual de pila dual. Puede crear una nueva red virtual de pila dual o elegir una existente. En este ejemplo, creará una nueva red virtual de pila dual al mismo tiempo que se crea la puerta de enlace de aplicaciones.

Se crean instancias de Application Gateway en subredes independientes. En este ejemplo se crean una subred de pila dual y una de solo IPv4: las subredes IPv4 e IPv6 (aprovisionadas como una subred de pila dual) se asignan a la puerta de enlace de aplicaciones. La subred IPv4 es para los servidores backend.

Nota:

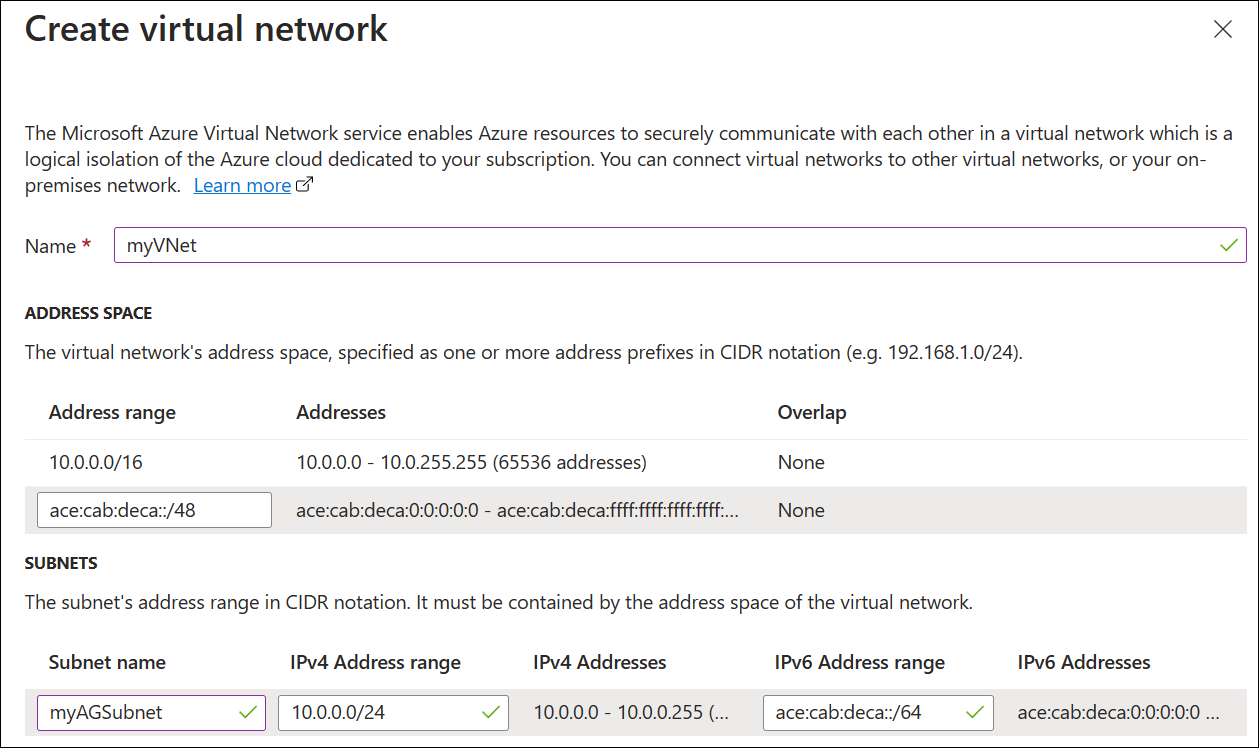

Actualmente, no se admiten directivas de punto de conexión de servicio de red virtual en una subred de Application Gateway. En Configurar red virtual, cree una nueva red virtual seleccionando Crear nueva. En el panel Crear red virtual, escriba los siguientes valores para crear la red virtual y dos subredes:

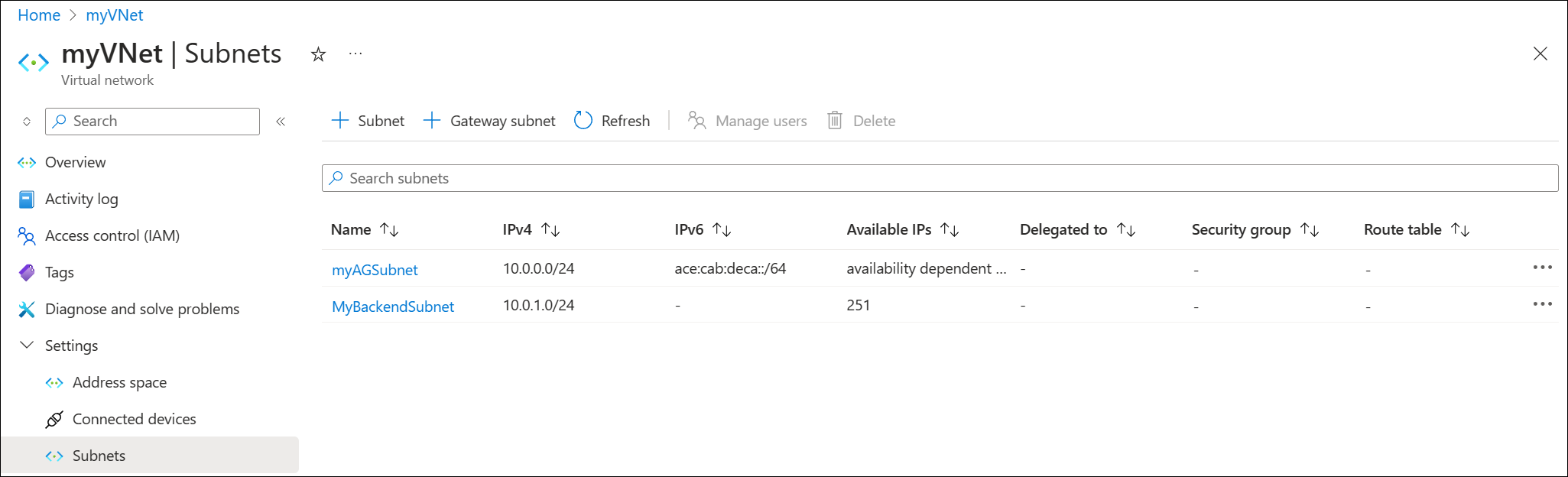

- Nombre: escriba un nombre para la red virtual. Por ejemplo, myVNet.

- Nombre de subred (subred de Application Gateway): la cuadrícula Subredes muestra una subred denominada predeterminada. Cambie el nombre de esta subred a myAGSubnet.

- Intervalo de direcciones: los intervalos de direcciones IPv4 predeterminados para la red virtual y la subred son 10.0.0.0/16 y 10.0.0.0/24, respectivamente. Los intervalos de direcciones IPv6 predeterminados para la red virtual y la subred son ace:cab:deca::/48 y ace:cab:deca::/64, respectivamente. Si ve valores predeterminados diferentes, es posible que tenga una subred existente que se superponga con estos intervalos.

Nota:

La subred de la puerta de enlace de aplicaciones solo puede contener puertas de enlace de aplicaciones. No se permite ningún otro recurso.

Seleccione Aceptar para cerrar la ventana Crear red virtual y guarde la nueva configuración de red virtual y subred.

Seleccione Siguiente: Front-ends.

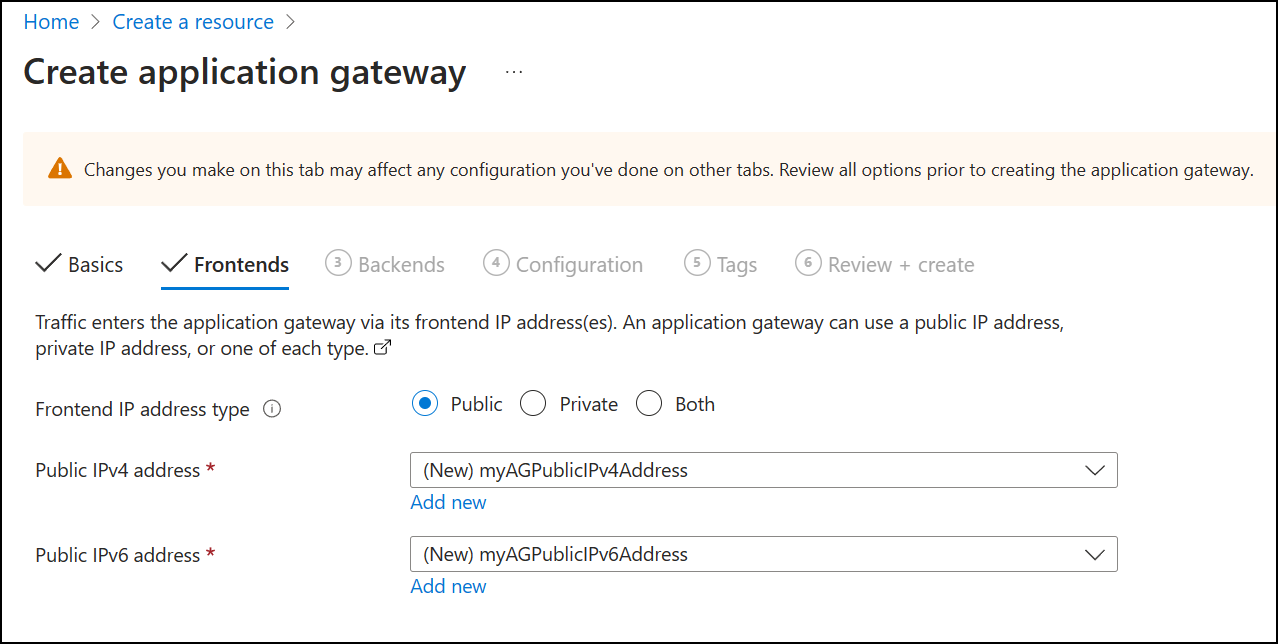

Pestaña Front-end

En la pestaña Front-end, compruebe que Tipo de dirección IP de front-end esté establecido en Pública.

Importante

Para la SKU de Application Gateway v2, solo debe haber una configuración IP de front-end pública. Actualmente no se admite una configuración IP de front-end IPv6 privada (solo modo ILB) para la puerta de enlace de aplicaciones IPv6.

Seleccione Agregar nuevo para la dirección IP pública, escriba un nombre para la IP pública y seleccione Aceptar. Por ejemplo, myAGPublicIPAddress.

Nota:

Application Gateway IPv6 admite hasta 4 direcciones IP de front-end: dos direcciones IPv4 (públicas y privadas) y dos direcciones IPv6 (públicas y privadas)

Seleccione Siguiente: Back-end.

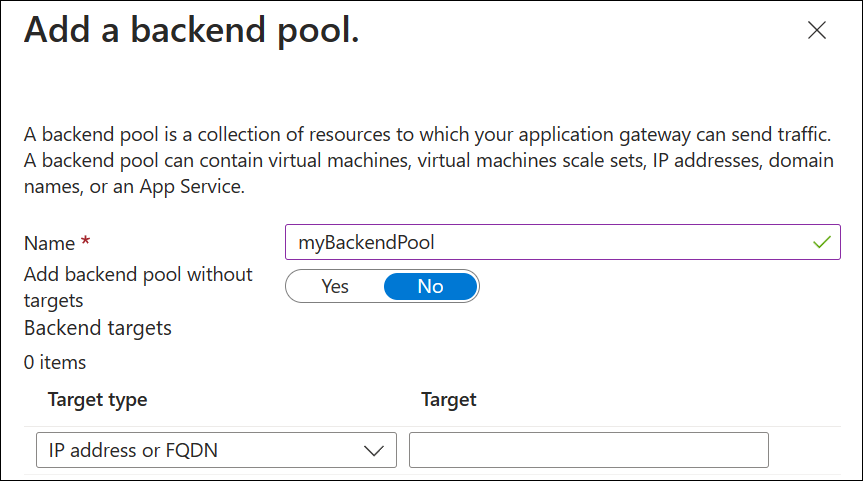

pestaña backends

El grupo de back-end se usa para enrutar las solicitudes a los servidores back-end, que atienden la solicitud. Los grupos de back-end pueden estar compuestos por NIC, Virtual Machine Scale Sets, direcciones IP públicas e internas, nombres de dominio completos (FQDN) y servidores back-end multiinquilino, como Azure App Service. En este ejemplo, creará un grupo de back-end vacío con la puerta de enlace de aplicaciones y, luego, agregará destinos de back-end al grupo de back-end.

En la pestaña Back-end, seleccione Agregar un grupo de back-end.

En el panel Agregar un grupo de back-end, escriba los valores siguientes para crear un grupo de back-end vacío:

- Nombre: escriba un nombre para el grupo de back-end. Por ejemplo, myBackendPool.

- Agregar grupo de back-end sin destinos: Seleccione Sí para crear un grupo de back-end sin destinos. Los destinos de back-end se agregan después de crear la puerta de enlace de aplicaciones.

Seleccione Agregar para guardar la configuración del grupo de back-end y volver a la pestaña Back-ends.

En la pestaña Back-end, seleccione Siguiente: Configuración.

Pestaña Configuración

En la pestaña Configuración, los grupos de front-end y back-end están conectados con una regla de enrutamiento.

En Reglas de enrutamiento, seleccione Agregar una regla de enrutamiento.

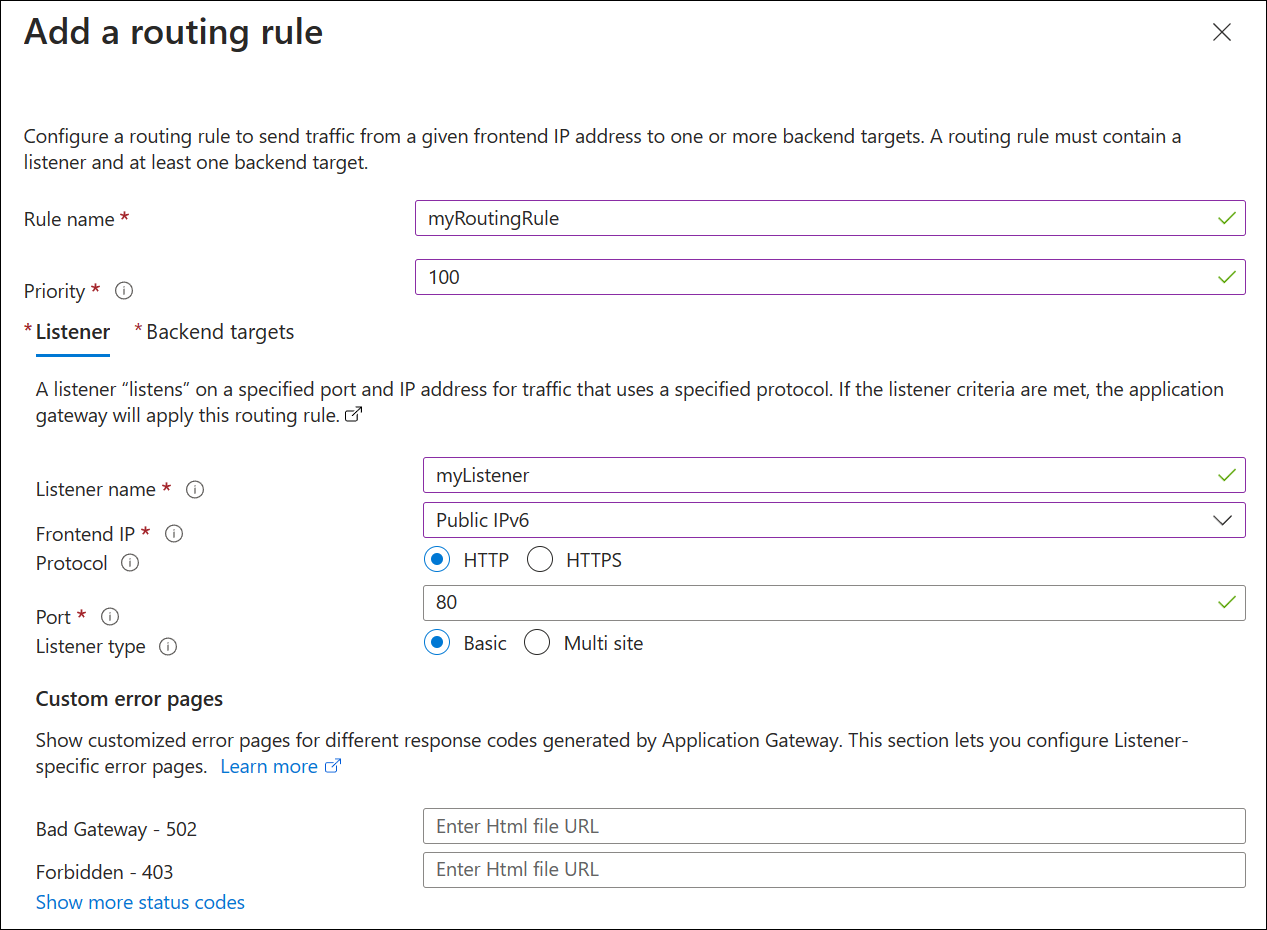

En el panel Agregar una regla de enrutamiento, escriba los valores siguientes:

- Nombre de la regla: escriba un nombre para la regla. Por ejemplo, myRoutingRule.

- Prioridad: escriba un valor entre 1 y 20000, donde 1 representa la prioridad más alta y 20000 representa el más bajo. Por ejemplo, escriba una prioridad de 100.

Una regla de enrutamiento necesita un cliente de escucha. En la pestaña Cliente de escucha, escriba los valores siguientes:

Nombre del cliente de escucha: escriba un nombre para el cliente de escucha. Por ejemplo, myListener.

IP de front-end: seleccione IPv6 pública.

Acepte los valores predeterminados para la otra configuración de la pestaña Cliente de escucha y, a continuación, seleccione la pestaña Destinos de back-end.

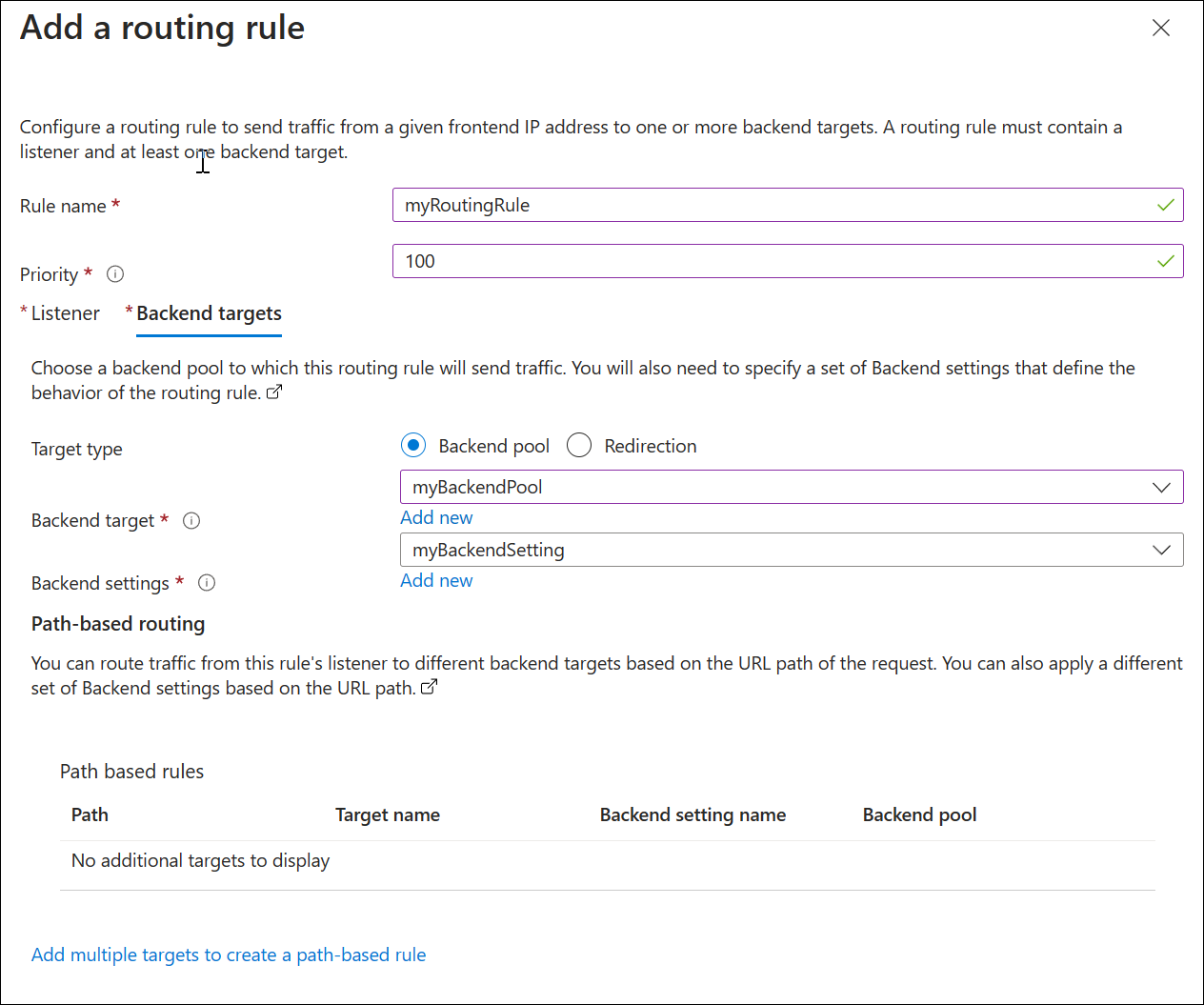

En la pestaña Destinos de back-end, seleccione el grupo de back-end para el Destino de back-end. Por ejemplo, myBackendPool.

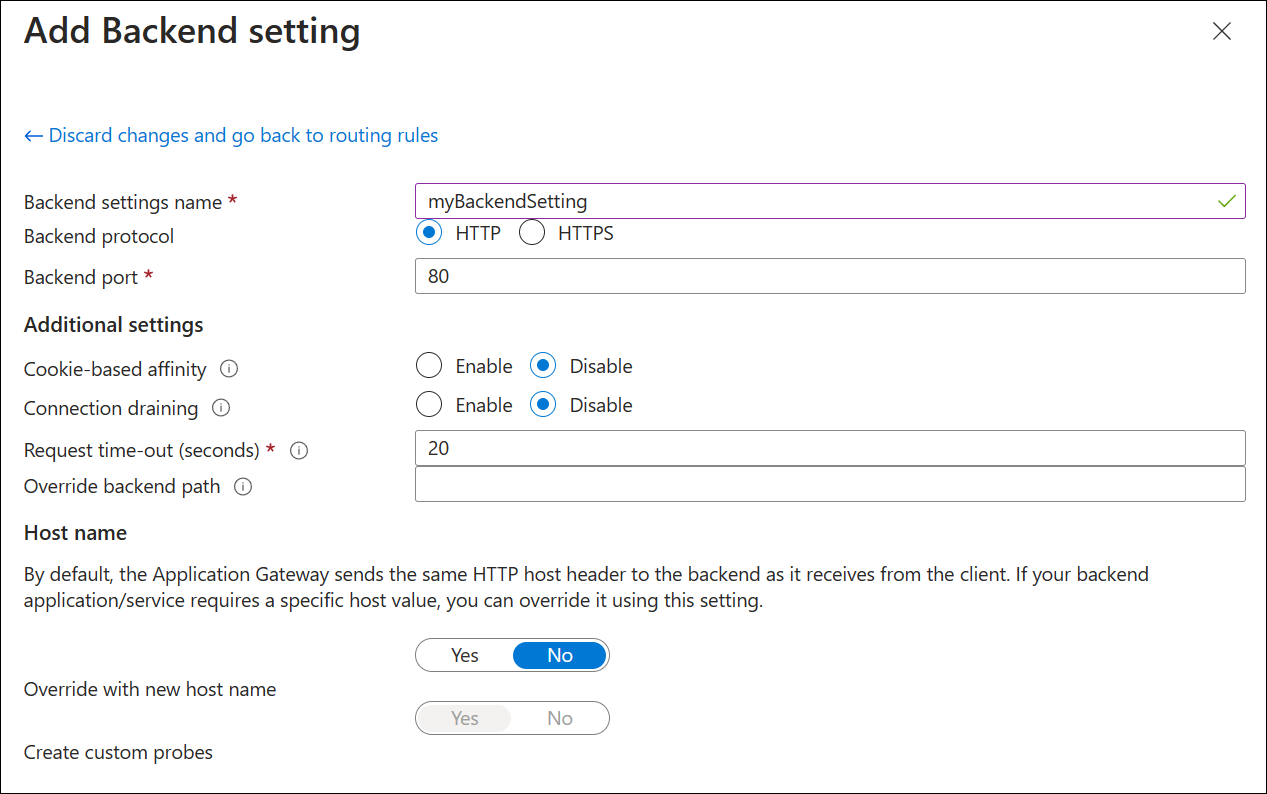

Para la Configuración de Back-end, seleccione Agregar nuevo. La configuración de back-end determina el comportamiento de la regla de enrutamiento. En el panel Agregar configuración de back-end, escriba un nombre de configuración. Por ejemplo, myBackendSetting.

Acepte los valores predeterminados para las demás opciones y seleccione Agregar.

En el panel Agregar una regla de enrutamiento, seleccione Agregar para guardar la regla de enrutamiento y volver a la pestaña Configuración.

Seleccione Siguiente: Etiquetas, Siguiente: Revisar y creary, a continuación, Crear. La implementación de la puerta de enlace de aplicaciones tarda unos minutos.

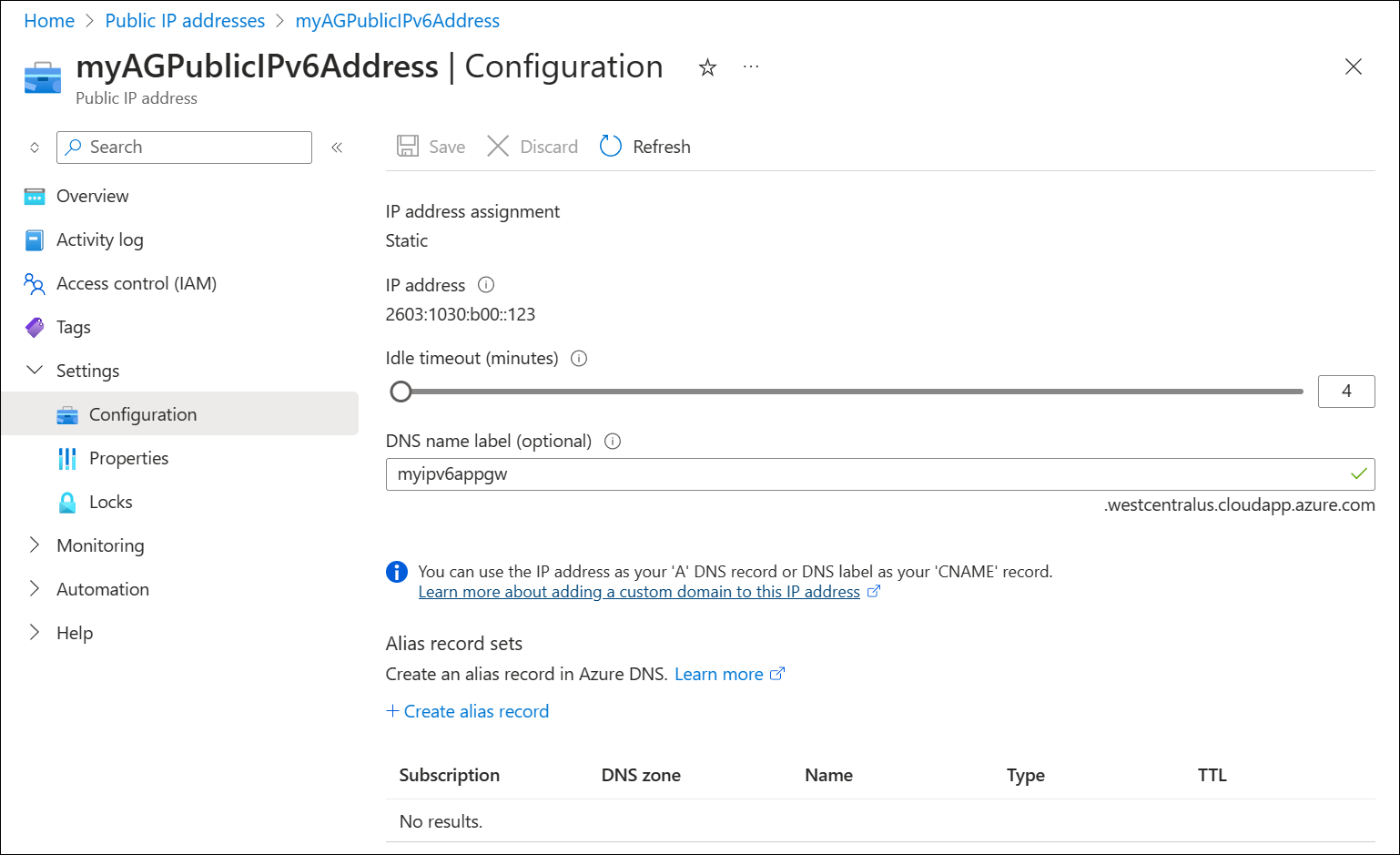

Asignar un nombre DNS a la dirección IPv6 de front-end

Un nombre DNS facilita las pruebas para la puerta de enlace de aplicaciones IPv6. Puede asignar un nombre DNS público mediante su propio dominio y registrador, o puede crear un nombre en azure.com. Para asignar un nombre en azure.com:

En la página principal de Azure Portal, busque Direcciones IP públicas.

Seleccione MyAGPublicIPv6Address.

En Configuración, seleccione Configuración.

En Etiqueta de nombre DNS (opcional), escriba un nombre. Por ejemplo, myipv6appgw.

Seleccione Guardar.

Copie el FQDN en un editor de texto para obtener acceso más adelante. En el ejemplo siguiente, el FQDN es myipv6appgw.westcentralus.cloudapp.azure.com.

Agregar una subred de back-end

Se requiere una subred IPv4 de back-end para los destinos de back-end. La subred de back-end es de solo IPv4.

En la página principal del portal, busque Redes virtuales y seleccione la red virtual MyVNet.

Junto a Espacio de direcciones, seleccione 10.0.0.0/16.

En Configuración, seleccione Subredes.

Seleccione + Subred para agregar una nueva subred.

En Nombre, escriba MyBackendSubnet.

El espacio de direcciones predeterminado es 10.0.1.0/24. Seleccione Guardar para aceptar esta configuración y todas las demás opciones predeterminadas.

Agregar destinos de back-end

A continuación, se agrega un destino de back-end para probar la puerta de enlace de aplicaciones:

- Se crea una máquina virtual: myVM y se usa como destino de back-end. También puede usar máquinas virtuales existentes si están disponibles.

- IIS está instalado en la máquina virtual para comprobar que la puerta de enlace de aplicaciones se creó correctamente.

- El servidor back-end (VM) se agrega al grupo de back-end.

Nota:

Aquí solo se implementa una máquina virtual como destino de back-end porque solo estamos probando la conectividad. Puede agregar varias máquinas virtuales si también desea probar el equilibrio de carga.

Creación de una máquina virtual

Application Gateway puede enrutar el tráfico a cualquier tipo de máquina virtual que se use en el grupo de back-end. En este ejemplo se usa una máquina virtual de Windows Server 2019 Datacenter.

- En el menú de Azure Portal o en la página Inicio, seleccione Crear un recurso.

- Seleccione Windows Server 2019 Datacenter en la lista Populares. Aparecerá la página Creación de una máquina virtual.

- En la pestaña Aspectos básicos:

- Grupo de recursos: seleccione myResourceGroupAG.

- Nombre de máquina virtual: escribe myVM1.

- Región: Seleccione la misma región en la que creó la puerta de enlace de aplicaciones.

- Nombre de usuario: Escriba un nombre de usuario para el administrador.

- Contraseña: escriba una contraseña.

- Puertos de entrada públicos: ninguno.

- Acepte los valores predeterminados y haga clic en Siguiente: Discos.

- Acepte los valores predeterminados de la pestaña Discos y seleccione Siguiente: Redes.

- Junto a Red virtual, compruebe que myVNet está seleccionado.

- Junto a Subred, compruebe que myBackendSubnet está seleccionado.

- Junto a Dirección IP pública, seleccione Ninguno.

- Seleccione Siguiente: Administración, Siguiente: Supervisióny, después, junto a Diagnósticos de arranque, seleccione Deshabilitar.

- Seleccione Revisar + crear.

- En la pestaña Revisar y crear, revise la configuración, corrija los errores de validación y, después, seleccione Crear.

- Espere a que se complete la creación de la máquina virtual antes de continuar.

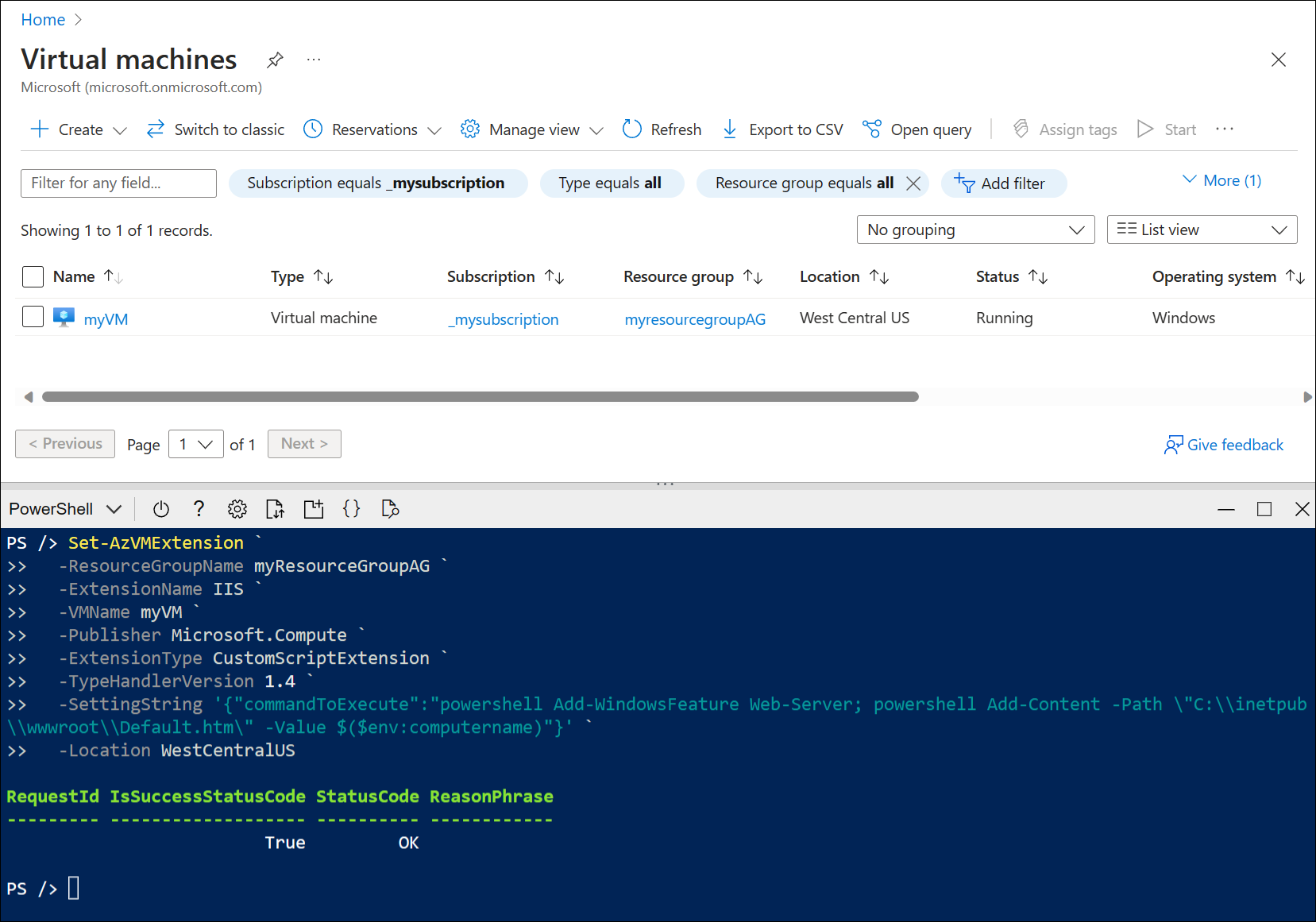

Instalación de IIS para pruebas

En este ejemplo se instala IIS en las máquinas virtuales con el fin de comprobar que Azure creó correctamente la puerta de enlace de aplicaciones.

Abra Azure PowerShell.

Seleccione Cloud Shell en la barra de navegación superior de Azure Portal y, a continuación, seleccione PowerShell en la lista desplegable.

Ejecute el siguiente comando para instalar IIS en la máquina virtual. Cambie el parámetro Ubicación, si es necesario:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location WestCentralUSObserve el ejemplo siguiente:

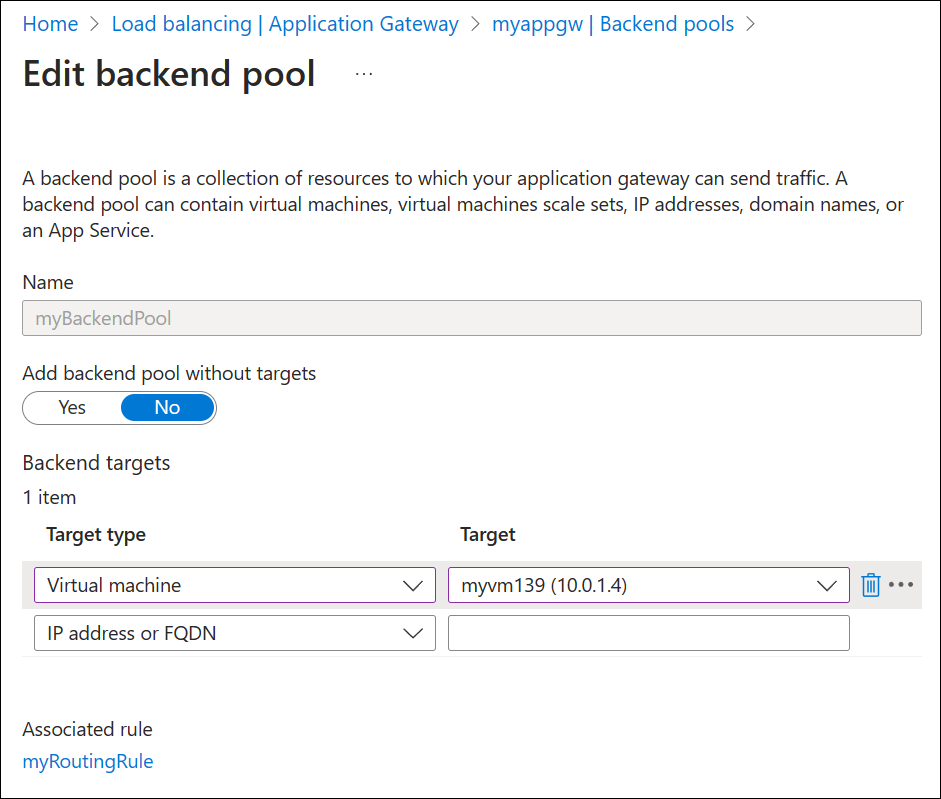

Incorporación de servidores back-end a un grupo de back-end

En el menú de Azure Portal, seleccione Puertas de enlace de aplicaciones o busque y seleccione *Puertas de enlace de aplicaciones. A continuación, seleccione myAppGateway.

En Configuración, seleccione Grupos de back-end y, después, seleccione myBackendPool.

En Destinos de back-end, Tipo de destino, seleccione Máquina virtual en la lista desplegable.

En Destino, seleccione la interfaz de red myVM en la lista desplegable.

Seleccione Guardar.

Espere a que la implementación se complete antes de continuar con el paso siguiente. La implementación tarda unos minutos.

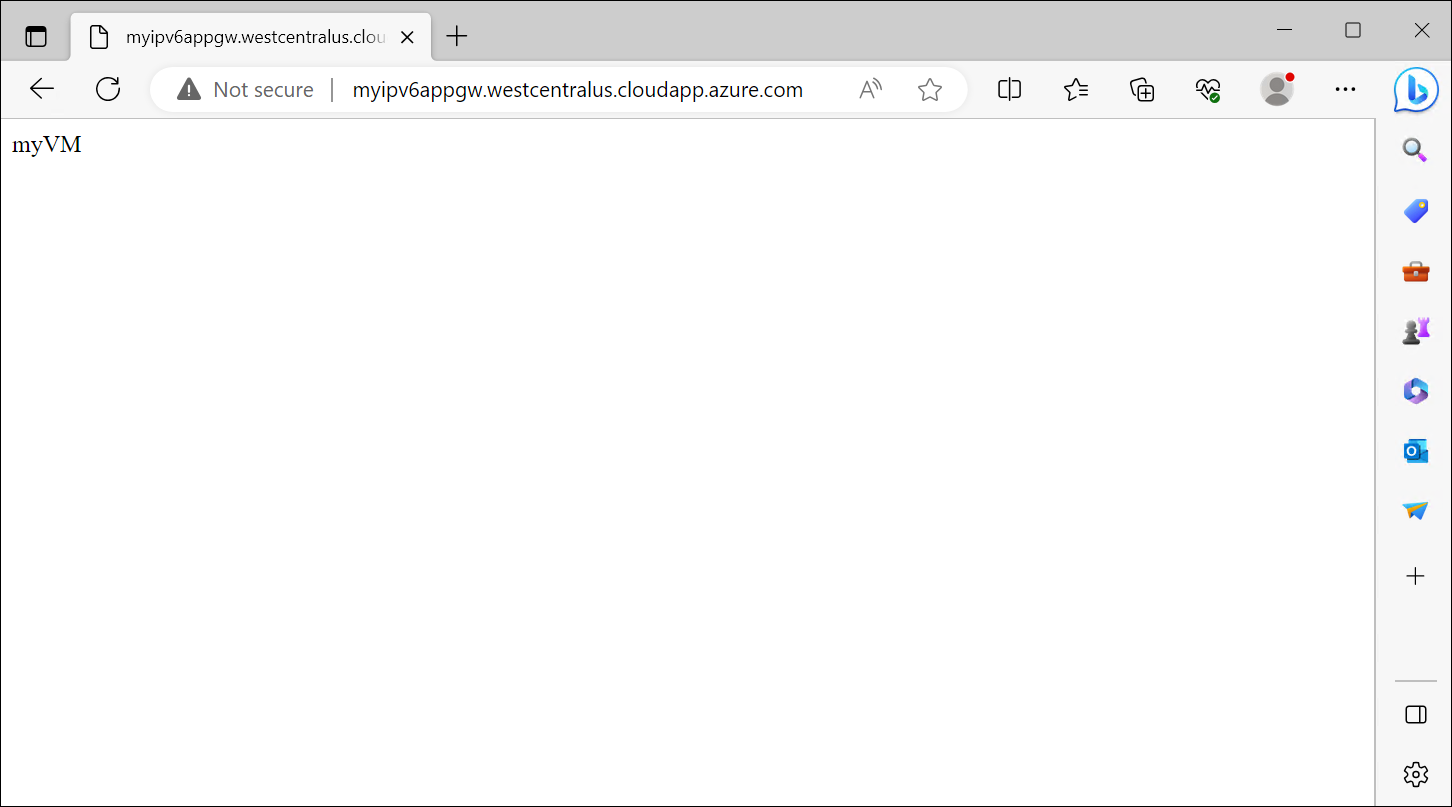

Prueba de la puerta de enlace de aplicaciones

IIS no es necesario para crear la puerta de enlace de aplicaciones. Se instala aquí para comprobar que puede conectarse correctamente a la interfaz IPv6 de la puerta de enlace de aplicaciones.

Anteriormente, asignamos el nombre DNS myipv6appgw.westcentralus.cloudapp.azure.com a la dirección IPv6 pública de la puerta de enlace de aplicaciones. Para probar esta conexión:

Pegue el nombre DNS en la barra de direcciones del explorador para conectarse a él.

Compruebe la respuesta. Una respuesta válida de myVM comprueba que la puerta de enlace de aplicaciones se creó correctamente y que se puede conectar correctamente con el back-end.

Importante

Si se produce un error en la conexión con el nombre DNS o la dirección IPv6, puede deberse a que no se pueden examinar direcciones IPv6 desde el dispositivo. Para comprobar si este es el problema, pruebe también la dirección IPv4 de la puerta de enlace de aplicaciones. Si la dirección IPv4 se conecta correctamente, es probable que no tenga una dirección IPv6 pública asignada al dispositivo. Si este es el caso, puede probar la conexión con una máquina virtual de pila dual.

Limpieza de recursos

Cuando ya no necesite los recursos que ha creado con la puerta de enlace de aplicaciones, elimine el grupo de recursos. Cuando elimine el grupo de recursos, también quita la puerta de enlace de aplicaciones y todos sus recursos relacionados.

Para eliminar el grupo de recursos:

- En el menú de Azure Portal, seleccione Grupos de recursos o busque y seleccione Grupos de recursos.

- En la página Grupos de recursos, busque myResourceGroupAG en la lista y selecciónelo.

- En la página del grupo de recursos, seleccione Eliminar grupo de recursos.

- Escriba myResourceGroupAG en ESCRIBA EL NOMBRE DEL GRUPO DE RECURSOS y seleccione Eliminar.