Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

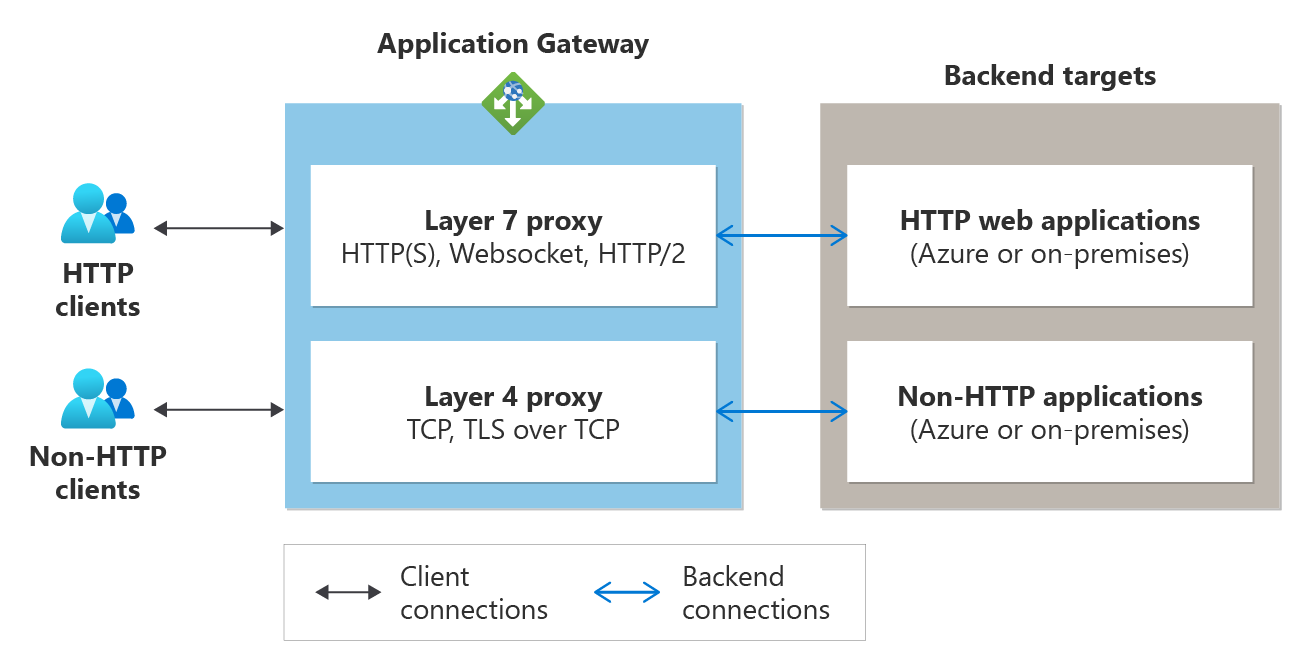

Además de las funcionalidades de nivel 7 existentes (HTTP, HTTPS, WebSockets y HTTP/2), Azure Application Gateway ahora también admite proxy TLS (seguridad de la capa de transporte) y TLS (protocolo TCP 4).

Funcionalidades de proxy TLS/TCP en Application Gateway

Como servicio de proxy inverso, las operaciones de nivel 4 de Application Gateway funcionan de forma similar a sus operaciones de proxy de nivel 7. Un cliente establece una conexión TCP con Application Gateway y Application Gateway inicia una nueva conexión TCP a un servidor back-end desde el grupo de back-end. En la ilustración siguiente se muestra una operación típica.

Flujo de proceso:

- Un cliente inicia una conexión TCP o TLS con la puerta de enlace de aplicaciones mediante la dirección IP y el número de puerto del cliente de escucha de front-end. Esto establece la conexión de front-end. Una vez establecida la conexión, el cliente envía una solicitud mediante el protocolo de capa de aplicación necesario.

- La puerta de enlace de aplicaciones establece una nueva conexión con uno de los destinos de backend del grupo de backend asociado (formando la conexión de backend) y envía la solicitud de cliente a ese servidor backend.

- La puerta de enlace de aplicaciones envía la respuesta del servidor backend al cliente.

- La misma conexión TCP de frontend se usa para las solicitudes posteriores del cliente a menos que el tiempo de espera de inactividad de TCP cierre esa conexión.

Comparar Azure Load Balancer con Azure Application Gateway:

| Producto | Tipo |

|---|---|

| Azure Load Balancer | Equilibrador de carga de tránsito donde un cliente establece directamente una conexión con un servidor back-end seleccionado por el algoritmo de distribución de Load Balancer. |

| Introducción a Puerta de enlace de aplicaciones | Finalizar el equilibrador de carga donde un cliente establece directamente una conexión con Application Gateway y se inicia una conexión independiente con un servidor back-end seleccionado por el algoritmo de distribución de Application Gateway. |

Azure Application Gateway (proxy TLS/TCP)

- Tipo: proxy de terminación de capa 4.

- Protocolos: admite protocolos TCP o TLS.

- Versatilidad : use un único punto de conexión (IP de front-end) para atender cargas de trabajo HTTP y no HTTP.

- Escalado : configure el escalado automático (hasta 125 instancias) para atender el tráfico TCP y TLS.

- Seguridad a través de la terminación TLS : simplifique la seguridad con la terminación TLS centralizada y la administración de certificados, lo que garantiza un cumplimiento coherente en todas las aplicaciones, incluidas las cargas de trabajo que no son HTTP. Se integra perfectamente con Azure Key Vault para la administración segura de certificados.

- Tipos de backend: conecte flexiblemente sus aplicaciones a backends en cualquier lugar; dentro de la misma Red virtual, entre redes virtuales emparejadas, a través de FQDN o direcciones IP remotas, o incluso a través de la conectividad híbrida a sus servidores locales.

Equilibrador de carga de Azure

- Tipo : dispositivo de red de paso directo de capa 4.

- Protocolos: admite protocolos TCP o UDP.

- Rendimiento : proporciona baja latencia y alto rendimiento. Creado para millones de conexiones simultáneas con latencia de nivel de microsegundos.

- Escalado: controla las conexiones de larga duración y escala verticalmente hasta millones de flujos para todas las aplicaciones TCP y UDP.

- Entrante y saliente : Azure Load Balancer ofrece un control de tráfico completo con funcionalidades entrantes y salientes. Conecte sin problemas clientes externos a las aplicaciones, al tiempo que permite que las instancias de back-end lleguen de forma segura a Internet y a otros servicios.

- Devolución del servidor directo : para el tráfico devuelto, la instancia de back-end envía el paquete de respuesta directamente a la dirección IP del cliente, lo que reduce la latencia y mejora el rendimiento.

Características

- Use un único punto de conexión (IP de frontend) para atender cargas de trabajo HTTP y no HTTP. La misma implementación de puerta de enlace de aplicación puede admitir protocolos de nivel 7 y 4: HTTP(S), TCP o TLS. Todos los clientes pueden conectarse al mismo punto de conexión y acceder a diferentes aplicaciones de backend.

- Use un dominio personalizado para frente a cualquier servicio backend. Con el front-end de la SKU V2 de Application Gateway como direcciones IP públicas y privadas, puede configurar cualquier nombre de dominio personalizado para que apunte su dirección IP mediante un registro de dirección (A). Además, con la terminación TLS y la compatibilidad con certificados de una entidad de certificación privada (CA), puede garantizar una conexión segura en el dominio que prefiera.

- Use un servidor backend desde cualquier ubicación (Azure o local). Los backend para la puerta de enlace de aplicaciones pueden ser:

- Recursos de Azure como máquinas virtuales IaaS, conjuntos de escalado de máquinas virtuales o PaaS (App Services, Event Hubs, SQL)

- Recursos remotos, como servidores locales accesibles a través de FQDN o direcciones IP

- Se admite para una puerta de enlace solo privada. Con la compatibilidad con el proxy TLS y TCP para implementaciones privadas de Application Gateway, puede admitir clientes HTTP y no HTTP en un entorno aislado para mejorar la seguridad.

Limitaciones

- Una puerta de enlace de SKU de WAF v2 permite la creación de agentes de escucha y backend DE TLS o TCP para admitir el tráfico HTTP y no HTTP a través del mismo recurso. Sin embargo, no inspecciona el tráfico en los agentes de escucha TLS y TCP para detectar vulnerabilidades de seguridad y vulnerabilidades.

- El valor de tiempo de espera de purga predeterminado para los servidores back-end es de 30 segundos. En la actualidad, no se admite un valor de purga definido por el usuario.

- Una actualización de configuración (PUT) en Application Gateway finaliza las conexiones activas después del período de tiempo de espera de purga predeterminado.

- El controlador de entrada de Application Gateway (AGIC) no se admite y solo funciona con el proxy L7 a través de agentes de escucha HTTP(S).