Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

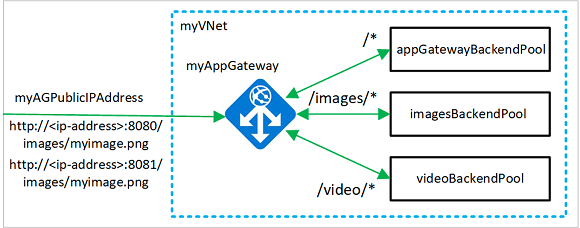

Puede usar Azure PowerShell para configurar reglas de enrutamiento basadas en URL al crear una puerta de enlace de aplicaciones. En este tutorial, creará grupos de back-end mediante conjuntos de escalado de máquinas virtuales. A continuación, cree reglas de enrutamiento de direcciones URL que redirijan el tráfico web al grupo de back-end adecuado en función de la ruta de acceso de la dirección URL de la solicitud. Puede usar Azure PowerShell para configurar reglas de enrutamiento avanzadas basadas en direcciones URL al crear una puerta de enlace de aplicaciones.

En este tutorial se tratan las configuraciones preparadas para producción, incluidos los procedimientos recomendados de seguridad, la optimización del rendimiento y la configuración de supervisión.

En este tutorial, aprenderá a:

- Configuración de la infraestructura de red

- Cree una puerta de enlace de aplicaciones con enrutamiento basado en rutas

- Agregar agentes de escucha y reglas de enrutamiento para el redireccionamiento de direcciones URL

- Creación de conjuntos de escalado de máquinas virtuales para grupos de back-end

- Prueba de la funcionalidad de enrutamiento y redirección de Application Gateway

En el ejemplo siguiente se muestra el tráfico del sitio procedente de los puertos 8080 y 8081, y que se dirige a los mismos grupos de back-end:

Prerrequisitos

Si lo prefiere, puede realizar los pasos de este procedimiento mediante la CLI de Azure.

Antes de comenzar este tutorial, asegúrese de que tiene:

- Una suscripción de Azure activa. En caso de no tener una, cree una cuenta gratuita.

- Módulo de Azure PowerShell versión 5.4.1 o posterior instalado localmente, o acceso a Azure Cloud Shell

- Permisos de colaborador o propietario en la suscripción de Azure de destino

- Comprensión básica de los conceptos de Application Gateway y scripting de PowerShell

Nota:

Se recomienda usar el módulo de PowerShell de Azure Az para interactuar con Azure. Para comenzar, consulte Instalar Azure PowerShell. Para obtener información sobre cómo migrar al módulo Az PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Azure Cloud Shell

Azure hospeda Azure Cloud Shell, un entorno de shell interactivo que puede usar a través del explorador. Puede usar Bash o PowerShell con Cloud Shell para trabajar con servicios de Azure. Puede usar los comandos preinstalados de Cloud Shell para ejecutar el código de este artículo sin tener que instalar nada en su entorno local.

Para iniciar Azure Cloud Shell:

| Opción | Ejemplo o vínculo |

|---|---|

| Seleccione Pruébelo en la esquina superior derecha de un bloque de código o de comandos. Al seleccionar Probar no se copia automáticamente el código ni el comando en Cloud Shell. |

|

| Vaya a https://shell.azure.com o seleccione el botón Iniciar Cloud Shell para abrir Cloud Shell en el explorador. |

|

| Seleccione el botón Cloud Shell en la barra de menús de la esquina superior derecha de Azure Portal. |

|

Para usar Azure Cloud Shell:

Inicie Cloud Shell.

Seleccione el botón Copiar en un bloque de código (o bloque de comandos) para copiar el código o comando.

Pegue el código o comando en la sesión de Cloud Shell. Para ello, seleccione Ctrl+Mayús+V en Windows y Linux, o bien seleccione Cmd+Mayús+V en macOS.

Seleccione Enter para ejecutar el código o comando.

Si decide instalar y usar PowerShell localmente, este tutorial requiere la versión 5.4.1 o posterior del módulo de Azure PowerShell. Para encontrar la versión, ejecute Get-Module -ListAvailable Az. Si necesita actualizarla, consulte Instalación del módulo de Azure PowerShell. Si ejecuta PowerShell localmente, también debe ejecutar Connect-AzAccount para crear una conexión con Azure.

Creación de un grupo de recursos

Un grupo de recursos es un contenedor lógico en el que se implementan y administran los recursos de Azure. Cree un grupo de recursos de Azure mediante New-AzResourceGroup.

# Define variables for consistent naming and easier management

$resourceGroupName = "myResourceGroupAG"

$location = "eastus"

# Create the resource group

New-AzResourceGroup -Name $resourceGroupName -Location $location

# Verify the resource group creation

Write-Output "Resource group '$resourceGroupName' created successfully in '$location'"

Creación de recursos de red

Cree las configuraciones de subred para myBackendSubnet y myAGSubnet mediante New-AzVirtualNetworkSubnetConfig. Cree la red virtual llamada myVNet mediante New-AzVirtualNetwork con las configuraciones de subred. Por último, cree la dirección IP pública denominada myAGPublicIPAddress mediante New-AzPublicIpAddress. Estos recursos proporcionan conectividad de red a la puerta de enlace de aplicaciones y sus recursos asociados.

Importante

La subred de application Gateway (myAGSubnet) solo puede contener puertas de enlace de aplicaciones. No se permite ningún otro recurso en esta subred. Cree las configuraciones de subred para myBackendSubnet y myAGSubnet mediante New-AzVirtualNetworkSubnetConfig. Application Gateway requiere una subred dedicada con un CIDR mínimo /24 para el funcionamiento adecuado y el escalado futuro. Cree la red virtual llamada myVNet mediante New-AzVirtualNetwork con las configuraciones de subred. Por último, cree la dirección IP pública con la SKU estándar y la asignación estática para mejorar la seguridad y el rendimiento mediante New-AzPublicIpAddress.

# Create backend subnet configuration with appropriate CIDR for scale sets

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

# Create Application Gateway subnet - dedicated subnet required

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Dynamic

Creación de una puerta de enlace de aplicaciones

En esta sección se crearán recursos que admitan la puerta de enlace de aplicaciones y, por último, se creará. Los recursos que cree incluirán lo siguiente:

- Configuraciones IP y puerto front-end: asocia la subred que se creó anteriormente a la puerta de enlace de aplicaciones y se asigna un puerto que se usará para tener acceso a esta.

- Grupo predeterminado: todas las puertas de enlace de aplicaciones deben tener al menos un grupo de servidores back-end.

- Agente de escucha y regla predeterminados: el agente de escucha predeterminado escucha el tráfico en el puerto asignado y la regla predeterminada envía tráfico al grupo predeterminado.

Creación de las configuraciones IP y el puerto de front-end

Asocie myAGSubnet que creó anteriormente en la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayIPConfiguration. Asigne el elemento myAGPublicIPAddress a la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayFrontendIPConfig. A continuación, cree el puerto HTTP mediante New-AzApplicationGatewayFrontendPort.

# Get the virtual network and subnet references

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[0]

# Get the public IP address

$pip = Get-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Name myAGPublicIPAddress

# Create IP configuration for the Application Gateway

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

# Create frontend IP configuration

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

# Create frontend port for HTTP traffic

$frontendport = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

Write-Output "Application Gateway IP configurations created successfully"

Creación del grupo y la configuración predeterminados

Cree el grupo de servidores back-end predeterminado llamado appGatewayBackendPool para la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayBackendAddressPool. Configure los valores del grupo de servidores back-end mediante New-AzApplicationGatewayBackendHttpSettings.

# Create default backend pool

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

# Create backend HTTP settings with optimized configuration

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

Creación del agente de escucha y la regla predeterminados

Es necesario un agente de escucha para que la puerta de enlace de aplicaciones enrute el tráfico de forma adecuada a grupos de back-end. En este tutorial, creará varios agentes de escucha para distintos escenarios de enrutamiento. El primer agente de escucha básico espera tráfico en la dirección URL raíz. Los otros oyentes esperan tráfico en rutas específicas de URL, como http://203.0.113.1:8080/images/ o http://203.0.113.1:8081/video/.

Cree un agente de escucha llamado defaultListener mediante New-AzApplicationGatewayHttpListener con la configuración de front-end y el puerto de front-end creados anteriormente. Es necesaria una regla para que el agente de escucha sepa qué grupo de servidores back-end se usa para el tráfico entrante. Cree una regla básica llamada rule1 mediante New-AzApplicationGatewayRequestRoutingRule.

# Create default HTTP listener

$defaultlistener = New-AzApplicationGatewayHttpListener `

-Name defaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport

# Create basic routing rule that directs traffic to default pool

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $defaultlistener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings `

-Priority 100

Write-Output "Default listener and routing rule created successfully"

Creación de la puerta de enlace de aplicaciones

Ahora que ha creado los recursos auxiliares necesarios, especifique los parámetros para la puerta de enlace de aplicaciones llamada myAppGateway con New-AzApplicationGatewaySku y cree la puerta de enlace mediante New-AzApplicationGateway.

# Create SKU configuration for Application Gateway v2

$sku = New-AzApplicationGatewaySku `

-Name Standard_Medium `

-Tier Standard `

-Capacity 2

New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport `

-HttpListeners $defaultlistener `

-RequestRoutingRules $frontendRule `

-Sku $sku

Incorporación de grupos de back-end y puertos

Puede agregar grupos de back-end a la puerta de enlace de aplicaciones mediante Add-AzApplicationGatewayBackendAddressPool. En este ejemplo, imagesBackendPool y videoBackendPool se crean para enrutar tipos de contenido específicos. Agregue puertos de front-end para los grupos mediante Add-AzApplicationGatewayFrontendPort. Envíe los cambios a la puerta de enlace de aplicaciones mediante Set-AzApplicationGateway.

# Get the current Application Gateway configuration

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

# Add specialized backend pools for different content types

Add-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name imagesBackendPool

Add-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name videoBackendPool

# Add frontend ports for specialized listeners

Add-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name bport `

-Port 8080

Add-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name rport `

-Port 8081

# Apply the configuration changes

Set-AzApplicationGateway -ApplicationGateway $appgw

Incorporación de reglas y agentes de escucha

Incorporación de agentes de escucha

Agregue los agentes de escucha de back-end llamados backendListener y redirectedListener que son necesarios para enrutar el tráfico mediante Add-AzApplicationGatewayHttpListener.

# Get the current Application Gateway configuration

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

# Get frontend port references

$backendPort = Get-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name bport

$redirectPort = Get-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name rport

# Get frontend IP configuration

$fipconfig = Get-AzApplicationGatewayFrontendIPConfig `

-ApplicationGateway $appgw

# Add listeners for different ports

Add-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name backendListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $backendPort

Add-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name redirectedListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $redirectPort

# Apply the configuration changes

Set-AzApplicationGateway -ApplicationGateway $appgw

Incorporación de la asignación de ruta de URL predeterminada

Las asignaciones correspondientes a la ruta de dirección URL garantizan que direcciones URL específicas se enruten hacia grupos de back-end específicos. Puede crear mapas de ruta URL denominados imagePathRule y videoPathRule mediante New-AzApplicationGatewayPathRuleConfig y Add-AzApplicationGatewayUrlPathMapConfig.

# Get the current Application Gateway configuration

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

# Get backend HTTP settings

$poolSettings = Get-AzApplicationGatewayBackendHttpSettings `

-ApplicationGateway $appgw `

-Name myPoolSettings

# Get backend address pools

$imagePool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name imagesBackendPool

$videoPool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name videoBackendPool

$defaultPool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name appGatewayBackendPool

# Create path rules for different content types

$imagePathRule = New-AzApplicationGatewayPathRuleConfig `

-Name imagePathRule `

-Paths "/images/*" `

-BackendAddressPool $imagePool `

-BackendHttpSettings $poolSettings

$videoPathRule = New-AzApplicationGatewayPathRuleConfig `

-Name videoPathRule `

-Paths "/video/*" `

-BackendAddressPool $videoPool `

-BackendHttpSettings $poolSettings

# Add URL path map configuration

Add-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name urlpathmap `

-PathRules $imagePathRule, $videoPathRule `

-DefaultBackendAddressPool $defaultPool `

-DefaultBackendHttpSettings $poolSettings

# Apply the configuration changes

Set-AzApplicationGateway -ApplicationGateway $appgw

Incorporación de la configuración de redireccionamiento

Puede configurar el redireccionamiento del agente de escucha mediante Add-AzApplicationGatewayRedirectConfiguration.

# Get the current Application Gateway configuration

$appgw = Get-AzApplicationGateway `

-ResourceGroupName $resourceGroupName `

-Name myAppGateway

# Get the target listener for redirection

$backendListener = Get-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name backendListener

# Add redirection configuration with query string and path preservation

$redirectConfig = Add-AzApplicationGatewayRedirectConfiguration `

-ApplicationGateway $appgw `

-Name redirectConfig `

-RedirectType Found `

-TargetListener $backendListener `

-IncludePath $true `

-IncludeQueryString $true

# Apply the configuration changes

Set-AzApplicationGateway -ApplicationGateway $appgw

Write-Output "Redirection configuration added successfully"

Write-Output "Redirect type: HTTP 302 Found"

Write-Output "Target: backendListener (Port 8080)"

Write-Output "Preserves: Path and Query String"

Incorporación de la asignación de ruta de URL de redireccionamiento

Cree un mapa de ruta de URL independiente para escenarios de redirección. Este mapa controlará el tráfico en el puerto 8081 y redirigirá las rutas de acceso específicas al agente de escucha adecuado en el puerto 8080.

# Get the current Application Gateway configuration

$appgw = Get-AzApplicationGateway `

-ResourceGroupName $resourceGroupName `

-Name myAppGateway

# Get references to existing configurations

$poolSettings = Get-AzApplicationGatewayBackendHttpSettings `

-ApplicationGateway $appgw `

-Name myPoolSettings

$defaultPool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name appGatewayBackendPool

$redirectConfig = Get-AzApplicationGatewayRedirectConfiguration `

-ApplicationGateway $appgw `

-Name redirectConfig

# Create path rule for redirection - images traffic will be redirected

$redirectPathRule = New-AzApplicationGatewayPathRuleConfig `

-Name redirectPathRule `

-Paths "/images/*" `

-RedirectConfiguration $redirectConfig

# Add redirection path map configuration

Add-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name redirectpathmap `

-PathRules $redirectPathRule `

-DefaultBackendAddressPool $defaultPool `

-DefaultBackendHttpSettings $poolSettings

# Apply the configuration changes

Set-AzApplicationGateway -ApplicationGateway $appgw

Write-Output "Redirection URL path map added successfully"

Write-Output "Redirection rule: /images/* on port 8081 -> port 8080"

Incorporación de reglas de enrutamiento

Las reglas de enrutamiento asocian las asignaciones de ruta de URL con los agentes de escucha que ha creado. Puede agregar las reglas llamadas defaultRule y redirectedRule mediante Add-AzApplicationGatewayRequestRoutingRule.

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendlistener = Get-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name backendListener

$redirectlistener = Get-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name redirectedListener

$urlPathMap = Get-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name urlpathmap

$redirectPathMap = Get-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name redirectpathmap

Add-AzApplicationGatewayRequestRoutingRule `

-ApplicationGateway $appgw `

-Name defaultRule `

-RuleType PathBasedRouting `

-HttpListener $backendlistener `

-UrlPathMap $urlPathMap

Add-AzApplicationGatewayRequestRoutingRule `

-ApplicationGateway $appgw `

-Name redirectedRule `

-RuleType PathBasedRouting `

-HttpListener $redirectlistener `

-UrlPathMap $redirectPathMap

Set-AzApplicationGateway -ApplicationGateway $appgw

Creación de conjuntos de escalado de máquinas virtuales

En este ejemplo, creará tres conjuntos de escalado de máquinas virtuales que admiten los tres grupos de back-end que ha creado. Los conjuntos de escalado se denominan myvmss1, myvmss2 y myvmss3. Cada conjunto de escalado contiene dos instancias de máquina virtual en las que se instala IIS. Asignará el conjunto de escalado al grupo de servidores back-end cuando configure los valores de IP.

Importante

Reemplace <username> y <password> por sus propios valores antes de ejecutar el script. Use una contraseña segura que cumpla los requisitos de seguridad de Azure.

Nota de seguridad: Reemplace <username> y <password> por credenciales seguras. Considere la posibilidad de usar Azure Key Vault para la administración de credenciales en escenarios de producción.

# Get network and Application Gateway references

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

# Get backend pool references

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$imagesPool = Get-AzApplicationGatewayBackendAddressPool `

-Name imagesBackendPool `

-ApplicationGateway $appgw

$videoPool = Get-AzApplicationGatewayBackendAddressPool `

-Name videoBackendPool `

-ApplicationGateway $appgw

# Create three scale sets with improved configuration

for ($i=1; $i -le 3; $i++)

{

if ($i -eq 1)

{

$poolId = $backendPool.Id

}

if ($i -eq 2)

{

$poolId = $imagesPool.Id

}

if ($i -eq 3)

{

$poolId = $videoPool.Id

}

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig$i `

-SubnetId $vnet.Subnets[1].Id `

-ApplicationGatewayBackendAddressPoolsId $poolId

# Create scale set configuration with modern VM size and settings

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

# Configure storage profile with Windows Server 2022

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername <username> `

-AdminPassword "<password>" `

-ComputerNamePrefix myvmss$i

# Add network interface configuration

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig$i `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss$i `

-VirtualMachineScaleSet $vmssConfig

Write-Output "Virtual Machine Scale Set myvmss$i created successfully"

}

Write-Output "All Virtual Machine Scale Sets created successfully"

Instalación de IIS

El siguiente script instala IIS en las máquinas virtuales de cada conjunto de escalado y los configura para mostrar contenido diferente en función del grupo de back-end que atienden.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

# Install IIS on all scale sets

for ($i=1; $i -le 3; $i++)

{

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss$i

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss$i `

-VirtualMachineScaleSet $vmss

}

Prueba de la puerta de enlace de aplicaciones

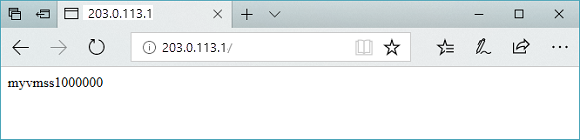

Aunque IIS no es necesario para crear la puerta de enlace de aplicaciones, la instaló en este tutorial para comprobar si Azure creó correctamente la puerta de enlace de aplicaciones. Use IIS para probar la puerta de enlace de aplicaciones:

Ejecute Get-AzPublicIPAddress para obtener la dirección IP pública de la puerta de enlace de aplicaciones:

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddressCopie la dirección IP pública y péguela en la barra de direcciones del explorador. Por ejemplo:

-

http://203.0.113.1(URL base) -

http://203.0.113.1:8080/images/test.htm(ruta de acceso de imágenes) -

http://203.0.113.1:8080/video/test.htm(ruta de vídeo) -

http://203.0.113.1:8081/images/test.htm(prueba de redireccionamiento)

-

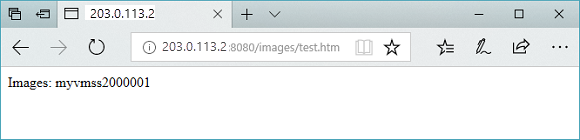

Cambie la dirección URL a http://<ip-address>:8080/images/test.htm, sustituyendo la dirección IP de <ip-address>y debería ver algo parecido al ejemplo siguiente:

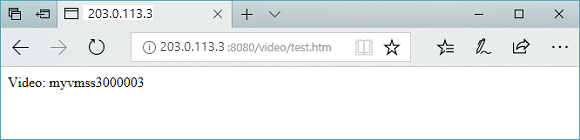

Cambie la dirección URL a http://<ip-address>:8080/video/test.htm, sustituyendo la dirección IP de <ip-address>y debería ver algo parecido al ejemplo siguiente:

Ahora, cambie la dirección URL a http://<ip-address>:8081/images/test.htm, sustituyendo la dirección IP por <ip-address>, y debería ver el tráfico redirigido de nuevo al grupo de back-end de imágenes en http://<ip-address>:8080/images.

Supervisión de rendimiento

Supervise las métricas clave de Application Gateway para obtener un rendimiento óptimo:

- Recuento de solicitudes: número total de solicitudes procesadas

- Tiempo de respuesta: tiempo medio de respuesta para las solicitudes

- Recuento de hosts no saludables: número de servidores back-end no saludables

- Rendimiento: Tasa de transferencia de datos a través del Gateway de Aplicaciones

Limpieza de recursos

Cuando ya no los necesite, puede usar el comando Remove-AzResourceGroup para quitar el grupo de recursos, la puerta de enlace de aplicaciones y todos los recursos relacionados.

Remove-AzResourceGroup -Name myResourceGroupAG

Pasos siguientes

Ahora que ha aprendido el redireccionamiento basado en la ruta de acceso URL con Application Gateway, explore estos escenarios avanzados: