Introducción a la identidad y el acceso de Kubernetes habilitado para Azure Arc

Puede autenticar, autorizar y controlar el acceso a los clústeres de Kubernetes habilitados para Azure Arc. En este tema se proporciona información general sobre las opciones para hacerlo con los clústeres de Kubernetes habilitados para Arc.

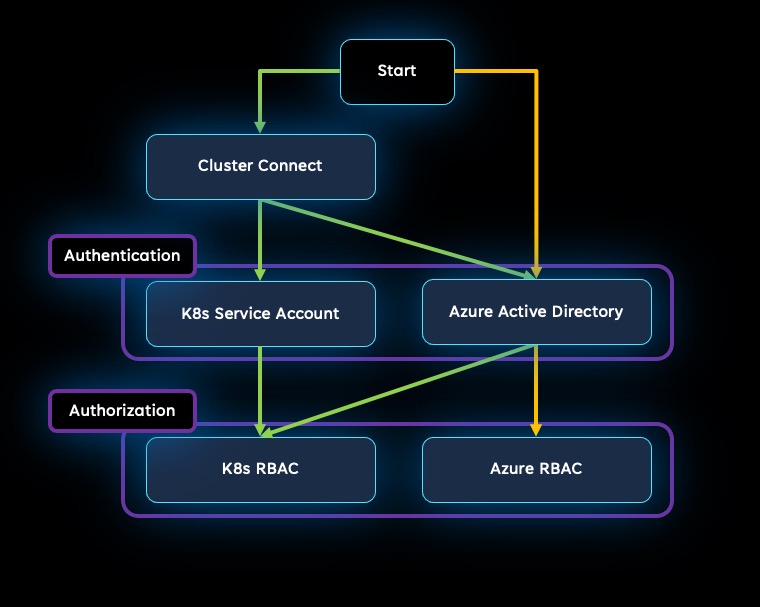

En esta imagen se muestran las formas en que se pueden usar estas diferentes opciones:

También puede usar la conexión de clústeres y RBAC de Azure conjuntamente si es más adecuado para sus necesidades.

Opciones de conectividad

Al planear cómo los usuarios autenticarán y accederán a los clústeres de Kubernetes habilitados para Arc, la primera decisión es si desea usar o no la característica de conexión del clúster.

Conexión de clúster

La característica de conexión de clúster de Kubernetes habilitada para Azure Arc proporciona conectividad con el apiserver del clúster. Esta conectividad no requiere que ningún puerto de entrada esté habilitado en el firewall. Un agente de proxy inverso que se ejecuta en el clúster puede iniciar una sesión de forma segura con el servicio de Azure Arc en modo de salida.

Con la conexión de clúster, se puede acceder a los clústeres habilitados para Arc en Azure o desde Internet. Esta característica puede ayudar a habilitar escenarios interactivos de depuración y solución de problemas. La conexión de clúster también puede requerir menos interacción para las actualizaciones cuando se necesitan permisos para los nuevos usuarios. Todas las opciones de autorización y autenticación descritas en este artículo funcionan con la conexión de clúster.

La conexión de clúster es necesaria si desea usar ubicaciones personalizadas o ver recursos de Kubernetes desde Azure Portal.

Para más información, consulte Uso de la conexión de clúster para conectarse de forma segura a clústeres de Kubernetes habilitados para Azure Arc.

Microsoft Entra ID y Azure RBAC sin conexión de clúster

Si no desea usar la conexión de clúster, puede autenticar y autorizar a los usuarios para que puedan acceder al clúster conectado mediante Microsoft Entra ID y el Control de acceso basado en rol de Azure (RBAC de Azure). El uso de Azure RBAC en Kubernetes habilitado para Azure Arc le permite controlar el acceso que se concede a los usuarios del inquilino, administrando el acceso directamente desde Azure mediante características conocidas de identidad y acceso de Azure. También puede configurar roles en el ámbito de la suscripción o del grupo de recursos,permitiendo que se extiendan a todos los clústeres conectados dentro de ese ámbito.

Azure RBAC admite el acceso condicional, lo que le permite habilitar el acceso just-in-time al clúster o limitar el acceso a los clientes o dispositivos aprobados.

Azure RBAC también admite un modo directo de comunicación, mediante identidades de Microsoft Entra para acceder a clústeres conectados directamente desde el centro de datos, en lugar de requerir que todas las conexiones pasen por Azure.

Azure RBAC en Kubernetes habilitado para Arc está actualmente en versión preliminar pública. Para más información, consulte Uso de Azure RBAC en clústeres de Kubernetes habilitados para Azure Arc.

Opciones de autenticación

La autenticación es el proceso de comprobar la identidad de un usuario. Hay dos opciones para autenticarse en un clúster de Kubernetes habilitado para Arc: conexión de clústeres y RBAC de Azure.

Autenticación de Microsoft Entra

La característica Azure RBAC en Kubernetes habilitado para Arc le permite usar Microsoft Entra ID para permitir que los usuarios del inquilino de Azure accedan a los clústeres de Kubernetes conectados.

También puede usar la autenticación de Microsoft Entra con la conexión de clúster. Para obtener más información, consulte Opción de autenticación de Microsoft Entra.

Autenticación de token de servicio

Con la conexión de clúster, puede optar por autenticarse a través de cuentas de servicio.

Para obtener más información, consulte Opción de autenticación de token de cuenta de servicio.

Opciones de autorización

La autorización concede a un usuario autenticado el permiso para realizar acciones especificadas. Con Kubernetes habilitado para Azure Arc, hay dos opciones de autorización, y ambas usan el control de acceso basado en roles (RBAC):

- El control de acceso basado en roles de Azure (Azure RBAC) usa Microsoft Entra ID y Azure Resource Manager para proporcionar una administración de acceso específica a los recursos de Azure. Esto permite usar las ventajas de las asignaciones de roles de Azure, como los registros de actividad que realizan el seguimiento de todos los cambios realizados, con los clústeres de Kubernetes habilitados para Azure Arc.

- El Control de acceso basado en roles de Kubernetes (RBAC de Kubernetes) le permite configurar directivas dinámicamente a través de la API de Kubernetes para que los usuarios, grupos y cuentas de servicio solo tengan acceso a recursos de clúster específicos.

Aunque RBAC de Kubernetes solo funciona en recursos de Kubernetes dentro del clúster, RBAC de Azure funciona en los recursos de la suscripción de Azure.

Autorización de RBAC de Azure

El Control de acceso basado en roles (RBAC) de Azure es un sistema de autorización basado en Azure Resource Manager y Microsoft Entra ID que proporciona administración de acceso específica de los recursos de Azure. Con el RBAC de Azure, las definiciones de roles definen los permisos que se van a aplicar. Estos roles se asignan a usuarios o grupos a través de una asignación de roles para un ámbito determinado. El ámbito puede estar en toda la suscripción o limitarse a un grupo de recursos o a un recurso individual, como un clúster de Kubernetes.

Si usa la autenticación de Microsoft Entra sin conexión de clúster, la autorización de RBAC de Azure es la única opción para la autorización.

Si usa la conexión de clúster con la autenticación de Microsoft Entra, tiene la opción de usar RBAC de Azure para la conectividad con el apiserver del clúster. Para obtener más información, consulte Opción de autenticación de Microsoft Entra.

Autorización de RBAC de Kubernetes

RBAC de Kubernetes proporciona un filtrado detallado de las acciones del usuario. Con el RBAC de Kubernetes, se asignan permisos de usuarios o grupos para crear y modificar recursos o ver registros de cargas de trabajo de aplicaciones en ejecución. Puede crear roles para definir permisos y, a continuación, asignar esos roles a los usuarios con enlaces de rol. Los permisos se pueden limitar a un único espacio de nombres o a todo el clúster.

Si usa la conexión de clúster con la opción de autenticación de token de cuenta de servicio, debe usar el RBAC de Kubernetes para proporcionar conectividad a la apiserver del clúster. Esta conectividad no requiere que ningún puerto de entrada esté habilitado en el firewall. Un agente de proxy inverso que se ejecuta en el clúster puede iniciar una sesión de forma segura con el servicio de Azure Arc en modo de salida.

Si usa la conexión de clúster con la autenticación de Microsoft Entra, también tiene la opción de usar el RBAC de Kubernetes en lugar de Azure RBAC.

Pasos siguientes

- Obtenga más información sobre Azure Microsoft Entra ID y el Control de acceso basado en roles de Azure (RBAC de Azure).

- Obtenga información sobre el acceso de conexión de clústeres a los clústeres de Kubernetes habilitados para Azure Arc.

- Obtenga información sobre Azure RBAC en Kubernetes habilitado para Azure Arc

- Obtenga información sobre las opciones de acceso e identidad para clústeres de Azure Kubernetes Service (AKS).

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de