Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

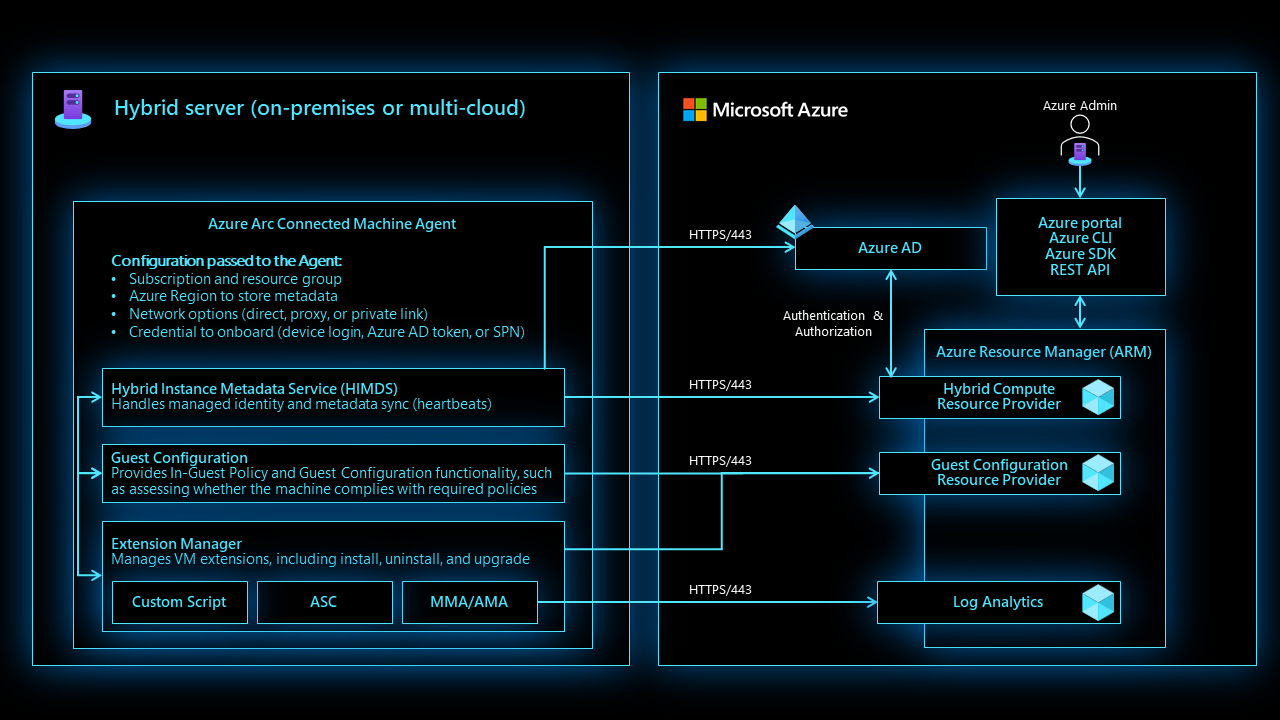

El agente de Azure Connected Machine permite administrar máquinas Windows y Linux hospedadas fuera de Azure, en la red corporativa u otros proveedores de nube.

Advertencia

El grupo de productos sólo admite oficialmente las versiones del agente de Connected Machine de un año de antigüedad. Los clientes deben actualizar a una versión del agente dentro de esta ventana.

Componentes del agente

Para descargar diagramas de Arc en alta resolución, visite Jumpstart Gems.

El paquete del agente de Azure Connected Machine contiene varios componentes lógicos agrupados:

Hybrid Instance Metadata Service (HIMDS) administra la conexión a Azure y la identidad de Azure de la máquina conectada.

El agente de configuración de la máquina proporciona funcionalidad como evaluar si la máquina cumple las directivas necesarias y la aplicación del cumplimiento.

Tenga en cuenta el siguiente comportamiento con la configuración de la máquina de Azure Policy para una máquina desconectada:

- Una asignación de Azure Policy que se dirige a las máquinas desconectadas no se ve afectada.

- La asignación de invitado se almacena de forma local durante 14 días. En el período de 14 días, si el agente Connected Machine se vuelve a conectar al servicio, se vuelven a aplicar las asignaciones de directiva.

- Las asignaciones se eliminan después de 14 días y no se reasignan a la máquina después del período de 14 días.

El agente de extensión administra las extensiones de VM, incluida la instalación, desinstalación y actualización. Azure descarga extensiones y las copia en la carpeta

%SystemDrive%\%ProgramFiles%\AzureConnectedMachineAgent\ExtensionService\downloadsen Windows y en/opt/GC_Ext/downloadsen Linux. En Windows, la extensión se instala en la siguiente ruta de acceso%SystemDrive%\Packages\Plugins\<extension>y en Linux, la extensión se instala en/var/lib/waagent/<extension>.

Nota:

El agente de Azure Monitor (AMA) es un agente independiente que recopila datos de supervisión. No reemplaza al agente de Connected Machine. El AMA solo reemplaza el agente de Log Analytics, la extensión de diagnósticos y el agente de Telegraf para las máquinas Windows y Linux.

Proxy de Azure Arc

El servicio Proxy de Azure Arc es responsable de agregar tráfico de red desde los servicios del agente de Azure Connected Machine y cualquier extensión y decidir dónde enrutar esos datos. Si usa la puerta de enlace de Azure Arc (versión preliminar limitada) para simplificar los puntos de conexión de red, el servicio proxy de Azure Arc es el componente local que reenvía las solicitudes de red a través de la puerta de enlace de Azure Arc en lugar de la ruta predeterminada. El proxy de Azure Arc se ejecuta como un servicio de red en Windows y una cuenta de usuario estándar (arcproxy) en Linux.

Antes de la versión 1.51 del agente de Azure Connected Machine, este servicio estaba deshabilitado de forma predeterminada y debe permanecer deshabilitado a menos que configure el agente para que use la puerta de enlace de Azure Arc (versión preliminar limitada).

Con la versión 1.51 y posteriores, el servicio Arc Proxy se inicia de forma predeterminada, ya que ahora puede determinar si la máquina está configurada para usar una puerta de enlace de Arc o para comunicarse directamente con los puntos de conexión de Arc y comportarse correctamente. Si no usa una puerta de enlace de Arc, puede optar por deshabilitar el servicio De proxy de Arc con el siguiente comando azcmagent config set connection.type direct.

Recursos del agente

En esta sección se describen los directorios y las cuentas de usuario que usa el agente de Azure Connected Machine.

Detalles de instalación del agente de Windows

El agente de Windows se distribuye como un paquete de Windows Installer (MSI). Descargue el agente de Windows del Centro de descargas de Microsoft. La instalación del agente de Azure Connected Machine para Window aplica los siguientes cambios de configuración en todo el sistema:

El proceso de instalación crea las siguientes carpetas durante la instalación.

Directorio Descripción %ProgramFiles%\AzureConnectedMachineAgent Archivos ejecutables del servicio de metadatos de instancia y la CLI de azcmagent. %ProgramFiles%\AzureConnectedMachineAgent\ExtensionService2\GC Archivos ejecutables del servicio de extensión. %ProgramFiles%\AzureConnectedMachineAgent\GCArcService2\GC Ejecutables del servicio de configuración de máquina (directiva). %ProgramData%\AzureConnectedMachineAgent Archivos de token de configuración, registro e identidad para la CLI de azcmagent y el servicio de metadatos de instancia. %ProgramData%\GuestConfig Descargas de paquetes de extensión, descargas de definiciones de configuración de máquina (directiva) y registros para los servicios de extensión y configuración de máquina. %SYSTEMDRIVE%\packages Ejecutables del paquete de extensión. Al instalar el agente, se crean los siguientes servicios de Windows en la máquina de destino.

Nombre del servicio Nombre para mostrar Nombre del proceso Descripción himds Instance Metadata Service de Azure híbrido himds.exeSincroniza los metadatos con Azure y hospeda una API de RES local para extensiones y aplicaciones para acceder a los metadatos y solicitar tokens de identidad administrada de Microsoft Entra GCArcService Servicio Arc de configuración de la máquina gc_arc_service.exe(gc_service.exe anteriores a la versión 1.36)Audita y aplica directivas de configuración de máquinas de Azure en la máquina. Servicio de Extensión Servicio de extensión de configuración de máquina gc_extension_service.exe(gc_service.exe anteriores a la versión 1.36)Instala, actualiza y administra extensiones en la máquina. La instalación del agente crea la siguiente cuenta de servicio virtual.

Cuenta virtual Descripción NT SERVICE\himds Cuenta sin privilegios que se usa para ejecutar Hybrid Instance Metadata Service. Sugerencia

Esta cuenta requiere el permiso "Iniciar sesión como servicio". Este derecho se concede automáticamente durante la instalación del agente. Sin embargo, si su organización configura asignaciones de derechos de usuario con directiva de grupo, es posible que tenga que ajustar el objeto de directiva de grupo para conceder el derecho a "NT SERVICE\himds" o "NT SERVICE\ALL SERVICES" para permitir que el agente funcione.

La instalación del agente crea el siguiente grupo de seguridad local.

Nombre de grupo de seguridad Descripción Aplicaciones de extensión de agente híbrido Los miembros de este grupo de seguridad pueden solicitar tokens de Microsoft Entra para la identidad administrada asignada por el sistema La instalación del agente crea las siguientes variables de entorno

Nombre Valor predeterminado IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Hay varios archivos de registro disponibles para solucionar problemas, que se describen en la tabla siguiente.

Registro Descripción %ProgramData%\AzureConnectedMachineAgent\Log\himds.log Registra los detalles del componente de agente de identidad y latido. %ProgramData%\AzureConnectedMachineAgent\Log\azcmagent.log Contiene la salida de los comandos de la herramienta azcmagent. %ProgramData%\GuestConfig\arc_policy_logs\gc_agent.log Registra detalles sobre el componente del agente de configuración de máquina (directiva). %ProgramData%\GuestConfig\ext_mgr_logs\gc_ext.log Registra detalles sobre la actividad del administrador de extensiones (eventos de instalación, desinstalación y actualización de extensiones). %ProgramData%\GuestConfig\extension_logs Directorio que contiene registros para extensiones individuales. Después de desinstalar el agente, permanecen los siguientes artefactos.

- %ProgramData%\AzureConnectedMachineAgent\Log

- %ProgramData%\AzureConnectedMachineAgent

- %ProgramData%\GuestConfig

- %SystemDrive%\packages

Nota:

Antes de la instalación, excluya temporalmente la ubicación de los archivos de instalación del examen antivirus o antimalware. Esto evita posibles interferencias y daños en los archivos durante la instalación.

Detalles de instalación del agente de Linux

El formato de paquete preferido para la distribución (.rpm o .deb) hospedada en el repositorio de paquetes de Microsoft proporciona el agente de Connected Machine para Linux. El conjunto de scripts de shell Install_linux_azcmagent.sh instala y configura el agente.

La instalación, actualización y eliminación del agente de Azure Connected Machine no es necesaria tras el reinicio del servidor.

La instalación del agente de Azure Connected Machine para Linux aplica los siguientes cambios de configuración en todo el sistema.

El programa de instalación crea las siguientes carpetas de instalación.

Directorio Descripción /opt/azcmagent/ Archivos ejecutables del servicio de metadatos de instancia y la CLI de azcmagent. /opt/GC_Ext/ Archivos ejecutables del servicio de extensión. /opt/GC_Service/ Ejecutables del servicio de configuración de máquina (directiva). /var/opt/azcmagent/ Archivos de token de configuración, registro e identidad para la CLI de azcmagent y el servicio de metadatos de instancia. /var/lib/GuestConfig/ Descargas de paquetes de extensión, descargas de definiciones de configuración de máquina (directiva) y registros para los servicios de extensión y configuración de máquina. Al instalar el agente, se crean los siguientes demonios.

Nombre del servicio Nombre para mostrar Nombre del proceso Descripción himdsd.service Servicio del Agente de Azure Connected Machine himds Este servicio implementa el servicio de metadatos de instancia híbrida (IMDS) para administrar la conexión a Azure y la identidad de Azure de la máquina conectada. gcad.service Servicio de Arc de GC gc_linux_service Audita y aplica directivas de configuración de máquinas de Azure en la máquina. extd.service Servicio de extensión gc_linux_service Instala, actualiza y administra extensiones en la máquina. Hay varios archivos de registro disponibles para solucionar problemas, que se describen en la tabla siguiente.

Registro Descripción /var/opt/azcmagent/log/himds.log Registra los detalles del componente de agente de identidad y latido. /var/opt/azcmagent/log/azcmagent.log Contiene la salida de los comandos de la herramienta azcmagent. /var/lib/GuestConfig/arc_policy_logs Registra detalles sobre el componente del agente de configuración de máquina (directiva). /var/lib/GuestConfig/ext_mgr_logs Registra detalles sobre la actividad del administrador de extensiones (eventos de instalación, desinstalación y actualización de extensiones). /var/lib/GuestConfig/extension_logs Directorio que contiene registros para extensiones individuales. La instalación del agente crea las siguientes variables de entorno, establecidas en

/lib/systemd/system.conf.d/azcmagent.conf.Nombre Valor predeterminado IDENTITY_ENDPOINT http://localhost:40342/metadata/identity/oauth2/tokenIMDS_ENDPOINT http://localhost:40342Una vez desinstalado el agente, permanecen los siguientes artefactos.

- /var/opt/azcmagent

- /var/lib/GuestConfig

Gobernanza de recursos de agente

El agente de Azure Connected Machine está diseñado para administrar el consumo de recursos del sistema y del agente. El agente se acerca a la gobernanza de recursos bajo las siguientes condiciones:

El servicio de configuración de máquina (anteriormente configuración de invitado) puede usar hasta el 5 % de la CPU para evaluar las directivas.

El agente del servicio de extensión puede usar hasta el 5 % de la CPU en máquinas Windows y el 30 % de la CPU en máquinas Linux para instalar, actualizar, ejecutar y eliminar extensiones. Algunas extensiones pueden aplicar límites de CPU más restrictivos una vez instalados. Se aplican las excepciones siguientes:

Tipo de extensión Sistema operativo Límite de CPU AzureMonitorLinuxAgent Linux 60% AzureMonitorWindowsAgent Windows 100 % LinuxOsUpdateExtension Linux 60% MDE. Linux Linux 60% MicrosoftDnsAgent Windows 100 % MicrosoftMonitoringAgent Windows 60% OmsAgentForLinux Linux 60%

Durante las operaciones normales, definidas como el agente de Azure Connected Machine conectado a Azure y sin modificar activamente ninguna extensión o evaluar ninguna política, puede esperar que el agente consuma los siguientes recursos del sistema:

| Windows | Linux | |

|---|---|---|

| Uso de CPU (normalizado a 1 núcleo) | 0,07 % | 0,02 % |

| Uso de memoria | 57 MB | 42 MB |

Los datos de rendimiento anteriores se recopilaron en abril de 2023 en máquinas virtuales que ejecutan Windows Server 2022 y Ubuntu 20.04. El rendimiento real del agente y el consumo de recursos varían en función de la configuración de hardware y software de los servidores.

Límites de recursos personalizados

Los límites predeterminados de gobernanza de recursos son la mejor opción para la mayoría de los servidores. Sin embargo, las máquinas virtuales y servidores pequeños con recursos de CPU limitados pueden encontrar tiempos de espera al administrar extensiones o evaluar directivas porque no hay suficientes recursos de CPU para completar las tareas. A partir de la versión 1.39 del agente, puede personalizar los límites de CPU aplicados al administrador de extensiones y a los servicios de configuración de máquina para ayudar al agente a completar estas tareas con mayor rapidez.

Para ver los límites de recursos actuales para el administrador de extensiones y los servicios de configuración de máquina, ejecute el siguiente comando:

azcmagent config list

En la salida, verá dos campos guestconfiguration.agent.cpulimit y extensions.agent.cpulimit con el límite de recursos actual especificado como porcentaje. En una instalación nueva del agente, ambos mostrarán 5 porque el límite predeterminado es el 5 % de la CPU.

Para cambiar el límite de recursos del administrador de extensiones a 80 %, ejecute el siguiente comando:

azcmagent config set extensions.agent.cpulimit 80

Metadatos de instancia

La información de los metadatos sobre una máquina conectada se recopila después de que el agente de Connected Machine se registre en los servidores habilitados para Azure Arc. Específicamente:

- Nombre, edición, tipo y versión del sistema operativo

- Nombre del equipo

- Modelo y el fabricante del equipo

- Nombre de dominio completo (FQDN) del equipo

- Nombre de dominio (si está unido a un dominio de Active Directory)

- Active Directory y nombre de dominio completo (FQDN) de DNS

- UUID (IDENTIFICADOR DE BIOS)

- Latido del agente de Connected Machine

- Versión del agente Connected Machine

- Clave pública para la identidad administrada

- Estado y detalles de cumplimiento de directivas (si se usan directivas de configuración de máquinas)

- SQL Server está instalado (valor booleano)

- PostgreSQL instalado (valor booleano)

- MySQL instalado (valor booleano)

- Id. de recurso de clúster (para máquinas locales de Azure)

- Fabricante de hardware

- Hardware model (Modelo de hardware)

- Familia de CPU, socket, núcleo físico y recuentos de núcleos lógicos

- Memoria física total

- Número de serie

- Etiqueta de activos SMBIOS

- Información de la interfaz de red

- Dirección IP

- Subred

- Información de licencias de Windows

- Estado de licencia del sistema operativo

- Canal de licencia del sistema operativo

- Elegibilidad de actualizaciones de seguridad extendidas

- Estado de licencia de actualizaciones de seguridad extendidas

- Canal de licencia de actualizaciones de seguridad extendidas

- Proveedor de servicios en la nube

- Metadatos de Amazon Web Services (AWS), cuando se ejecuta en AWS:

- Id. de cuenta

- Id. de instancia

- Región

- Metadatos de Google Cloud Platform (GCP), cuando se ejecuta en GCP:

- Id. de instancia

- Imagen

- Tipo de máquina

- Id. de proyecto

- Número de proyecto

- Cuentas de servicio

- Zona

- Metadatos de oracle Cloud Infrastructure, cuando se ejecuta en OCI:

- Nombre para mostrar

El agente solicita la siguiente información de metadatos de Azure:

- Ubicación del recurso (región)

- Virtual machine ID (Identificador de máquina virtual)

- Etiquetas

- Certificado de identidad administrada de Microsoft Entra

- Asignaciones de directivas de configuración de máquinas

- Solicitudes de extensión: instalación, actualización y eliminación.

Nota:

Los servidores habilitados para Azure Arc no recopilan información de identificación personal (PII) ni información de identificación del usuario final ni almacenan datos de clientes.

Los metadatos del cliente no se almacenan ni procesan fuera de la región en la que el cliente implementa la instancia de servicio.

Opciones y requisitos de implementación

La implementación del agente y la conexión de la máquina requieren determinados requisitos previos. También hay que tener en cuenta los requisitos de red.

Se ofrecen varias opciones para implementar el agente. Para obtener más información, consulte Planificación de la implementación y Opciones de implementación.

Directrices de clonación

Puede instalar el paquete azcmagent de forma segura en una imagen dorada, pero una vez que conecte una máquina mediante el comando azcmagent connect, esa máquina recibe información de recursos específica. Si va a compilar máquinas mediante la clonación de una imagen dorada, primero debe especializar cada máquina antes de conectarla a Azure con el comando azcmagent connect. No conecte la máquina de imágenes doradas original a Azure hasta que haya creado y especializado cada máquina.

Si el servidor conectado recibe mensajes de error 429, es probable que conecte el servidor a Azure y a continuación, use ese servidor como imagen dorada para la clonación. Dado que la información del recurso se registró en la imagen, las máquinas clonadas creadas a partir de esa imagen intentan enviar mensajes de latido al mismo recurso.

Para resolver los mensajes de error 429 para las máquinas existentes, ejecute azcmagent disconnect --force-local-only en cada máquina clonada y vuelva a ejecutar azcmagent connect con una credencial adecuada para conectar las máquinas a la nube mediante un nombre de recurso único.

Recuperación ante desastres

No hay opciones de recuperación ante desastres habilitadas para el cliente para servidores habilitados para Arc. En caso de una interrupción en una región de Azure, el sistema pasará a otra región de la misma geografía de Azure (si existe). Aunque este procedimiento de conmutación por error es automático, tarda algún tiempo. El agente de Connected Machine se desconecta durante este período y muestra un estado de Desconectado hasta que se complete la conmutación por error. El sistema conmutará por recuperación a su región original una vez que se haya resuelto la interrupción.

Una interrupción de Azure Arc no afectará a la propia carga de trabajo del cliente; solo se verá afectada la administración de los servidores aplicables a través de Arc.

Pasos siguientes

- Para empezar a evaluar los servidores habilitados para Azure Arc, consulte Inicio rápido: Conexión de máquinas híbridas con servidores habilitados para Azure Arc.

- Antes de implementar el agente de Azure Connected Machine e integrarlo con otros servicios de administración y supervisión de Azure, revise laGuía de planeación e implementación .

- Revise la información de solución de problemas en la guía de solución de problemas de conexión del agente.