Configuración de un vínculo privado

La configuración de una instancia de Azure Private Link requiere que:

- Cree un ámbito de Private Link de Azure Monitor (AMPLS) con recursos.

- Cree un punto de conexión privado en la red y conectarlo al ámbito.

- Configure el acceso necesario en los recursos de Azure Monitor.

En este artículo se revisa cómo se realiza la configuración a través del Azure Portal. Proporciona un ejemplo de plantilla de Azure Resource Manager (plantilla de ARM) para automatizar el proceso.

Creación de una conexión de vínculo privado mediante el Azure Portal

En esta sección, se revisa el proceso con el paso a paso para configurar una instancia de vínculo privado mediante el Azure Portal. Para crear y administrar un vínculo privado mediante la línea de comandos o una plantilla de ARM, consulte Uso de API y la línea de comandos.

Creación de un ámbito de Private Link de Azure Monitor

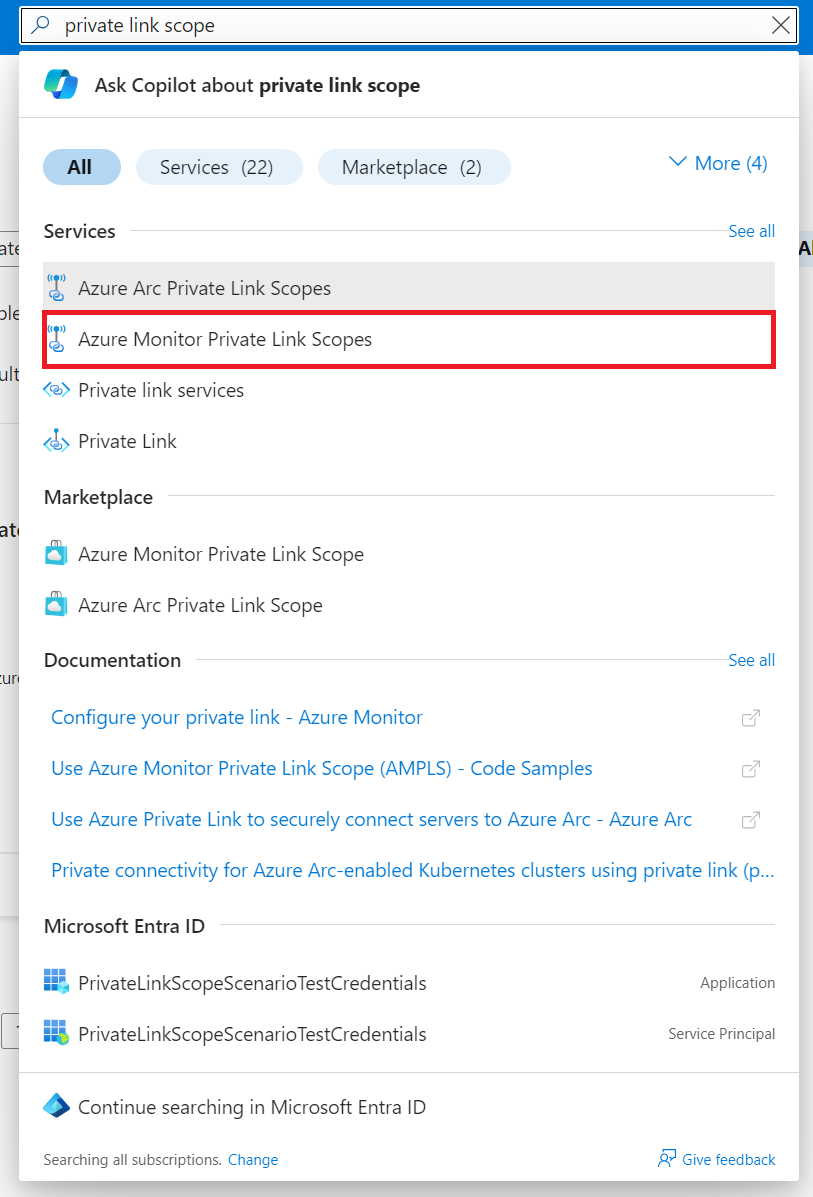

Vaya a Crear un recurso en Azure Portal y busque Azure Monitor Private Link Scope (Ámbito de Private Link de Azure Monitor).

Seleccione Crear.

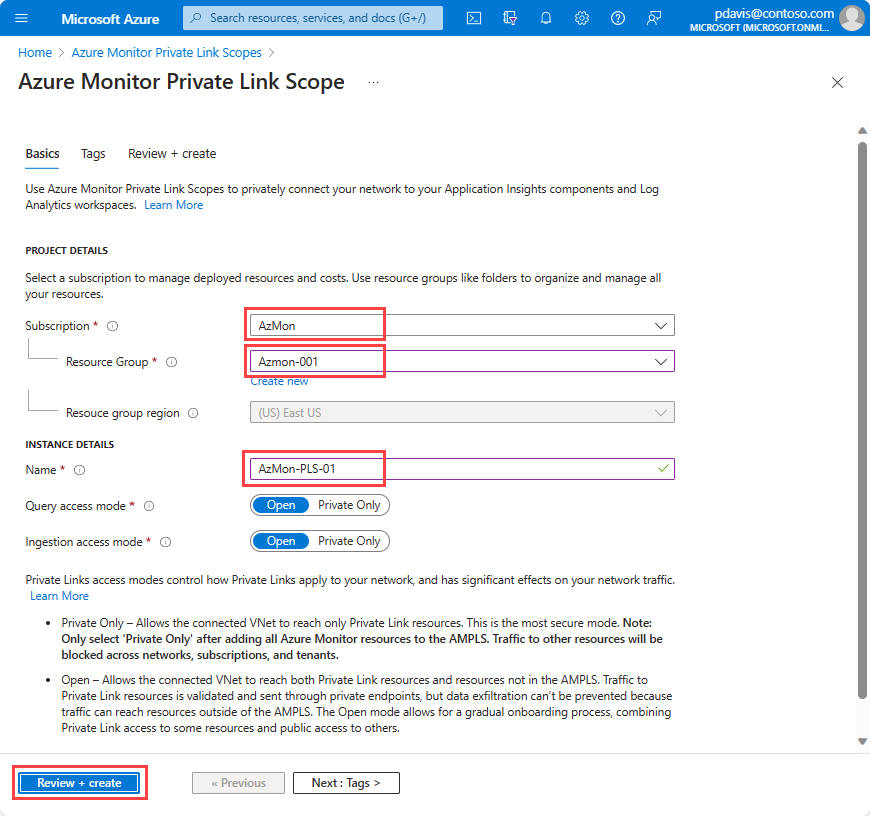

Seleccione una suscripción y un grupo de recursos.

Asigne un nombre al AMPLS. Use un nombre descriptivo y claro como AppServerProdTelem.

Seleccione Revisar + crear.

Deje que se supere la validación y seleccione Crear.

Conexión de recursos de Azure Monitor

Conecte los recursos de Azure Monitor, como las áreas de trabajo de Log Analytics, componentes de Application Insights y puntos de conexión de recopilación de datos al ámbito de Private Link de Azure Monitor (AMPLS).

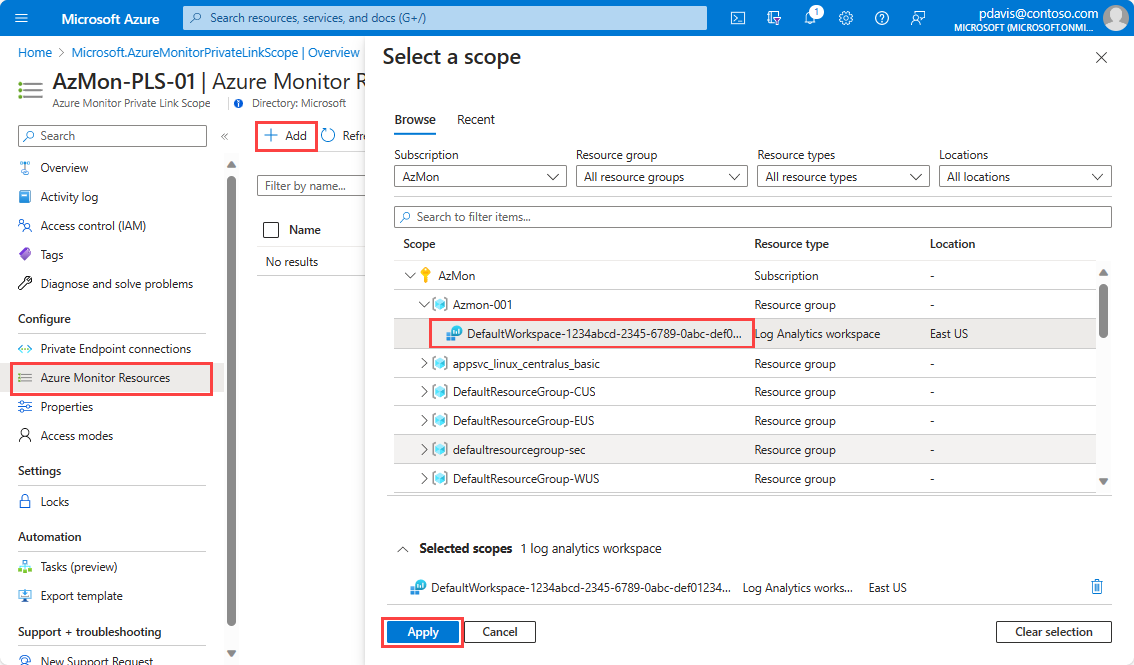

En AMPLS, seleccione Recursos de Azure Monitor en el menú de la izquierda. Seleccione Agregar.

Agregue el área de trabajo o el componente. Al seleccionar el botón Agregar abre un cuadro de diálogo en el que puede seleccionar los recursos de Azure Monitor. Puede examinar las suscripciones y los grupos de recursos. También puede escribir sus nombres para filtrarlos. Seleccione el área de trabajo o componente y seleccione Aplicar para agregarlos al ámbito.

Nota:

La eliminación de recursos de Azure Monitor requiere que se desconecten primero de cualquier objeto AMPLS al que estén conectados. No es posible eliminar recursos conectados a un objeto AMPLS.

Conexión a un punto de conexión privado

Ahora que tiene recursos conectados a su AMPLS, cree un punto de conexión privado para conectar nuestra red. Puede realizar esta tarea en el centro de Private Link de Azure Portal o en AMPLS, como se hace en este ejemplo.

En el recurso de ámbito, seleccione Conexiones de punto de conexión privado desde el menú de recursos a la izquierda. Seleccione Punto de conexión privado para iniciar el proceso de creación del punto de conexión. Aquí también puede aprobar las conexiones que se iniciaron en el Private Link Center seleccionándolas y, después, seleccionando Aprobar.

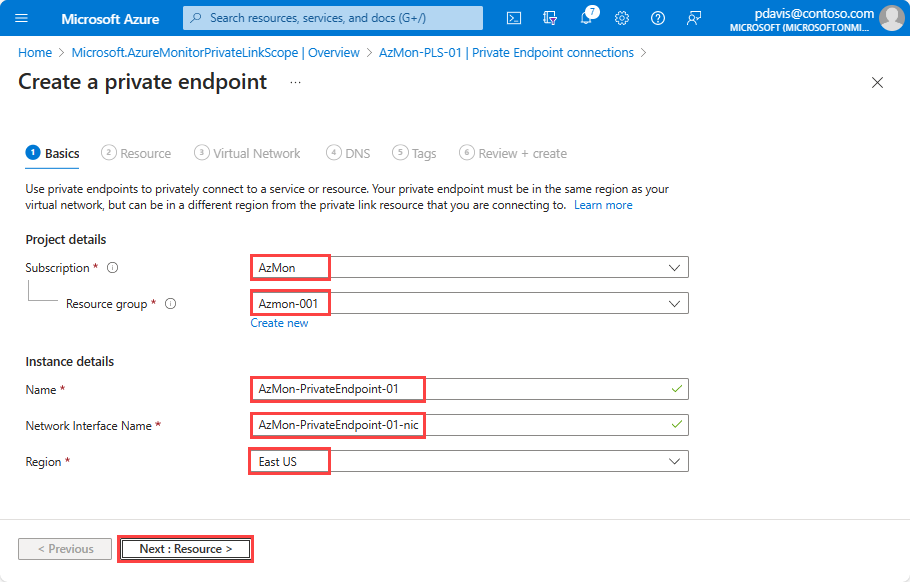

En la pestaña Aspectos básicos, seleccione la suscripción y el grupo de recursos.

Escriba el nombre del punto de conexión y el nombre de la interfaz de red.

Seleccione la región en la que debe residir el punto de conexión privado. La región debe ser la misma región que la red virtual a la que la conectará.

Seleccione Siguiente: Resource (Siguiente: Recurso).

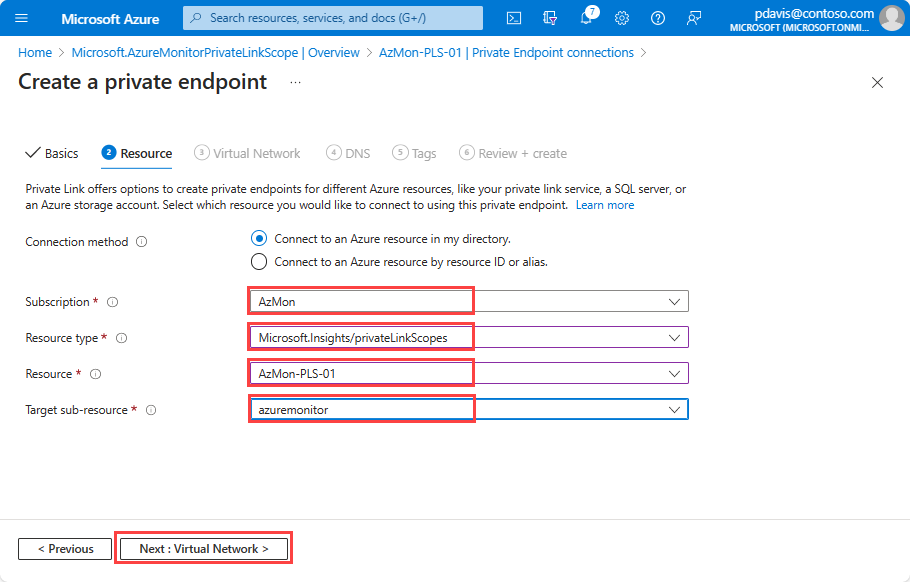

En la pestaña Recurso, seleccione la suscripción que contiene el recurso de ámbito de Private Link de Azure Monitor.

Para Tipo de recurso, seleccione Microsoft.insights/privateLinkScopes.

En la lista desplegable Recurso, seleccione el ámbito de Private Link que creó anteriormente.

Seleccione Siguiente: Máquinas virtuales.

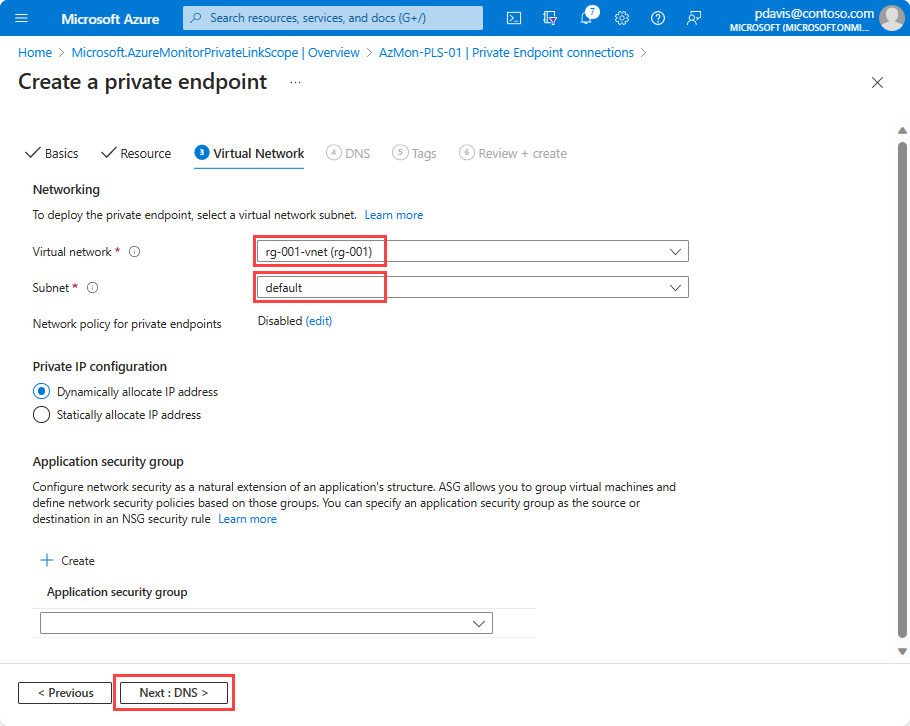

En la pestaña Red virtual, seleccione la red virtual y la subred a las que desea conectar los recursos de Azure Monitor.

En Directiva de red para puntos de conexión privados, seleccione Editar si desea aplicar grupos de seguridad de red o Tablas de rutas a la subred que contiene el punto de conexión privado.

En Editar directiva de red de subred, seleccione la casilla situada junto a Grupos de seguridad de red y Tablas de rutas y, a continuación, seleccione Guardar. Para obtener más información, consulte Administración de directivas de red para puntos de conexión privados.

En Configuración de IP privada, Asignar dirección IP de forma dinámica está seleccionado de manera predeterminada. Si desea asignar una dirección IP estática, seleccione Asignar dirección IP de forma estática. A continuación, escriba un nombre y una dirección IP privada.

Opcionalmente, puede seleccionar o crear un grupo de seguridad de la aplicación. Puede usar los grupos de seguridad de la aplicación para agrupar máquinas virtuales y definir directivas de seguridad de red basadas en dichos grupos.Seleccione Next: DNS (Siguiente: DNS).

En la pestaña DNS, seleccione Sí para Integrar con la zona DNS privada y permita que cree automáticamente una nueva zona DNS privada. Las zonas DNS reales pueden ser diferentes de las que se muestran en la captura de pantalla siguiente.

Nota:

Si seleccione No y prefiere gestionar los registros DNS manualmente, primero termine de configurar su vínculo privado. Incluya este punto de conexión privado y la configuración de AMPLS. A continuación, configure su DNS según las instrucciones que se indican en Configuración de DNS para puntos de conexión privados de Azure. Asegúrese de no crear registros vacíos como preparación para la configuración de vínculo privado. Los registros de DNS que se crean pueden invalidar la configuración existente y afectar la conectividad con Azure Monitor.

Además, si seleccionas Sí o No y usas tus propios servidores DNS personalizados, debes configurar reenviadores condicionales para los reenviadores de zona DNS pública mencionados en Configuración de DNS para puntos de conexión privados de Azure. Los reenviadores condicionales deben reenviar las consultas DNS a Azure DNS.

Seleccione Siguiente: Etiquetas y Revisar y crear.

En la página Revisar y crear, cuando se supere la validación, seleccione Crear.

Ahora ha creado un nuevo punto de conexión privado que está conectado a este AMPLS.

Configuración del acceso a los recursos

Hasta ahora hemos tratado la configuración de la red. Pero también debe tener en cuenta cómo quiere configurar el acceso de red a los recursos supervisados, como áreas de trabajo de Log Analytics, componentes de Application Insights y puntos de conexión de recopilación de datos.

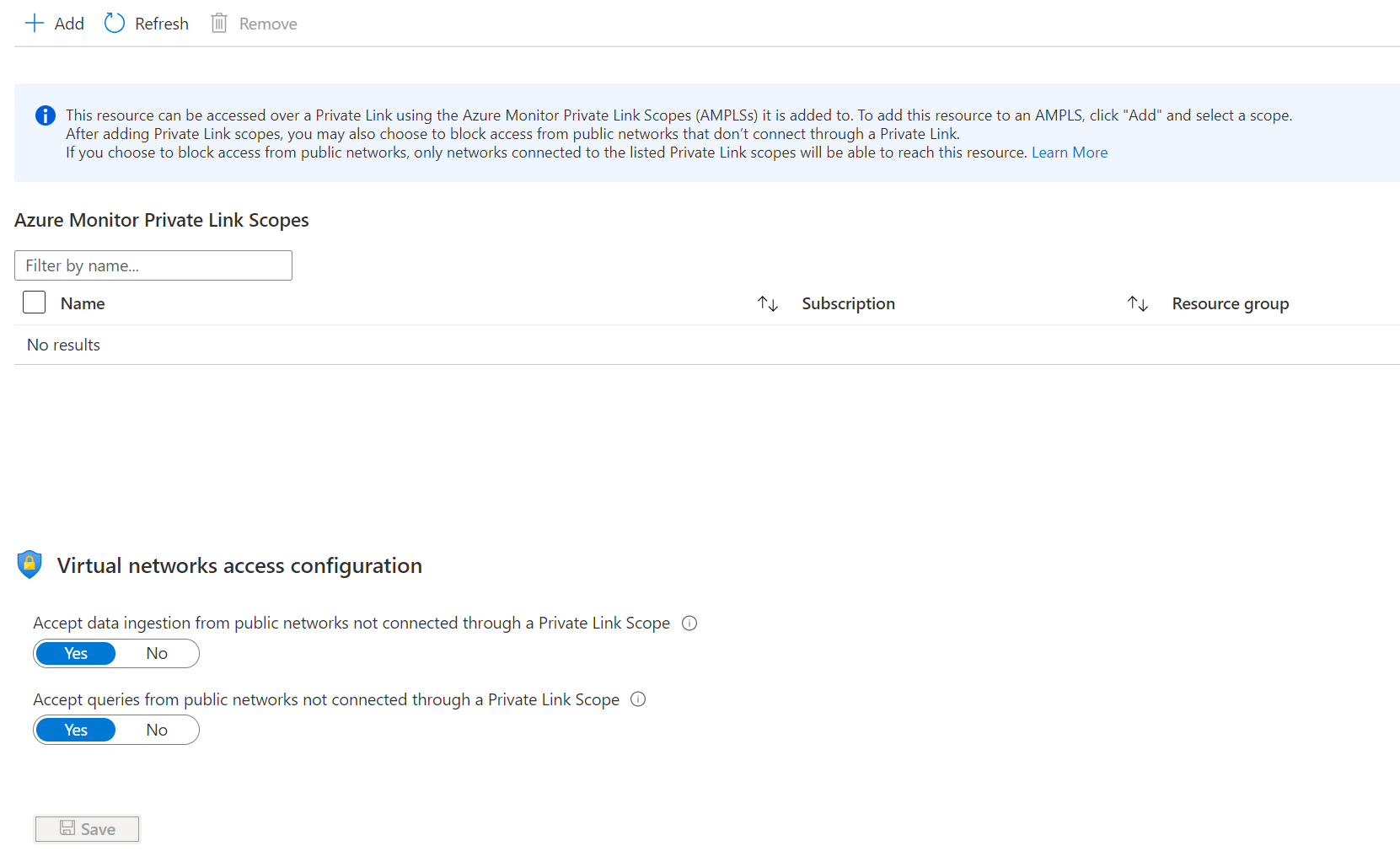

Vaya a Azure Portal. En el menú del recurso, busque Aislamiento de red en el lado izquierdo. En esta página se controla qué redes pueden acceder al recurso mediante un vínculo privado y si otras redes pueden hacerlo o no.

Ámbitos de Private Link de Azure Monitor conectados

Aquí puede revisar y configurar las conexiones del recurso a un AMPLS. La conexión a un AMPLS permite que el tráfico desde la red virtual conectada a cada AMPLS llegue al recurso. Tiene el mismo efecto que realizar la conexión desde el ámbito, como se ha hecho en la sección Conexión de recursos de Azure Monitor.

Para agregar una nueva conexión, seleccione Agregar y seleccione AMPLS. Seleccione Aplicar para conectarlo. El recurso puede conectarse a cinco objetos AMPLS, como se ha mencionado en Consideración de los límites de AMPLS.

Configuración de acceso a redes virtuales: administración del acceso desde un ámbito de Private Link externo

La configuración de la parte inferior de esta página controla el acceso desde las redes públicas, es decir, las redes no conectadas a los ámbitos enumerados.

Si establece Aceptar la ingesta de datos desde redes públicas no conectadas por un ámbito de Private Link en No, los clientes como máquinas o SDK de fuera de los ámbitos conectados no podrán cargar datos ni enviar registros al recurso.

Si establece Aceptar las consultas desde redes públicas no conectadas por un ámbito de Private Link en No, los clientes como máquinas, o SDK de fuera de los ámbitos conectados no podrán consultar datos en el recurso.

Estos datos incluyen el acceso a registros, métricas y el flujo de métricas en directo. También incluye experiencias integradas, como libros, paneles, experiencias de cliente basadas en API de consulta y conclusiones en el Azure Portal. Las experiencias que se ejecutan fuera de Azure Portal y que consultan datos de Log Analytics también se deben ejecutar dentro de la red virtual vinculada privada.

Uso de API y de la línea de comandos

Puede automatizar el proceso descrito anteriormente mediante plantillas de ARM, REST e interfaces de la línea de comandos.

Creación y administración de ámbitos de Private Link

Para crear y administrar ámbitos de Private Link, use la API REST o la CLI de Azure (az monitor private-link-scope).

Creación de un AMPLS con modos de acceso abierto: ejemplo de la CLI

El siguiente comando de la CLI crea un nuevo recurso de AMPLS llamado "my-scope", con los modos de acceso de consulta y de ingesta establecidos en Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Creación de un AMPLS con modos de acceso mixtos: ejemplo de PowerShell

El siguiente script de PowerShell crea un nuevo recurso AMPLS llamado"my-scope", con el modo de acceso de consulta establecido en Open pero los modos de acceso de ingestión establecidos en PrivateOnly. Esta configuración significa que permitirá la ingesta solo en los recursos de AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Creación de un AMPLS: plantilla de ARM

La siguiente plantilla de ARM crea:

- AMPLS denominado

"my-scope", con los modos de acceso de consulta e ingesta establecidos enOpen. - Un área de trabajo de Log Analytics denominada

"my-workspace". - Y agrega un recurso con ámbito al

"my-scope"AMPLS denominado"my-workspace-connection".

Nota:

Asegúrese de utilizar una nueva versión de la API (2021-07-01-versión preliminar o posterior) para la creación del objeto AMPLS (escriba microsoft.insights/privatelinkscopes como sigue). La plantilla de ARM documentada en el pasado usaba una versión de API antigua, lo que da como resultado un conjunto de AMPLS con QueryAccessMode="Open" y IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Establecimiento de modos de acceso de AMPLS: ejemplo de PowerShell

Para establecer las marcas del modo de acceso en AMPLS, puede usar el siguiente script de PowerShell. El siguiente script establece las marcas en Open. Para usar el modo Solo privado, use el valor "PrivateOnly".

Espere aproximadamente 10 minutos para que la actualización de los modos de acceso de AMPLS surta efecto.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Establecer marcas de acceso a recursos

Para administrar las marcas de acceso del área de trabajo o el componente, use las marcas [--ingestion-access {Disabled, Enabled}] y [--query-access {Disabled, Enabled}] en az monitor log-analytics workspace o az monitor app-insights component.

Revisión y validación de la configuración de vínculo privado

Siga los pasos de esta sección para revisar y validar la configuración de vínculo privado.

Revisión de la configuración de DNS del punto de conexión

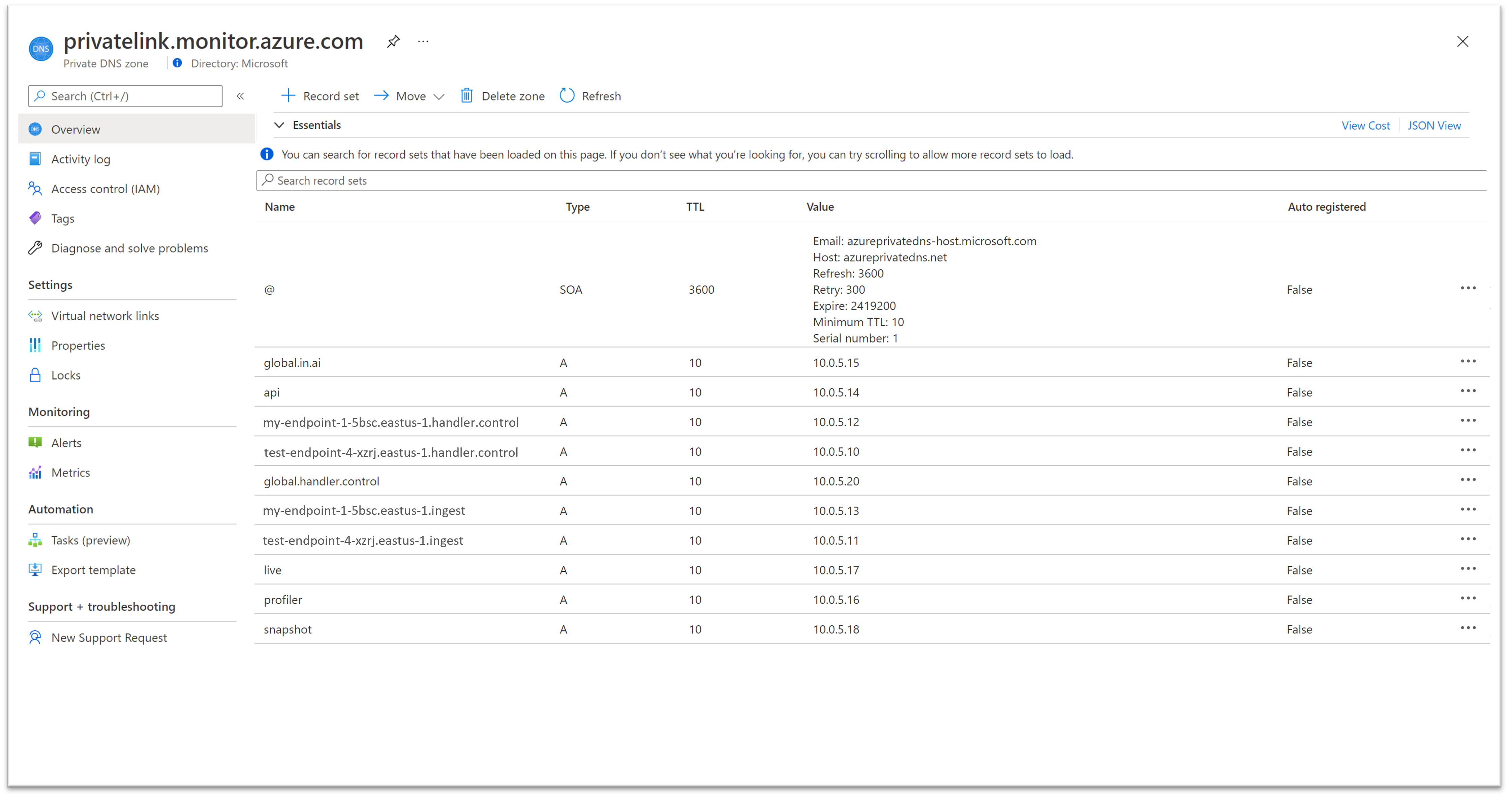

El punto de conexión privado que creó debería tener ahora cinco zonas DNS configuradas:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Cada una de estas zonas asigna puntos de conexión de Azure Monitor específicos a direcciones IP privadas desde el grupo de direcciones IP de la red virtual. Las direcciones IP que se muestran en las imágenes siguientes son solo ejemplos. En su lugar, la configuración debería mostrar direcciones IP privadas de su propia red.

Importante

Los recursos de AMPLS y de punto de conexión privado creados a partir del 1 de diciembre de 2021 usan un mecanismo denominado Compresión de punto de conexión. Ahora los puntos de conexión específicos del recurso como los puntos de conexión OMS, ODS y AgentSVC comparten la misma dirección IP, por región y por zona DNS. Este mecanismo significa que se toman menos direcciones IP del grupo de IP de la red virtual y que se pueden agregar muchos más recursos al AMPLS.

Privatelink-monitor-azure-com

Esta zona abarca los puntos de conexión globales que usa Azure Monitor, es decir, los puntos de conexión que atienden solicitudes a nivel global o regional, no solicitudes específicas de los recursos. Esta zona debe tener puntos de conexión asignados para:

- in.ai: punto de conexión de ingesta de Application Insights (una entrada global y una regional).

- api: punto de conexión de Application Insights y API de Log Analytics.

- live: punto de conexión de métricas en directo de Application Insights.

- profiler: punto de conexión de generador de perfiles de Application Insights.

- snapshot: punto de conexión de instantánea de Application Insights.

- diagservices-query: Application Insights Profiler y Snapshot Debugger (se usan al acceder a los resultados del generador de perfiles o del depurador en el Azure Portal).

Esta zona también abarca los puntos de conexión específicos del recurso para los puntos de conexión de recopilación de datos (DCEs):

<unique-dce-identifier>.<regionname>.handler.control: punto de conexión de configuración privado, parte de un recurso DCE.<unique-dce-identifier>.<regionname>.ingest: punto de conexión de ingesta privado, parte de un recurso DCE.

Puntos de conexión de Log Analytics

Importante

Los AMPLS y puntos de conexión privados creados a partir del 1 de diciembre de 2021 usan un mecanismo denominado Compresión de punto de conexión, Ahora cada punto de conexión específico del recurso, como OMS, ODS y AgentSVC, usa una única dirección IP, por región y por zona DNS, para todas las áreas de trabajo de esa región. Este mecanismo significa que se toman menos direcciones IP del grupo de IP de la red virtual y que se pueden agregar muchos más recursos al AMPLS.

Log Analytics usa cuatro zonas DNS:

- privatelink-oms-opinsights-azure-com: cubre la asignación específica del área de trabajo a los puntos de conexión OMS. Debería ver una entrada para cada área de trabajo vinculada al AMPLS conectado a este punto de conexión privado.

- privatelink-ods-opinsights-azure-com: cubre la asignación específica del área de trabajo a los puntos de conexión ODS, es decir, el punto de conexión de ingesta de Log Analytics. Debería ver una entrada para cada área de trabajo vinculada al AMPLS conectado a este punto de conexión privado.

- privatelink-agentsvc-azure-automation-net: cubre la asignación específica del área de trabajo a los puntos de conexión de automatización del servicio del agente. Debería ver una entrada para cada área de trabajo vinculada al AMPLS conectado a este punto de conexión privado.

- privatelink-blob-core-windows-net: configura la conectividad con la cuenta de almacenamiento de paquetes de soluciones de los agentes globales. A través de ella, los agentes pueden descargar paquetes de soluciones nuevos o actualizados, que también son conocidos como módulos de administración. Solo se necesita una entrada para controlar los agentes de Log Analytics, independientemente del número de áreas de trabajo que se utilicen. Esta entrada solo se agrega a las configuraciones de vínculos privados creadas a partir del 19 de abril de 2021 (o a partir de junio de 2021 en nubes soberanas de Azure).

En la captura de pantalla siguiente se muestran los puntos de conexión asignados para un AMPLS con dos áreas de trabajo en el Este de EE. UU. y una en el Oeste de Europa. Observe que las áreas de trabajo del Este de EE. UU. comparten las direcciones IP. El punto de conexión del área de trabajo del Oeste de Europa está asignado a una dirección IP diferente. El punto de conexión del blob no aparece en esta imagen, pero está configurado.

Compruebe que se está comunicando a través de un vínculo privado

Asegúrese de que su vínculo privado está en buen estado de funcionamiento:

Para validar que las solicitudes ya se envían a través del punto de conexión privado, puede revisarlas con una herramienta de seguimiento de red o, incluso, con el explorador. Por ejemplo, al intentar consultar el área de trabajo o la aplicación, asegúrese de que la solicitud se envía a la dirección IP privada asignada al punto de conexión de la API. En este ejemplo, es 172.17.0.9.

Nota:

Algunos exploradores pueden usar otras configuraciones de DNS. Para obtener más información, consulte Configuración de DNS de explorador. Asegúrese de que se aplica la configuración de DNS.

Para asegurarse de que las áreas de trabajo o los componentes no reciben solicitudes de redes públicas (no conectadas por medio de AMPLS), establezca la ingesta pública del recurso y las marcas de consulta en No, como se explica en Configuración del acceso a los recursos.

Desde un cliente de la red protegida, use

nslookuppara cualquiera de los puntos de conexión enumerados en las zonas DNS. El servidor DNS debe resolverlo en las direcciones IP privadas asignadas en lugar de las direcciones IP públicas que se usan de manera predeterminada.

Pasos siguientes

- Más información sobre el almacenamiento privado para registros personalizados y claves administradas por el cliente.

- Más información sobre Private Link para Azure Automation.

- Más información sobre los nuevos puntos de conexión de recopilación de datos.