Creación y administración de conexiones de Active Directory para Azure NetApp Files

Varias características de Azure NetApp Files requieren que tenga una conexión de Active Directory. Por ejemplo, debe tener una conexión de Active Directory para poder crear un volumen SMB, un volumen NFSv4.1 de Kerberos o un volumen de protocolo dual. En este artículo se muestra cómo crear y administrar conexiones de Active Directory para Azure NetApp Files.

Requisitos y consideraciones de las conexiones de Active Directory

Importante

Debe seguir las instrucciones que se describen en Descripción de las directrices para el diseño y planeamiento de sitios de Active Directory Domain Services para Azure NetApp Files para Active Directory Domain Services (AD DS) o Microsoft Entra Domain Services en uso con Azure NetApp Files.

Antes de crear la conexión de AD, revise Modificar conexiones de Active Directory para Azure NetApp Files para comprender el impacto de realizar cambios en las opciones de configuración de conexión de AD después de crear la conexión de AD. Los cambios en las opciones de configuración de conexión de AD perjudican el acceso del cliente y algunas opciones no se pueden cambiar en absoluto.

Se debe crear una cuenta de Azure NetApp Files en la región donde se implementarán los volúmenes de Azure NetApp Files.

De forma predeterminada, Azure NetApp Files solo permite una conexión de Active Directory (AD) por suscripción.

Puede crear una conexión de Active Directory por cuenta de NetApp.

Antes de inscribirse en esta característica, escriba el campo Tipo de Active Directory en la página de su cuenta.

La cuenta de administrador de conexión de AD Azure NetApp Files debe tener las siguientes propiedades:

- Debe ser una cuenta de usuario de dominio de AD DS en el mismo dominio donde se crean las cuentas de equipo de Azure NetApp Files.

- Debe tener permiso para crear cuentas de equipo (por ejemplo, unión a un dominio de AD) en la ruta de acceso de la unidad organizativa de AD DS especificada en la opción Ruta de acceso de unidad organizativa de la conexión de AD.

- No puede ser una cuenta de servicio administrada de grupo.

La cuenta del administrador de conexiones de AD admite los tipos de cifrado Kerberos AES-128 y Kerberos AES-256 para la autenticación con AD DS para la creación de cuentas de máquina de Azure NetApp Files (por ejemplo, operaciones de unión a un dominio de AD).

Para habilitar el cifrado AES en la cuenta de administrador de conexión de AD Azure NetApp Files, debe usar una cuenta de usuario de dominio de AD que sea miembro de uno de los siguientes grupos de AD DS:

- Admins. del dominio

- Administradores de empresas

- Administradores

- Operadores de cuentas

- Administradores de Microsoft Entra Domain Services _ (Solo Microsoft Entra Domain Services)_

- Como alternativa, también se puede usar una cuenta de usuario de dominio de AD con

msDS-SupportedEncryptionTypespermiso de escritura en la cuenta de administrador de conexión de AD para establecer la propiedad de tipo de cifrado Kerberos en la cuenta de administrador de conexión de AD.

Nota:

Al modificar la configuración para habilitar AES en la cuenta de administrador de la conexión de AD, se recomienda usar una cuenta de usuario que tenga permiso de escritura en el objeto de AD que no sea el administrador de AD de Azure NetApp Files. Puede hacerlo con otra cuenta de administrador de dominio o delegando el control en una cuenta. Para obtener más información, consulte Delegación de administración mediante objetos de unidad organizativa.

Si establece tanto el cifrado AES-128 como AES-256 Kerberos en la cuenta de administrador de la conexión de AD, el cliente de Windows negociará el nivel más alto de cifrado compatible con su AD DS. Por ejemplo, si se admiten AES-128 y AES-256, y el cliente admite AES-256, se usará AES-256.

Para habilitar la compatibilidad con el cifrado AES para la cuenta de administrador en la conexión de AD, ejecute los siguientes comandos de PowerShell de Active Directory:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypees un parámetro multivalor que admite valores AES-128 y AES-256.Para obtener más información, consulte la documentación de Set-ADUser.

Si tiene un requisito a fin de habilitar y deshabilitar determinados tipos de cifrado Kerberos para cuentas de equipo de Active Directory para hosts de Windows unidos a un dominio que se usan con Azure NetApp Files, debe usar el directiva de grupo

Network Security: Configure Encryption types allowed for Kerberos.No establezca la clave del Registro

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes. Esto interrumpirá la autenticación Kerberos con Azure NetApp Files para el host de Windows donde se estableció manualmente esta clave del Registro.Nota:

La configuración de directiva predeterminada para

Network Security: Configure Encryption types allowed for KerberosesNot Defined. Cuando esta configuración de directiva se establece enNot Defined, todos los tipos de cifrado, excepto DES, estarán disponibles para el cifrado Kerberos. Tiene la opción de habilitar la compatibilidad solo con determinados tipos de cifrado Kerberos (por ejemplo,AES128_HMAC_SHA1oAES256_HMAC_SHA1). Pero la directiva predeterminada debe ser suficiente en la mayoría de los casos al habilitar la compatibilidad del cifrado AES con Azure NetApp Files.Para obtener más información, consulte Seguridad de red: configuración de tipos de cifrado permitidos para Kerberos o Configuraciones de Windows para tipos de cifrado compatibles con Kerberos.

Las consultas LDAP solo surten efecto en el dominio especificado en las conexiones de Active Directory (el campo Nombre de dominio DNS de AD). Este comportamiento se aplica a los volúmenes NFS, SMB y de protocolo dual.

Tiempo de espera de la consulta LDAP

De forma predeterminada, las consultas LDAP agotan el tiempo de espera si no se pueden completar de forma oportuna. Si se produce un error en una consulta LDAP debido a un tiempo de espera, se producirá un error en la búsqueda de usuarios o grupos y se puede denegar el acceso al volumen de Azure NetApp Files en función de la configuración de permisos del volumen.

Los tiempos de espera de la consulta pueden producirse en entornos LDAP de gran tamaño con muchos objetos de usuario y grupo, a través de conexiones WAN lentas y si un servidor LDAP recibe demasiadas solicitudes. La configuración de tiempo de espera de Azure NetApp Files para las consultas LDAP se establece en 10 segundos. Considere la posibilidad de aprovechar las características de DN del usuario y el grupo en la conexión de Active Directory para que el servidor LDAP filtre las búsquedas si experimenta problemas de tiempo de espera de consulta LDAP.

Cuentas de NetApp y tipo de Active Directory

Puede usar la página de información general de la cuenta de NetApp para confirmar el tipo de cuenta de Active Directory. Hay tres valores para el tipo de AD:

- NA: cuenta de NetApp existente que solo admite una configuración de AD por suscripción y región. La configuración de AD no se comparte con otras cuentas de NetApp de la suscripción.

- AD múltiple: la cuenta de NetApp es compatible con una configuración de AD en cada cuenta de NetApp de la suscripción. Esto permite más de una conexión de AD por suscripción cuando se usan varias cuentas de NetApp.

- AD compartido: la cuenta de NetApp solo admite una configuración de AD por suscripción y región, pero la configuración se comparte entre cuentas de NetApp en la suscripción y región.

Para más información sobre la relación entre las cuentas de NetApp y las suscripciones, consulte Jerarquía de almacenamiento de Azure NetApp Files.

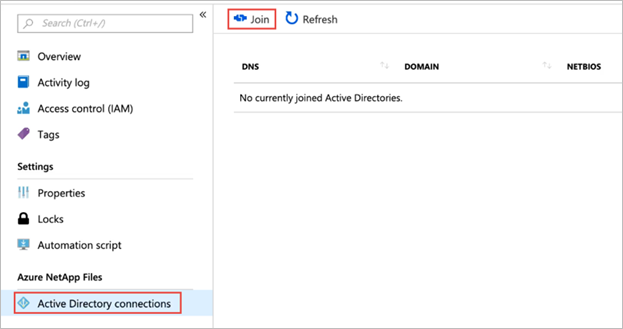

Creación de una conexión de Active Directory

En la cuenta de NetApp, seleccione Conexiones de Active Directory y, a continuación, seleccione Unir.

Nota:

Azure NetApp Files solo admite una conexión de Active Directory dentro de la misma región y la misma suscripción.

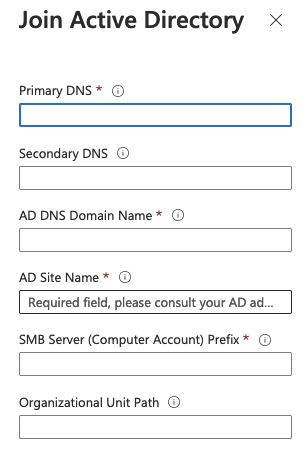

En la ventana Unir Active Directory, especifique la siguiente información según los servicios de dominio que desee utilizar:

DNS principal (obligatorio)

Esta es la dirección IP del servidor DNS principal que se requiere para las operaciones de unión a un dominio de Active Directory, la autenticación SMB, Kerberos y las operaciones LDAP.DNS secundario

Esta es la dirección IP del servidor DNS secundario que se requiere para las operaciones de unión a un dominio de Active Directory, la autenticación SMB, Kerberos y las operaciones LDAP.Nota:

Se recomienda configurar un servidor DNS secundario. Consulte Descripción de las directrices para el diseño de Active Directory Domain Services y planeamiento de sitios para Azure NetApp Files. Asegúrese de que la configuración del servidor DNS cumple los requisitos de Azure NetApp Files. De lo contrario, las operaciones de servicio de Azure NetApp Files, la autenticación SMB, Kerberos o las operaciones LDAP podrían producir un error.

Si usa Microsoft Entra Domain Services, use las direcciones IP de los controladores de dominio de Microsoft Entra Domain Services para DNS principal y DNS secundario, respectivamente.

Nombre de dominio de AD DNS (obligatorio)

Este es el nombre de dominio completo del AD DS que se usa con Azure NetApp Files (por ejemplo,contoso.com).Nombre de sitio de AD (obligatorio)

Este es el nombre del sitio de AD DS que Azure NetApp Files USA para la detección de controladores de dominio.El nombre de sitio predeterminado para AD DS y Microsoft Entra Domain Services es

Default-First-Site-Name. Siga las convenciones de nomenclatura para los nombres de sitio si desea cambiar el nombre del sitio.Nota:

Consulte Descripción de las directrices para el diseño de Active Directory Domain Services y planeamiento de sitios para Azure NetApp Files. Asegúrese de que el diseño y la configuración del sitio AD DS cumplen los requisitos de Azure NetApp Files. De lo contrario, las operaciones de servicio de Azure NetApp Files, la autenticación SMB, Kerberos o las operaciones LDAP podrían producir un error.

Prefijo del servidor SMB (cuenta de equipo) (obligatorio)

Este es el prefijo de nomenclatura para las nuevas cuentas de máquina creadas en AD DS para los volúmenes SMB, de protocolo dual y NFSv4.1 de Kerberos de Azure NetApp Files.Por ejemplo, si el estándar de nomenclatura que su organización usa para los servidores de archivos es

NAS-01,NAS-02y así, escribiríaNASpara el prefijo.Azure NetApp Files creará cuentas de máquinas adicionales en AD DS según sea necesario.

Importante

El cambio de nombre del prefijo del servidor de SMB después de crear la conexión de Active Directory es perjudicial. Tendrá que volver a montar los recursos compartidos de SMB existentes después de cambiar el nombre del prefijo del servidor de SMB.

Ruta de acceso de unidad organizativa

Se trata de la ruta de acceso LDAP para la unidad organizativa (UO) donde se crearán las cuentas de máquina del servidor SMB. Es decir,OU=second level, OU=first level. Por ejemplo, si desea usar una unidad organizativa denominadaANFcreada en la raíz del dominio, el valor seríaOU=ANF.Si no se proporciona ningún valor, Azure NetApp Files usará el contenedor

CN=Computers.Si usa Azure NetApp Files con Microsoft Entra Domain Services, la ruta de acceso de la unidad organizativa es

OU=AADDC Computers

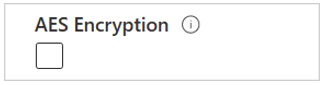

Cifrado AES

Esta opción habilita la compatibilidad con la autenticación de cifrado AES para la cuenta de administrador de la conexión de AD.

Consulte Requisitos para las conexiones de Active Directory para ver los requisitos.

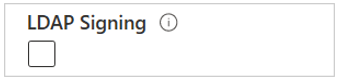

-

Esta opción habilita la firma LDAP. Esta funcionalidad permite la comprobación de integridad de los enlaces LDAP de la autenticación simple y capa de seguridad (SASL) desde Azure NetApp Files y los controladores de dominio de Active Directory Domain Services especificados por el usuario.

Azure NetApp Files admite el enlace de canal LDAP si las opciones de firma de LDAP y LDAP a través de TLS están habilitadas en la conexión de Active Directory. Para más información, consulte ADV190023 | Guía de Microsoft para habilitar el enlace de canal LDAP y la firma LDAP.

Nota:

Los registros PTR de DNS para las cuentas de equipo de AD DS deben crearse en la unidad organizativa de AD DS especificada en la conexión de AD de Azure NetApp Files para que funcione la firma LDAP.

Permitir usuarios NFS locales con LDAP Esta opción permite a los usuarios de cliente NFS locales acceder a volúmenes NFS. Al establecer esta opción, se deshabilitan los grupos extendidos para volúmenes NFS, que limita el número de grupos admitidos para un usuario a 16. Cuando se habilita, los grupos que superan el límite de 16 grupos no se respetan en los permisos de acceso. Para más información, consulte Habilitación de los usuarios de NFS locales con LDAP para acceder a un volumen de dos protocolos.

LDAP a través de TLS

Esta opción habilita LDAP sobre TLS para una comunicación segura entre un volumen Azure NetApp Files y el servidor LDAP de Active Directory. Puede habilitar LDAP sobre TLS para volúmenes de protocolo dual, SMB y NFS de Azure NetApp Files.

Nota:

LDAP a través de TLS no debe estar habilitado si usa Microsoft Entra Domain Services. Microsoft Entra Domain Services usa LDAPS (puerto 636) para proteger el tráfico LDAP en lugar de LDAP a través de TLS (puerto 389).

Para más información, consulte Habilitación de la autenticación LDAP de Active Directory Domain Services (AD DS) para volúmenes NFS.

Certificado CA de raíz del servidor

Esta opción carga el certificado de entidad de certificación usado con LDAP a través de TLS.

Para más información, consulte Habilitación de la autenticación LDAP de Active Directory Domain Services (AD DS) para volúmenes NFS.

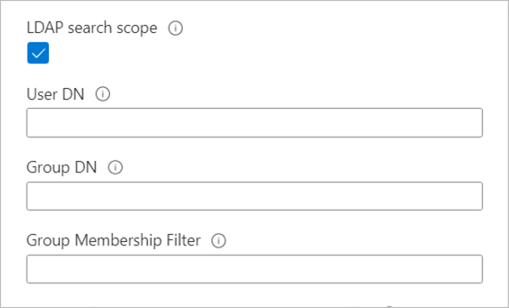

Ámbito de búsqueda LDAP, DN de usuario, DN de grupo y filtro de pertenencia a grupos

La opción de ámbito de búsqueda LDAP optimiza las consultas del almacenamiento LDAP de Azure NetApp Files para su uso con topologías de AD DS grandes y LDAP con grupos extendidos o estilo de seguridad de Unix con un volumen de protocolo dual Azure NetApp Files.

Las opciones DN de usuario y DN de grupo permiten establecer la base de búsqueda en LDAP de AD DS. Estas opciones limitan las áreas de búsqueda para las consultas LDAP, lo que reduce el tiempo de búsqueda y ayuda a reducir los tiempos de espera de consulta de LDAP.

La opción Filtro de pertenencia a grupos permite crear un filtro de búsqueda personalizado para los usuarios que son miembros de grupos de AD DS específicos.

Consulte Configuración de LDAP de AD DS con grupos extendidos para el acceso a volúmenes NFS para más información sobre estas opciones.

Servidor preferido para el cliente LDAP

La opción Servidor preferido para el cliente LDAP permite enviar las direcciones IP de hasta dos servidores de AD como una lista separada por comas. En lugar de ponerse en contacto secuencialmente con todos los servicios de AD detectados para un dominio, el cliente LDAP se pondrá en contacto en primer lugar con los servidores especificados.

Conexiones SMB cifradas al controlador de dominio

Conexiones SMB cifradas al controlador de dominio: especifica si se debe usar el cifrado para la comunicación entre un servidor SMB y un controlador de dominio. Cuando se habilita, solo se usará SMB3 para las conexiones cifradas del controlador de dominio.

Esta funcionalidad actualmente está en su versión preliminar. Si es la primera vez que usa conexiones SMB cifradas al controlador de dominio, debe registrarlas:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCCompruebe el estado del registro de la característica:

Nota:

RegistrationState puede estar en el estado

Registeringhasta 60 minutos antes de cambiar aRegistered. Espere hasta que el estado seaRegisteredantes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCTambién puede usar los comandos de la CLI de Azure

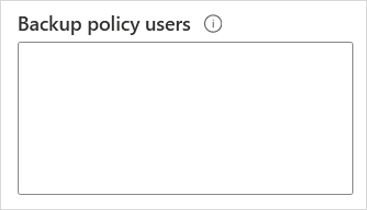

az feature registeryaz feature showpara registrar la característica y mostrar el estado del registro.Usuarios de directivas de copia de seguridad Esta opción concede privilegios de seguridad adicionales a usuarios o grupos de dominio de AD DS que requieren privilegios de copia de seguridad elevados para admitir flujos de trabajo de copia de seguridad, restauración y migración en Azure NetApp Files. Los grupos o cuentas de usuario de AD DS especificados tendrán permisos NTFS elevados en el nivel de archivo o carpeta.

Los siguientes privilegios se aplican cuando se usa la opción Usuarios de la directiva de copia de seguridad:

Privilegio Descripción SeBackupPrivilegeHacer copias de seguridad de archivos y directorios, reemplazando cualquier lista de control de acceso. SeRestorePrivilegeRestaurar archivos y directorios, reemplazando cualquier lista de control de acceso.

Establecer cualquier identificador de seguridad de grupos o usuarios válido como propietario del archivo.SeChangeNotifyPrivilegeOmita la comprobación transversal.

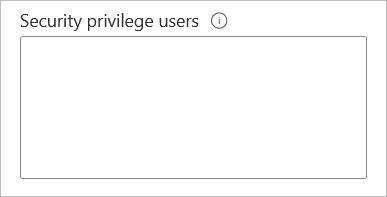

No es necesario que los usuarios con este privilegio tengan permisos de recorrido (x) para recorrer carpetas o vínculos simbólicos.Usuarios con privilegios de seguridad

Puede conceder privilegios de seguridad (SeSecurityPrivilege) a los usuarios o grupos de AD DS que requieran privilegios elevados para acceder a los volúmenes de Azure NetApp Files. Se permitirá que los usuarios o grupos de AD DS especificados realicen determinadas acciones en recursos compartidos de SMB que requieren privilegios de seguridad no asignados de forma predeterminada a los usuarios del dominio.

El siguiente privilegio se aplica cuando se usa la opción Usuarios con privilegios de seguridad:

Privilegio Descripción SeSecurityPrivilegeAdministrar operaciones de registro. Esta característica se usa para instalar SQL Server en determinados escenarios en los que una cuenta de dominio de AD DS no administradora debe conceder temporalmente privilegios de seguridad elevados.

Nota:

El uso de la característica Usuarios con privilegios de seguridad se basa en la característica Recursos compartidos de disponibilidad continua de SMB. La disponibilidad continua de SMB no se admite en aplicaciones personalizadas. Solo se admite para cargas de trabajo que usen Citrix App Layering, contenedores de perfiles de usuario de FSLogix y Microsoft SQL Server (no para Linux SQL Server).

Importante

El uso de la característica Usuarios con privilegios de seguridad requiere que envíe una solicitud de lista de espera desde la página de envío de la lista de espera de la versión preliminar pública de recursos compartidos con disponibilidad continua de SMB para Azure NetApp Files. Para poder usar esta característica, espere hasta recibir un correo electrónico de confirmación oficial del equipo de Azure NetApp Files.

El uso de esta característica es opcional y solo se admite para SQL Server. La cuenta de dominio de AD DS usada para instalar SQL Server debe existir antes de agregarla al campo Usuarios con privilegios de seguridad. Al agregar la cuenta del instalador de SQL Server a la opción Usuarios con privilegios de seguridad, el servicio Azure NetApp Files podría validar la cuenta poniéndose en contacto con el controlador de dominio AD DS. Esta acción puede producir un error si Azure NetApp Files no puede ponerse en contacto con el controlador de dominio de AD DS.Para más información sobre

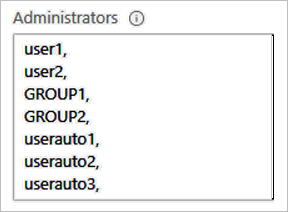

SeSecurityPrivilegey SQL Server, consulte Error en la instalación de SQL Server si la cuenta de configuración no tiene determinados permisos del usuario.Usuarios con privilegios de administrador

Esta opción concede privilegios de seguridad adicionales a usuarios o grupos de AD DS que requieran privilegios elevados para acceder a los volúmenes de Azure NetApp Files. Las cuentas especificadas tendrán permisos elevados en el nivel de archivo o carpeta.

Nota:

Los administradores de dominio se agregan automáticamente al grupo Administradores de usuarios con privilegios.

Nota:

Este privilegio es útil para las migraciones de datos.

Los siguientes privilegios se aplican cuando se usa la opción Usuarios con privilegios de administrador:

Privilegio Descripción SeBackupPrivilegeHacer copias de seguridad de archivos y directorios, reemplazando cualquier lista de control de acceso. SeRestorePrivilegeRestaurar archivos y directorios, reemplazando cualquier lista de control de acceso.

Establecer cualquier identificador de seguridad de grupos o usuarios válido como propietario del archivo.SeChangeNotifyPrivilegeOmita la comprobación transversal.

No es necesario que los usuarios con este privilegio tengan permisos de recorrido (x) para recorrer carpetas o vínculos simbólicos.SeTakeOwnershipPrivilegeTomar posesión de archivos y otros objetos. SeSecurityPrivilegeAdministrar operaciones de registro. SeChangeNotifyPrivilegeOmita la comprobación transversal.

No es necesario que los usuarios con este privilegio tengan permisos de recorrido (x) para recorrer carpetas o vínculos simbólicos.Las credenciales, incluidos el nombre de usuario y la contraseña

Importante

Aunque Active Directory admite contraseñas de 256 caracteres, las contraseñas de Active Directory con Azure NetApp Files no pueden superar los 64 caracteres.

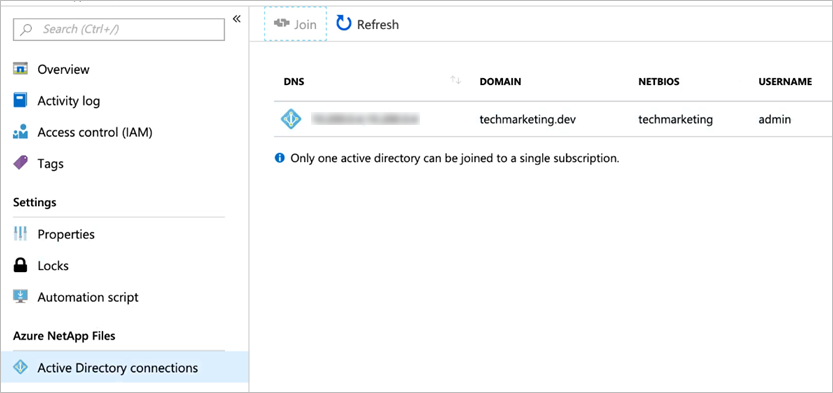

Seleccione Unirse.

Aparece la conexión de Active Directory que creó.

Creación de una conexión de Active Directory por cuenta de NetApp (versión preliminar)

Con esta característica, cada cuenta de NetApp dentro de una suscripción de Azure puede tener su propia conexión de AD. Una vez configurada, la conexión de AD de la cuenta de NetApp se usa al crear un volumen de SMB, un volumen de NFSv4.1 Kerberos o un volumen de protocolo dual. Esto significa que Azure NetApp Files admite más de una conexión de AD por suscripción de Azure cuando se usan varias cuentas de NetApp.

Nota:

Si una suscripción tiene habilitadas tanto esta característica como la de Active Directory compartido, sus cuentas existentes seguirán compartiendo la configuración de AD. Cualquier nueva cuenta de NetApp creada en la suscripción puede usar sus propias configuraciones de AD. Puede confirmar su configuración en la página de información general de su cuenta, en el campo Tipo de AD.

Consideraciones

- El ámbito de cada configuración de AD se limita a su cuenta principal de NetApp.

Registrar la característica

La característica para crear una conexión de AD por cuenta de NetApp está actualmente en versión preliminar. Antes de usar esta característica por primera vez, debe registrarla. Después del registro, la característica está habilitada y funciona en segundo plano.

Registre la característica:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryCompruebe el estado del registro de la característica:

Nota:

RegistrationState puede estar en el estado

Registeringhasta 60 minutos antes de cambiar aRegistered. Espere hasta que el estado sea Registrado antes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

También puede usar los comandos de la CLI de Azure az feature register y az feature show para registrar la característica y mostrar el estado del registro.

Asignación de varias cuentas de NetApp de la misma suscripción y región a una conexión de AD (versión preliminar)

La característica de AD compartido permite que todas las cuentas de NetApp compartan una conexión de AD creada por una de las cuentas de NetApp que pertenecen a la misma suscripción y a la misma región. Por ejemplo, con esta característica, todas las cuentas de NetApp de la misma suscripción y región pueden usar la configuración común de AD para crear un volumen SMB, un volumen NFSv4.1 de Kerberos o un volumen de protocolo dual. Cuando se use esta característica, la conexión de AD será visible en todas las cuentas de NetApp que estén en la misma suscripción y región.

Con la introducción de la característica para crear una conexión de AD por cuenta de NetApp, no se aceptan nuevos registros de características para la característica de AD compartido.

Nota:

Puede registrarse para usar una conexión de AD por cuenta de NetApp si ya está inscrito en la versión preliminar de AD compartido. Si actualmente alcanza el máximo de 10 cuentas de NetApp por región de Azure por suscripción, debe iniciar una solicitud de soporte técnico para aumentar el límite. Puede confirmar su configuración en la página de información general de su cuenta, en el campo Tipo de AD.

Restablecimiento de la contraseña de la cuenta de equipo de Active Directory

Si restablece accidentalmente la contraseña de la cuenta de equipo de AD en el servidor de AD o el servidor de AD no es accesible, puede restablecer de forma segura la contraseña de la cuenta de equipo para conservar la conectividad con sus volúmenes. Un restablecimiento afecta a todos los volúmenes del servidor SMB.

Registrar la característica

Actualmente, la característica para restablecer la contraseña de la cuenta de equipo de Active Directory se encuentra en versión preliminar pública. Si va a usar esta característica por primera vez, debe registrarla primero.

- Registre la característica restablecer la contraseña de la cuenta de equipo de Active Directory:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Compruebe el estado del registro de la característica. RegistrationState puede estar en el estado

Registeringhasta 60 minutos antes de cambiar aRegistered. Espere hasta que el estado seaRegisteredantes de continuar.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

También puede usar los comandos de la CLI de Azure az feature register y az feature show para registrar la característica y mostrar el estado del registro.

Pasos

- Vaya al menú Información general del volumen. Seleccione restablecer la cuenta de Active Directory.

Como alternativa, vaya al menú Volúmenes. Identifique el volumen para el que quiere restablecer la cuenta de Active Directory y seleccione el menú de tres puntos (

Como alternativa, vaya al menú Volúmenes. Identifique el volumen para el que quiere restablecer la cuenta de Active Directory y seleccione el menú de tres puntos (...) al final de la fila. Seleccione restablecer la cuenta de Active Directory.

- Aparecerá un mensaje de advertencia explicando las implicaciones de esta acción. Escriba Sí en el cuadro de texto para continuar.

Pasos siguientes

- Descripción de las directrices para el diseño de Active Directory Domain Services y planeamiento de sitios para Azure NetApp Files

- Modificación de las conexiones de Active Directory

- Creación de un volumen SMB

- Creación de un volumen de protocolo dual

- Configuración del cifrado Kerberos de NFSv4.1

- Install a new Active Directory forest using Azure CLI (Instalación de un nuevo bosque de Active Directory en la CLI de Azure)

- Habilitación de la autenticación LDAP de Active Directory Domain Services (AD DS) para volúmenes NFS

- Configuración de LDAP de AD DS con grupos extendidos para el acceso a volúmenes NFS