Creación de un servidor configurado con una identidad administrada asignada por el usuario y un TDE administrado por el cliente

Se aplica a: Azure SQL Database

En esta guía paso a paso se describen los pasos para crear un servidor lógico en Azure configurado con cifrado de datos transparente (TDE) mediante claves administradas por el cliente (CMK) con una identidad administrada asignada por el usuario para acceder a Azure Key Vault.

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Requisitos previos

- En esta guía paso a paso se supone que ya ha creado una instancia de Azure Key Vault y que ha importado una clave en ella para usarla como protección de TDE para Azure SQL Database. Para más información, vea Cifrado de datos transparente compatible con BYOK.

- La protección contra eliminación temporal y purga debe estar habilitada en el almacén de claves.

- Debe haber creado una identidad administrada asignada por el usuario y haberle proporcionado los permisos de TDE necesarios (Get, Wrap Key, Unwrap Key) en el almacén de claves anterior. Para crear una identidad administrada asignada por el usuario, vea Crear una identidad administrada asignada por el usuario.

- Es preciso tener instalado y en ejecución Azure PowerShell.

- [Recomendado pero opcional] Cree primero el material de clave para el protector de TDE en un módulo de seguridad de hardware (HSM) o en un almacén local de claves e importe el material de clave a Azure Key Vault. Siga las instrucciones para usar un módulo de seguridad de hardware (HSM) y Key Vault para más información.

Creación de un servidor configurado con TDE mediante una clave administrada por el cliente (CMK)

Los pasos siguientes describen el proceso para crear una base de datos y un servidor lógico de Azure SQL Database con una identidad administrada asignada por el usuario asignada. La identidad administrada asignada por el usuario es necesaria para configurar una clave administrada por el cliente para TDE en el momento de crear el servidor.

Vaya a la página Seleccione una opción de implementación de SQL en Azure Portal.

Si aún no ha iniciado sesión en Azure Portal, hágalo cuando se le solicite.

En Bases de datos SQL, deje Tipo de recurso establecido en Base de datos única y seleccione Crear.

En la pestaña Básico del formulario Create SQL Database, en Detalles del proyecto, seleccione la suscripción de Azure correcta.

En Grupo de recursos, seleccione Crear nuevo, especifique un nombre válido para el grupo de recursos y seleccione Aceptar.

En Nombre de base de datos, escriba

ContosoHR.En Servidor, seleccione Crear nuevo y rellene el formulario Nuevo servidor con los valores siguientes:

- Nombre del servidor: escriba un nombre de servidor único. Los nombres de los servidores deben ser globalmente únicos en todos los servidores de Azure, no solo únicos dentro de una suscripción. Escriba algo como

mysqlserver135; Azure Portal le avisa de si está disponible o no. - Inicio de sesión del administrador del servidor: escriba un nombre de inicio de sesión de administrador, por ejemplo,

azureuser. - Contraseña: escriba una contraseña que cumpla los requisitos de contraseña y escríbala de nuevo en el campo Confirmar contraseña.

- Ubicación: seleccione una ubicación en la lista desplegable.

- Nombre del servidor: escriba un nombre de servidor único. Los nombres de los servidores deben ser globalmente únicos en todos los servidores de Azure, no solo únicos dentro de una suscripción. Escriba algo como

Seleccione Siguiente: Redes en la parte inferior de la página.

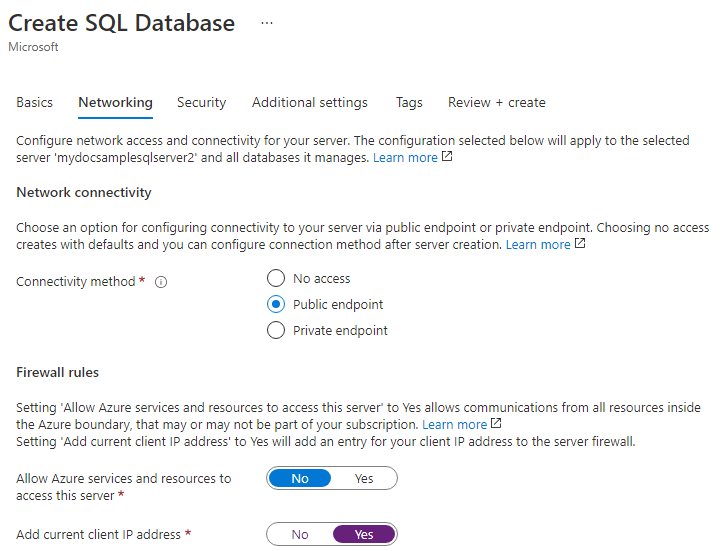

En la pestaña Redes, en Método de conectividad, seleccione Punto de conexión público.

En Reglas de firewall, establezca Agregar dirección IP del cliente actual en Sí. Deje la opción Permitir que los servicios y recursos de Azure accedan a este grupo de servidores establecida en No.

Seleccione Siguiente: Seguridad en la parte inferior de la página.

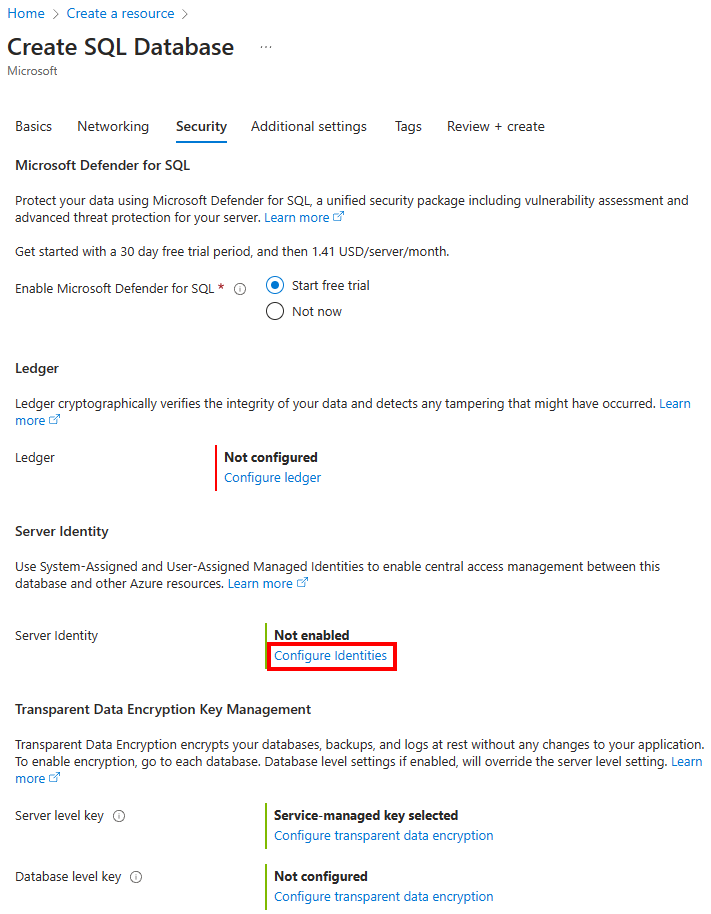

En la pestaña Seguridad, en Identidad de servidor, seleccione Configurar identidades.

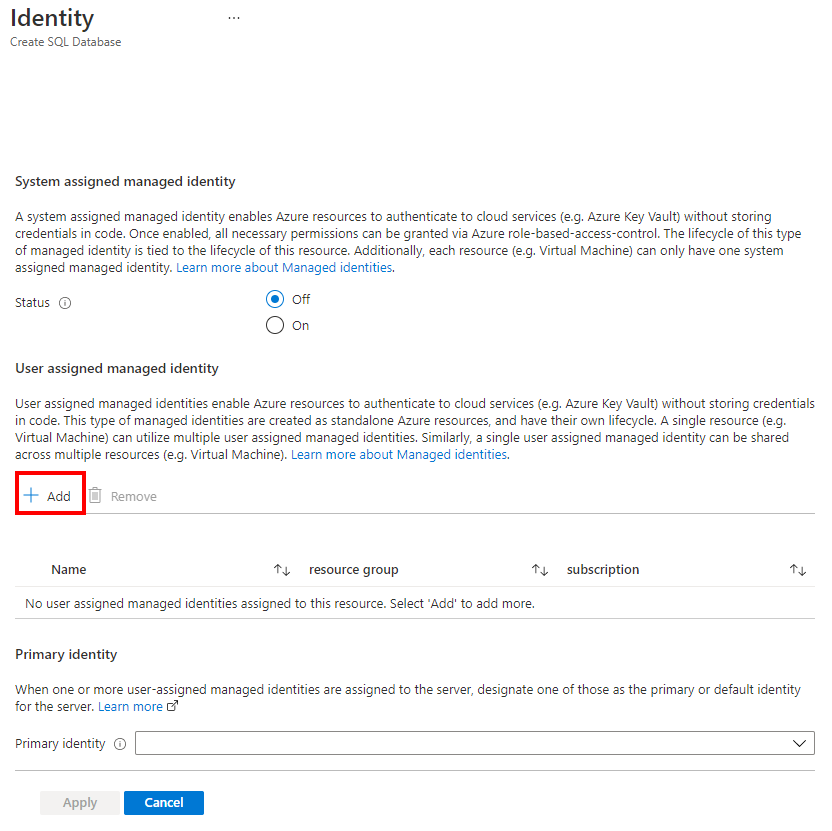

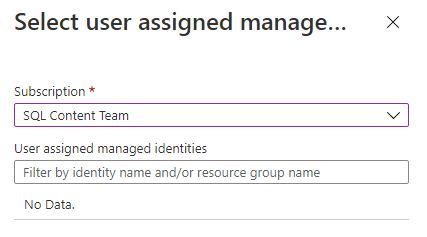

En el panel Identidad, seleccione Desactivado para Identidad administrada asignada por el sistema y, a continuación, seleccione Agregar en Identidad administrada asignada por el usuario. En Suscripción seleccione la suscripción deseada y, a continuación, en Identidades administradas asignadas por el usuario, seleccione la identidad administrada asignada por el usuario deseada en la suscripción seleccionada. Después, seleccione el botón Agregar.

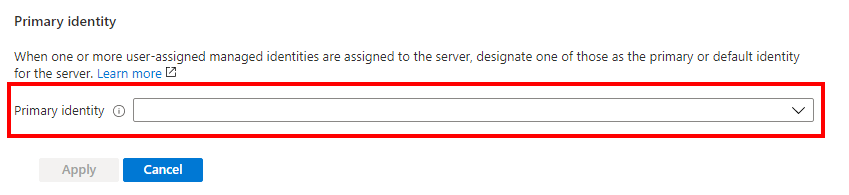

En Identidad principal, seleccione la misma identidad administrada asignada por el usuario seleccionada en el paso anterior.

Seleccione Aplicar.

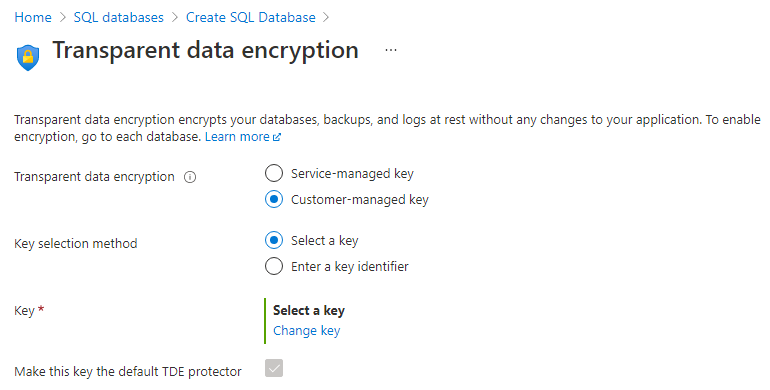

En la pestaña Seguridad, en Administración de claves de cifrado de datos transparente, tiene la opción de configurar el cifrado de datos transparente para el servidor o la base de datos.

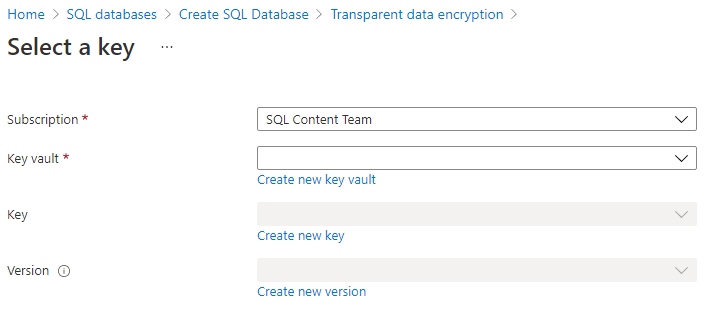

- En Clave de nivel de servidor: seleccione Configurar cifrado de datos transparente. Seleccione Clave administrada por el cliente y aparecerá una opción para elegir Seleccionar una clave. Seleccione Cambiar clave. Seleccione la Subscription deseada, el Almacén de claves, la Clave y la Versión para la clave administrada por el cliente que se usará para TDE. Seleccione el botón Seleccionar.

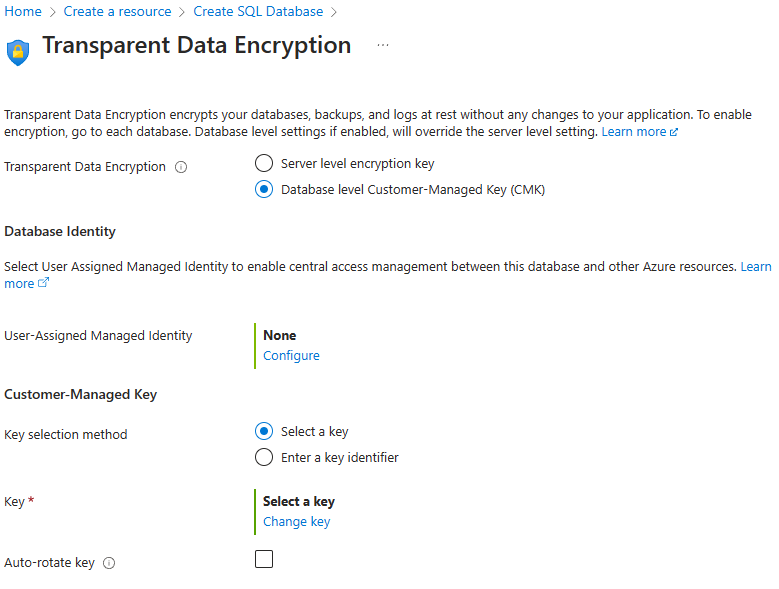

- En Clave de nivel de base de datos: seleccione Configurar cifrado de datos transparente. Seleccione Clave administrada por el cliente de nivel de base de datos y aparecerá una opción para configurar la identidad de base de datos y la clave administrada por el cliente. Seleccione Configurar para configurar una identidad administrada asignada por el usuario para la base de datos, similar al paso 13. Seleccione Cambiar clave para configurar una clave administrada por el cliente. Seleccione la Subscription deseada, el Almacén de claves, la Clave y la Versión para la clave administrada por el cliente que se usará para TDE. También tiene la opción de habilitar la Rotación automática de claves en el menú Cifrado de datos transparente. Seleccione el botón Seleccionar.

Seleccione Aplicar.

En la parte inferior de la página, seleccione Revisar y crear.

En la página Revisar y crear, después de revisar, seleccione Crear.

Pasos siguientes

- Comience a trabajar con la integración de Azure Key Vault y la compatibilidad de Bring Your Own Key con TDE: Activación del TDE con su propia clave desde Key Vault.