Conceptos de identidad de Azure VMware Solution.

Las nubes privadas de Azure VMware Solution se aprovisionan con vCenter Server y NSX Manager. Use vCenter Server para administrar cargas de trabajo de máquina virtual (VM) y NSX Manager para administrar y ampliar la nube privada. El rol CloudAdmin se usa para vCenter Server y el rol CloudAdmin (con permisos restringidos) se usa para NSX Manager.

Acceso e identidad de vCenter Server

En Azure VMware Solution, VMware vCenter Server tiene una cuenta de usuario local integrada denominada CloudAdmin que tiene asignado el rol CloudAdmin. Puede configurar usuarios y grupos en Windows Server Active Directory con el rol CloudAdmin en la nube privada. En general, el rol CloudAdmin crea y administra las cargas de trabajo en la nube privada. En cambio, en Azure VMware Solution, el rol CloudAdmin tiene privilegios de vCenter Server que son distintos a los de otras soluciones de nube e implementaciones locales de VMware.

Importante

La cuenta de usuario local CloudAdmin debe tratarse como una cuenta de acceso de emergencia para escenarios de urgencia en la nube privada. No está pensado para usarse para actividades administrativas diarias ni para la integración con otros servicios.

En una implementación local de vCenter Server y ESXi, el administrador tiene acceso a la cuenta administrator@vsphere.local de vCenter Server y a la cuenta raíz de ESXi. El administrador también se puede asignar a más usuarios y grupos de Windows Server Active Directory.

En una implementación de Azure VMware Solution, el administrador no tiene acceso a la cuenta de usuario de administrador ni a la cuenta raíz de ESXi. Pero el administrador puede asignar usuarios y grupos de Windows Server Active Directory al rol CloudAdmin en vCenter Server. El rol CloudAdmin no tiene permisos para agregar un origen de identidad como un servidor de Protocolo ligero de acceso a directorios (LDAP) local o LDAP seguro (LDAPS) a vCenter Server. Sin embargo, puede usar comandos de ejecución para agregar un origen de identidad y asignar el rol CloudAdmin a usuarios y grupos.

Una cuenta de usuario en una nube privada no puede acceder ni administrar componentes de administración específicos que Microsoft admite y administra. Por ejemplo, clústeres, hosts, almacenes de datos y conmutadores virtuales distribuidos.

Nota:

En Azure VMware Solution, el dominio de inicio de sesión único (SSO) vsphere.local se proporciona como un recurso administrado para admitir operaciones de plataforma. No se puede usar para crear o administrar grupos y usuarios locales, excepto los que se proporcionan de manera predeterminada con la nube privada.

Importante

Azure VMware Solution ofrece roles personalizados en vCenter Server, pero actualmente no los ofrece en el portal de Azure VMware Solution. Para obtener más información, consulte la sección Creación de roles personalizados en vCenter Server más adelante en este artículo.

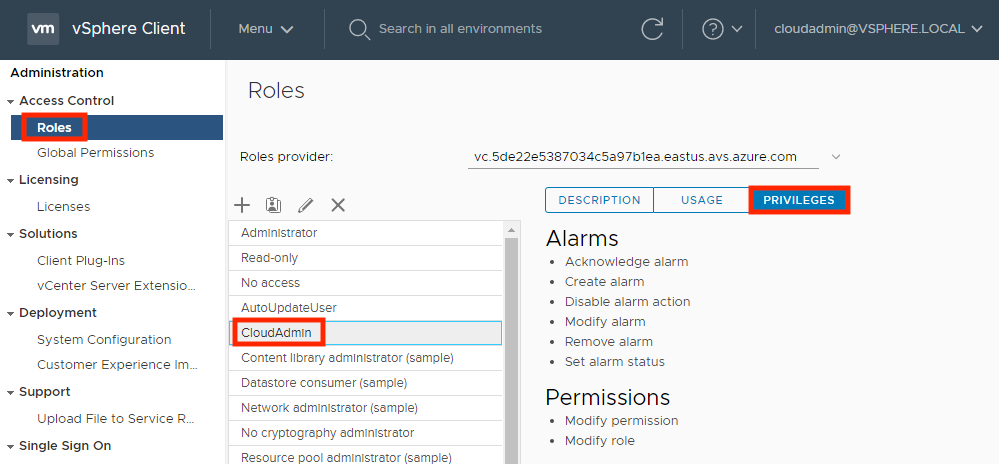

Ver los privilegios de vCenter Server

Siga estos pasos para ver los privilegios concedidos al rol CloudAdmin de Azure VMware Solution en vCenter de la nube privada de Azure VMware Solution.

Inicie sesión en el cliente de vSphere y vaya a Menú>Administración.

Mire en Control de acceso, seleccione Roles.

En la lista de roles, seleccione CloudAdmin y luego, seleccione Privilegios.

El rol CloudAdmin de Azure VMware Solution tiene los siguientes privilegios en vCenter Server. Para más información, consulte la documentación del producto de VMware.

| Privilegio | Descripción |

|---|---|

| Alarmas | Confirmar alarma Crear alarma Deshabilitar acción de alarma Modificar alarma Eliminar alarma Establecer estado de la alarma |

| Biblioteca de contenido | Agregar elemento de biblioteca Agregar certificado raíz al almacén de confianza Marcar una plantilla Desmarcar una plantilla Crear una suscripción para una biblioteca publicada Crear biblioteca local Crear o eliminar un registro de Harbor Crear biblioteca suscrita Crear, eliminar o purgar un proyecto de registro de Harbor Eliminar elemento de biblioteca Eliminar biblioteca local Eliminar el certificado raíz del almacén de confianza Eliminar biblioteca suscrita Eliminar la suscripción de una biblioteca publicada Descarga de archivos Expulsar elementos de biblioteca Desalojar biblioteca suscrita Importar almacenamiento Administrar los recursos del registro de Harbor en el recurso de proceso especificado Sondear información de suscripción Publicar un elemento de biblioteca en sus suscriptores Publicar una biblioteca en sus suscriptores Leer en el almacenamiento Sincronizar elemento de biblioteca Sincronizar biblioteca suscrita Escribir introspección Actualizar valores de configuración Actualizar archivos Actualizar biblioteca Actualizar elemento de biblioteca Actualizar biblioteca local Actualizar biblioteca suscrita Actualizar la suscripción de una biblioteca publicada Ver valores de configuración |

| Operaciones criptográficas | Acceso directo |

| Almacén de datos | Asignar espacio Examen de un almacén de datos Configurar almacén de datos Operaciones de archivo de bajo nivel Quitar archivos Actualizar metadatos de máquina virtual |

| Carpeta | Crear carpeta de Eliminar carpeta Mover carpeta Cambiar el nombre de la carpeta |

| Operaciones | Cancelar tarea Etiqueta global Salud Registrar eventos Administrar atributos personalizados Administradores de servicio Establecer atributo personalizado Etiqueta del sistema |

| Host | Replica de vSphere Administrar replicación |

| Network | Asignar red |

| Permisos | Modificar permisos Modificar rol |

| Almacenamiento controlado por perfiles | Vista de almacenamiento controlado por perfiles |

| Recurso | Aplicar recomendaciones Asignar vApp a un grupo de recursos Assign virtual machine to resource pool Crear grupo de recursos Migrar máquina virtual apagada Migrar máquina virtual encendida Modificar grupo de recursos Mover grupo de recursos Consultar vMotion Eliminar grupo de recursos Cambiar nombre del grupo de recursos |

| Tarea programada | Crear la tarea Modificar tarea Quitar tarea Ejecutar tarea |

| Sesiones | Mensaje Validar sesión |

| Vista de almacenamiento | Ver |

| vApp | Agregar máquina virtual Asignar grupo de recursos Asignar vApp Clonar Crear Eliminar Exportación Importar Move Apagado Encendido Cambiar nombre Suspender Unregister Ver el entorno de OVF Configuración de aplicaciones de vApp Configuración de instancias de vApp Configuración de managedBy de vApp Configuración de recursos de vApp |

| Máquina virtual | Cambiar configuración Adquirir la concesión de disco Agregar disco existente Agregar disco nuevo Agregar o eliminar dispositivo Configuración avanzada Cambiar cantidad de CPU Cambiar memoria Cambio de configuración Cambiar la ubicación del archivo de intercambio Cambiar recurso Configurar el dispositivo USB del host Configurar el dispositivo sin procesar Configurar managedBy Mostrar configuración de conexión Extender disco virtual Modificar la configuración del dispositivo Consultar compatibilidad con tolerancia a errores Consultar archivos sin propietario Recargar desde rutas de acceso Quitar disco Cambiar nombre Restablecer información de invitados Establecer anotación Alternar el seguimiento de cambios de disco Alternar la bifurcación principal Actualizar compatibilidad con máquina virtual Editar inventario Crear a partir de un elemento existente Crear nuevo Move Registro Remove Unregister Operaciones de invitado Modificación de alias de operación de invitado Consulta de alias de operación de invitado Modificaciones de operación de invitado Ejecución del programa de operaciones de invitado Consultas de operaciones de invitado Interacción Responder pregunta Operación de copia de seguridad en la máquina virtual Configurar soporte de CD Configurar soporte de disquete Conexión de dispositivos Interacción de la consola Crear captura de pantalla Desfragmentar todos los discos Arrastrar y colocar Administración del sistema operativo invitado de VIX API Inyectar códigos de digitalización de USB HID Instalar herramientas de VMWare Pausar o desactivar la pausa Operaciones de borrado o reducción Apagado Encendido Registrar sesión en la máquina virtual Volver a reproducir sesión en la máquina virtual Reset Reanudar tolerancia a errores Suspender Suspender tolerancia a errores Conmutación por error de prueba Reiniciar prueba de máquina virtual secundaria Desactivar tolerancia a errores Activar tolerancia a errores Aprovisionamiento Permitir acceso al disco Permitir acceso al archivo Permitir acceso a disco de solo lectura Permitir descarga de máquina virtual Clonar plantilla Clonar máquina virtual Crear plantilla a partir de máquina virtual Personalizar invitado Implementar plantilla Marcar como plantilla Modificar especificación de personalización Promocionar discos Leer especificaciones de personalización Configuración del servicio Permitir notificaciones Permitir sondeo de notificaciones de eventos globales Administrar la configuración del servicio Modificar configuraciones de servicio Consultar configuraciones de servicio Leer configuraciones de servicio Administración de instantáneas Create snapshot Quitar instantánea Cambiar nombre de instantánea Revertir instantánea Replica de vSphere Configuración de la replicación Administrar replicación Supervisión de la replicación |

| vService | Crear dependencia Destruir dependencia Volver a configurar la configuración de dependencia Actualizar dependencia |

| Etiquetas de vSphere | Asignar y anular la asignación de la etiqueta vSphere Crear etiqueta vSphere Crear categoría de etiqueta vSphere Eliminar etiqueta vSphere Eliminar categoría de etiqueta vSphere Editar etiqueta vSphere Editar categoría de etiqueta vSphere Modificar el campo UsedBy de la categoría Modificar el campo UsedBy de la etiqueta |

Creación de roles personalizados en vCenter Server

Azure VMware Solution admite el uso de roles personalizados con privilegios iguales o menores que el rol CloudAdmin. Use el rol CloudAdmin para crear, modificar o eliminar roles personalizados con privilegios menores o iguales que su rol actual.

Nota:

Puede crear roles con privilegios mayores que CloudAdmin. No obstante, no puede asignar el rol a ningún usuario o grupo ni eliminarlo. No se admiten los roles con privilegios mayores que los de CloudAdmin.

Para evitar la creación de roles que no se pueden asignar o eliminar, clone el rol CloudAdmin como base para crear nuevos roles personalizados.

Crear un rol personalizado

Inicie sesión en vCenter Server con cloudadmin@vsphere.local o un usuario con el rol CloudAdmin.

Navegue a la sección configuración Roles y seleccione Menú>Administración>Access Control>Roles.

Seleccione el rol CloudAdmin y seleccione el icono de la acción Clonación de roles.

Nota:

No clone el rol Administrador porque no se puede usar. Además, el rol personalizado creado no se puede eliminar mediante cloudadmin@vsphere.local.

Proporcione el nombre que desee para el rol clonado.

Quite privilegios del rol y seleccione Aceptar. El rol clonado está visible en la lista de roles.

Aplicación de un rol personalizado

Navegue hasta el objeto que requiere el permiso agregado. Por ejemplo, para aplicar el permiso a una carpeta, vaya a Menú>VM y plantillas>Nombre de carpeta.

Haga clic con el botón derecho en el objeto y seleccione Agregar permiso.

Seleccione el origen de identidad en el menú desplegable Usuario, donde se pueden encontrar el grupo o el usuario.

Busque el usuario o el grupo después de seleccionar el origen de identidad en la sección Usuario.

Seleccione el rol que quiera aplicar al usuario o grupo.

Nota:

Si intenta aplicar un usuario o grupo a un rol con privilegios mayores que los de CloudAdmin, se producirán errores.

Marque la casilla Propagate to children (Propagar a elementos secundarios) si es necesario y seleccione Aceptar. El permiso agregado se muestra en la sección Permisos.

Acceso e identidad de VMware NSX Manager

Cuando se aprovisiona una nube privada mediante Azure Portal, los componentes de administración del centro de datos (SDDC) definidos por software, como vCenter Server y VMware NSX Manager, se aprovisionan para los clientes.

Microsoft es responsable de la administración del ciclo de vida de los dispositivos NSX, como VMware NSX Manager y dispositivos de VMware NSX Edge. Son responsables de arrancar la configuración de red, como la creación de la puerta de enlace de nivel 0.

Es responsable de la configuración de redes definidas por software (SDN) de VMware NSX, por ejemplo:

- Segmentos de red

- Otras puertas de enlace de nivel 1

- Reglas de firewall distribuidas

- Servicios con estado, como el firewall de puerta de enlace

- Equilibrador de carga en puertas de enlace de nivel 1

Puede acceder a VMware NSX Manager mediante el usuario local integrado "cloudadmin" asignado a un rol personalizado que proporciona privilegios limitados a un usuario para administrar VMware NSX. Aunque Microsoft administra el ciclo de vida de VMware NSX, un usuario no permite determinadas operaciones. Las operaciones no permitidas incluyen la edición de la configuración de los nodos de transporte perimetral y host o el inicio de una actualización. Para los nuevos usuarios, Azure VMware Solution los implementa con un conjunto específico de permisos que necesita ese usuario. El propósito es proporcionar una separación clara de control entre la configuración del plano de control de Azure VMware Solution y el usuario de la nube privada de Azure VMware Solution.

En el caso de las nuevas implementaciones de nube privada, se proporciona acceso a VMware NSX con un usuario local integrado cloudadmin asignado al rol de cloudadmin con un conjunto específico de permisos para usar la funcionalidad de VMware NSX para cargas de trabajo.

Permisos de usuario de VMware NSX cloudadmin

Los permisos siguientes se asignan al usuario de cloudadmin de Azure VMware Solution NSX.

Nota:

usuario cloudadmin de VMware NSX en Azure VMware Solution no es lo mismo que el usuario cloudadmin mencionado en la documentación del producto de VMware. Los permisos siguientes se aplican a la API de directiva de VMware NSX. La funcionalidad de la API del administrador puede estar limitada.

| Category | Tipo | Operación | Permiso |

|---|---|---|---|

| Redes | Conectividad | Puertas de enlace de nivel 0 Puertas de enlace de nivel 1 Segmentos |

Solo lectura Acceso completo Acceso completo |

| Redes | Network Services | VPN NAT Equilibrio de carga Envío de Azure Policy Estadísticas |

Acceso completo Acceso completo Acceso completo Solo lectura Acceso completo |

| Redes | Administración de IP | DNS DHCP Grupos de direcciones IP |

Acceso completo Acceso completo Acceso completo |

| Redes | Perfiles | Acceso completo | |

| Seguridad | Seguridad horizontal de derecha a izquierda | Firewall distribuido IDS e IPS distribuidos Firewall de identidad |

Acceso completo Acceso completo Acceso completo |

| Seguridad | Seguridad vertical de arriba abajo | Firewall de puerta de enlace Análisis de direcciones URL |

Acceso completo Acceso completo |

| Seguridad | Introspección de red | Solo lectura | |

| Seguridad | Endpoint Protection | Solo lectura | |

| Seguridad | Configuración | Acceso completo | |

| Inventario | Acceso completo | ||

| Solución de problemas | IPFIX | Acceso completo | |

| Solución de problemas | Creación de reflejo del puerto | Acceso completo | |

| Solución de problemas | Flujo de seguimiento | Acceso completo | |

| Sistema | Configuración Configuración Configuración Configuración |

Firewall de identidad Usuarios y roles Administración de certificados (solo certificado de servicio) Configuración de la interfaz de usuario |

Acceso completo Acceso completo Acceso completo Acceso completo |

| Sistema | El resto de | Solo lectura |

Puede ver los permisos concedidos al rol cloudadmin de Azure VMware Solution en la nube privada de Azure VMware Solution VMware NSX.

- Inicie sesión en el Administrador de NSX.

- Vaya a Sistemas y busque Usuarios y roles.

- Seleccione y expanda el rol CloudAdmin, que se encuentra en Roles.

- Seleccione una categoría como Redes o Seguridad para ver los permisos específicos.

Nota:

Las nubes privadas creadas antes de junio de 2022 cambiarán del rol de administrador al rol CloudAdmin. Recibirá una notificación a través de Azure Service Health que incluye la escala de tiempo de este cambio para poder cambiar las credenciales de NSX que ha usado para otra integración.

Integración LDAP de NSX para el control de acceso basado en rol (RBAC)

En una implementación de Azure VMware Solution, VMware NSX se puede integrar con el servicio de directorio LDAP externo para agregar usuarios o grupos de directorios remotos y asignarles un rol RBAC de VMware NSX, como la implementación local. Para más información sobre cómo habilitar la integración LDAP de VMware NSX, vea la documentación del producto de VMware.

A diferencia de la implementación local, no todos los roles RBAC de NSX predefinidos se admiten con la solución Azure VMware para mantener la administración de la configuración del plano de control IaaS de Azure VMware Solution independiente de la configuración de red de inquilinos y de seguridad. Para obtener más información, vea la sección siguiente, Roles de RBAC de NSX admitidos.

Nota:

La integración LDAP de VMware NSX solo se admite con SDDC con el usuario “cloudadmin” de VMware NSX“.

Roles RBAC de NSX admitidos y no admitidos

En una implementación de Azure VMware Solution, se admiten los siguientes roles RBAC predefinidos de VMware NSX con la integración LDAP:

- Auditor

- Cloudadmin

- Administrador de LB

- Operador de LB

- Administrador de VPN

- Operador de red

En una implementación de Azure VMware Solution, los siguientes roles de RBAC predefinidos de VMware NSX no se admiten con la integración LDAP:

- Administrador de organización

- Administrador de red

- Administrador de seguridad

- Administrador de partners de NetX

- Administrador de partners de GI

Puede crear roles personalizados en NSX con permisos menores o iguales que el rol CloudAdmin creado por Microsoft. A continuación se muestran ejemplos sobre cómo crear un rol "Administrador de red" y "Administrador de seguridad".

Nota:

Se producirá un error en la creación de roles personalizados si asigna un permiso no permitido por el rol CloudAdmin.

Creación del rol "Administrador de red de AVS"

Siga estos pasos para crear este rol personalizado.

Vaya a Sistema>Usuarios y roles>Roles.

Clone Administrador de red y proporcione el nombre, Administrador de red de AVS.

Modifique los permisos siguientes a "Solo lectura" o "Ninguno", como se muestra en la columna Permiso de la tabla siguiente.

Category Subcategoría Característica Permiso Redes Conectividad

Network ServicesPuertas de enlace de nivel 0

Puertas de enlace de nivel 0> OSPF

Envío de Azure PolicySolo lectura

None

NoneAplique los cambios y guarde el rol.

Creación del rol "Administrador de seguridad de AVS"

Siga estos pasos para crear este rol personalizado.

Vaya a Sistema>Usuarios y roles>Roles.

Clone Administrador de seguridad y proporcione el nombre "Administrador de seguridad de AVS".

Modifique los permisos siguientes a "Solo lectura" o "Ninguno", como se muestra en la columna Permiso de la tabla siguiente.

| Category | Subcategoría | Característica | Permiso |

|---|---|---|---|

| Redes | Network Services | Envío de Azure Policy | None |

| Seguridad |

Introspección de red Endpoint Protection Configuración |

Perfiles de servicio |

None None None |

- Aplique los cambios y guarde el rol.

Nota:

La opción de configuración Sistema>AD de firewall de identidad no es compatible con el rol personalizado de NSX. La recomendación es asignar el rol Operador de seguridad al usuario con el rol personalizado para permitir la administración de la característica Firewall de identidad (IDFW) para ese usuario.

Nota:

La característica de flujo de seguimiento de VMware NSX no es compatible con el rol personalizado de VMware NSX. La recomendación es asignar el rol de Auditor al usuario junto con el rol personalizado para habilitar la característica Traceflow para ese usuario.

Nota:

La integración de VMware Aria Operations Automation con el componente NSX de Azure VMware Solution requiere que el rol de “auditor” se agregue al usuario con el rol cloudadmin de NSX Manager.

Pasos siguientes

Ahora que ha visto los conceptos de identidad y acceso de Azure VMware Solution, puede que quiera obtener información sobre:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de