Consideraciones sobre el diseño de red de Azure VMware Solution

Azure VMware Solution ofrece un entorno de nube privada de VMware al que pueden acceder los usuarios y aplicaciones a partir de recursos o entornos locales y basados en Azure. Los servicios de red, como Azure ExpressRoute y las conexiones de red privada virtual (VPN) proporcionan conectividad.

Existen varias consideraciones sobre la red que se deben revisar antes de configurar el entorno de Azure VMware Solution. En este artículo se proporcionan soluciones para casos de uso que puede encontrar al usar Azure VMware Solution para configurar las redes.

Compatibilidad de Azure VMware Solution con AS-Path Prepend

Azure VMware Solution tiene consideraciones relacionadas con el uso de AS-Path Prepend para configuraciones redundantes de ExpressRoute. Si ejecuta dos o más rutas de acceso de ExpressRoute entre el entorno local y Azure, tenga en cuenta las instrucciones siguientes para influir en el tráfico fuera de Azure VMware Solution hacia la ubicación local a través de GlobalReach de ExpressRoute.

Debido al enrutamiento asimétrico, se pueden producir problemas de conectividad cuando Azure VMware Solution no observa AS-Path Prepend y, por tanto, usa el enrutamiento de múltiples rutas de igual costo (ECMP) para enviar tráfico hacia el entorno a través de ambos circuitos ExpressRoute. Este comportamiento puede causar problemas con dispositivos de inspección de firewall con estado colocados detrás de los circuitos ExpressRoute existentes.

Requisitos previos

Para AS-Path Prepend, tenga en cuenta los siguientes requisitos previos:

- El punto clave es que debe anteponer números ASN públicos para influir en cómo Azure VMware Solution enruta el tráfico de vuelta a las instalaciones. Si antepone el uso de ASN Privado, Azure VMware Solution ignorará la anteposición y se producirá el comportamiento ECMP mencionado anteriormente. Incluso si utiliza un ASN BGP privado en sus instalaciones, es posible configurar sus dispositivos locales para que utilicen un ASN público al añadir rutas salientes, con el fin de garantizar la compatibilidad con Azure VMware Solution.

- Diseñe la ruta de acceso de tráfico para los ASN privados después de que Azure VMware Solution respete el ASN público. El circuito ExpressRoute de Azure VMware Solution no quita ningún ASN privado que exista en la ruta de acceso después de procesar el ASN público.

- Ambos o todos los circuitos están conectados a Azure VMware Solution a través de Global Reach de Azure ExpressRoute.

- Los mismos netblocks se anuncian desde dos o más circuitos.

- Desea utilizar AS-Path Prepend para forzar a la solución Azure VMware a preferir un circuito sobre otro.

- Use números de ASN públicos de 2 bytes o de 4 bytes.

VM de administración y rutas predeterminadas desde el entorno local

Importante

Las máquinas virtuales (VM) de administración de Azure VMware Solution no respetarán una ruta predeterminada desde el entorno local para los destinos de RFC1918.

Si vuelve a enrutar a las redes locales mediante solo una ruta predeterminada anunciada hacia Azure, el tráfico de las máquinas virtuales de vCenter Server y NSX Manager que se usan en destinos locales con direcciones IP privadas no seguirá esa ruta.

Para acceder a vCenter Server y NSX Manager desde el entorno local, proporcione rutas específicas para permitir que el tráfico tenga una ruta de acceso de retorno a esas redes. Por ejemplo, anuncie los resúmenes de RFC1918 (10.0.0.0/8, 172.16.0.0/12 y 192.168.0.0/16).

Ruta predeterminada a Azure VMware Solution para la inspección del tráfico de Internet

Algunas implementaciones requieren inspeccionar todo el tráfico de salida de Azure VMware Solution hacia Internet. Aunque se pueden crear aplicaciones virtuales de red (NVA) en Azure VMware Solution, hay algunos casos de uso en los que estos dispositivos ya existen en Azure y se pueden usar para inspeccionar el tráfico de Internet desde Azure VMware Solution. En este caso, se puede insertar una ruta predeterminada desde la aplicación virtual de red en Azure para atraer el tráfico de Azure VMware Solution e inspeccionarlo antes de que pase a la red pública de Internet.

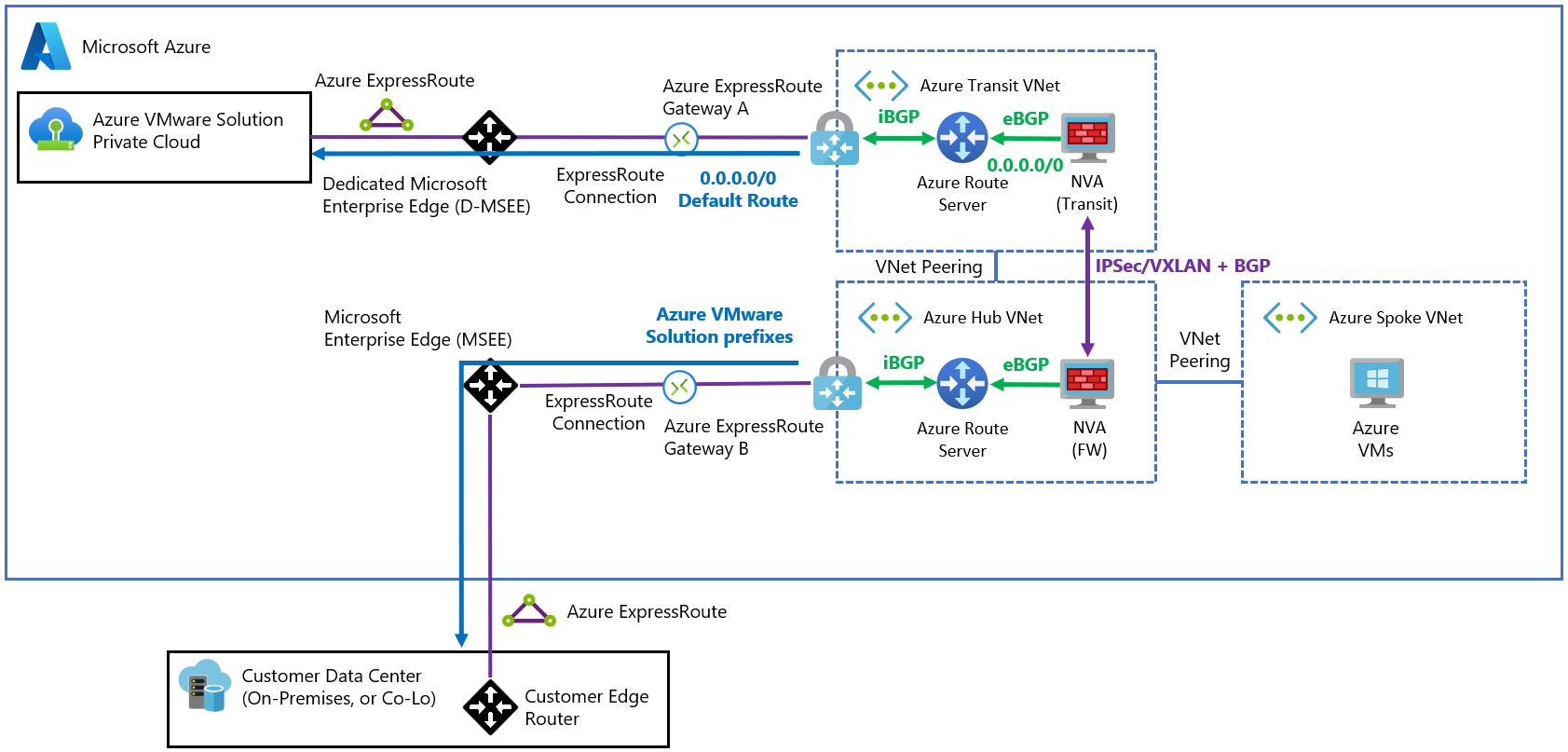

En el siguiente diagrama se describe una topología básica en estrella tipo hub-and-spoke conectada a una nube de Azure VMware Solution y a una red local a través de ExpressRoute. En el diagrama se muestra cómo la NVA de Azure origina la ruta predeterminada (0.0.0.0/0). Azure Route Server propaga la ruta a Azure VMware Solution a través de ExpressRoute.

Importante

La ruta predeterminada que anuncia NVA se propagará a la red local. Debe agregar rutas definidas por el usuario (UDR) para asegurarse de que el tráfico de Azure VMware Solution está transitando a través de la NVA.

La comunicación entre Azure VMware Solution y la red local suele producirse a través de Global Reach de ExpressRoute, tal como se describe en Emparejamiento de entornos locales en Azure VMware Solution.

Conectividad entre Azure VMware Solution y una red local

Hay dos escenarios principales para la conectividad entre Azure VMware Solution y una red local a través de una NVA de terceros:

- Algunas organizaciones requieren que el tráfico entre Azure VMware Solution y la red local se realice a través de una aplicación virtual de red (normalmente, un firewall).

- Global Reach de ExpressRoute no está disponible en una región determinada para interconectar los circuitos ExpressRoute de Azure VMware Solution y la red local.

Hay dos topologías que se pueden aplicar para cumplir todos los requisitos de esos escenarios: supernet y red virtual de radios de tránsito.

Importante

La opción preferida para conectar Azure VMware Solution y los entornos locales es una conexión directa de Global Reach de ExpressRoute. Los patrones descritos en este artículo añaden complejidad al entorno.

Topología de diseño de superred

Si ambos circuitos ExpressRoute (el de Azure VMware Solution y el de los entornos locales) finalizan en la misma puerta de enlace de ExpressRoute, se puede deducir que la puerta de enlace va a enrutar paquetes a través de ellos. Sin embargo, las puertas de enlace de ExpressRoute no están diseñadas para ello. El tráfico se debe conectar a una aplicación virtual de red que pueda enrutar tráfico.

Hay dos requisitos de redirección del tráfico de red a una aplicación virtual de red:

La aplicación virtual de red debe anunciar una superred para los prefijos locales y de Azure VMware Solution.

Puede usar una supernet que incluya los prefijos Azure VMware Solution y locales. O puede usar prefijos individuales de los entornos tanto locales como de Azure VMware Solution (siempre menos específicos que los prefijos anunciados de facto en ExpressRoute). Tenga en cuenta que todos los prefijos de superred anunciados en Route Server se propagan tanto a Azure VMware Solution como a un entorno local.

Las rutas definidas por el usuario de GatewaySubnet que coincidan exactamente con los prefijos anunciados desde los entornos locales y de Azure VMware Solution conectan el tráfico de GatewaySubnet a la aplicación virtual de red.

Esta topología da como resultado una sobrecarga de administración elevada en las redes grandes que cambian con el tiempo. Tenga en cuenta estas limitaciones:

- Cada vez que se cree un segmento de carga de trabajo en Azure VMware Solution, puede que haya que agregar rutas definidas por el usuario que garanticen que el tráfico de Azure VMware Solution transita a través de la aplicación virtual de red.

- Si el entorno local tiene un gran número de rutas que cambian, es posible que sea necesario actualizar la configuración del Protocolo de puerta de enlace de borde (BGP) y de UDR.

- Como hay una única puerta de enlace de ExpressRoute que procesa el tráfico de red en ambas direcciones, el rendimiento puede verse limitado.

- Azure Virtual Network presenta un límite de 400 rutas definidas por el usuario.

En el siguiente diagrama se muestra cómo la aplicación virtual de red necesita anunciar prefijos más genéricos (menos específicos) y que incluyan las redes locales y de Azure VMware Solution. Debe tener cuidado con este método. La aplicación virtual de red podría atraer tráfico que no debería, ya que anuncia intervalos más amplios (por ejemplo, la red 10.0.0.0/8 completa).

Topología de red virtual de radio de tránsito

Nota:

Si los prefijos publicitarios menos específicos no son posibles debido a los límites descritos anteriormente, puede implementar un diseño alternativo que use dos redes virtuales independientes.

En esta topología, en lugar de propagar rutas menos específicas para atraer el tráfico a la puerta de enlace de ExpressRoute, dos aplicaciones virtuales de red diferentes en redes virtuales independientes intercambian rutas entre ellas. Las redes virtuales pueden propagar estas rutas a sus respectivos circuitos ExpressRoute mediante BGP y Azure Route Server. Cada aplicación virtual de red controla totalmente qué prefijos se propagan a cada circuito ExpressRoute.

En el siguiente diagrama se muestra cómo se anuncia una ruta 0.0.0.0/0 en Azure VMware Solution. También se muestra cómo se propagan los prefijos de Azure VMware Solution individuales a la red local.

Importante

Se requiere algún tipo de protocolo de encapsulación, como VXLAN o IPsec, entre las aplicaciones virtuales de red. Se necesita encapsulación porque el adaptador de red de aplicación virtual de red (NIC) aprendería las rutas de Azure Route Server con la aplicación virtual de red como próximo salto, y crearían un bucle de enrutamiento.

Una alternativa al uso de una superposición Aplique NIC secundarias en la NVA que no aprendan las rutas de Azure Route Server. A continuación, configure las UDR para que Azure pueda enrutar el tráfico al entorno remoto a través de esas NIC. Más información en Topología de red y conectividad a escala empresarial para Azure VMware Solution.

Esta topología requiere una configuración inicial compleja. A continuación, la topología funciona según lo previsto con una sobrecarga de administración mínima. Entre las complejidades de configuración se incluyen:

- Hay un costo adicional para agregar otra red virtual de tránsito que incluye Azure Route Server, una puerta de enlace de ExpressRoute y otra aplicación virtual de red. Es posible que las aplicaciones virtuales de red también necesiten usar máquinas virtuales de gran tamaño para cumplir los requisitos de rendimiento.

- Se requiere tunelización IPsec o VxLAN entre las dos aplicaciones virtuales de red, lo que significa que las aplicaciones virtuales de red también están en la ruta de acceso de datos. Dependiendo del tipo de aplicación virtual de red que se use, puede dar lugar a una configuración personalizada y compleja en esas aplicaciones virtuales de red.

Pasos siguientes

Después de obtener información sobre las consideraciones de diseño de red para Azure VMware Solution, considere la posibilidad de explorar los siguientes artículos: