Configuración del cifrado de claves administradas por el cliente en reposo en Azure VMware Solution

En este artículo se muestra cómo cifrar las claves de cifrado de claves (KEK) de VMware vSAN con claves administradas por el cliente (CMK) administradas por una instancia de Azure Key Vault propiedad del cliente.

Si los cifrados de las CMK están habilitados en la nube privada de Azure VMware Solution, Azure VMware Solution recurre a la CMK del almacén de claves para cifrar las KEK de vSAN. Cada host ESXi que participa en el clúster de vSAN usa claves de cifrado de disco (DEK) generadas aleatoriamente que ESXi emplea para cifrar el disco de datos en reposo. vSAN cifra todas las DEK con una KEK proporcionada por el sistema de administración de claves de Azure VMware Solution. La nube privada de Azure VMware Solution y el almacén de claves no necesitan estar en la misma suscripción.

Al administrar sus propias claves de cifrado, puede hacer lo siguiente:

- Controlar el acceso de Azure a las claves de vSAN.

- Administrar el ciclo de vida de las CMK de forma centralizada.

- Revocar el acceso de Azure a KEK.

La característica CMKs admite los siguientes tipos de clave y sus tamaños de clave:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

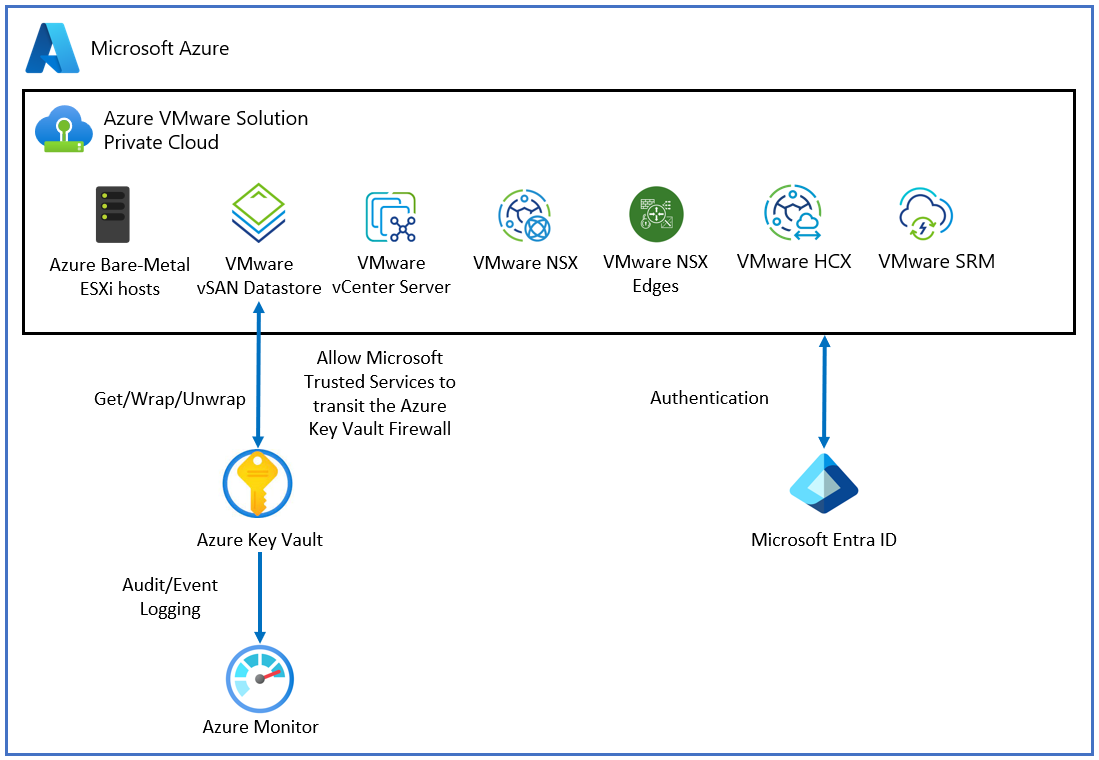

Topología

En el diagrama siguiente se muestra cómo Azure VMware Solution usa Microsoft Entra ID y un almacén de claves para entregar la CMK.

Requisitos previos

Antes de empezar a habilitar la funcionalidad de CMK, asegúrese de que se cumplen los siguientes requisitos:

Necesita un almacén de claves para usar la funcionalidad de CMK. Si no tiene un almacén de claves, puede crear uno mediante Inicio rápido: Creación de un almacén de claves mediante Azure Portal.

Si ha habilitado el acceso restringido a Key Vault, debe permitir que los Servicios de confianza de Microsoft omitan el firewall de Key Vault. Vaya a Configuración de las opciones de red de Azure Key Vault si desea más información.

Nota:

Una vez que las reglas del firewall están en vigor, los usuarios solo pueden realizar operaciones del plano de datos de Key Vault cuando las solicitudes se originan desde máquinas virtuales o rangos de direcciones IPv4 permitidos. Esta restricción también se aplica al acceso a Key Vault desde Azure Portal. También afecta al selector de Key Vault de Azure VMware Solution. Es posible que los usuarios puedan ver una lista de almacenes de claves, pero no enumerar claves, si las reglas de firewall impiden su máquina cliente o el usuario no tiene permiso de lista en Key Vault.

Habilite la identidad asignada por el sistema en la nube privada de Azure VMware Solution si no lo habilitó durante el aprovisionamiento del centro de datos (SDDC) definido por software.

Para habilitar la identidad asignada por el sistema:

Inicie sesión en Azure Portal.

Vaya a Azure VMware Solution y busque la nube privada.

En el panel izquierdo, abra Administrar y seleccione Identidad.

En Sistema asignado, seleccione Habilitar>Guardar. De este modo se habilitará la identidad asignada por el sistema.

Una vez habilitada la identidad asignada por el sistema, verá la pestaña para Id. de objeto. Anote el identificador de objeto para usarlo más adelante.

Configure la directiva de acceso del almacén de claves para conceder permisos a la identidad administrada. Se usa para autorizar el acceso al almacén de claves.

- Inicie sesión en Azure Portal.

- Vaya a Almacenes de claves y busque el almacén de claves que quiere usar.

- En el panel izquierdo, en Configuración, seleccione Directivas de acceso.

- En Directivas de acceso, seleccione Agregar directiva de acceso y, a continuación, haga lo siguiente:

- En la lista desplegable Permisos de clave, elija Seleccionar, Obtener, Ajustar clavey Desajustar clave.

- En Seleccionar entidad de seguridad, seleccione Ninguna seleccionada. Se abre una nueva ventana de Entidad de seguridad con un cuadro de búsqueda.

- En el cuadro de búsqueda, pegue el Id. de objeto del paso anterior. O busque el nombre de la nube privada que desea usar. Elija Seleccionar cuando haya terminado.

- Seleccione AGREGAR.

- Compruebe que la nueva directiva aparece en la sección Aplicación de la directiva actual.

- Seleccione Guardar para confirmar los cambios.

Ciclo de vida de la versión de clave administrada por el cliente

Puede cambiar la CMK mediante la creación de una nueva versión de la clave. La creación de una nueva versión no interrumpe el flujo de trabajo de la máquina virtual (VM).

En Azure VMware Solution, la rotación de la versión de clave de CMK depende de la configuración de selección de claves que eligió durante la configuración de CMK.

Configuración de selección de la clave 1

Un cliente habilita el cifrado CMK y no proporciona una versión de clave específica para CMK. Azure VMware Solution selecciona la versión de clave más reciente de CMK del almacén de claves del cliente para cifrar las KEK de vSAN. Azure VMware Solution hace un seguimiento de la CMK para rotar versiones. Cuando se crea una nueva versión de la clave de CMK en Key Vault, Azure VMware Solution la captura automáticamente para cifrar los KEK de vSAN.

Nota:

Azure VMware Solution puede tardar hasta 10 minutos en detectar una nueva versión de clave rotada automáticamente.

Configuración de selección de la clave 2

Un cliente puede habilitar el cifrado de CMK de una versión de clave CMK especificada para proporcionar el URI de versión de clave completa en la opción Entrar clave desde URI. Cuando expire la clave actual del cliente, deben ampliar la expiración de la clave CMK o deshabilitar CMK.

Habilitación de CMK con identidad asignada por el sistema

Solo hay una identidad asignada por cada recurso y está asociada al ciclo de vida del recurso. Puede conceder permisos a la identidad administrada en el recurso de Azure. La identidad administrada se autentica con Microsoft Entra ID, por lo que no tiene que almacenar credenciales en el código.

Importante

Asegúrese de que Key Vault está en la misma región que la nube privada de Azure VMware Solution.

Vaya a la instancia de Key Vault y proporcione acceso al SDDC en Key Vault mediante el identificador de entidad de seguridad capturado en la pestaña Habilitar MSI.

En la nube privada de Azure VMware Solution, en Administrar, seleccione Cifrado. A continuación, seleccione Claves administradas por el cliente (CMK).

CMK proporciona dos opciones para la Selección de claves desde Key Vault:

Opción 1:

- En Clave de cifrado, elija seleccionar en Key Vault.

- Seleccione el tipo de cifrado. A continuación, elija la opción Seleccionar Key Vault y clave.

- Seleccione la opción Seleccionar Key Vault y clave en la lista desplegable. Luego, elija Seleccionar.

Opción 2:

- En Clave de cifrado, seleccione Escribir clave de URI.

- Escriba un URI de clave específico en el cuadro URI de clave.

Importante

Si desea seleccionar una versión de clave específica en lugar de la versión más reciente seleccionada automáticamente, debe especificar el URI de clave con la versión de la clave. Esta opción afecta al ciclo de vida de la versión de la clave CMK.

La opción Módulo de seguridad de hardware administrado (HSM) de Key Vault solo se admite con la opción clave URI.

Seleccione Guardar para conceder acceso al recurso.

Cambio de una clave administrada por el cliente a una clave administrada por Microsoft

Cuando un cliente quiere cambiar de una CMK a una clave administrada por Microsoft (MMK), la carga de trabajo de la máquina virtual no se interrumpe. Para realizar el cambio de una CMK a una MMK:

- En Administrar, seleccione Cifrado en la nube privada de Azure VMware Solution.

- Seleccione Claves administradas por Microsoft (MMK).

- Seleccione Guardar.

Limitaciones

Key Vault debe configurarse como recuperable. Necesita:

- Configure Key Vault con la opción Eliminación temporal.

- Active la Protección de purgas para protegerse de la eliminación forzada del secreto o el almacén incluso después de una eliminación temporal.

La actualización de la configuración de CMK no funciona si la clave ha expirado o se revoca la clave de acceso de Azure VMware Solution.

Solución de problemas y procedimientos recomendados

Estas son las sugerencias de solución de problemas para algunos problemas comunes que pueden surgir y también los procedimientos recomendados que se deben seguir.

Eliminación accidental de una clave

Si elimina accidentalmente la clave en el almacén de claves, la nube privada no puede realizar algunas operaciones de modificación del clúster. Para evitar este escenario, se recomienda mantener habilitadas las eliminaciones temporales en el almacén de claves. Esta opción garantiza que, si se elimina una clave, se puede recuperar dentro de un período de 90 días como parte de la retención de eliminación temporal predeterminada. Si está dentro del período de 90 días, puede restaurar la clave para resolver el problema.

Restauración del permiso del almacén de claves

Si tiene una nube privada que ha perdido el acceso a CMK, compruebe si la Identidad del sistema administrada (MSI) requiere permisos en el almacén de claves. Es posible que la notificación de error devuelta de Azure no indique correctamente la MSI que requiere permisos en el almacén de claves como causa principal. Recuerde que los permisos necesarios son get, wrapKey y unwrapKey. Vea el paso 4 en Requisitos previos.

Corrección de una clave expirada

Si no usa la función de rotación automática y la CMK expiró en Key Vault, es posible modificar la fecha de expiración en la clave.

Restauración del acceso al almacén de claves

Asegúrese de que la MSI se usa para proporcionar acceso a la nube privada al almacén de claves.

Eliminación de la identidad del sistema administrada

Si elimina accidentalmente la MSI asociada a una nube privada, debe deshabilitar la CMK. A continuación, siga los pasos para habilitar CMK desde el principio.

Pasos siguientes

- Obtenga información sobre Copia de seguridad y restauración de Azure Key Vault.

- Obtenga información sobre la Recuperación de Azure Key Vault.