Activación de direcciones IP públicas en un nodo de NSX Edge para VMware NSX

En este artículo, aprenderá a activar las direcciones IP públicas en un nodo de VMware NSX Edge para ejecutar VMware NSX para la instancia de Azure VMware Solution.

Sugerencia

Antes de activar el acceso a Internet a la instancia de Azure VMware Solution, revise Consideraciones de diseño de conectividad a Internet.

Las direcciones IP públicas a un nodo de NSX Edge para NSX es una característica de Azure VMware Solution que activa el acceso entrante y saliente a Internet para el entorno de Azure VMware Solution.

Importante

El uso de direcciones IP públicas IPv4 se puede consumir directamente en Azure VMware Solution y se cobra en función del prefijo de dirección IP pública IPv4 que se muestra en Precios: direcciones IP de máquina virtual. No hay cargos por la entrada o salida de datos relacionados con este servicio.

El intervalo de direcciones IP públicas se configura en Azure VMware Solution a través de Azure Portal y la interfaz NSX dentro de la nube privada de Azure VMware Solution.

Con esta funcionalidad, tiene las siguientes características:

- Una experiencia cohesiva y simplificada para reservar y usar una dirección IP pública en el nodo perimetral de NSX.

- La capacidad de recibir 1000 o más direcciones IP públicas. Active el acceso a Internet a escala.

- Acceso entrante y saliente a Internet para las VM de carga de trabajo.

- Protección de seguridad de denegación de servicio distribuida (DDoS) contra el tráfico de red hacia y desde Internet.

- Compatibilidad con la migración de VMware HCX a través de la red pública de Internet.

Importante

Puede configurar un máximo de 64 direcciones IP públicas totales en estos bloques de red. Si desea configurar más de 64 direcciones IP públicas, envíe una incidencia de soporte técnico que indique el número de direcciones que necesita.

Requisitos previos

- Una nube privada de Azure VMware Solution.

- Un servidor DNS configurado para la instancia de NSX.

Arquitectura de referencia

En la ilustración siguiente se muestra el acceso a Internet hacia y desde la nube privada de Azure VMware Solution a través de una dirección IP pública directamente al nodo NSX Edge para NSX.

Importante

El uso de una dirección IP pública en el nodo NSX Edge para NSX no es compatible con la búsqueda inversa de DNS. Si usa este escenario, no puede hospedar un servidor de correo en Azure VMware Solution.

Configuración de una dirección IP pública o un intervalo

Para configurar una dirección IP pública o un intervalo, use Azure Portal:

Inicie sesión en Azure Portal y vaya a la nube privada de Azure VMware Solution.

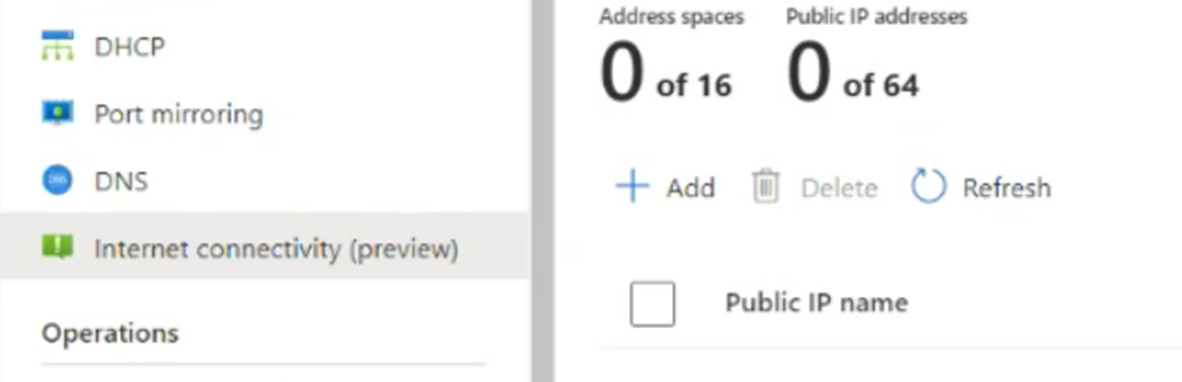

En el menú de recursos, en Redes de carga de trabajo, seleccione Conectividad de Internet.

Seleccione la casilla de verificación Conectar utilizando IP pública hasta NSX Edge.

Importante

Antes de seleccionar una dirección IP pública, asegúrese de que comprende las implicaciones para el entorno existente. Para más información, consulte Consideraciones de diseño de conectividad a Internet. Las consideraciones deben incluir una revisión de mitigación de riesgos con los equipos de cumplimiento y gobernanza de seguridad y redes pertinentes.

Seleccione IP pública.

Escriba un valor para nombre de dirección IP pública. En la lista desplegable Espacio de direcciones, seleccione un tamaño de subred. A continuación, seleccione Configurar.

Esta dirección IP pública está disponible en aproximadamente 20 minutos.

Compruebe que aparece la subred. Si no ve la subred, actualice la lista. Si la actualización no puede mostrar la subred, vuelva a intentar la configuración.

Después de configurar la dirección IP pública, seleccione la casilla Conectar utilizando la IP pública hasta el NSX Edge para desactivar todas las demás opciones de Internet.

Seleccione Guardar.

Ha activado correctamente la conectividad a Internet para la nube privada de Azure VMware Solution y ha reservado una dirección IP pública asignada por Microsoft. Ahora puede establecer esta dirección IP pública en el nodo NSX Edge para que NSX lo use para las cargas de trabajo. NSX se usa para toda la comunicación de máquina virtual (VM).

Tiene tres opciones para configurar la dirección IP pública reservada en el nodo perimetral de NXS para NSX:

- Acceso saliente a Internet para VM

- Acceso entrante a Internet para VM

- Firewall de puerta de enlace para filtrar el tráfico a las máquinas virtuales en puertas de enlace de T1

Acceso saliente a Internet para VM

Se usa un servicio de traducción de direcciones de red de origen (SNAT) con traducción de direcciones de puerto (PAT) para permitir que muchas máquinas virtuales usen un servicio SNAT. El uso de este tipo de conexión significa que puede proporcionar conectividad a Internet para muchas máquinas virtuales.

Importante

Para habilitar SNAT para los intervalos de direcciones especificados, debe configurar una regla de firewall de puerta de enlace y SNAT para los intervalos de direcciones específicos que desea usar. Si no desea activar SNAT para intervalos de direcciones específicos, debe crear una regla no NAT para que los intervalos de direcciones se excluyan de la traducción de direcciones de red (NAT). Para que el servicio SNAT funcione según lo previsto, la regla No-NAT debe tener una prioridad menor que la regla SNAT.

Creación de una regla SNAT

En la nube privada de Azure VMware Solution, seleccione credenciales de VMware.

Busque las credenciales y la dirección URL de NSX Manager.

Inicie sesión en VMware NSX Manager.

Vaya a Reglas NAT.

Seleccione el enrutador T1.

Seleccione Agregar regla NAT.

Escriba un nombre para la regla.

Seleccione SNAT.

Opcionalmente, escriba un origen, como una subred en SNAT o un destino.

Escriba la dirección IP traducida. Esta dirección IP procede del intervalo de direcciones IP públicas que ha reservado en el portal de Azure VMware Solution.

Opcionalmente, asigne a la regla un número de prioridad más alto. Esta priorización mueve la regla más abajo en la lista de reglas para asegurarse de que las reglas más específicas coinciden primero.

Seleccione Guardar.

El registro se activa a través del control deslizante de registro.

Para obtener más información sobre la configuración y las opciones de NAT de VMware NSX, consulte la guía de administración NAT del centro de datos NSX.

Creación de una regla no NAT

Puede crear una regla no NAT o no SNAT en NSX Manager para excluir determinadas coincidencias de realizar NAT. Esta directiva se puede usar para permitir que el tráfico de direcciones IP privadas omita las reglas de traducción de red existentes.

- En la nube privada de Azure VMware Solution, seleccione credenciales de VMware.

- Busque las credenciales y la dirección URL de NSX Manager.

- Inicie sesión en NSX Manager y seleccione Reglas NAT.

- Seleccione el enrutador T1 y, a continuación, seleccione Agregar regla NAT.

- Seleccione Regla no SNAT como tipo de regla NAT.

- Seleccione el valor IP de origen como intervalo de direcciones que no desea traducir. El valor IP de destino debe ser cualquier dirección interna que llegue desde el intervalo de intervalos de direcciones IP de origen.

- Seleccione Guardar.

Acceso entrante a Internet para VM

Un servicio de traducción de red de destino (DNAT) se usa para exponer una máquina virtual en una dirección IP pública específica o en un puerto específico. Este servicio proporciona acceso entrante a Internet a las VM de carga de trabajo.

Creación de una regla DNAT

En la nube privada de Azure VMware Solution, seleccione credenciales de VMware.

Busque las credenciales y la dirección URL de NSX Manager.

Inicie sesión en NSX Manager y seleccione Reglas NAT.

Seleccione el enrutador T1 y, a continuación, seleccione Agregar regla DNAT.

Escriba un nombre para la regla.

Seleccione DNAT como acción.

Para la coincidencia de destino, escriba la dirección IP pública reservada. Esta dirección IP procede del intervalo de direcciones IP públicas que están reservadas en el portal de Azure VMware Solution.

En la dirección IP traducida, escriba la dirección IP privada de la máquina virtual.

Seleccione Guardar.

Opcionalmente, configure el puerto traducido o la dirección IP de origen para coincidencias más específicas.

La máquina virtual ahora se expone a Internet en la dirección IP pública específica o en puertos específicos.

Configuración de un firewall de puerta de enlace para filtrar el tráfico a las máquinas virtuales en puertas de enlace de T1

Puede proporcionar protección de seguridad para el tráfico de red dentro y fuera de la red pública de Internet a través del firewall de puerta de enlace.

En la nube privada de Azure VMware Solution, seleccione credenciales de VMware.

Busque las credenciales y la dirección URL de NSX Manager.

Inicie sesión en NSX Manager.

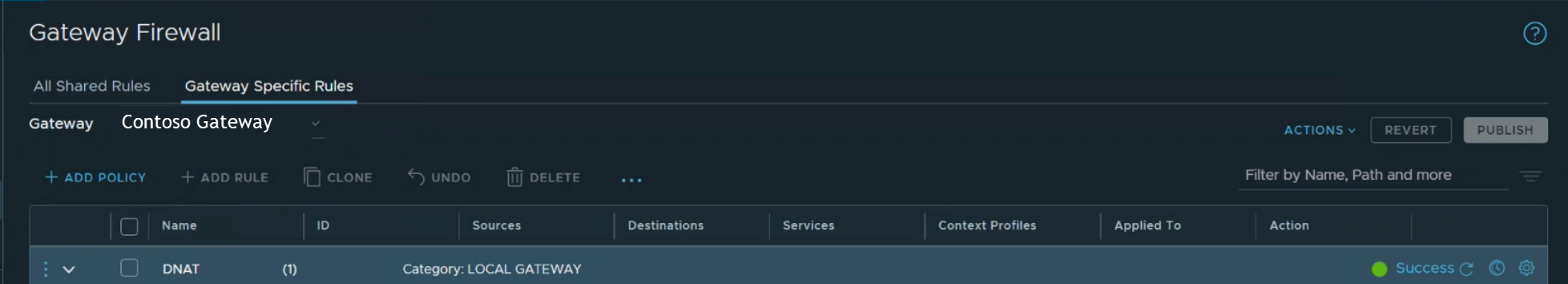

En la página de información general de NSX, seleccione Directivas de puerta de enlace.

Seleccione Reglas específicas de puerta de enlace, elija la puerta de enlace de T1 y, a continuación, seleccione Agregar directiva.

Seleccione Nueva directiva y escriba un nombre de directiva.

Seleccione la directiva y elija Agregar regla.

Configuración de la regla:

- Seleccione New Rule (Nueva regla).

- Escriba un nombre descriptivo.

- Configure el origen, el destino, los servicios y la acción.

Seleccione Hacer coincidir la dirección externa para aplicar reglas de firewall a la dirección externa de una regla NAT.

Por ejemplo, la siguiente regla se establece en Coincidencia de dirección externa. La configuración permite el tráfico de Secure Shell (SSH) entrante a la dirección IP pública.

Si se especificó Coincidencia de dirección interna, el destino es la dirección IP interna o privada de la máquina virtual.

Para obtener más información sobre el firewall de puerta de enlace de NSX, consulte la guía de administración del firewall de puerta de enlace de NSX. El firewall distribuido se puede usar para filtrar el tráfico a las máquinas virtuales. Para obtener más información, consulte Guía de administración de firewall distribuido de NSX.