Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, se describe cómo configurar la autorización multiusuario (MUA) para Azure Backup para mejorar la seguridad de las operaciones críticas en las bóvedas de Recovery Services. Trata la creación de una instancia de Resource Guard en un inquilino independiente para obtener la máxima protección y muestra cómo solicitar y aprobar el acceso crítico a las operaciones mediante Microsoft Entra Privileged Identity Management dentro del inquilino que hospeda Resource Guard. Como alternativa, puede usar otros métodos para administrar permisos Just-In-Time (JIT) en función de la configuración de la organización.

Nota:

- La autorización multiusuario para Azure Backup está disponible en todas las regiones globales de Azure.

- La autorización multiusuario mediante Resource Guard para el almacén de Backup ya está en fase de disponibilidad general. Más información.

Prerrequisitos

Antes de configurar la autorización de múltiples usuarios para un almacén de Recovery Services, asegúrese de que se cumplen los siguientes requisitos previos:

- Resource Guard y el almacén de Recovery Services deben estar en la misma región de Azure.

- El administrador de copia de seguridad no debe tener permisos de Contribuidor, Administrador de MUA de copia de seguridad o Operador de MUA de copia de seguridad en el Resource Guard. Puede optar por tener Resource Guard en otra suscripción del mismo directorio, o en otro directorio para garantizar el aislamiento máximo.

- Las suscripciones que contienen el almacén de Recovery Services, así como Resource Guard (en diferentes suscripciones o inquilinos) deben registrarse para usar los proveedores - Microsoft.RecoveryServices y Microsoft.DataProtection. Para más información, consulte Tipos y proveedores de recursos de Azure.

Obtenga información sobre distintos escenarios de uso de MUA.

Creación de una instancia de Resource Guard

El administrador de seguridad crea la instancia de Resource Guard. Se recomienda crearlo en una suscripción diferente o en un inquilino diferente que el almacén. Sin embargo, debe estar en la misma región que este. El administrador de copia de seguridad NO debe tener acceso de Colaborador, Administrador de MUA de copia de seguridad u Operador de MUA de copia de seguridad en Resource Guarda ni en la suscripción que lo contiene.

Elección de un cliente

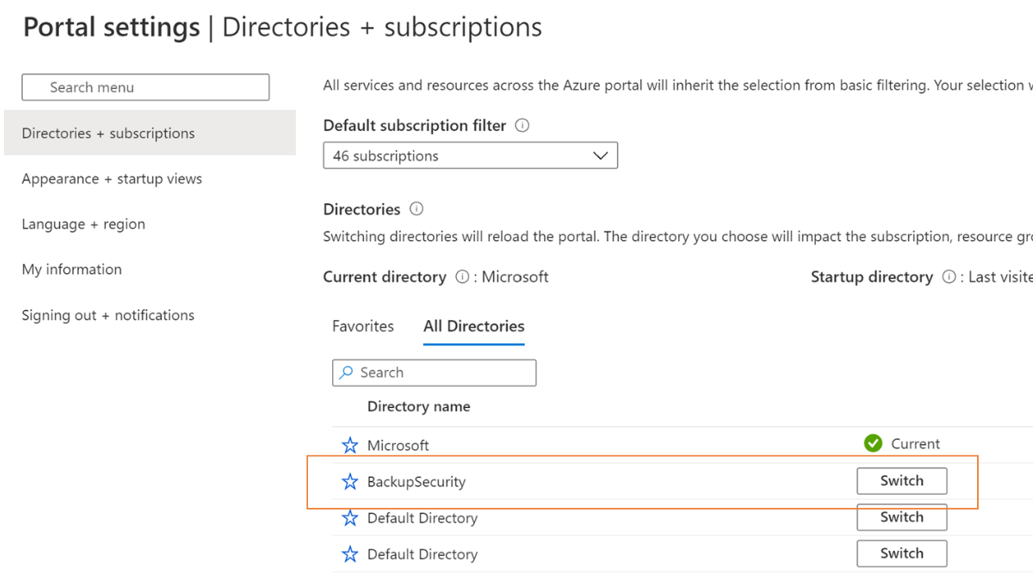

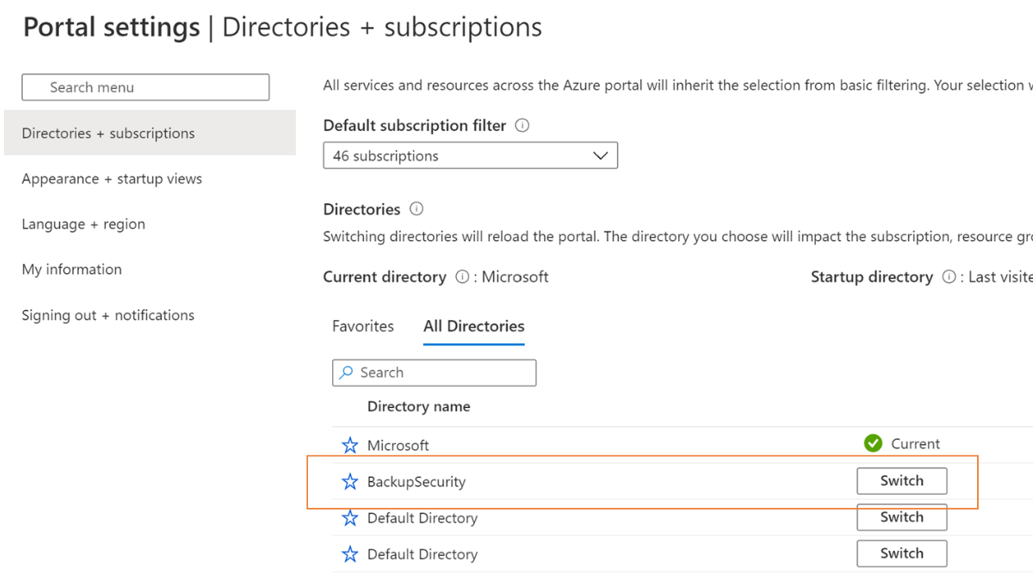

Para crear la instancia de Resource Guard en un inquilino que no sea el del almacén, siga estos pasos:

En Azure Portal, vaya al directorio en el que quiere crear la instancia de Resource Guard.

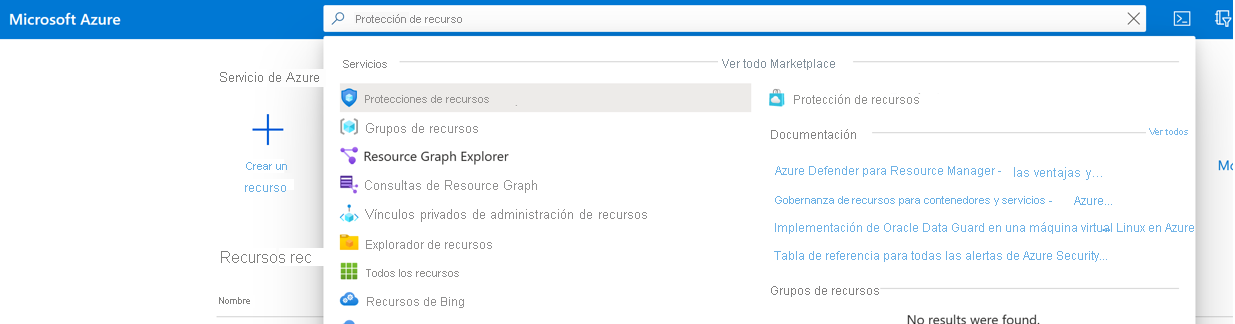

Busque Protecciones de recursos en la barra de búsqueda y seleccione el elemento correspondiente en la lista desplegable.

- Seleccione Crear para comenzar a crear una instancia de Resource Guard.

- En el panel Crear , rellene los detalles necesarios para Resource Guard.

- Asegúrese de que Resource Guard esté en las mismas regiones de Azure que el almacén de Recovery Services.

- Además, resulta útil agregar una descripción de cómo obtener o solicitar acceso para realizar acciones en almacenes asociados en caso necesario. Esta descripción también aparecería en los almacenes asociados para guiar al administrador de copia de seguridad a la hora de obtener los permisos necesarios. Puede editar la descripción más adelante si es necesario, pero se recomienda tener una descripción bien definida en todo momento.

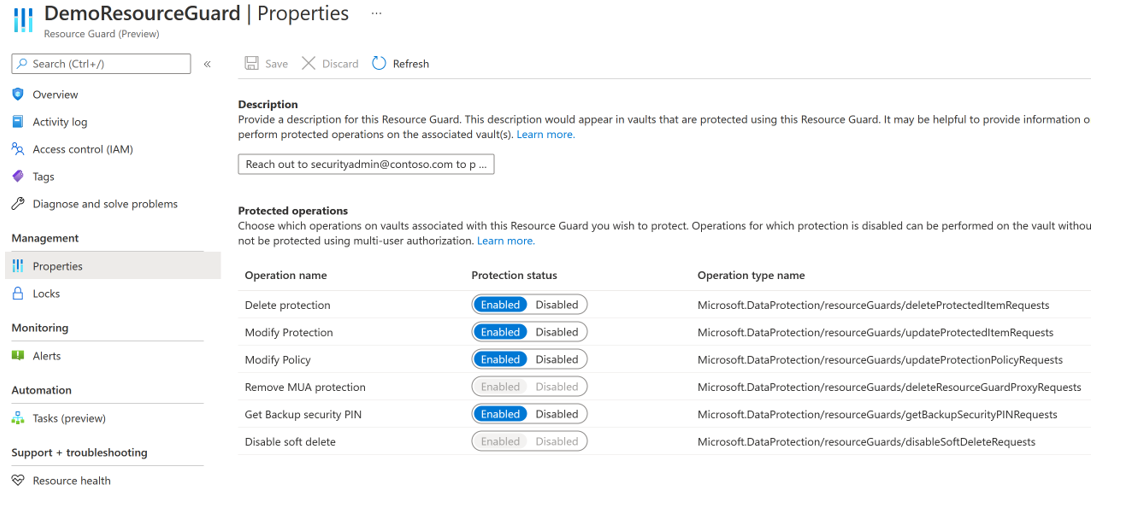

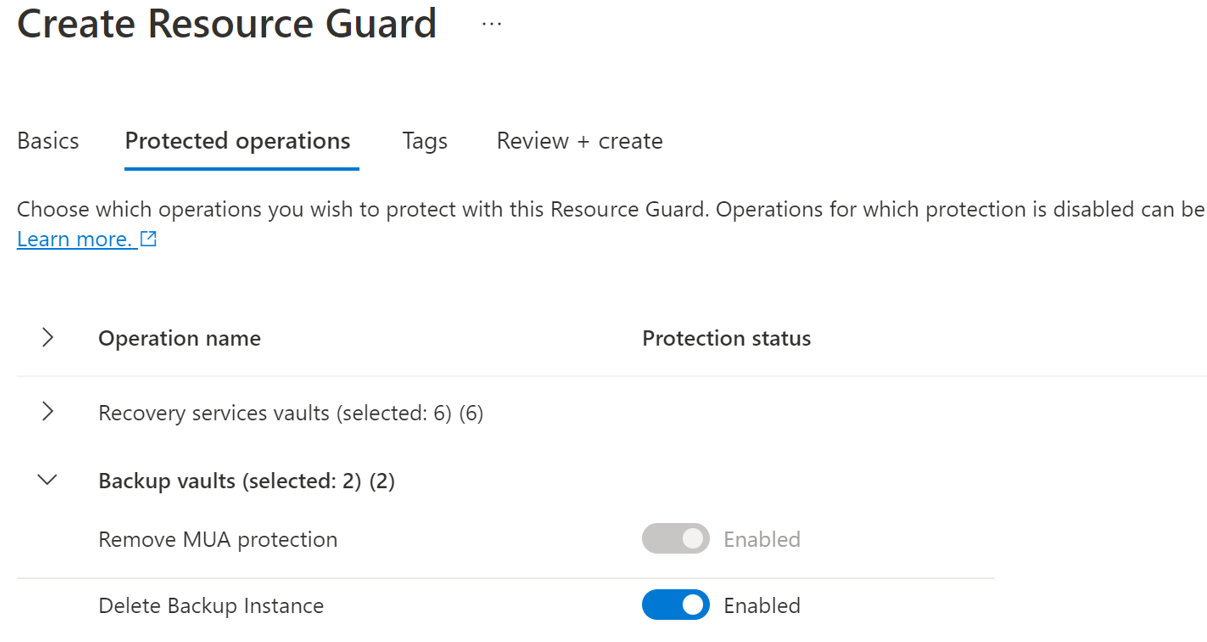

En la pestaña Operaciones protegidas, seleccione las operaciones que necesita proteger mediante esta instancia de Resource Guard.

También puede seleccionar las operaciones que se van a proteger después de crear la instancia de Resource Guard.

De manera opcional, agregue las etiquetas a Resource Guard según los requisitos.

Seleccione Revisar y crear y siga las notificaciones sobre el estado y la creación correcta de la instancia de Resource Guard.

Selección de las operaciones que se protegerán mediante Resource Guard

Entre todas las operaciones críticas admitidas, elija aquellas que quiere proteger mediante Resource Guard. De manera predeterminada, todas las operaciones críticas admitidas están habilitadas. Pero el administrador de seguridad puede excluir determinadas operaciones del ámbito de MUA mediante Resource Guard.

Elección de un cliente

Para excluir operaciones, siga estos pasos:

En la instancia de Resource Guard creada anteriormente, vaya a la pestaña Propiedades>Almacén de Recovery Services.

Seleccione Deshabilitar en las operaciones que quiere excluir de la autorización mediante Resource Guard.

Nota:

No puede deshabilitar las operaciones protegidas: Deshabilitar la eliminación temporal y Quitar la protección de MUA.

Opcionalmente, también puede actualizar la descripción de Resource Guard mediante este panel.

Seleccione Guardar.

Asignación de permisos al administrador de copia de seguridad en Resource Guard para habilitar MUA

Para habilitar MUA en un almacén, el administrador del almacén debe tener el rol Lector en la instancia de Resource Guard o en la suscripción que contiene la instancia de Resource Guard. Para asignar el rol Lector en Resource Guard:

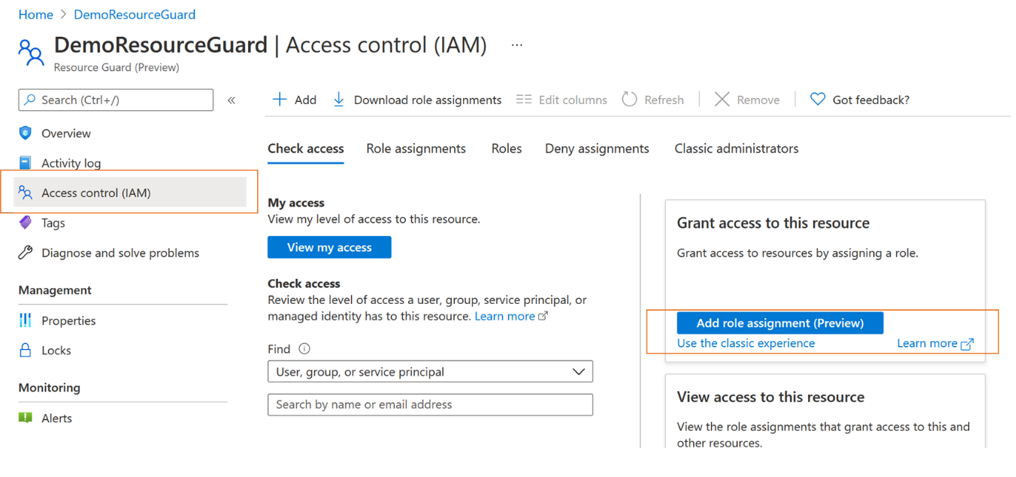

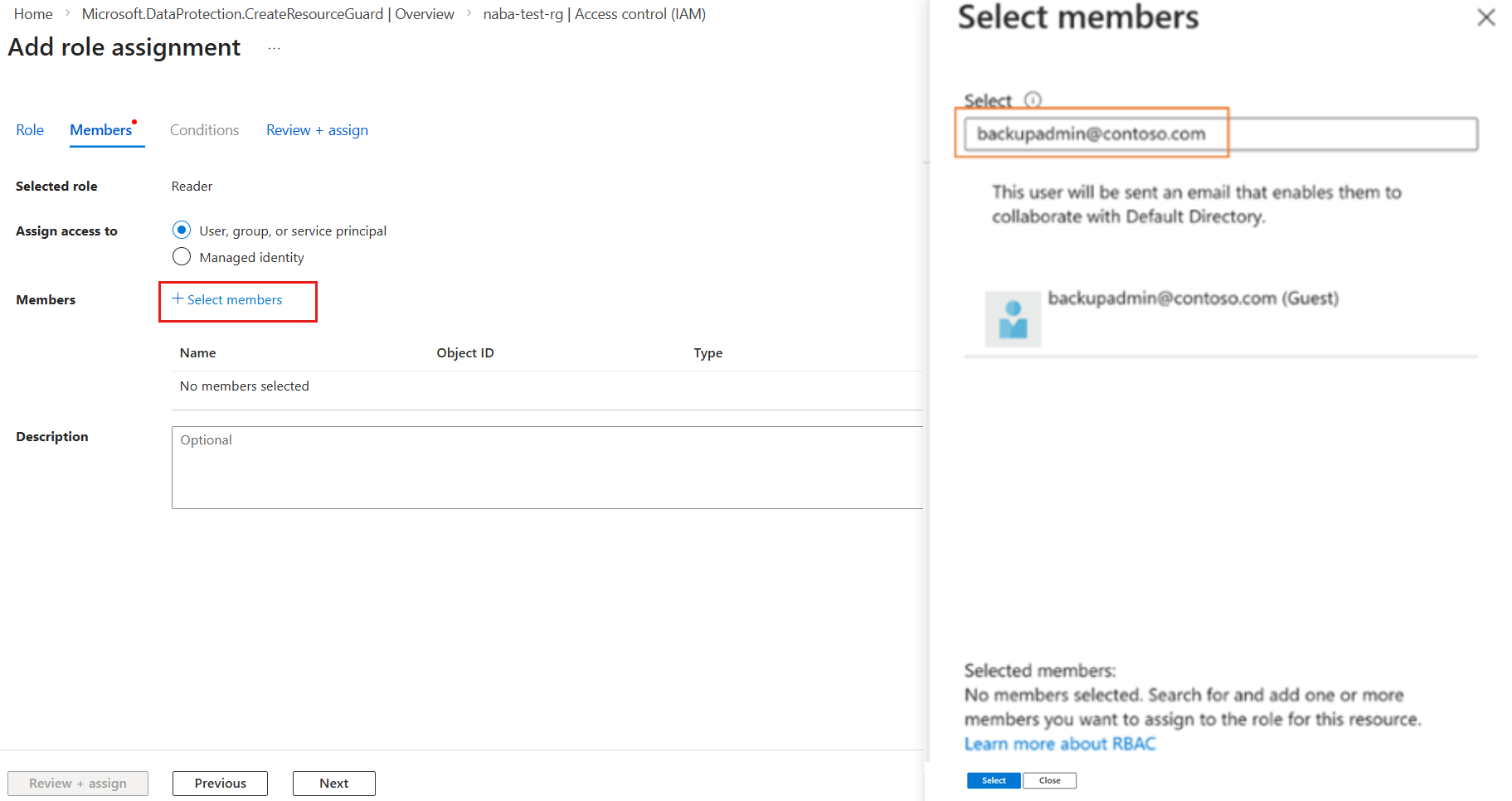

En la protección de recursos creada anteriormente, vaya al panel Control de acceso (IAM) y, a continuación, vaya a Agregar asignación de roles.

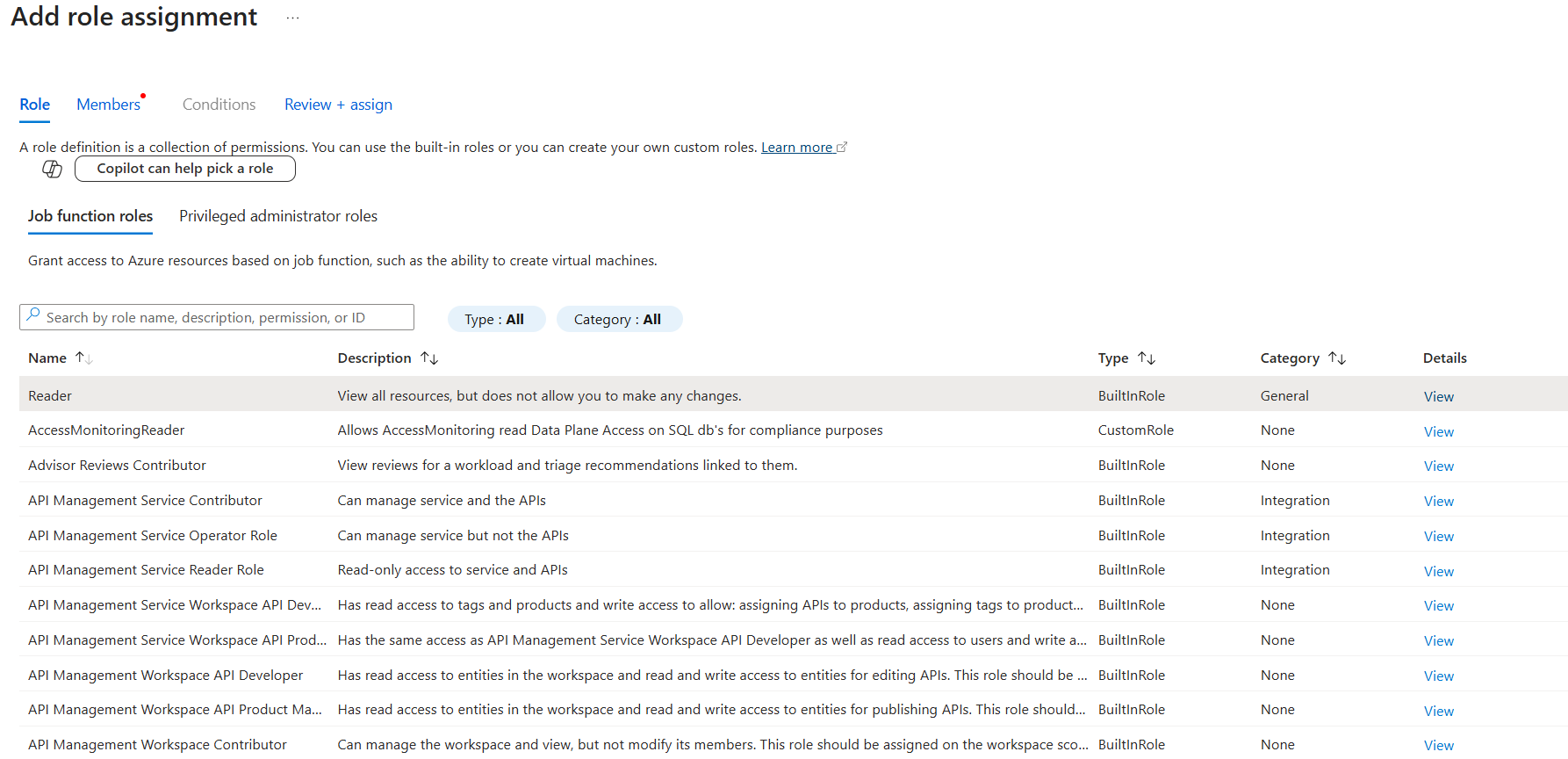

Seleccione Lector en la lista de roles integrados y luego Siguiente.

Haga clic en Seleccionar miembros y agregue el identificador de correo electrónico del administrador de copia de seguridad para agregarlos como Lector. Puesto que, en este caso, el administrador de Backup está en otro inquilino, se agrega como invitado al inquilino que contiene la instancia de Resource Guard.

Haga clic en Seleccionar y vaya a Review + assign (Revisar y asignar) para finalizar la asignación de roles.

Habilitación de MUA en un almacén de Recovery Services

Una vez completada la asignación del rol de Lector en Resource Guard, habilite la autorización multiusuario en los almacenes (como administrador de copia de seguridad) que administre.

Elección de un cliente

Para habilitar MUA en los almacenes, siga estos pasos.

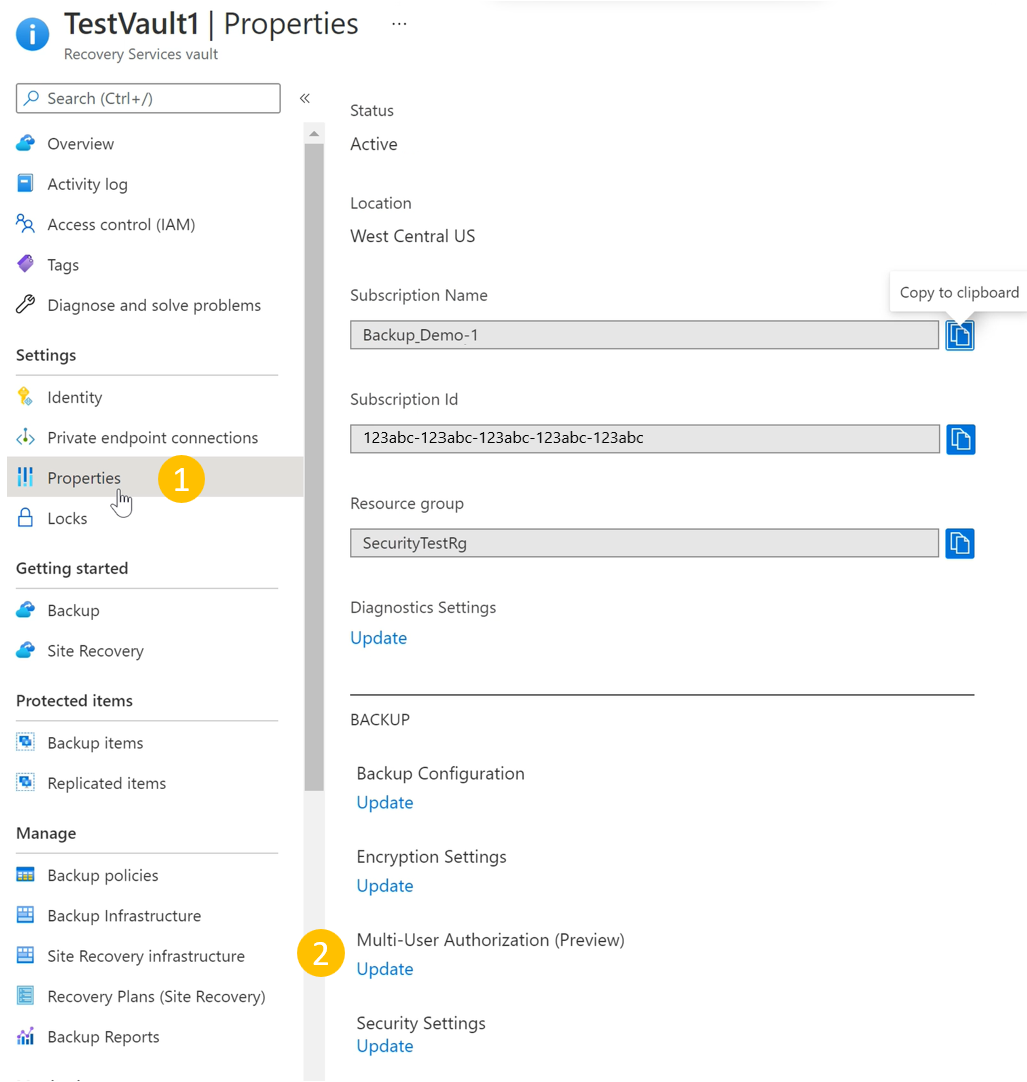

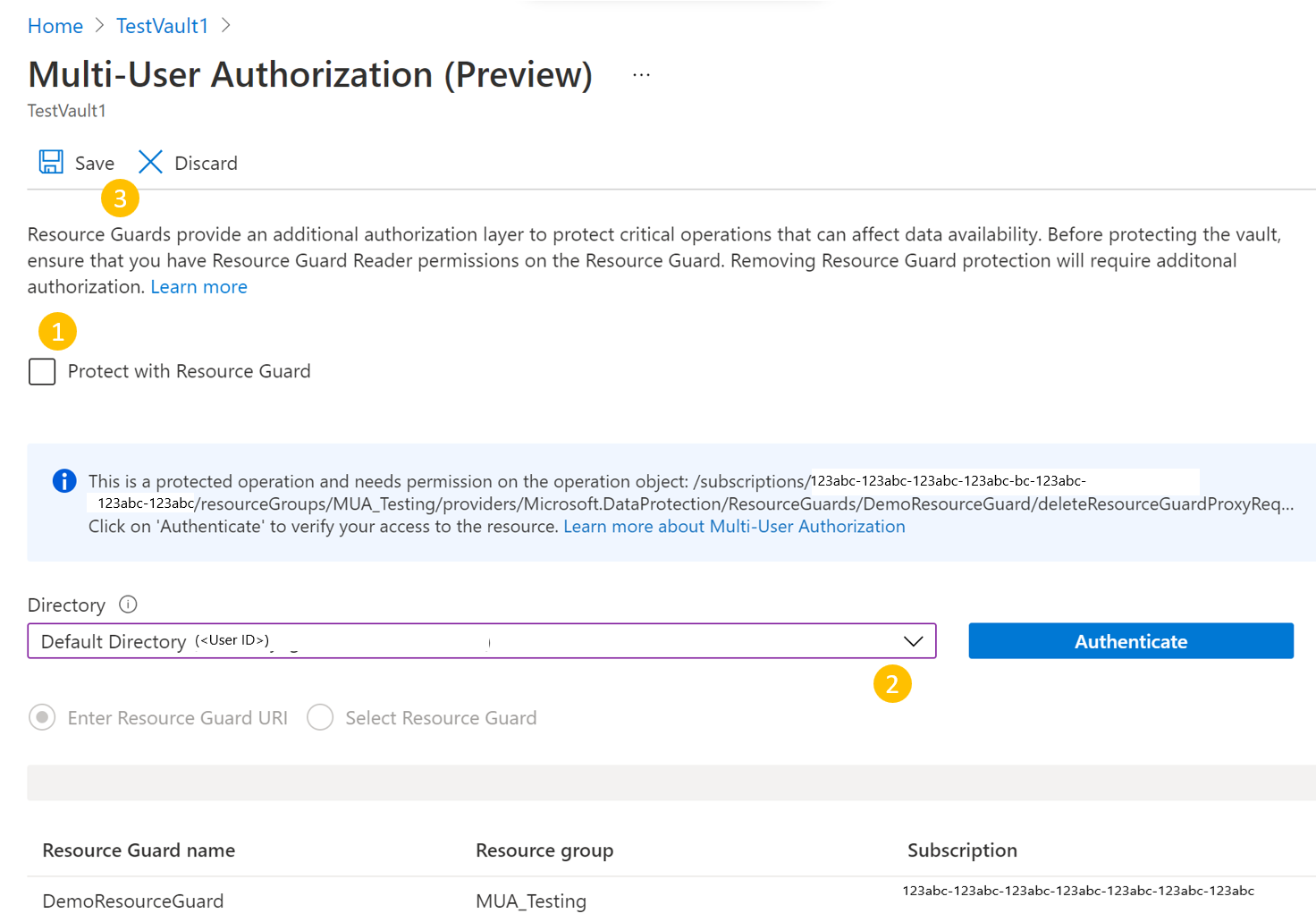

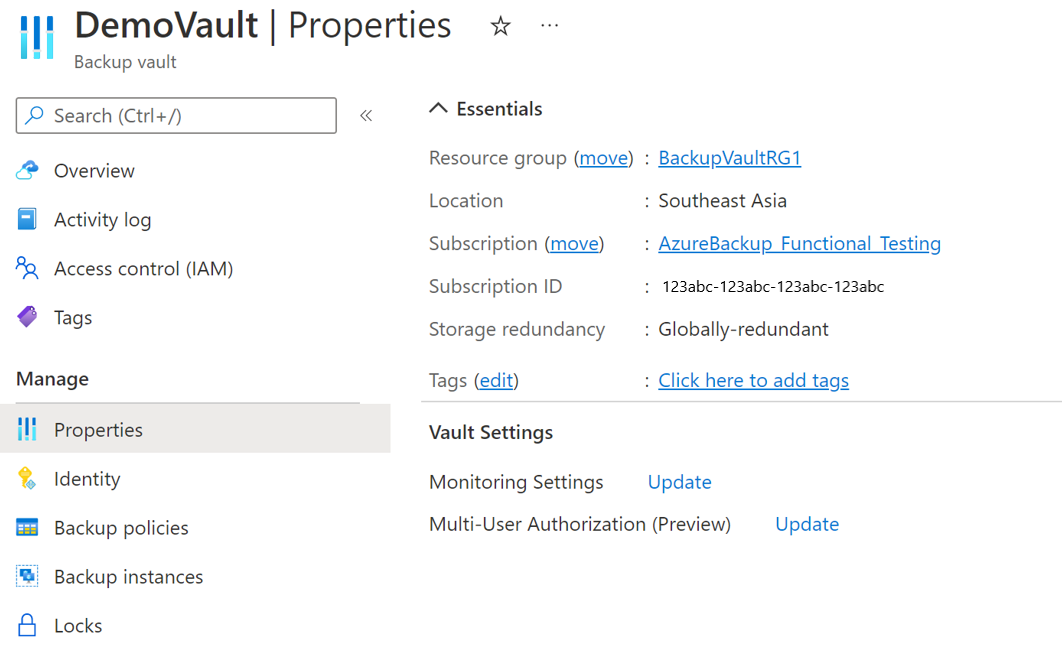

Vaya al almacén de Recovery Services. Vaya a Propiedades en el panel de navegación izquierdo, luego a Autorización multiusuario y seleccione Actualizar.

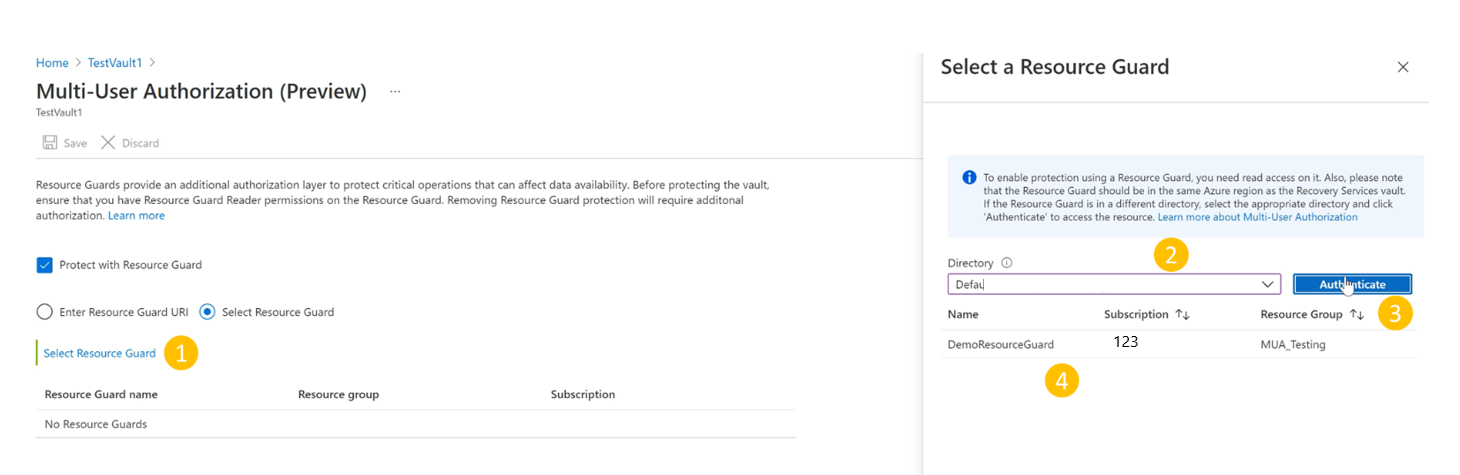

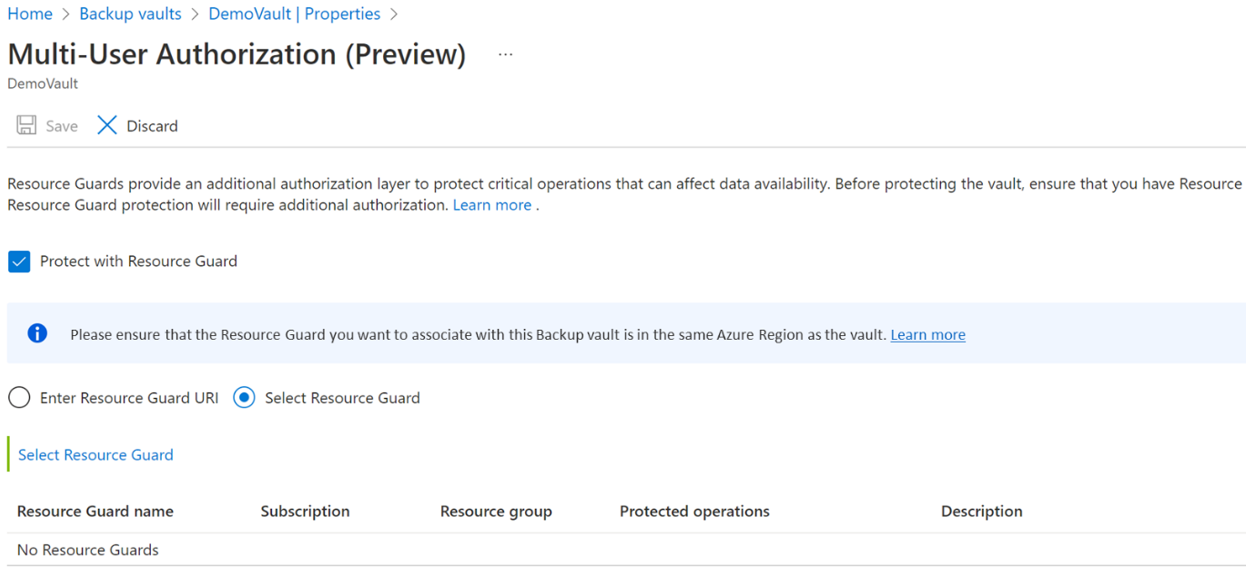

Ahora se le presenta la opción para habilitar MUA y elegir una instancia de Resource Guard mediante uno de estos métodos:

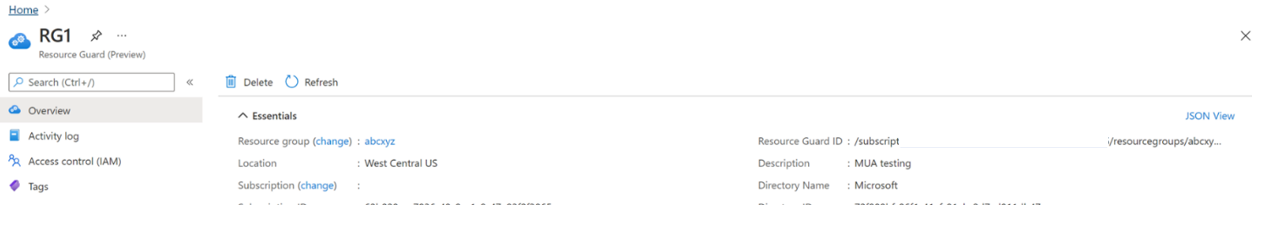

Puede especificar el identificador URI de Resource Guard, asegurarse de que especifica el identificador URI de una instancia de Resource Guard a la que tenga acceso de Lector y que esté en las mismas regiones que el almacén. Puede encontrar el URI (id. de Resource Guard) de Resource Guard en su pantalla Información general:

O bien, puede seleccionar la instancia de Resource Guard en la lista de instancias de Resource Guard a las que tiene acceso de Lector y que estén disponibles en la región.

- Haga clic en Seleccionar Protección de recursos.

- Seleccione la lista desplegable y elija el directorio en el que se encuentra la protección de recursos.

- Seleccione Autenticar para validar la identidad y el acceso.

- Después de la autenticación, elija Resource Guard en la lista que aparece.

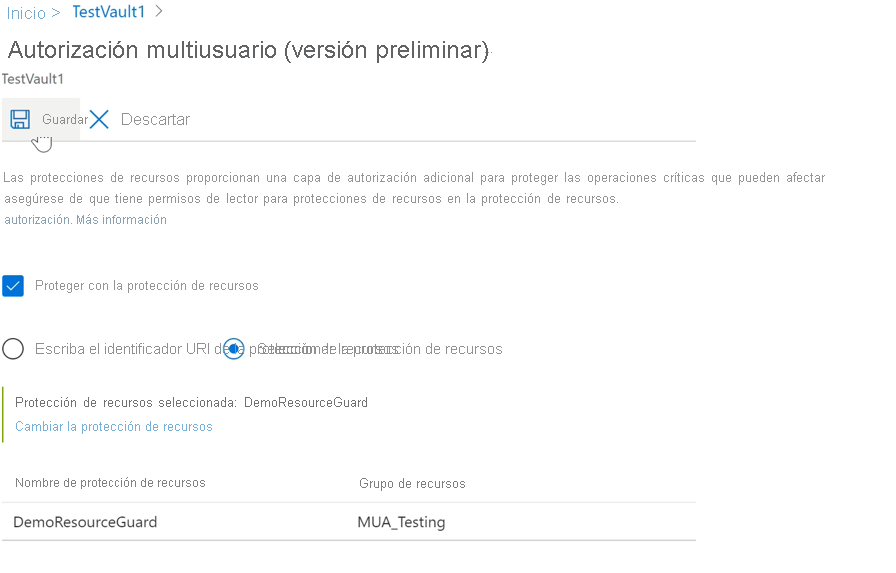

Cuando haya terminado de habilitar MUA, seleccione Guardar.

Operaciones protegidas mediante MUA

Una vez que se haya habilitado MUA, las operaciones incluidas en el ámbito se restringirán en el almacén si el administrador de copia de seguridad intenta realizarlas sin tener el rol necesario (es decir, el rol de Operador de MUA de copia de seguridad) en Resource Guard.

Nota:

Se recomienda encarecidamente probar la configuración después de habilitar MUA para asegurarse de que las operaciones protegidas se bloqueen según lo previsto, y de que MUA esté configurada correctamente.

A continuación se muestra una ilustración de lo que sucede cuando el administrador de copia de seguridad intenta realizar dicha operación protegida (por ejemplo, la deshabilitación de la inmutabilidad se muestra aquí. Otras operaciones protegidas tienen una experiencia similar). Un administrador de copia de seguridad realiza los pasos siguientes sin los permisos necesarios.

Para deshabilitar la inmutabilidad, siga estos pasos:

Vaya a Almacén de Recovery Services>Propiedades.

En el panel Propiedades , en Almacén inmutable, seleccione Configuración.

En el panel Bóveda inmutable, deshabilite la inmutabilidad desactivando la casilla Habilitar la inmutabilidad de la bóveda.

Se le comunica que se trata de una operación protegida y que tiene que comprobar su acceso a la instancia de Resource Guard.

Seleccione el directorio que contiene la instancia de Resource Guard y autentíquese.

Nota:

Esta acción no es necesaria si Resource Guard está en el mismo directorio que el almacén.

Seleccione Aplicar.

La solicitud produce un error indicando que no tienes permisos suficientes para realizar esta operación en el Resource Guard.

Autorización de operaciones críticas (protegidas) mediante Microsoft Entra Privileged Identity Management

En las secciones siguientes se habla de la autorización de estas solicitudes mediante PIM. Hay casos en los que es posible que tenga que realizar operaciones críticas en las copias de seguridad, y MUA puede ayudarle a asegurarse de que se realicen solo cuando existan las aprobaciones o permisos correctos. Como se ha mencionado anteriormente, el administrador de copia de seguridad debe tener un rol de Operador de MUA de copia de seguridad en Protección de recursos para realizar operaciones críticas que se encuentren en el ámbito de Protección de recursos. Una de las maneras de permitir Just-In-Time para estas operaciones es mediante el uso de Microsoft Entra Privileged Identity Management.

Nota:

Si bien Microsoft Entra PIM es el enfoque recomendado, puede usar métodos manuales o personalizados para administrar el acceso del administrador de copia de seguridad en Resource Guard. Para administrar manualmente el acceso a Resource Guard, usa la opción Control de acceso (IAM) en la barra de navegación izquierda de Protección de recursos y concede el rol Operador de MUA de copia de seguridad al administrador de copia de seguridad.

Creación de una asignación apta para el administrador de copia de seguridad (si usa Microsoft Entra Privileged Identity Management)

El administrador de seguridad puede usar PIM a fin de crear una asignación apta para el administrador de Copia de seguridad y proporcionar el rol Operador de MUA de copia de seguridad en Protección de recursos. Esto permite al administrador de copia de seguridad generar una solicitud (para el rol Operador de MUA de copia de seguridad) cuando tengas que realizar una operación protegida. Para ello, el administrador de seguridad realiza lo siguiente:

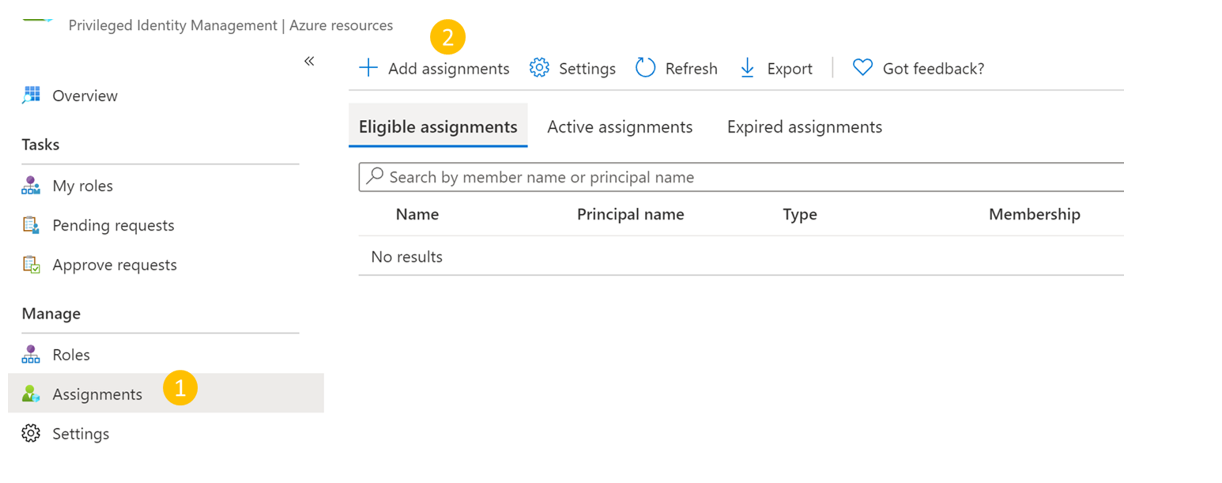

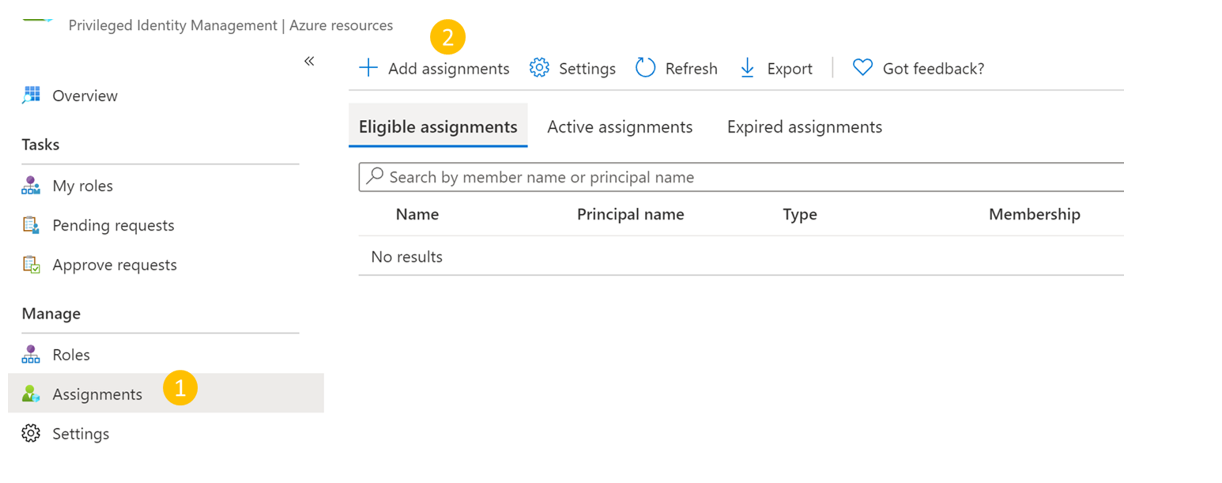

En el inquilino de seguridad (que contiene la instancia de Resource Guard), vaya a Privileged Identity Management (busque esto en la barra de búsqueda de Azure Portal) y luego vaya a Recursos de Azure (en Administrar, en el menú izquierdo).

Seleccione el recurso (Resource Guard o la suscripción que lo contiene) al que quiere asignar el rol de Operador de MUA de copia de seguridad.

Si no ve el recurso correspondiente en la lista de recursos, asegúrese de agregar la suscripción correspondiente que va a administrar PIM.

En el recurso seleccionado, vaya a Asignaciones (en Administrar, en el menú izquierdo) y luego a Agregar asignaciones.

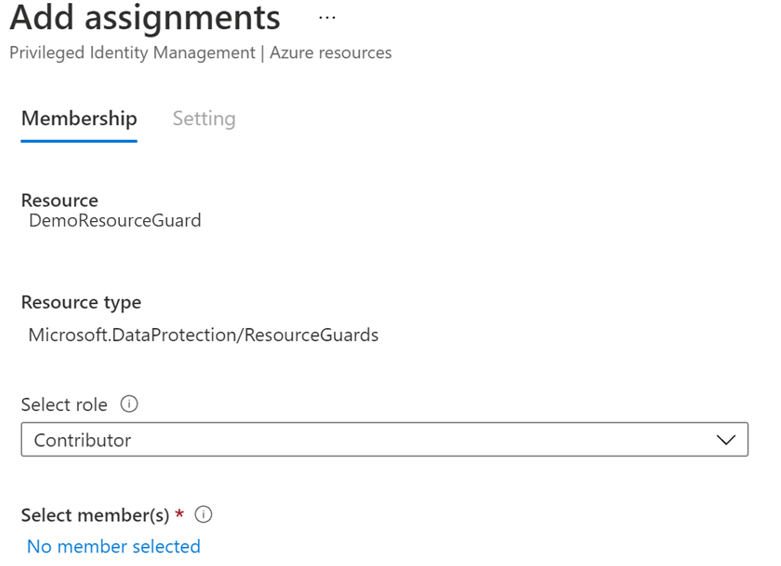

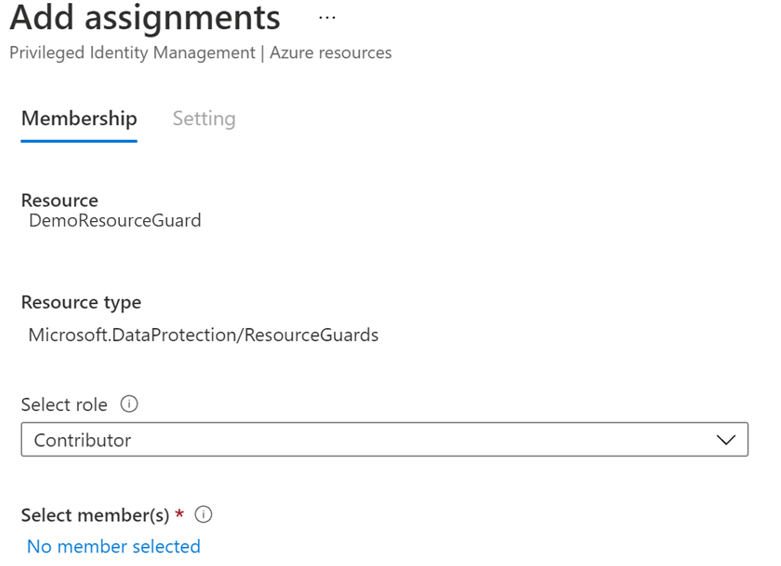

En Agregar asignaciones:

- Selecciona el rol como Operador de MUA de copia de seguridad.

- Vaya a Seleccionar miembros y agregue el nombre de usuario (o identificadores de correo electrónico) del administrador de Backup.

- Seleccione Next (Siguiente).

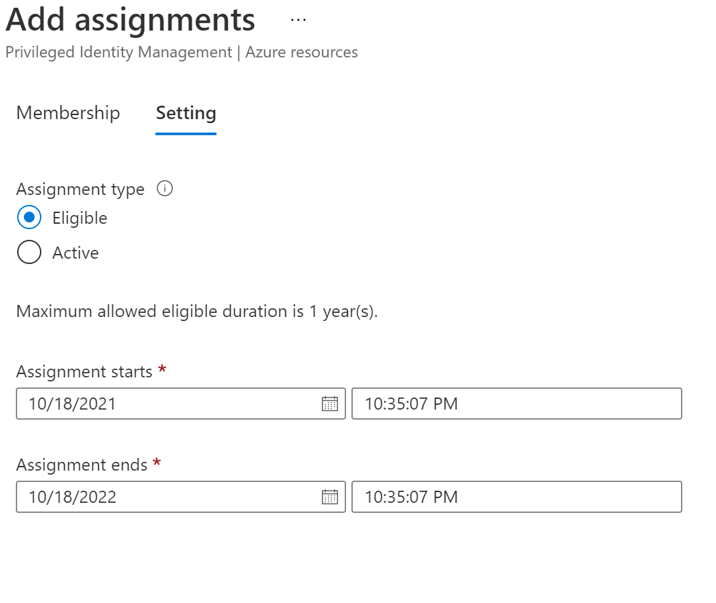

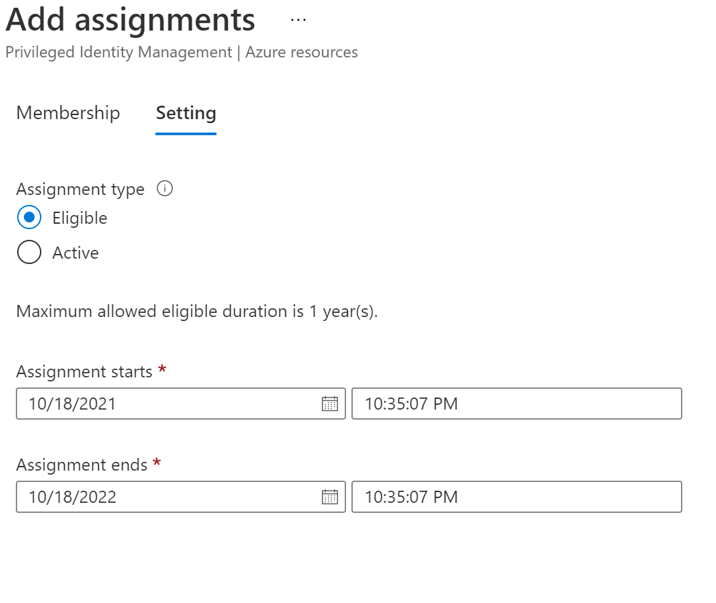

En la pantalla siguiente:

- En Tipo de asignación, elija Elegible.

- Especifique el plazo durante el cual el permiso apto será válido.

- Seleccione Asignar para terminar de crear la asignación apta.

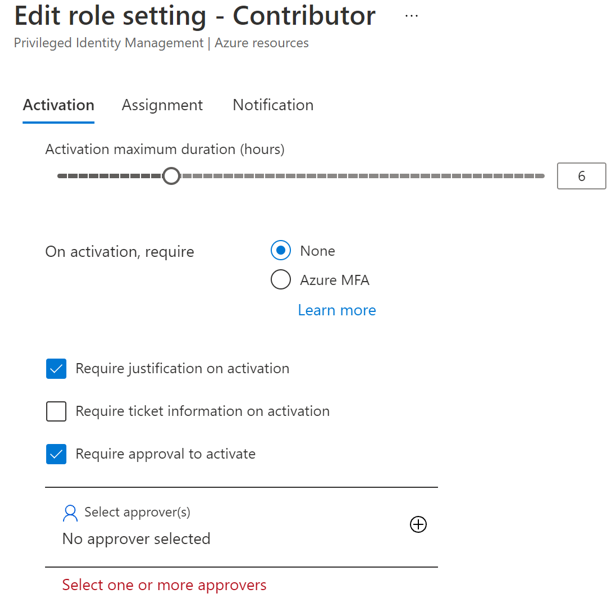

Configuración de aprobadores para la activación del rol de Operador de MUA de copia de seguridad

De manera predeterminada, es posible que la configuración anterior no tenga un aprobador (ni un requisito de flujo de aprobación) configurado en PIM. A fin de asegurarte de que los aprobadores tengan el rol Operador de MUA de copia de seguridad para la aprobación de solicitudes, el administrador de seguridad debe seguir estos pasos:

Nota:

Si esto no se configura, las solicitudes se aprueban automáticamente sin pasar por los administradores de seguridad ni por una revisión por parte de un aprobador designado. Puede encontrar más detalles sobre esto aquí.

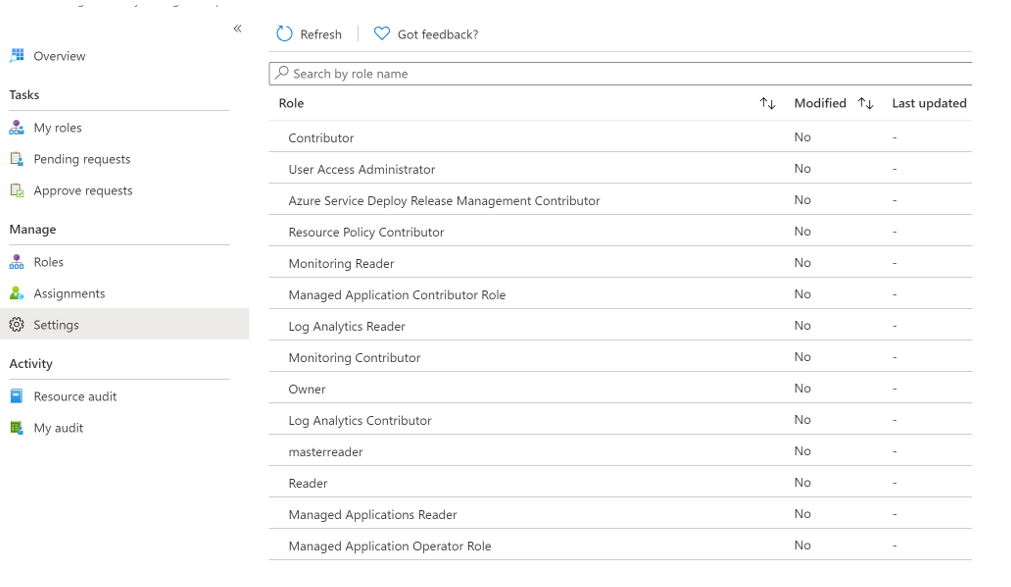

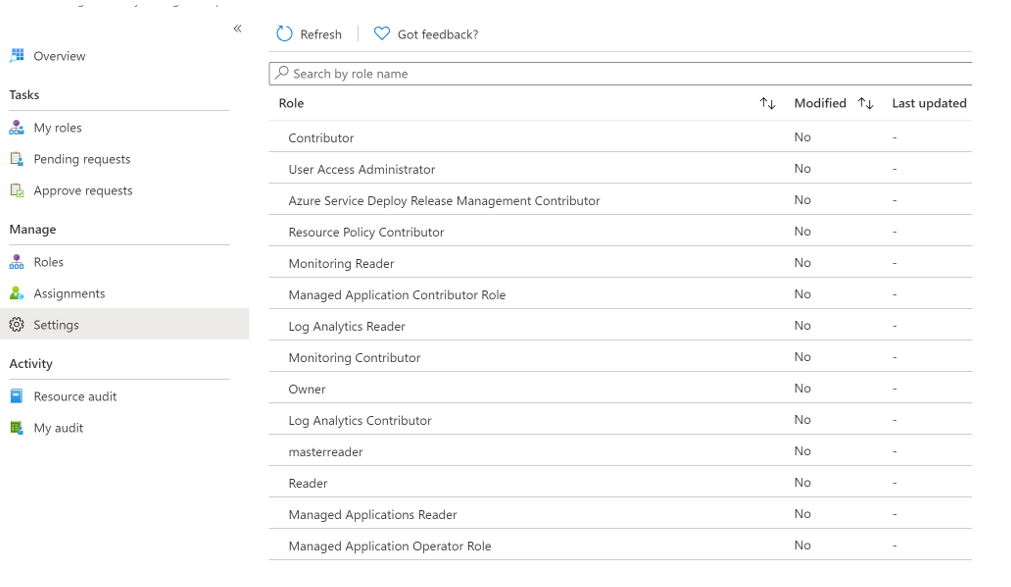

En Microsoft Entra PIM, seleccione Recursos de Azure en la barra de navegación izquierda y seleccione la instancia de Resource Guard.

Ir a Configuración y luego al rol Operador de MUA de copia de seguridad.

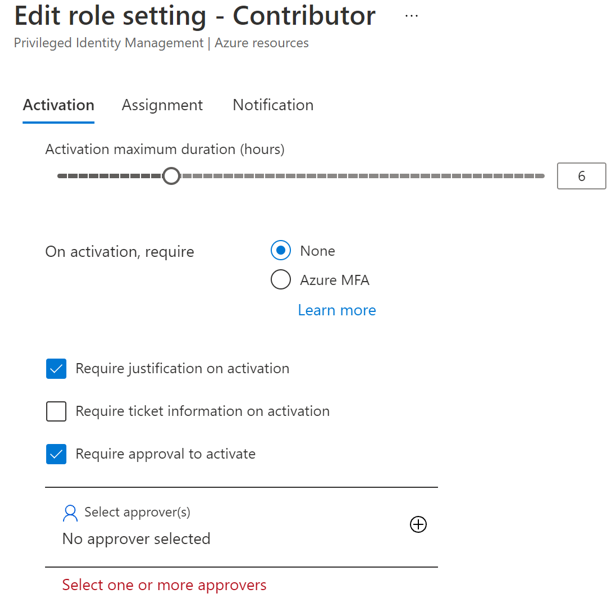

Seleccione Editar para agregar los revisores que deben revisar y aprobar la solicitud de activación del rol de Operador de MUA de copia de seguridad en caso de que en Aprobadores se muestre Ninguno o que los aprobadores no sean correctos.

En la pestaña Activación, seleccione Se requiere aprobación para activar y agregue los aprobadores que tienen que aprobar cada solicitud.

Seleccione opciones de seguridad, como autenticación multifactor (MFA), como exigencia para activar el rol de Operador de MUA de copia de seguridad.

Seleccionar las opciones adecuadas en las pestañas Asignación y Notificación según se requiera.

Seleccionar Actualizar para completar la configuración de aprobadores a fin de activar el rol Operador de MUA de copia de seguridad.

Solicitud de activación de una asignación apta para realizar operaciones críticas

Una vez que el administrador de seguridad crea una asignación apta, el administrador de copia de seguridad debe activar la asignación del rol Operador de MUA de copia de seguridad para poder realizar acciones protegidas.

Para activar la asignación de roles, sigue estos pasos:

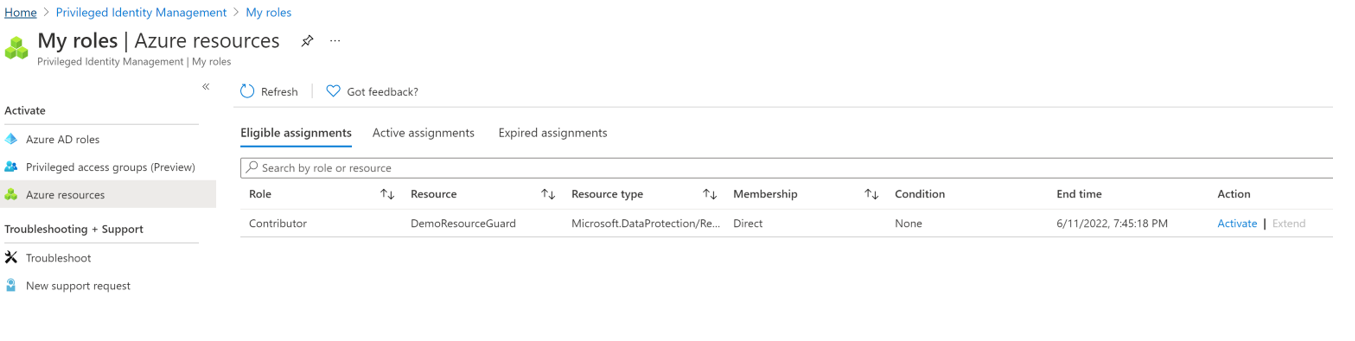

Vaya a Microsoft Entra Privileged Identity Management. Si la instancia de Resource Guard está en otro directorio, cambie a ese directorio y vaya a Microsoft Entra Privileged Identity Management.

Vaya a Mis roles>Recursos de Azure en el menú izquierdo.

Seleccionar Activar para activar la asignación apta en el rol Operador de MUA de copia de seguridad.

Aparece una notificación que notifica que la solicitud se envía para su aprobación.

Aprobación de la activación de solicitudes para realizar operaciones críticas

Una vez que el administrador de copia de seguridad genera una solicitud para activar el rol Operador de MUA de copia de seguridad, el administrador de seguridad revisará y aprobará la solicitud.

- En el inquilino de seguridad, vaya a Microsoft Entra Privileged Identity Management.

- Vaya a Aprobar solicitudes.

- En Recursos de Azure, se puede ver la solicitud generada por el administrador de copia de seguridad, que solicita la activación como Operador de MUA de copia de seguridad.

- Revise la solicitud. Si es auténtica, seleccione la solicitud y luego Aprobar para aprobarla.

- El administrador de correo electrónico recibe una notificación por correo electrónico (u otros mecanismos de alerta de la organización) de que su solicitud ya está aprobada.

- Una vez aprobada, el administrador de copia de seguridad puede realizar operaciones protegidas durante el período solicitado.

Realización de una operación protegida tras su aprobación

Una vez aprobada la solicitud del administrador de copia de seguridad para el rol de Operador de MUA de copia de seguridad en Resource Guard, se pueden realizar operaciones protegidas en el almacén asociado. Si la instancia de Resource Guard está en otro directorio, el administrador de copia de seguridad tendría que autenticarse.

Nota:

Si el acceso se asignó mediante un mecanismo JIT, el rol Operador de MUA de copia de seguridad se retirará al final del periodo aprobado. De lo contrario, el administrador de seguridad quita manualmente el rol Operador de MUA de copia de seguridad asignado al administrador de copia de seguridad para realizar la operación crítica.

Deshabilitación de MUA en un almacén de Recovery Services

La deshabilitación de MUA es una operación protegida y, por lo tanto, los almacenes se protegen mediante MUA. Si el administrador copia de seguridad quiere deshabilitar MUA, debe tener el rol de Operador de MUA de copia de seguridad requerido en Resource Guard.

Elección de un cliente

Para deshabilitar MUA en un almacén, siga estos pasos:

El administrador de copia de seguridad solicita al administrador de seguridad el rol de Operador de MUA de copia de seguridad en Protección de recursos. Puede solicitarlo para usar los métodos aprobados por la organización, como los procedimientos JIT, por ejemplo, Microsoft Entra Privileged Identity Management, u otros procedimientos y herramientas internos.

El administrador de seguridad aprueba la solicitud (si decide que merece ser aprobada) e informa al administrador de copia de seguridad. Ahora, el administrador de copia de seguridad tiene el rol Operador MUA de copia de seguridad en la instancia de la protección de recursos.

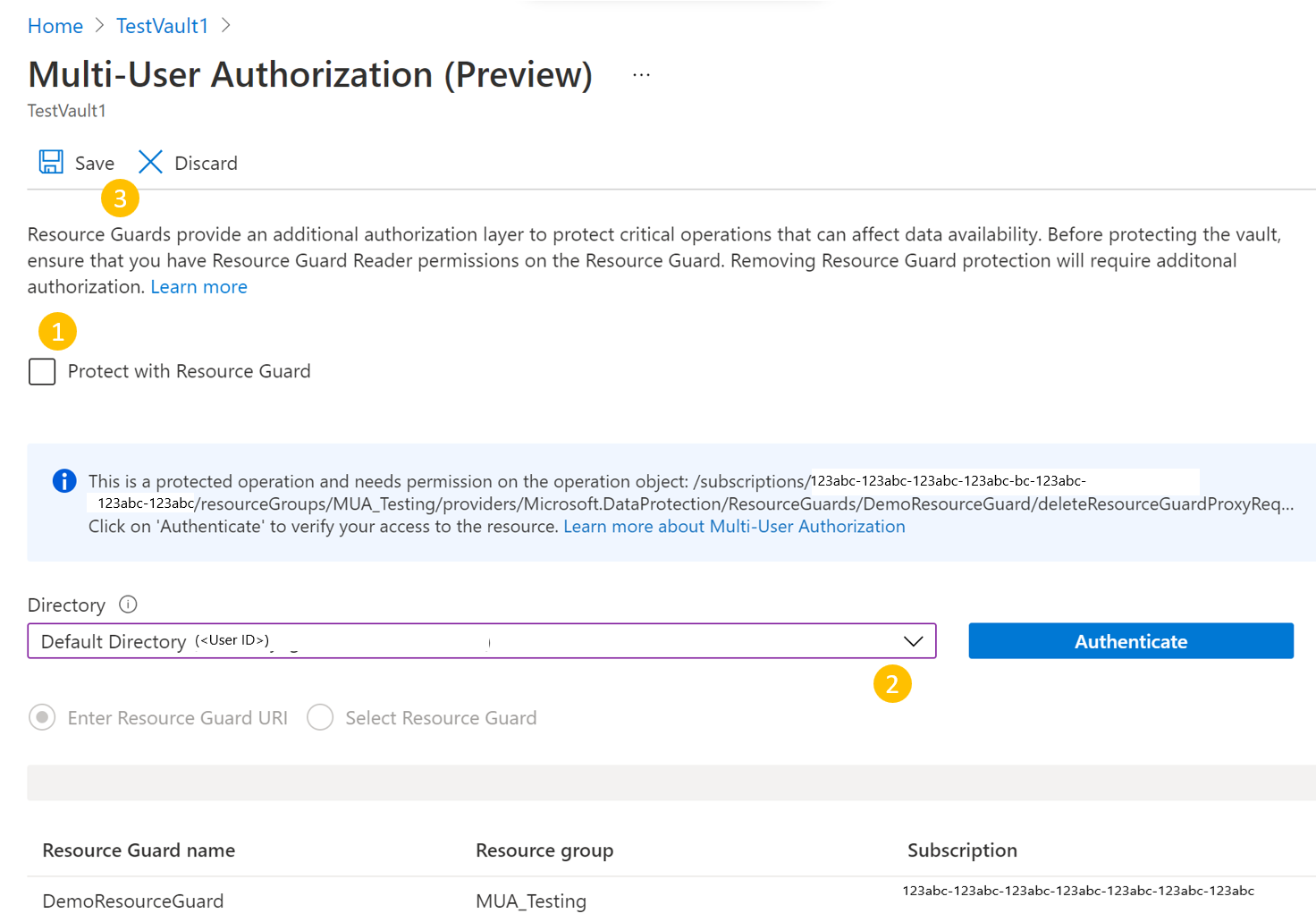

El administrador de copia de seguridad va a las opciones >Propiedades>Autorización multiusuario del almacén.

Seleccione Actualizar.

- Desactive la casilla Proteger con Protección de recursos.

- Elija el directorio que contiene la instancia de Resource Guard y compruebe el acceso mediante el botón Autenticar (si procede).

- Después de la autenticación, seleccione Guardar. Con el acceso correcto, la solicitud debería completarse correctamente.

El identificador de inquilino es necesario si Resource Guard existe en un inquilino diferente.

Ejemplo:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

En este artículo se describe cómo configurar la autorización multiusuario (MUA) para Azure Backup, mejorando la seguridad de las operaciones críticas en las bóvedas de Backup. Trata la creación de una instancia de Resource Guard en un inquilino independiente para obtener la máxima protección y muestra cómo solicitar y aprobar el acceso crítico a las operaciones mediante Microsoft Entra Privileged Identity Management dentro del inquilino que hospeda Resource Guard. Como alternativa, puede usar otros métodos para administrar permisos Just-In-Time (JIT) en función de la configuración de la organización.

Nota:

- La autorización multiusuario mediante Resource Guard para el almacén de Backup ya está en fase de disponibilidad general.

- La autorización multiusuario para Azure Backup está disponible en todas las regiones globales de Azure.

Prerrequisitos

Antes de configurar la autorización multiusuario para un almacén de Backup, asegúrese de que se cumplen los siguientes requisitos previos:

- El Guardián de Recursos y la bóveda de copias de seguridad deben estar en la misma región de Azure.

- El administrador de copia de seguridad no debe tener permisos de Contribuidor, Administrador de MUA de copia de seguridad o Operador de MUA de copia de seguridad en el Resource Guard. Puede optar por tener Resource Guard en otra suscripción del mismo directorio, o en otro directorio para garantizar el aislamiento máximo.

- Las suscripciones que contienen el almacén de Backup y la instancia de Resource Guard (en otras suscripciones o inquilinos) deben registrarse para usar el proveedor - Microsoft.DataProtection4. Para más información, consulte Tipos y proveedores de recursos de Azure.

Obtenga información sobre distintos escenarios de uso de MUA.

Creación de una instancia de Resource Guard

El administrador de seguridad crea la instancia de Resource Guard. Se recomienda crearlo en una suscripción diferente o en un inquilino diferente que el almacén. Sin embargo, debe estar en la misma región que este.

El administrador de copia de seguridad NO debe tener acceso de Colaborador, Administrador de MUA de copia de seguridad u Operador de MUA de copia de seguridad en Resource Guard ni en la suscripción que lo contiene.

Para crear la instancia de Resource Guard en un inquilino que no sea el del almacén como administrador de seguridad, siga estos pasos:

En Azure Portal, vaya al directorio en el que quiere crear la instancia de Resource Guard.

Busque Protecciones de recursos en la barra de búsqueda y seleccione el elemento correspondiente en la lista desplegable.

- Seleccione Crear para crear una instancia de Resource Guard.

- En el panel Crear, rellene los detalles necesarios para esta Protección de recursos.

- Asegúrese de que la instancia de Resource Guard y el almacén de Backup estén en las misma región de Azure.

- Agregue una descripción de cómo solicitar acceso para realizar acciones en almacenes asociados en caso necesario. Esta descripción aparece en los almacenes asociados para guiar al administrador de Backup a la hora de obtener los permisos necesarios.

En la pestaña Operaciones protegidas, seleccione las operaciones que necesita proteger mediante esta instancia de Resource Guard en la pestaña Almacén de Backup.

Actualmente, la pestaña Operaciones protegidas incluye solo la opción Eliminar instancia de Backup para su deshabilitación.

También puede seleccionar las operaciones que se van a proteger después de crear la instancia de Resource Guard.

De manera opcional, agregue etiquetas a la instancia de Resource Guard según los requisitos.

Seleccione Revisar y crear y luego siga las notificaciones para supervisar el estado y una creación correcta de la protección de recursos.

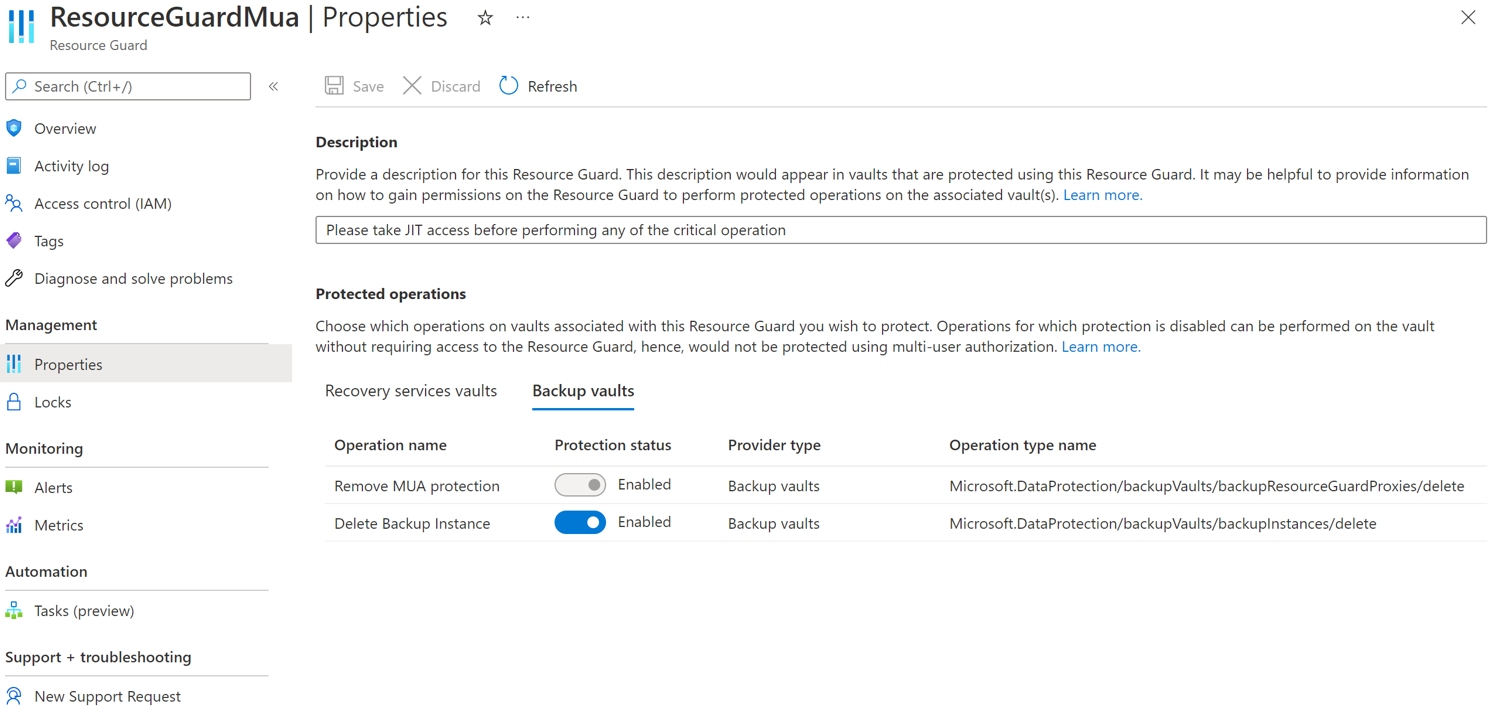

Selección de las operaciones que se protegerán mediante Resource Guard

Después de la creación del almacén, el administrador de seguridad también puede elegir las operaciones que se van a proteger mediante Resource Guard entre todas las operaciones críticas admitidas. De manera predeterminada, todas las operaciones críticas admitidas están habilitadas. Pero el administrador de seguridad puede excluir determinadas operaciones del ámbito de MUA mediante Resource Guard.

Para seleccionar las operaciones que se van a proteger, siga estos pasos:

En la instancia de Resource Guard que ha creado, vaya a la pestaña Propiedades>Almacén de Backup.

Seleccione Deshabilitar en las operaciones que quiere excluir de la autorización.

No puede deshabilitar las operaciones Eliminar la protección de MUA y Deshabilitar la eliminación temporal.

Opcionalmente, en la pestaña Almacenes de Backup, actualice la descripción de la instancia de Resource Guard.

Seleccione Guardar.

Asignación de permisos al administrador de copia de seguridad en Resource Guard para habilitar MUA

Para habilitar MUA en un almacén, el administrador de Backup debe tener el rol Lector en la instancia de Resource Guard o en la suscripción que contiene la instancia de Resource Guard. El administrador de seguridad debe asignar este rol al administrador de Backup.

Para asignar el rol Lector en la instancia de Resource Guard, siga estos pasos:

En la protección de recursos creada anteriormente, vaya al panel Control de acceso (IAM) y, a continuación, vaya a Agregar asignación de roles.

Seleccione Lector en la lista de roles integrados y luego Siguiente.

Haga clic en Seleccionar miembros y agregue el identificador de correo electrónico del administrador de Backup para asignar el rol Lector.

Si los administradores de Backup están en otro inquilino, se agregan como invitados al inquilino que contiene la instancia de Resource Guard.

Para completar la asignación de roles, haga clic en Seleccionar>Revisar y asignar.

Habilitación de MUA en un almacén de Backup

Una vez que el administrador de Backup tiene el rol Lector en la instancia de Resource Guard, puede habilitar la autorización multiusuario en almacenes administrados mediante estos pasos:

Vaya al almacén de Backup en el que quiere configurar MUA.

En el panel izquierdo, seleccione Propiedades.

Vaya a Autorización multiusuario y seleccione Actualizar.

Para habilitar MUA y elegir una instancia de Resource Guard, realice una de las siguientes acciones:

Puede especificar el identificador URI de la instancia de Resource Guard. Asegúrese de especificar el identificador URI de una instancia de Resource Guard en la que tenga acceso de Lector y que se encuentre en las misma región que el almacén. Puede encontrar el URI (id. de Resource Guard) de Resource Guard en su página de información general.

O bien, puede seleccionar la instancia de Resource Guard en la lista de instancias de Resource Guard a las que tiene acceso de Lector y que estén disponibles en la región.

- Haga clic en Seleccionar Protección de recursos.

- Seleccione la lista desplegable y luego el directorio en el que se encuentra la protección de recursos.

- Seleccione Autenticar para validar la identidad y el acceso.

- Después de la autenticación, elija Resource Guard en la lista que aparece.

Seleccione Guardar para habilitar MUA.

Operaciones protegidas mediante MUA

Una vez que el administrador de Backup habilita MUA, las operaciones incluidas en el ámbito se restringen en el almacén y muestran un error si el administrador de Backup intenta realizarlas sin tener el rol Operador de MUA de copia de seguridad en Resource Guard.

Nota:

Se recomienda encarecidamente probar la configuración después de habilitar MUA para asegurarse de que:

- Las operaciones protegidas se bloquean según lo previsto.

- MUA está configurada correctamente.

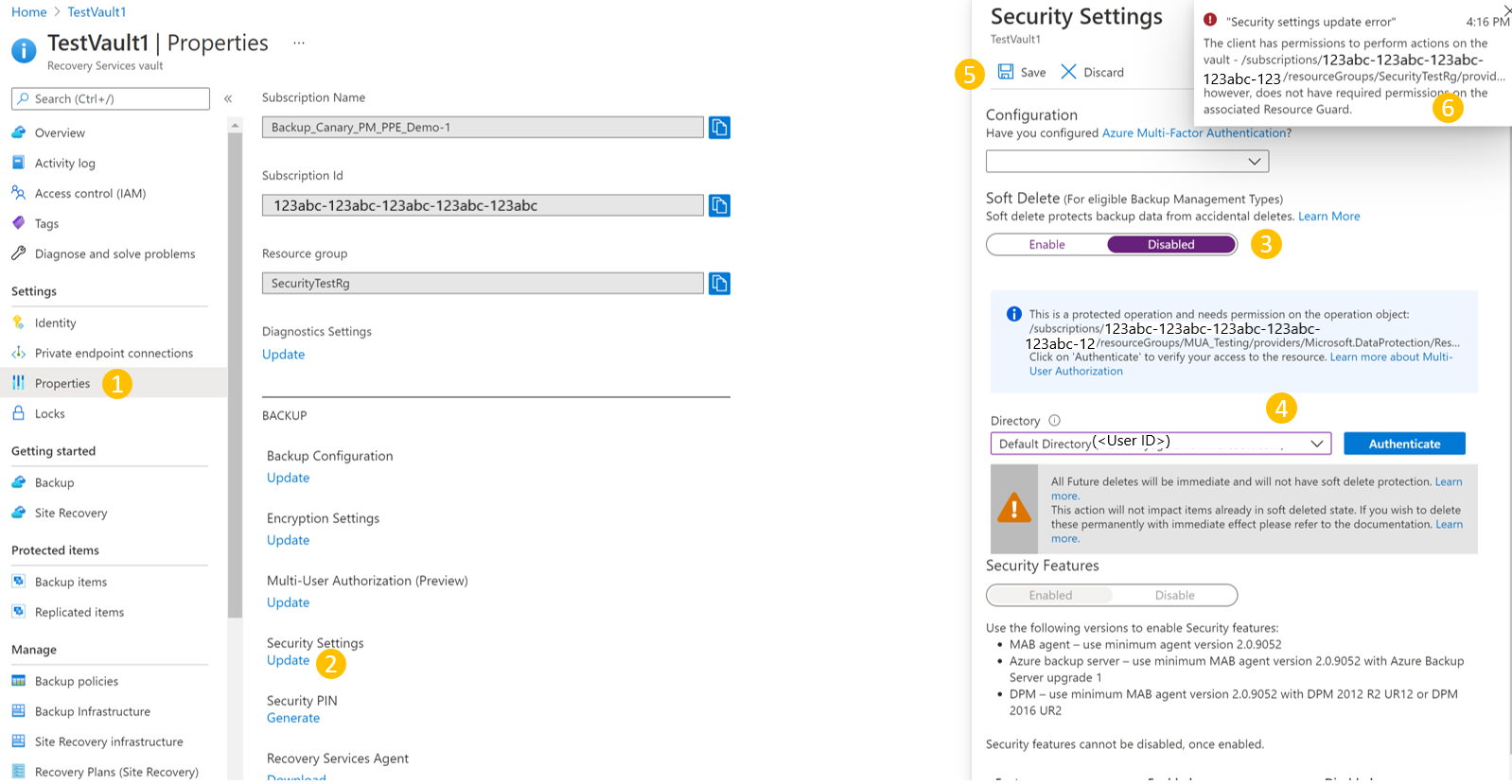

Para realizar una operación protegida (deshabilitar MUA), siga estos pasos:

Vaya al almacén >Propiedades en el panel izquierdo.

Para deshabilitar MUA, desactive la casilla.

Se recibe una notificación de que se trata de una operación protegida y de que debe tener acceso a la instancia de Resource Guard.

Seleccione el directorio que contiene la instancia de Resource Guard y autentíquese.

Es posible que este paso no sea necesario si Resource Guard está en el mismo directorio que el almacén.

Seleccione Guardar.

Se produce un error en la solicitud que indica que no tiene permisos suficientes en la instancia de Resource Guard para realizar esta operación.

Autorización de operaciones críticas (protegidas) mediante Microsoft Entra Privileged Identity Management

Hay escenarios en los que es posible que tenga que realizar operaciones críticas en las copias de seguridad y pueda hacerlo con las aprobaciones o permisos adecuados con MUA. En las secciones siguientes se explica cómo autorizar las solicitudes de operaciones críticas mediante Privileged Identity Management (PIM).

El administrador de Backup debe tener el rol de Operador de MUA de copia de seguridad en la instancia de Resource Guard para realizar operaciones críticas en el ámbito de Resource Guard. Una de las maneras de permitir operaciones Just-In-Time (JIT) es mediante el uso de Microsoft Entra Privileged Identity Management.

Nota:

Se recomienda usar Microsoft Entra PIM. Pero también puede usar métodos manuales o personalizados para administrar el acceso del administrador de Backup en la instancia de Resource Guard. Para administrar manualmente el acceso a la instancia de Resource Guard, usa la opción Control de acceso (IAM) en el panel izquierdo de la instancia de Protección de recursos y concede el rol Operador de MUA de copia de seguridad al administrador de Backup.

Creación de una asignación apta para el administrador de Backup mediante Microsoft Entra Privileged Identity Management

El administrador de seguridad puede usar PIM para crear una asignación apta para el administrador de copia de seguridad como Operador de MUA de copia de seguridad en la instancia de Resource Guard. Esto permite al administrador de copia de seguridad generar una solicitud (para el rol Operador de MUA de copia de seguridad) cuando tengas que realizar una operación protegida.

Para crear una asignación apta, siga los pasos:

Inicie sesión en Azure Portal.

Vaya al inquilino de seguridad de Resource Guard y escriba Privileged Identity Management en el cuadro de búsqueda.

En el panel izquierdo, seleccione Administrar e ir a Recursos de Azure.

Seleccione el recurso (Resource Guard o la suscripción que lo contiene) al que quiere asignar el rol de Operador de MUA de copia de seguridad.

Si no encuentra ningún recurso correspondiente, agregue la suscripción contenedora administrada mediante PIM.

Seleccione el recurso y vaya a Administrar>Asignaciones>Agregar asignaciones.

En Agregar asignaciones:

- Selecciona el rol como Operador de MUA de copia de seguridad.

- Vaya a Seleccionar miembros y agregue el nombre de usuario (o identificadores de correo electrónico) del administrador de Backup.

- Seleccione Next (Siguiente).

En Asignación, seleccione Elegible y especifique la validez de la duración del permiso apto.

Seleccione Asignar para terminar de crear la asignación apta.

Configuración de aprobadores para la activación del rol de Colaborador

De manera predeterminada, es posible que la configuración anterior no tenga un aprobador (ni un requisito de flujo de aprobación) configurado en PIM. Para asegurarse de que los aprobadores tengan el rol Colaborador para la aprobación de solicitudes, el administrador de seguridad debe seguir estos pasos:

Nota:

Si no se configura el aprobador, las solicitudes se aprueban automáticamente sin pasar por los administradores de seguridad ni por una revisión por parte de un aprobador designado. Más información.

En Microsoft Entra PIM, seleccione Recursos de Azure en el panel izquierdo y luego la instancia de Resource Guard.

Vaya al rol Configuración>Colaborador.

Seleccione Editar para agregar los revisores que deben revisar y aprobar la solicitud de activación del rol de Colaborador en caso de que Aprobadores muestre Ninguno o aprobadores incorrectos.

En la pestaña Activación, seleccione Se requiere aprobación para activar para agregar los aprobadores que tienen que aprobar cada solicitud.

Selecciona opciones de seguridad, como Autenticación multifactor (MFA), exigencia para activar el rol de Colaborador.

Seleccione las opciones adecuadas en las pestañas Asignación y Notificación según sus requisitos.

Seleccione Actualizar para completar la configuración de aprobadores para activar el rol Colaborador.

Solicitud de activación de una asignación apta para realizar operaciones críticas

Una vez que el administrador de seguridad crea una asignación apta, el administrador de Backup debe activar la asignación de roles del rol Colaborador para realizar acciones protegidas.

Para activar la asignación de roles, siga los pasos:

Vaya a Microsoft Entra Privileged Identity Management. Si la instancia de Resource Guard está en otro directorio, cambie a ese directorio y vaya a Microsoft Entra Privileged Identity Management.

Vaya a Mis roles>Recursos de Azure en el panel izquierdo.

Seleccione Activar para activar la asignación apta en el rol Colaborador.

Aparece una notificación que notifica que la solicitud se envía para su aprobación.

Aprobación de solicitudes de activación para realizar operaciones críticas

Una vez que el administrador de Backup genera una solicitud para activar el rol Colaborador, el administrador de seguridad debe revisar y aprobar la solicitud.

Para revisar y aprobar la solicitud, siga estos pasos:

En el inquilino de seguridad, vaya a Microsoft Entra Privileged Identity Management.

Vaya a Aprobar solicitudes.

En Recursos de Azure, puede ver la solicitud en espera de aprobación.

Seleccione Aprobar para revisar y aprobar la solicitud auténtica.

Después de la aprobación, el administrador de Backup recibe una notificación, por correo electrónico u otras opciones de alerta internas, de que la solicitud se ha aprobado. Ahora, el administrador de Backup puede realizar las operaciones protegidas durante el período solicitado.

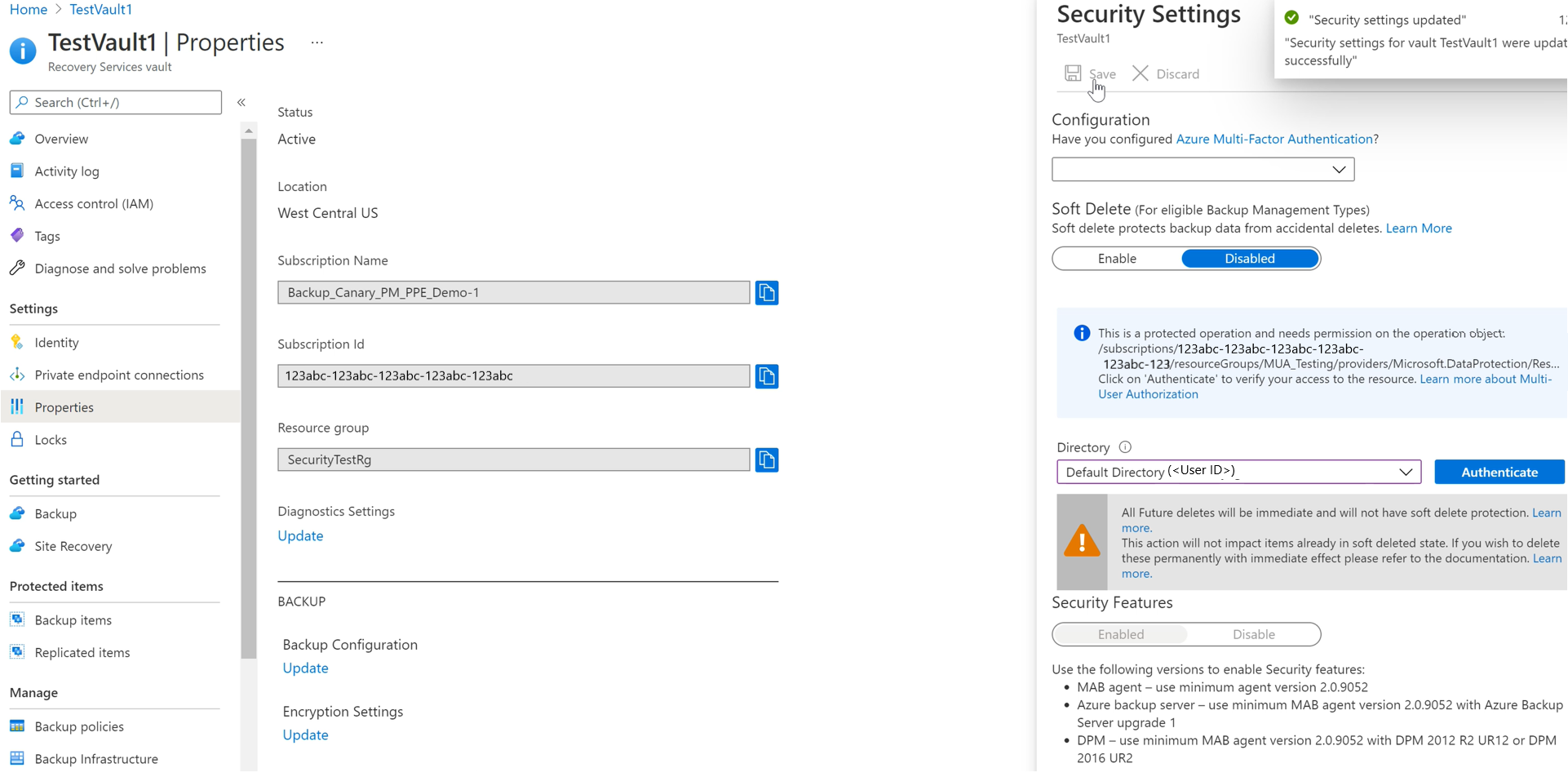

Realización de una operación protegida tras su aprobación

Una vez que el administrador de seguridad aprueba la solicitud del administrador de copia de seguridad del rol Operador de MUA de copia de seguridad en la instancia de Resource Guard, este puede realizar operaciones protegidas en el almacén asociado. Si la instancia de Resource Guard está en otro directorio, el administrador de Backup debe autenticarse a sí mismo.

Nota:

Si el acceso se asignó mediante un mecanismo JIT, el rol Operador de MUA de copia de seguridad se retirará al final del periodo aprobado. De lo contrario, el administrador de seguridad quita manualmente el rol Colaborador asignado al administrador de Backup para realizar la operación crítica.

En el siguiente recorte de pantalla se muestra un ejemplo de deshabilitación de la eliminación temporal de un almacén habilitado para MUA.

Deshabilitación de MUA en un almacén de Backup

La deshabilitación de MUA es una operación protegida que solo debe realizar el administrador de Backup. Para ello, el administrador de Backup debe tener el rol Operador de MUA de copia de seguridad necesario en la instancia de Protección de recursos. Para obtener este permiso, el administrador de Backup primero debe solicitar al administrador de seguridad el rol Operador de MUA de copia de seguridad en la instancia de Protección de recursos mediante el procedimiento Just-In-Time (JIT), como Microsoft Entra Privileged Identity Management o herramientas internas.

Después, el administrador de seguridad aprueba la solicitud si es auténtica y comunica al administrador de copia de seguridad que ya tiene el rol Operador de MUA de copia de seguridad en la instancia de Resource Guard. Obtenga más información sobre cómo obtener este rol.

Para deshabilitar MUA, los administradores de Backup deben seguir estos pasos:

Vaya al almacén >Propiedades >Autorización multiusuario.

Seleccione Actualizar y desactive la casilla Proteger con Resource Guard.

Seleccione Autenticar (si procede) para elegir el directorio que contiene la instancia de Resource Guard y compruebe el acceso.

Seleccione Guardar para completar el proceso de deshabilitación de MUA.

Pasos siguientes

Obtenga más información sobre la autorización multiusuario mediante Resource Guard.