Diseño de la arquitectura de Azure Bastion

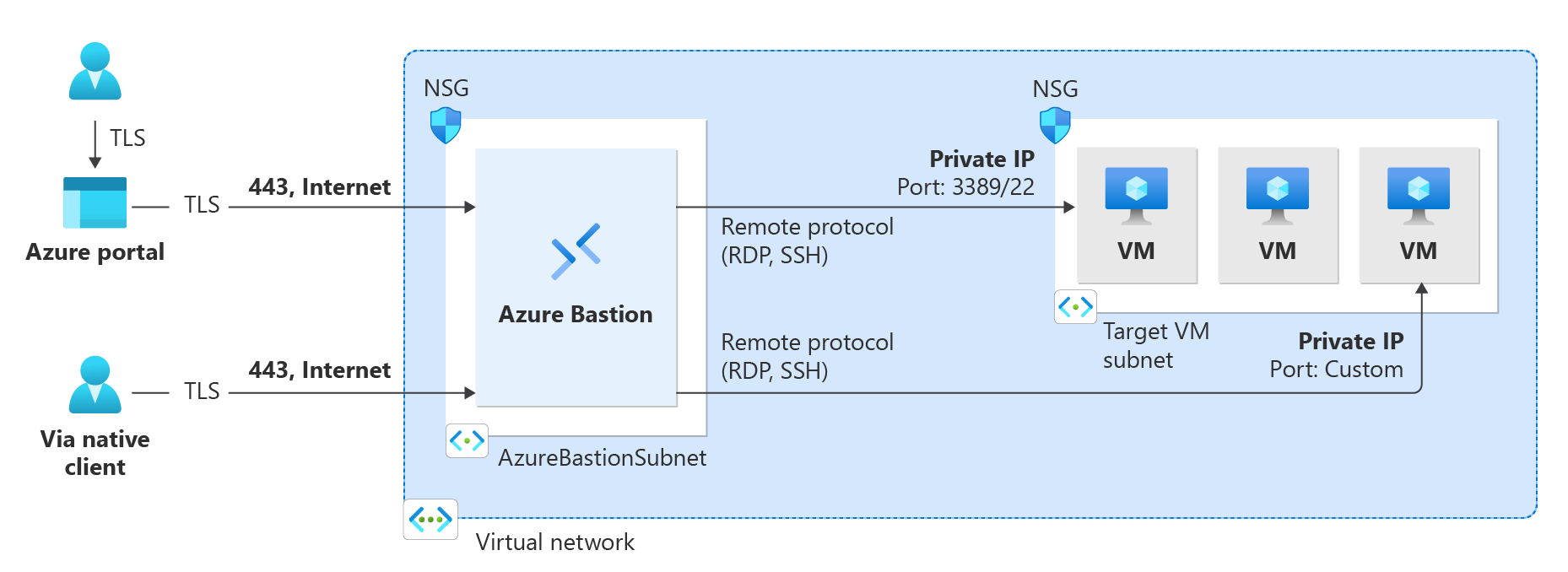

Azure Bastion ofrece varias arquitecturas de implementación, en función de las configuraciones de opciones y SKU seleccionadas. Para la mayoría de las SKU, Bastion se implementa en una red virtual y admite el emparejamiento de redes virtuales. En concreto, Azure Bastion administra la conectividad RDP/SSH con máquinas virtuales creadas en las redes virtuales locales o emparejadas.

RDP y SSH son algunos de los medios fundamentales a mediante los que puede conectarse a las cargas de trabajo que se ejecutan en Azure. La exposición de los puertos RDP/SSH a través de Internet no se conveniente y se considera una superficie de amenaza considerable. Esto suele deberse a las vulnerabilidades del protocolo. Para contener esta superficie de amenaza, puede implementar hosts de bastión (también conocidos como servidores de salto) en la parte pública de la red perimetral. Los servidores host de bastión están diseñados y configurados para resistir los ataques. Los servidores de Bastion también proporcionan conectividad RDP y SSH con las cargas de trabajo que se encuentran detrás del bastión, así como más adentro en la red.

La SKU que seleccione al implementar Bastion determina la arquitectura y las características disponibles. Puede realizar la actualización a una SKU superior para admitir más características, pero las SKU no se pueden cambiar a una versión anterior después de la implementación. Algunas arquitecturas, como Solo privada y SKU para desarrolladores, deben configurarse en el momento de la implementación.

Implementación: SKU Básica y versiones posteriores

Al trabajar con la SKU Básica o superior, Bastion usa la arquitectura y el flujo de trabajo siguientes.

- El host bastión se implementa en la red virtual que contiene la subred AzureBastionSubnet que tiene un prefijo /26 mínimo.

- El usuario se conecta a Azure Portal mediante cualquier explorador HTML5 y selecciona la máquina virtual a la que se va a conectar. No se requiere ninguna dirección IP pública en la máquina virtual de Azure.

- Con un solo clic, la sesión RDP/SSH se abre en el explorador.

Para algunas configuraciones, el usuario puede conectarse a la máquina virtual a través del cliente del sistema operativo nativo.

Para conocer los pasos de configuración, consulte:

- Implementación automática de Bastion: SKU Básica

- Implementación de Bastion mediante valores especificados manualmente

Implementación: SKU para desarrolladores

La SKU del desarrollador de Bastion es una SKU gratuita y ligera. Esta SKU es ideal para los usuarios de desarrollo/pruebas que desean conectarse de forma segura a sus máquinas virtuales, pero no necesitan características de Bastion ni escalado de host adicionales. Con la SKU para desarrolladores, puede conectarse a una máquina virtual de Azure a la vez directamente a través de la página de conexión de la máquina virtual.

Al implementar Bastion mediante la SKU para desarrolladores, los requisitos de implementación son diferentes de cuando se implementan con otras SKU. Normalmente, cuando se crea un host bastión, se implementa un host en el AzureBastionSubnet en la red virtual. El host bastión está dedicado para su uso. Cuando se usa la SKU para desarrolladores, un host bastión no se implementa en la red virtual y no necesita una instancia de AzureBastionSubnet. Sin embargo, el host bastión de SKU para desarrolladores no es un recurso dedicado. En su lugar, forma parte de un grupo compartido.

Dado que el recurso bastión de SKU para desarrolladores no está dedicado, las características de la SKU para desarrolladores están limitadas. En la sección de SKU de la configuración de Bastión encontrará una lista de características por SKU. Siempre puede actualizar la SKU de desarrollador a una SKU superior si necesita admitir más características. Consulte Actualizar una SKU.

Para más información sobre la SKU para desarrolladores, consulte Implementación de Azure Bastion: SKU para desarrolladores.

Implementación: Solo privada (versión preliminar)

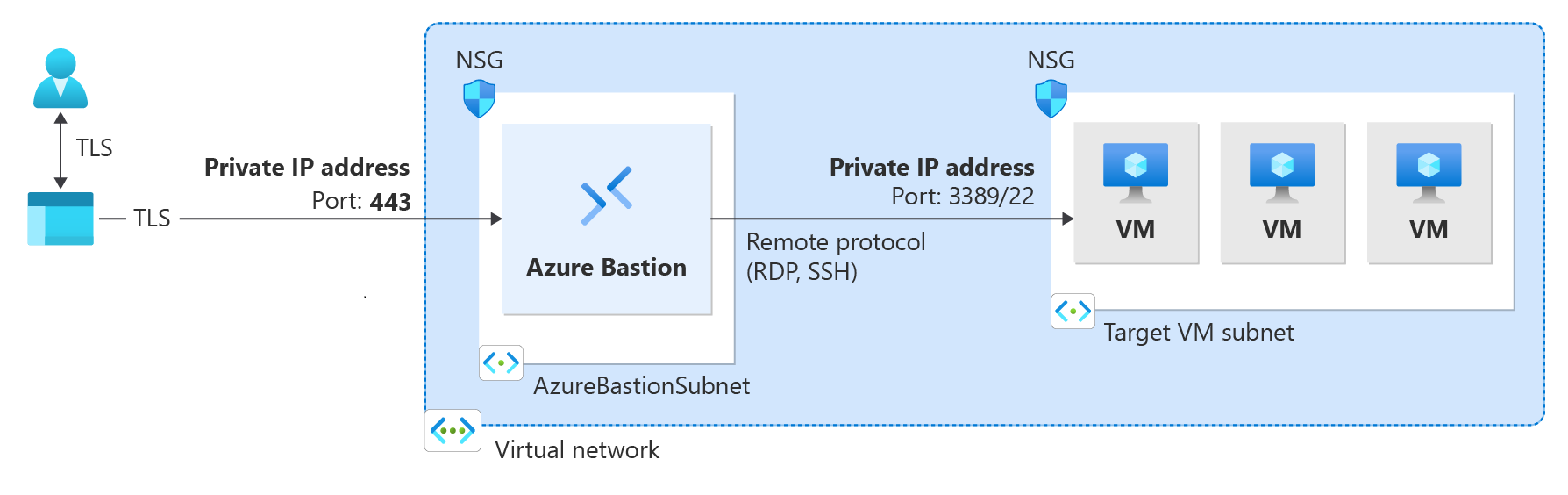

Las implementaciones de Bastion solo privadas bloquean cargas de trabajo de un extremo a otro mediante la creación de una implementación de Bastion no enrutable por Internet que solo permite el acceso a direcciones IP privadas. Las implementaciones de Bastion solo privadas no permiten conexiones al host bastión a través de la dirección IP pública. Por el contrario, una implementación normal de Azure Bastion permite a los usuarios conectarse al host bastión mediante una dirección IP pública.

En el siguiente diagrama se muestra la arquitectura de implementación solo privada de Bastion. Un usuario que esté conectado a Azure a través del emparejamiento privado de ExpressRoute puede conectarse de forma segura a Bastion mediante la dirección IP privada del host bastión. Bastion puede establecer entonces la conexión a través de una dirección IP privada a una máquina virtual que se encuentra dentro de la misma red virtual que el host bastión. En una implementación de Bastion solo privada, Bastion no permite el acceso saliente fuera de la red virtual.

Consideraciones:

Bastion solo privado se configura en el momento de la implementación y requiere el nivel de SKU Prémium.

No se puede cambiar de una implementación normal de Bastion a una implementación solo privada.

Para implementar Bastion solo privado en una red virtual que ya tenga una implementación de Bastion, primero quite Bastion de la red virtual y vuelva a implementarlo como solo privado. No es necesario eliminar ni volver a crear AzureBastionSubnet.

Si desea crear conectividad privada de un extremo a otro, conéctese mediante el cliente nativo en lugar de a través de Azure Portal.

Si el equipo cliente es local y no es de Azure, deberá implementar una VPN o ExpressRoute y habilitar la conexión basada en IP en el recurso de Bastion

Para más información sobre las implementaciones solo privadas, consulte Implementación de Bastion en una arquitectura solo privada.