Topología de red y conectividad

El área de diseño de conectividad y topología de red es fundamental para establecer una base para el diseño de la red en la nube.

Revisión del área de diseño

Roles o funciones implicados: este área de diseño probablemente requiera el soporte técnico de una o varias funciones de plataforma en la nube y centro de excelencia en la nube para tomar e implementar decisiones.

Ámbito: el objetivo del diseño de red es alinear el diseño de red en la nube con los planes generales de adopción de la nube. Si los planes de adopción de la nube incluyen dependencias híbridas o multinube, o si necesita conectividad por otros motivos, el diseño de red también debe incorporar esas opciones de conectividad y los patrones de tráfico esperados.

Fuera de ámbito: este área de diseño establece la base de las redes. No aborda los problemas relacionados con el cumplimiento, como la seguridad avanzada de la red o las barreras de protección de aplicación automatizada. Estas instrucciones se proporcionan cuando se revisa las áreas de diseño de cumplimiento de seguridad y gobernanza. La posposición de discusiones sobre seguridad y gobernanza permite al equipo de la plataforma en la nube abordar los requisitos de red iniciales antes de ampliar la audiencia para temas más complejos.

Introducción al área de diseño

La topología de red y la conectividad son fundamentales para las organizaciones que planean el diseño de la zona de aterrizaje. Las redes son importantes para casi todo dentro de la zona de aterrizaje. Permite la conectividad a otros servicios de Azure, usuarios externos e infraestructura local. La topología de red y la conectividad están en el grupo de entorno de las áreas de diseño de zona de aterrizaje de Azure. Esta agrupación se basa en su importancia en las decisiones básicas de diseño e implementación.

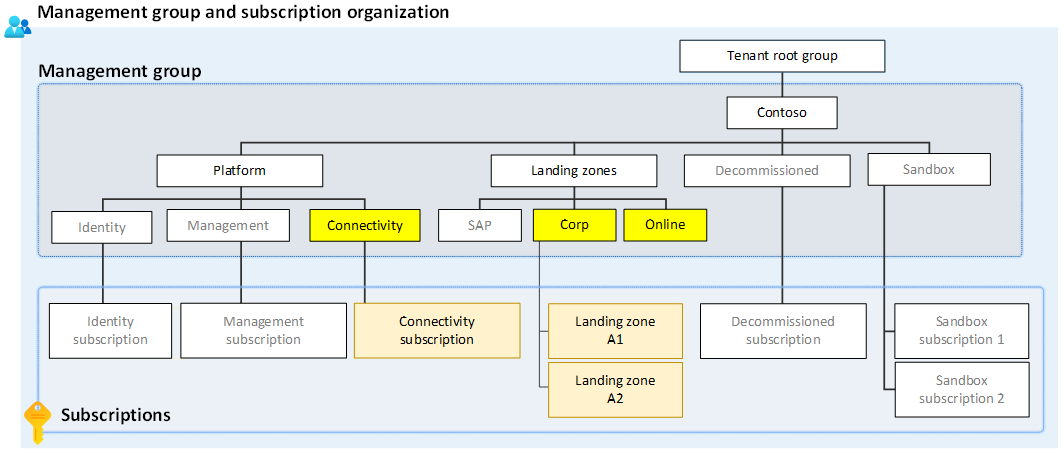

En la arquitectura conceptual de zona de aterrizaje de Azure, hay dos grupos de administración principales que hospedan cargas de trabajo: Corp y Online. Estos grupos de administración sirven para organizar y gobernar suscripciones de Azure. La relación de red entre los distintos grupos de administración de zonas de aterrizaje de Azure depende de los requisitos específicos de la organización y de la arquitectura de red. En las secciones siguientes se describe la relación de red entre los grupos de administración corporativos, en línea y de conectividad en relación con lo que proporciona el acelerador de zonas de aterrizaje de Azure.

¿Cuál es el propósito de los grupos de administración de conectividad, corporativos y en línea?

- Grupo de administración de conectividad: este grupo de administración contiene suscripciones dedicadas para la conectividad, normalmente una sola suscripción para la mayoría de las organizaciones. Estas suscripciones hospedan los recursos de red de Azure necesarios para la plataforma, como Azure Virtual WAN, las puertas de enlace de Virtual Network, Azure Firewall y las zonas privadas de Azure DNS. También es donde se establece la conectividad híbrida entre la nube y los entornos locales, mediante servicios como ExpressRoute, etc.

- Grupo de administración corporativo: grupo de administración dedicado para zonas de aterrizaje corporativas. Este grupo está diseñado para contener suscripciones que hospedan cargas de trabajo que requieren conectividad de enrutamiento IP tradicional o conectividad híbrida con la red corporativa a través del centro de conectividad de la suscripción de conectividad y, por tanto, forman parte del mismo dominio de enrutamiento. Las cargas de trabajo como los sistemas internos no se exponen directamente a Internet, pero se pueden exponer a través de servidores proxy inversos, como Application Gateway.

- Grupo de administración en línea: grupo de administración dedicado para zonas de aterrizaje en línea. Este grupo está diseñado para contener suscripciones que se usan para recursos de acceso público, como sitios web, aplicaciones de comercio electrónico y servicios orientados al cliente. Por ejemplo, las organizaciones pueden usar el grupo de administración en línea para aislar los recursos orientados al público del resto del entorno de Azure, lo que reduce la superficie expuesta a ataques y garantiza que los recursos orientados al público sean seguros y estén disponibles para los clientes.

¿Por qué creamos grupos de administración corporativos y en línea para separar cargas de trabajo?

La diferencia en las consideraciones de red entre los grupos de administración corporativos y en línea en la arquitectura conceptual de zona de aterrizaje de Azure se basa en su uso previsto y el propósito principal.

El grupo de administración corporativo se usa para administrar y proteger recursos internos y servicios, como aplicaciones de línea de negocio, bases de datos y administración de usuarios. Las consideraciones de red para el grupo de administración corporativo se centran en proporcionar conectividad segura y eficaz entre los recursos internos, al tiempo que se aplican directivas de seguridad estrictas para protegerse contra el acceso no autorizado.

El grupo de administración en línea en la arquitectura conceptual de zona de aterrizaje de Azure se puede considerar como un entorno aislado que se usa para administrar los recursos y servicios orientados al público a los que se puede acceder desde Internet. Mediante el uso del grupo de administración en línea para administrar los recursos orientados al público, la arquitectura de zona de aterrizaje de Azure proporciona una manera de aislar esos recursos de los recursos internos, lo que reduce el riesgo de acceso no autorizado y minimiza la superficie expuesta a ataques.

En la arquitectura conceptual de zona de aterrizaje de Azure, la red virtual del grupo de administración en línea puede ser, opcionalmente, emparejada con redes virtuales en el grupo de administración corporativo, ya sea directa o indirectamente a través del centro y los requisitos de enrutamiento asociados a través de un Azure Firewall o NVA, lo que permite que los recursos públicos se comuniquen con recursos internos de una forma segura y controlada. Esta topología garantiza que el tráfico de red entre los recursos públicos y los recursos internos sea seguro y restringido, a la vez que permite que los recursos se comuniquen según sea necesario.

Sugerencia

También es importante comprender y revisar las directivas de Azure que se asignan y heredan en cada uno de los grupos de administración como parte de la zona de aterrizaje de Azure. A medida que ayudan a dar forma, protegen y controlan las cargas de trabajo que se implementan dentro de las suscripciones que se encuentran en estos grupos de administración. Las asignaciones de directivas para las zonas de aterrizaje de Azure se pueden encontrar aquí.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de