Conexión a entornos de forma privada

La arquitectura de referencia es segura por diseño. Usa un enfoque de seguridad multicapa para superar los riesgos comunes de filtración de datos que plantean los clientes. Puede usar determinadas características en las capas de red, identidad, datos y servicio para definir controles de acceso específicos y exponer solo los datos necesarios a los usuarios. Incluso si se produce un error en algunos de estos mecanismos de seguridad, las características ayudan a proteger los datos dentro de la plataforma de escala empresarial.

Las características de red, como los puntos de conexión privados y el acceso deshabilitado a la red pública, pueden reducir considerablemente la superficie de ataque de la plataforma de datos de una organización. Sin embargo, incluso con estas características habilitadas, debe tomar precauciones adicionales para conectarse correctamente a servicios como cuentas de almacenamiento de Azure, áreas de trabajo de Azure Synapse, Azure Purview o Azure Machine Learning desde la red pública de Internet.

En este documento, se describen las opciones más comunes para conectarse a los servicios de una zona de aterrizaje de administración de datos o una zona de aterrizaje de datos de una manera sencilla y segura.

Acerca del host de Azure Bastion y los jumpboxes

La solución más sencilla es hospedar un jumpbox en la red virtual de la zona de aterrizaje de administración de datos o la zona de aterrizaje de datos para conectarse a los servicios de datos mediante puntos de conexión privados. Un jumpbox es una máquina virtual de Azure que ejecuta Linux o Windows y a la que los usuarios pueden conectarse mediante el Protocolo de escritorio remoto (RDP) o Secure Shell (SSH).

Anteriormente, las máquinas virtuales de jumpbox tenían que hospedarse con direcciones IP públicas para habilitar sesiones RDP y SSH desde la red pública de Internet. Se podrían utilizar grupos de seguridad de red (NSG) para bloquear aún más el tráfico y permitir conexiones solo desde un conjunto limitado de direcciones IP públicas. Sin embargo, este enfoque significaba que se tenía que exponer una dirección IP pública desde el entorno de Azure, lo que aumentaba la superficie expuesta a ataques de una organización. Como alternativa, los clientes podrían haber usado reglas DNAT en su instancia de Azure Firewall para exponer el puerto SSH o RDP de una máquina virtual a la red pública de Internet, lo que puede provocar riesgos de seguridad similares.

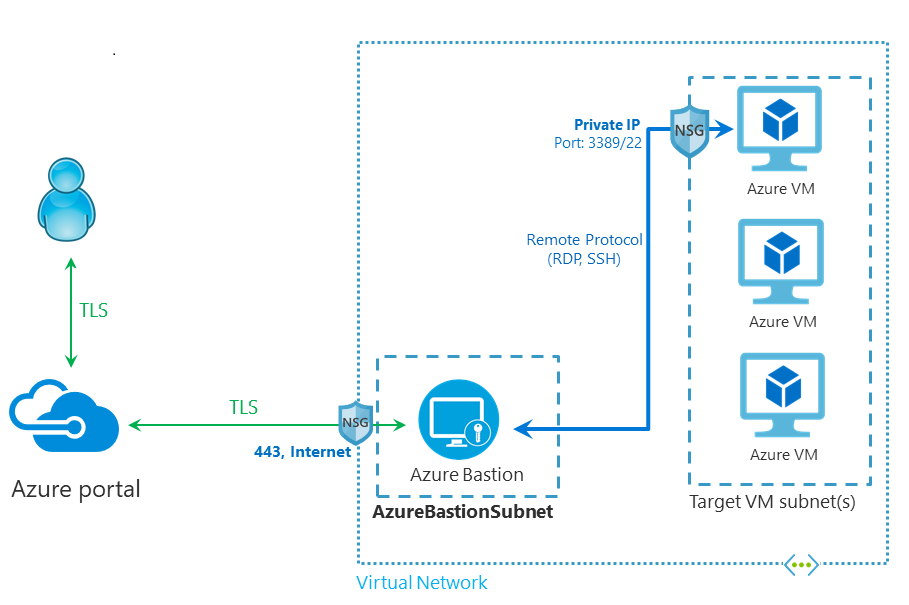

En la actualidad, en lugar de exponer una máquina virtual públicamente, puede confiar en Azure Bastion como una alternativa más segura. Azure Bastion proporciona una conexión remota segura desde Azure Portal a máquinas virtuales de Azure mediante el protocolo Seguridad de la capa de transporte (TLS). Azure Bastion se debe configurar en una subred dedicada (subred con el nombre AzureBastionSubnet) en la zona de aterrizaje de datos de Azure o en la zona de aterrizaje de administración de datos de Azure. A continuación, puede usarlo para conectarse a cualquier máquina virtual de esa red virtual o de una red virtual emparejada directamente desde Azure Portal. No es necesario instalar ningún cliente ni agente adicional en ninguna máquina virtual. De nuevo, puede usar los NSG para permitir RDP y SSH solo desde Azure Bastion.

Azure Bastion proporciona algunas otras ventajas de seguridad básica, entre las que se incluyen:

- El tráfico iniciado desde Azure Bastion a la máquina virtual de destino permanece dentro de la red virtual del cliente.

- Se obtiene protección contra el examen de puertos, ya que los puertos RDP, los puertos SSH y las direcciones IP públicas no se exponen públicamente para las máquinas virtuales.

- Azure Bastion ayuda a protegerse contra los ataques de día cero. Se encuentra en el perímetro de la red virtual. Dado que se trata de una plataforma como servicio (PaaS), la plataforma de Azure mantiene Azure Bastion actualizado.

- El servicio se integra con dispositivos de seguridad nativos para una red virtual de Azure, como Azure Firewall.

- Azure Bastion se puede usar para supervisar y administrar conexiones remotas.

Para más información, consulte ¿Qué es Azure Bastion?.

Implementación

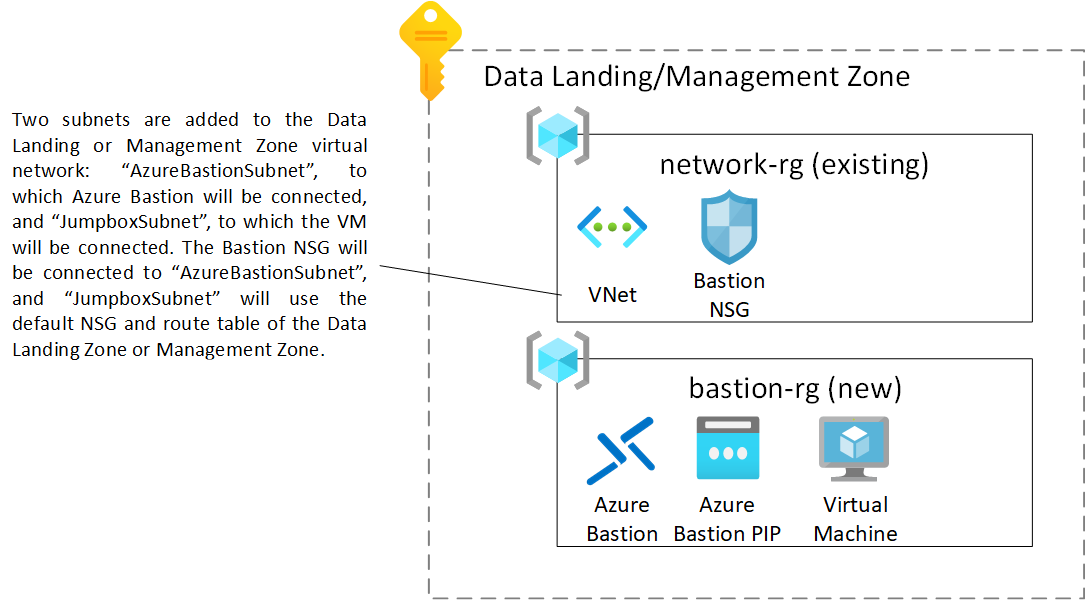

Para simplificar el proceso para los usuarios, hay una plantilla de ARM y Bicep que puede ayudarle a crear rápidamente esta configuración dentro de la zona de aterrizaje de administración de datos o la zona de aterrizaje de datos. Use la plantilla para crear la siguiente configuración dentro de la suscripción:

Para implementar el host de Bastion usted mismo, seleccione el botón Implementar en Azure:

Al implementar Azure Bastion y un jumpbox mediante el botón Implementar en Azure, puede proporcionar el mismo prefijo y entorno que usa en la zona de aterrizaje de datos o la zona de aterrizaje de administración de datos. Esta implementación no tiene conflictos y actúa como complemento a la zona de aterrizaje de datos o a la zona de aterrizaje de administración de datos. Puede agregar manualmente otras máquinas virtuales para permitir que más usuarios trabajen dentro del entorno.

Conexión a la máquina virtual

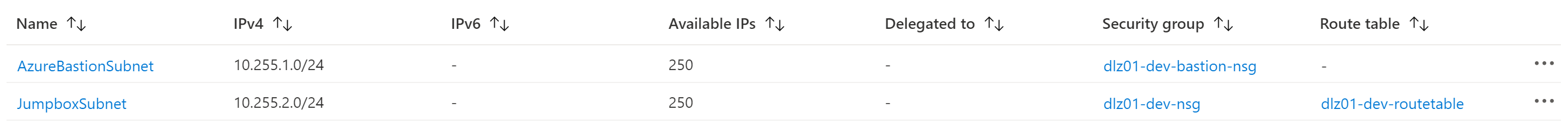

Después de la implementación, observará que se han creado dos subredes adicionales en la red virtual de la zona de aterrizaje de datos.

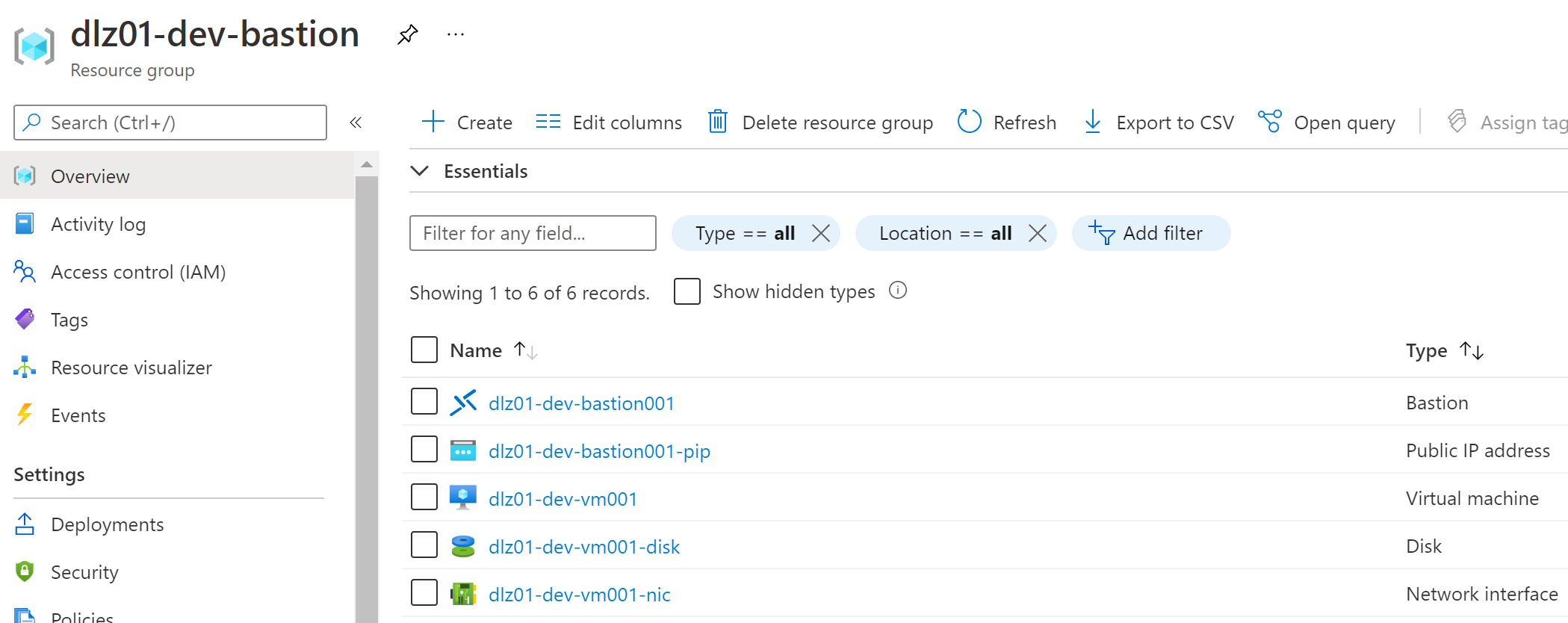

Además, encontrará un nuevo grupo de recursos dentro de la suscripción, que incluye el recurso de Azure Bastion y una máquina virtual:

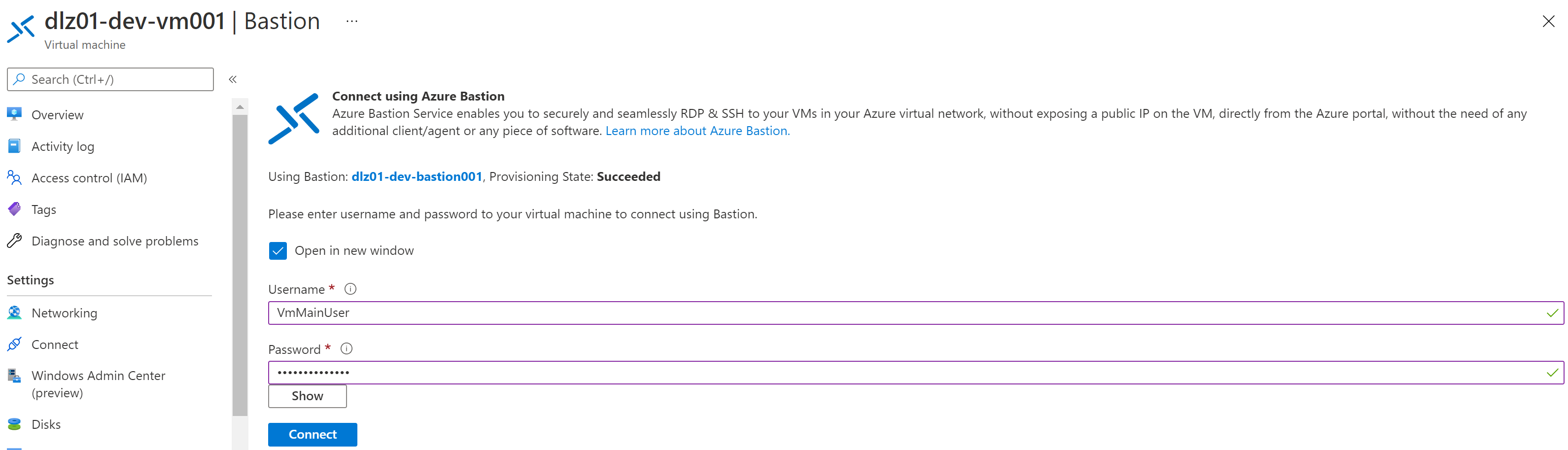

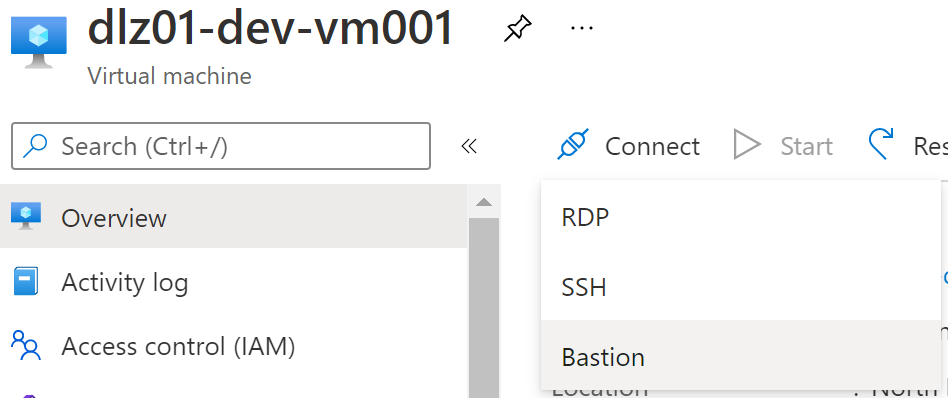

Para conectarse a la máquina virtual mediante Azure Bastion, haga lo siguiente:

Seleccione la máquina virtual (por ejemplo, dlz01-dev-bastion), seleccione Conectar y, a continuación, seleccione Bastion.

Seleccione el botón Usar bastión azul.

Escriba las credenciales y, a continuación, seleccione Conectar.

La sesión RDP se abre en una nueva pestaña del explorador, desde la que puede empezar a conectarse a los servicios de datos.

Inicie sesión en Azure Portal.

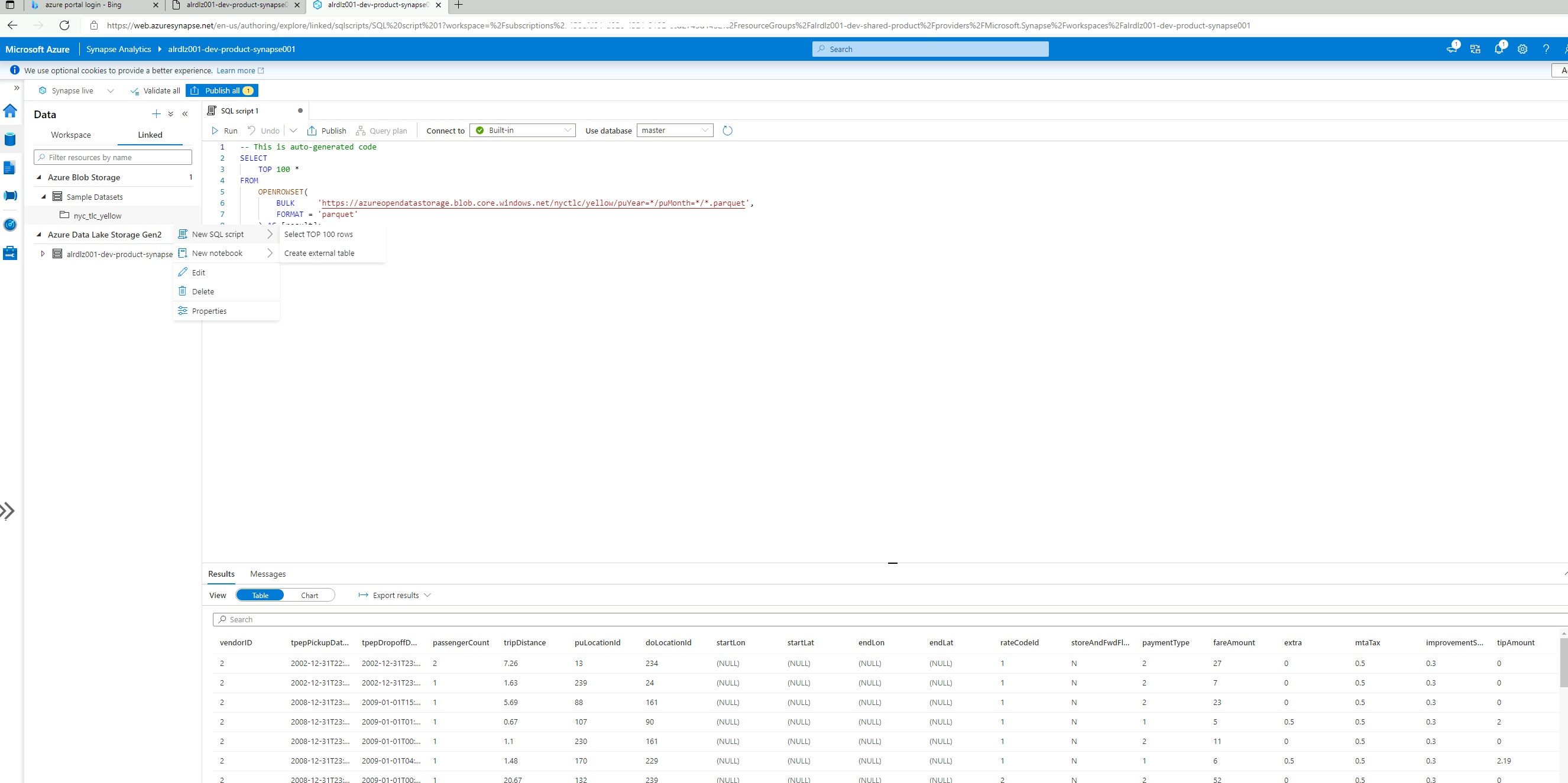

Vaya al área de trabajo de Azure Synapse

{prefix}-{environment}-product-synapse001dentro del grupo de recursos{prefix}-{environment}-shared-productpara la exploración de datos.En el área de trabajo de Azure Synapse, cargue un conjunto de datos de ejemplo desde la galería (por ejemplo, el conjunto de datos de taxis de NYC) y, a continuación, seleccione Nuevo script de SQL para consultar

TOP 100filas.

Si todas las redes virtuales se han emparejado entre sí, solo se necesita un único jumpbox en una zona de aterrizaje de datos para acceder a los servicios en todas las zonas de aterrizaje de datos y zonas de aterrizaje de administración de datos.

Para obtener información sobre por qué se recomienda esta configuración de red, consulte Consideraciones sobre la arquitectura de red. Se recomienda un máximo de un servicio Azure Bastion por zona de aterrizaje de datos. Si más usuarios requieren acceso al entorno, puede agregar máquinas virtuales de Azure adicionales a la zona de aterrizaje de datos.

Uso de conexiones de punto a sitio

Como alternativa, puede conectar los usuarios a la red virtual mediante conexiones de punto a sitio. Una solución nativa de Azure para este enfoque es configurar una puerta de enlace de VPN para permitir conexiones VPN entre los usuarios y la puerta de enlace de VPN mediante un túnel cifrado. Una vez establecida la conexión, los usuarios pueden empezar a conectarse de forma privada a los servicios hospedados en la red virtual dentro del inquilino de Azure. Estos servicios incluyen cuentas de almacenamiento de Azure, Azure Synapse Analytics y Azure Purview.

Se recomienda configurar la puerta de enlace de VPN en la red virtual del concentrador de la arquitectura de red en estrella tipo hub-and-spoke. Para obtener instrucciones detalladas y paso a paso sobre cómo configurar una puerta de enlace de VPN, consulte Tutorial: Creación y administración de una puerta de enlace de VPN mediante Azure Portal.

Uso de conexiones de sitio a sitio

Si los usuarios ya están conectados al entorno de red local y se debe ampliar la conectividad a Azure, puede usar conexiones de sitio a sitio para conectar el entorno local y el centro de conectividad de Azure. Al igual que una conexión de túnel VPN, la conexión de sitio a sitio le permite ampliar la conectividad al entorno de Azure. Esto permite a los usuarios que están conectados a la red corporativa conectarse de forma privada a los servicios hospedados en la red virtual del inquilino de Azure. Estos servicios incluyen cuentas de almacenamiento de Azure, Azure Synapse y Azure Purview.

El enfoque recomendado nativo de Azure para esta conectividad es el uso de ExpressRoute. Se recomienda configurar la puerta de enlace de ExpressRoute en la red virtual del concentrador de la arquitectura de red en estrella tipo hub-and-spoke. Para obtener instrucciones detalladas y paso a paso sobre cómo configurar la conectividad de ExpressRoute, consulte Tutorial: Creación y modificación del emparejamiento de un circuito ExpressRoute mediante Azure Portal.