Control de acceso

El control de acceso es la parte de la seguridad con la que los usuarios se encuentran en primer lugar y con más frecuencia. Aparece cuando inician sesión en sus equipos y teléfonos móviles, cuando comparten un archivo o intentan acceder a una aplicación y cuando usan una clave de tarjeta de identificación para entrar en un edificio o una sala. Si bien el control de acceso no lo es todo en materia de seguridad, es muy importante y requiere la atención adecuada para que tanto la experiencia del usuario como las garantías de seguridad sean correctas.

Vea el vídeo siguiente para aprender a desarrollar una estrategia de control de acceso que satisfaga sus necesidades específicas.

Del perímetro de seguridad a la confianza cero

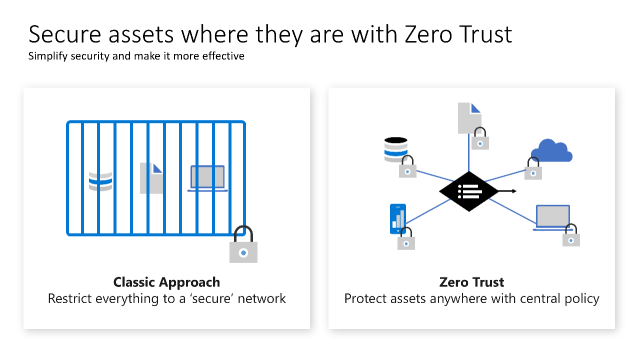

El enfoque tradicional de control de acceso para TI se ha basado en restringir el acceso a una red corporativa y, a continuación, complementarlo con más controles según sea necesario. Este modelo restringe todos los recursos a una conexión de red propiedad de la empresa, lo cual resulta demasiado restrictivo para satisfacer las necesidades de una empresa dinámica.

Las organizaciones deben adoptar un enfoque de confianza cero para el control de acceso a medida que incorporan el trabajo remoto y usar la tecnología de la nube para transformar digitalmente el modelo de negocio, el modelo de interacción con los clientes y el modelo de capacitación y participación de los empleados.

Los principios de confianza cero ayudan a establecer y mejorar continuamente las garantías de seguridad, con la flexibilidad necesaria para mantenerse al día en el mundo nuevo actual. La mayoría de los procesos de confianza cero comienzan con el control de acceso y se centran en la identidad como control principal preferido, a la vez que siguen adoptando la tecnología de seguridad de red como elemento clave. La tecnología de red y la táctica del perímetro de seguridad siguen estando presentes en un modelo de control de acceso moderno, pero no son el enfoque dominante preferido en una estrategia de control de acceso completa.

Control de acceso moderno

Las organizaciones deben desarrollar una estrategia de control de acceso que cumpla lo siguiente:

- Sea integral y coherente.

- Aplique rigurosamente los principios de seguridad en toda la pila de tecnología.

- Sea lo suficientemente flexible para satisfacer las necesidades de la organización.

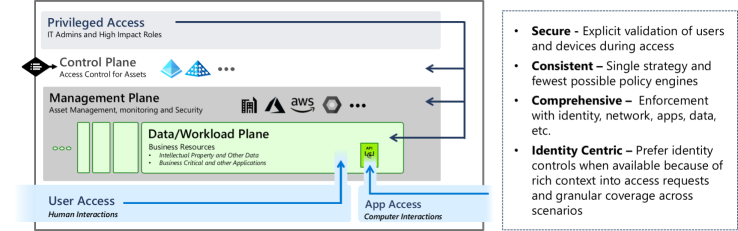

En este diagrama se muestran los distintos elementos que una organización debe tener en cuenta en una estrategia de control de acceso para varias cargas de trabajo, distintas nubes, diversos niveles de confidencialidad empresarial y acceso tanto de usuarios como de dispositivos.

Una buena estrategia de control de acceso no se limita a una única táctica o tecnología. Requiere un enfoque pragmático que adopte la tecnología y las tácticas adecuadas para cada escenario.

Un control de acceso moderno debe satisfacer las necesidades productivas de la organización y también debe ser:

- Seguro: valide la confianza de los usuarios y dispositivos de forma explícita durante las solicitudes de acceso, con todos los datos y la telemetría disponibles. Esta configuración dificulta que los atacantes puedan suplantar a los usuarios legítimos sin detectarlos. Además, la estrategia de control de acceso debe centrarse en eliminar la elevación de privilegios no autorizada, por ejemplo, la concesión de un privilegio que se pueda usar para obtener otros más elevados. Para obtener más información sobre la protección del acceso con privilegios, consulte Protección del acceso con privilegios.

- Coherente: asegúrese de que las garantías de seguridad se apliquen de forma coherente y sin problemas en todo el entorno. Este estándar mejora la experiencia del usuario y elimina las oportunidades de que los atacantes se aprovechen de posibles debilidades para sortear una implementación de control de acceso desestructurada o muy compleja. Debe tener una única estrategia de control de acceso que use el menor número posible de motores de directivas para evitar incoherencias de la configuración y el desfase de esta.

- Completo: la aplicación de la directiva de acceso debe realizarse lo más cerca posible de los recursos y las rutas de acceso. Esta configuración mejora la cobertura de la seguridad y ayuda a que la seguridad se ajuste sin problemas a los escenarios y las expectativas de los usuarios. Aproveche los controles de seguridad de los datos, aplicaciones, identidades, redes y bases de datos para acercar la aplicación de directivas a los recursos empresariales de valor.

- Centrado en identidades: clasifique como prioritario el uso de la identidad y los controles relacionados cuando estén disponibles. Los controles de identidad proporcionan un contexto enriquecido para las solicitudes de acceso y el contexto de la aplicación que no está disponible desde el tráfico de red sin procesar. Los controles de redes siguen siendo importantes y, a veces, son la única opción posible (por ejemplo, en los entornos de tecnología operativa), pero la identidad debe ser siempre la primera opción si está disponible. Un cuadro de diálogo de error durante el acceso a la aplicación desde la capa de identidad es más preciso e informativo que el bloqueo del tráfico de red, ya que hace que sea más probable que el usuario pueda corregir el problema sin necesidad de realizar una costosa llamada al departamento de soporte técnico.

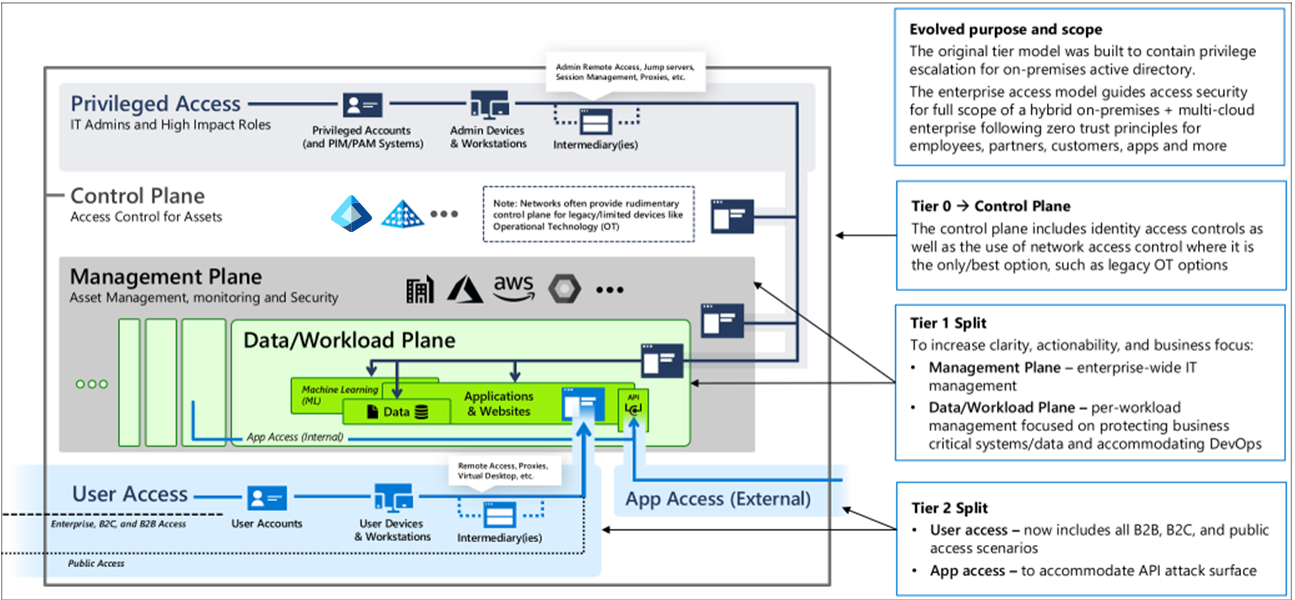

Modelo de acceso de Enterprise

El modelo de acceso empresarial es un modelo de acceso completo basado en la confianza cero. Este modelo abarca todos los tipos de acceso por parte de usuarios, servicios, aplicaciones y cuentas con privilegios (tanto internos como externos) con acceso administrativo a los sistemas.

El modelo de acceso empresarial se describe en detalle en Modelo de acceso de Enterprise.

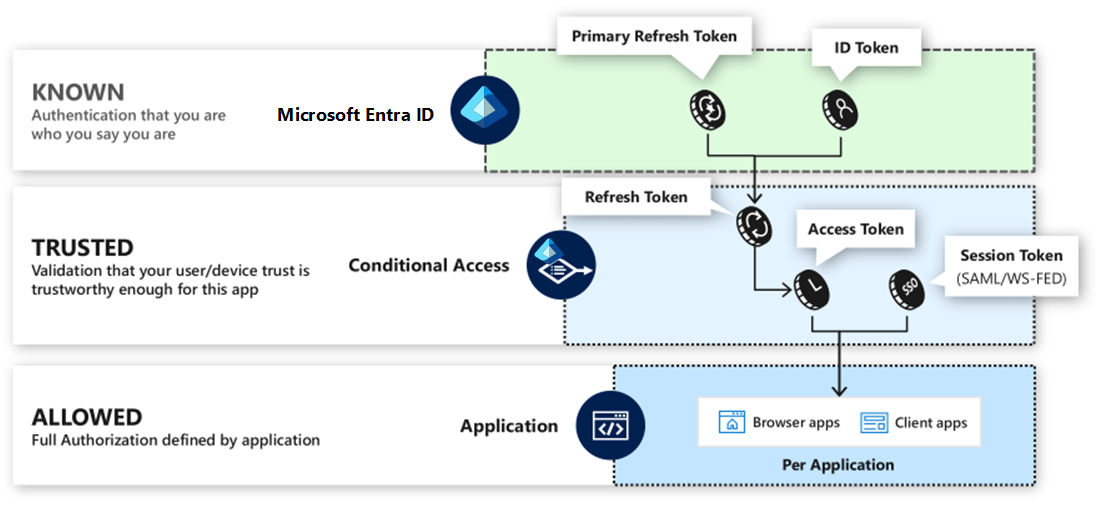

Conocido, de confianza, permitido

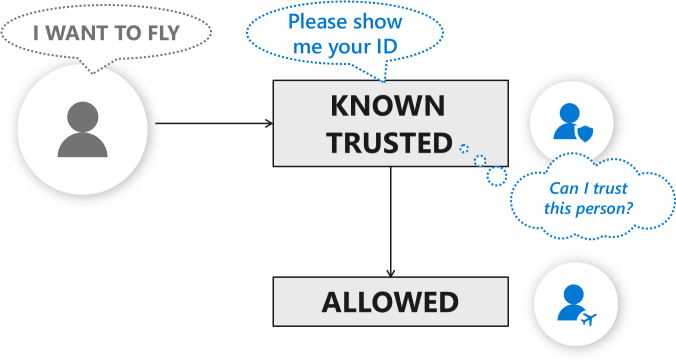

Una perspectiva de la transformación de confianza cero del control de acceso que puede resultar útil es que cambia de un proceso estático de autenticación y autorización de dos pasos a un proceso dinámico de tres pasos denominados conocido, de confianza y permitido:

- Conocido: autenticación que garantiza que el usuario es quien dice ser. Este proceso se asemeja al proceso físico de comprobación de un documento identificativo con fotografía emitido por el gobierno.

- De confianza: validación de que se confía lo suficientemente en el usuario o el dispositivo como para que acceda al recurso. Este proceso se asemeja a la seguridad de un aeropuerto, donde se explora a todos los pasajeros para detectar posibles riesgos de seguridad antes de permitirles entrar en el recinto.

- Permitido: concesión de derechos y privilegios específicos para la aplicación, el servicio o los datos. Este proceso se asemeja al de una compañía aérea que gestiona dónde van los pasajeros, dónde se sientan (primera clase, clase ejecutiva o clase turista) y si tienen que pagar por el equipaje.

Tecnologías de control de acceso clave

Las funcionalidades técnicas clave que habilitan un control de acceso moderno son las siguientes:

- Motor de directivas: componente en el que las organizaciones configuran la directiva de seguridad técnica para cumplir los objetivos de productividad y seguridad de la organización.

- Puntos de cumplimiento de directivas: puntos en los que el motor de directivas aplica las decisiones de directivas centrales en todos los recursos de la organización. Entre los recursos se incluyen datos, aplicaciones, identidad, red y bases de datos.

En este diagrama se muestra cómo Microsoft Entra ID proporciona un motor de directivas y un punto de cumplimiento de directivas, de forma que los protocolos de seguridad puedan implementar un enfoque de tipo conocido, de confianza y permitido.

El motor de directivas de Microsoft Entra puede extenderse a otros puntos de cumplimiento de directivas, incluidos los siguientes:

- Aplicaciones modernas: aplicaciones que usan protocolos de autenticación modernos.

- Aplicaciones heredadas: a través del proxy de aplicación de Microsoft Entra.

- Soluciones de acceso remoto y VPN: como Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix y Zscaler.

- Documentos, correo electrónico y otros archivos: mediante Microsoft Purview Information Protection.

- Aplicaciones SaaS: para obtener más información, consulte Tutoriales para integrar aplicaciones SaaS con Microsoft Entra ID.

Decisiones de acceso controlado por datos

Para cumplir el principio de confianza cero de la validación explícita, es fundamental tomar una decisión informada. El motor de directivas de confianza cero debe tener acceso a diversos datos de los usuarios y dispositivos para poder tomar las decisiones correctas relativas a la seguridad. Esta diversidad ayuda a identificar los aspectos siguientes con mayor confianza:

- Si el usuario en sí es quien controla la cuenta.

- Si algún atacante ha puesto en peligro el dispositivo.

- Si el usuario tiene los roles y permisos adecuados.

Microsoft ha creado un sistema de inteligencia sobre amenazas que integra el contexto de seguridad de diversos orígenes de señal. Para obtener más información, vea el resumen de la inteligencia sobre amenazas de Microsoft.

Segmentación: separar para proteger

Las organizaciones suelen optar por crear límites para dividir el entorno interno en segmentos independientes como parte de su enfoque de control de acceso. Esta configuración está pensada para controlar los daños de un posible ataque al segmento atacado. Para realizar la segmentación suelen utilizarse firewalls u otra tecnología de filtrado de red, aunque el concepto también puede aplicarse a la identidad y a otras tecnologías.

Para obtener información sobre cómo aplicar la segmentación a los entornos de Azure, consulte Modelo de referencia y componentes de Azure.

Aislamiento: evitar el firewall y olvidarse

El aislamiento es una forma de segmentación extrema que a veces se requiere para proteger los recursos de importancia fundamental. Se usa con más frecuencia en recursos críticos para la empresa que son difíciles de ajustar a los estándares y directivas actuales. Entre las clases de recursos que pueden requerir el aislamiento se incluyen sistemas de tecnología operativa (OT) como:

- Control de supervisión y adquisición de datos (SCADA)

- Sistema de control industrial (ICS)

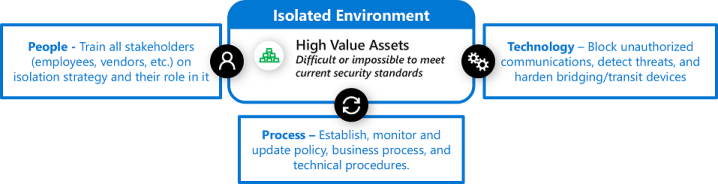

Para ser correcto y sostenible, el aislamiento debe diseñarse como un sistema completo de usuarios, procesos y tecnología e integrarse en los procesos empresariales. Este planteamiento suele generar errores con el tiempo si se implementa como enfoque puramente tecnológico, sin procesos ni entrenamiento alguno para validar y mantener las defensas. Es fácil caer en la trampa de usar un firewall y olvidarse al definir el problema como estático y técnico.

En la mayoría de los casos se requieren procesos para implementar el aislamiento, procesos que deben seguir varios equipos, como el de seguridad, TI, tecnología operativa (OT) y, a veces, operaciones empresariales. Un aislamiento correcto suele constar de:

- Usuarios: entrene a todos los empleados, proveedores y partes interesadas para la estrategia de aislamiento y el papel que desempeñan en ella. Incluya, por ejemplo, por qué son importantes las amenazas, los riesgos y el posible impacto empresarial, qué se espera que hagan y cómo hacerlo.

- Proceso: establezca directivas y estándares claros y documente los procesos para las partes interesadas (tanto empresariales como técnicas) de todos los escenarios, como el acceso al proveedor, el proceso de administración de cambios y los procedimientos de respuesta a amenazas, incluida la administración de excepciones. Supervíselo para asegurarse de que la configuración no se desfase y de que otros procesos se sigan de forma correcta y rigurosa.

- Tecnología: implemente controles técnicos para bloquear las comunicaciones no autorizadas, detectar anomalías y posibles amenazas y reforzar los dispositivos puente y de tránsito que interactúen con el entorno aislado, por ejemplo, consolas de operador para sistemas de tecnología operativa (OT).

Para más información, consulte Protección de recursos: Aislamiento de red.

Pasos siguientes

Independientemente de sus requisitos de control de acceso, la estrategia debe contar con los cimientos adecuados. Las instrucciones que se proporcionan en estos artículos y en Cloud Adoption Framework pueden ayudar a las organizaciones a encontrar el enfoque adecuado e implementarlo.

La siguiente materia es modernizar las operaciones de seguridad.