Directiva de acceso condicional para Azure Container Registry

Azure Container Registry (ACR) le ofrece la opción de crear y configurar la directiva de acceso condicional. Las directivas de acceso condicional, que normalmente están asociadas a Azure Active Directory (Azure AD), se usan para aplicar controles de acceso y autenticación seguros para varios servicios de Azure, incluido ACR.

La directiva de acceso condicional se aplica una vez completada la autenticación de primer factor en Azure Container Registry. El propósito del acceso condicional para ACR es solo la autenticación de usuario. La directiva permite al usuario elegir los controles y bloquear o conceder acceso en función de las decisiones sobre directivas.

La directiva de acceso condicional está diseñada para aplicar una autenticación segura. La directiva permite que la seguridad cumpla los requisitos de cumplimiento de las organizaciones y mantenga seguros los datos y las cuentas de usuario.

Importante

Para configurar la directiva de acceso condicional para el registro, debe deshabilitar authentication-as-arm para todos los registros del inquilino deseado.

Obtenga más información sobre la directiva de acceso condicional, es decir, las condiciones que tendrá en cuenta para tomar decisiones sobre directivas.

En este tutorial, aprenderá a:

- Cree y configure la directiva de acceso condicional para Azure Container Registry.

- Solución de problemas de directiva de acceso condicional.

Requisitos previos

- Instale o actualice la CLI de Azure a la versión 2.40.0 o superior. Para encontrar la versión, ejecute

az --version. - Inicie sesión en Azure Portal.

Creación y configuración de una directiva de acceso condicional: Azure Portal

ACR solo admite la directiva de acceso condicional solo para usuarios de Active Directory. Actualmente no admite la directiva de acceso condicional para la entidad de servicio. Para configurar la directiva de acceso condicional para el registro, debe deshabilitar authentication-as-arm para todos los registros del inquilino deseado. En este tutorial, crearemos una directiva de acceso condicional básica para Azure Container Registry desde Azure Portal.

Cree una directiva de acceso condicional y asigne el grupo de usuarios de prueba de la siguiente manera:

Inicie sesión en Azure Portal mediante una cuenta con permisos de administrador global.

Busque y seleccione Microsoft Entra ID. Luego, seleccione Seguridad en el menú del lado izquierdo.

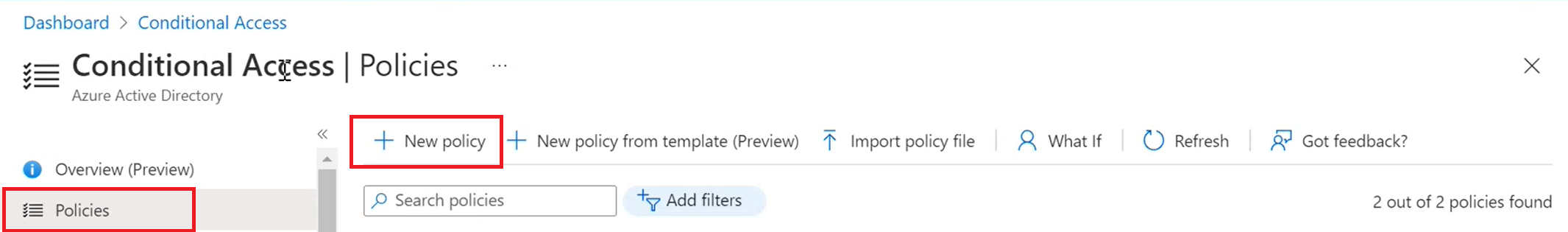

Seleccione Acceso condicional, + Nueva directiva y, luego, elija Crear nueva directiva.

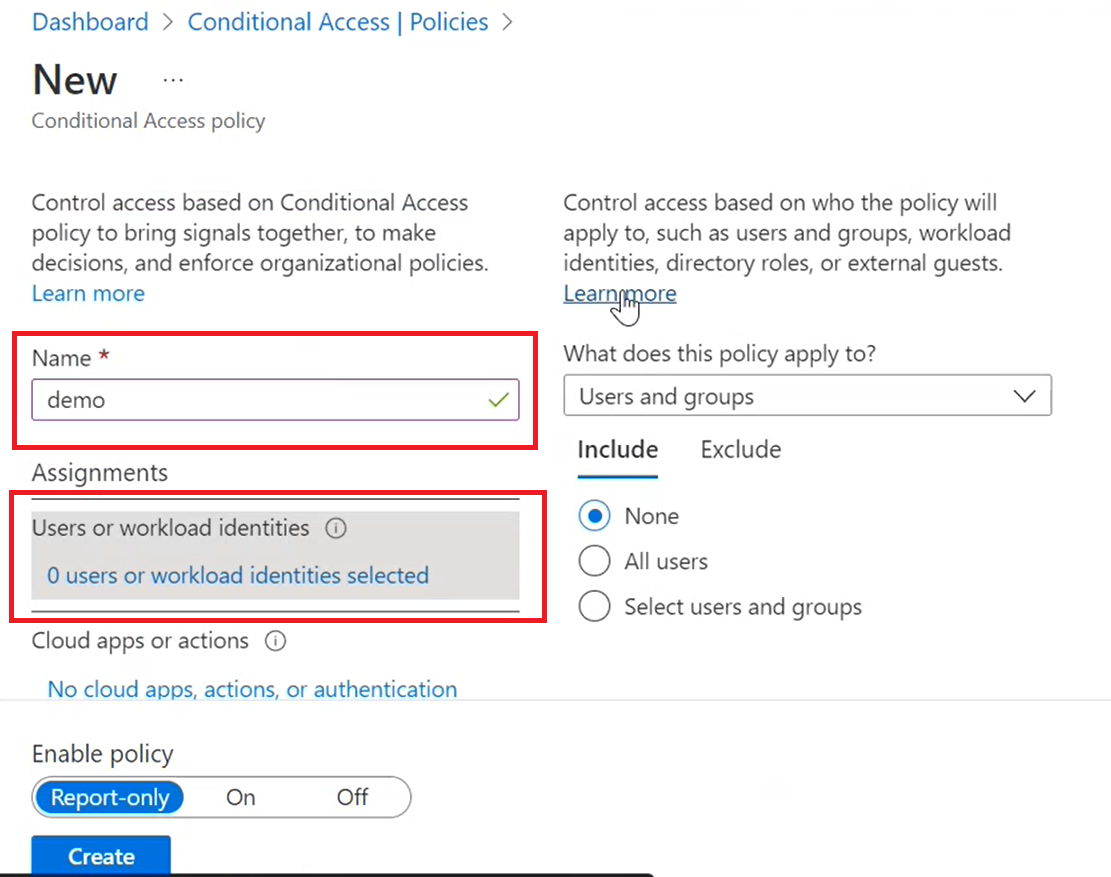

Escriba un nombre para la directiva, como demo.

En Asignaciones, seleccione el valor actual en Users or workload identities(Usuarios o identidades de carga de trabajo).

En What does this policy apply to? (¿A qué se aplica esta directiva?), verifique y seleccione Users and groups (Usuarios y grupos).

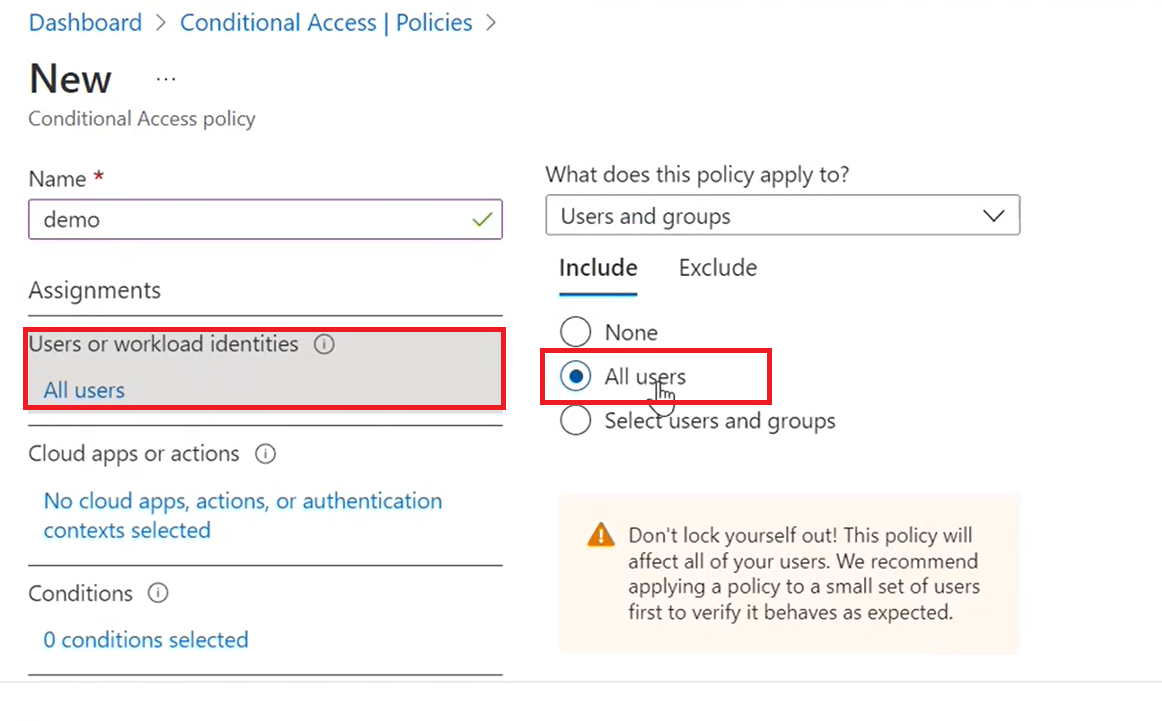

En Include (Incluir), elija Select users and groups (Seleccionar usuarios y grupos) y luego elija All users (Todos los usuarios).

En Exclude (Excluir), elija Select users and groups (Seleccionar usuarios y grupos) para excluir cualquier opción de selección.

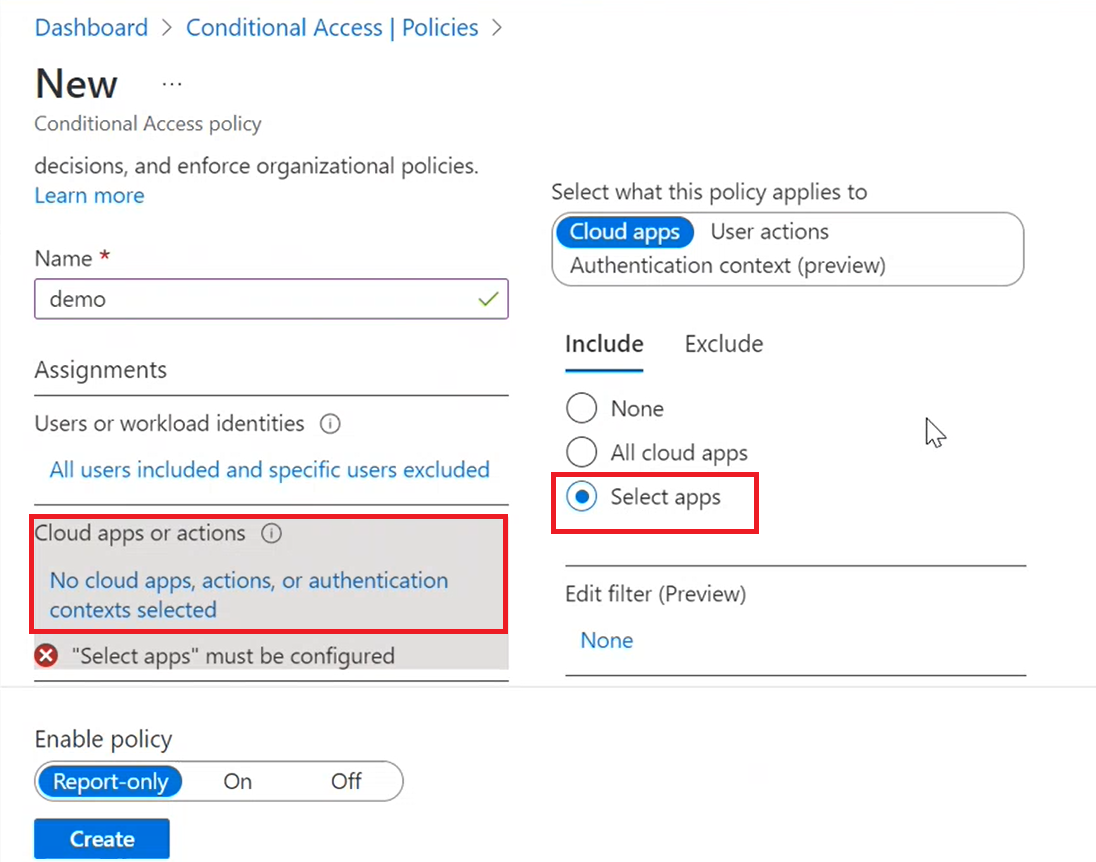

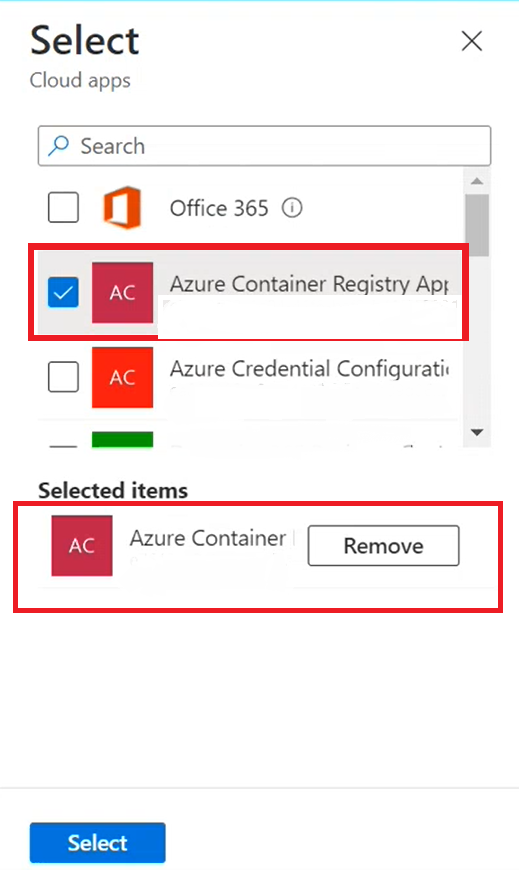

En Cloud apps or actions (Aplicaciones o acciones en la nube), elija Cloud apps (Aplicaciones en la nube).

En Incluir, elija Seleccionar aplicaciones.

Busque y seleccione aplicaciones para aplicar el acceso condicional, en este caso Azure Container Registry y, a continuación, elija Select (Seleccionar).

En Conditions (Condiciones), configure el nivel de acceso de control con opciones como User risk level (Nivel de riesgo de usuario), Sign-in risk level (Nivel de riesgo de inicio de sesión), Sign-in risk detections (Preview) (Detecciones de riesgo de inicio de sesión [versión preliminar]), Device platforms (Plataformas de dispositivos), Locations (Ubicaciones), Client apps (Aplicaciones cliente), Time (Preview) (Hora [versión preliminar]) y Filter for devices (Filtro para dispositivos).

En Grant (Conceder), filtre y elija entre las opciones para aplicar la concesión de acceso o bloquear el acceso durante un evento de inicio de sesión en Azure Portal. En este caso, conceda acceso con Require multifactor authentication (Requerir autenticación multifactor) y, a continuación, elija Select (Seleccionar).

Sugerencia

Para configurar y conceder la autenticación multifactor, consulte Configuración de las condiciones para la autenticación multifactor.

En Session (Sesión), filtre y elija entre opciones para habilitar cualquier control en la experiencia de nivel de sesión de las aplicaciones en la nube.

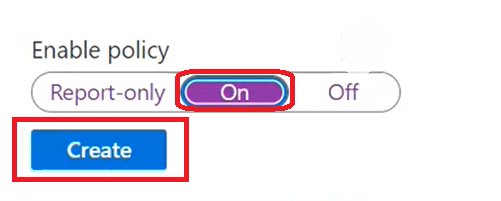

Después de seleccionar y confirmar, en Enable policy (Habilitar directiva), seleccione On (Activado).

Para aplicar y activar la directiva, seleccione Create (Crear).

Ahora hemos completado la creación de la directiva de acceso condicional para Azure Container Registry.

Solución de problemas de la directiva de acceso condicional

Para problemas con el inicio de sesión de acceso condicional, consulte Solución de problemas de inicio de sesión de acceso condicional.

Para problemas con la directiva de acceso condicional, consulte Solución de problemas de directiva de acceso condicional.

Pasos siguientes

Definiciones y efectos de Azure Policy. Problemas comunes de acceso con los que las directivas de acceso condicional pueden ayudar. Componentes de la directiva de acceso condicional.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de