Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

SE APLICA A: NoSQL

MongoDB

Casandra

Gremlin

Tabla de

El cifrado en reposo es una frase que normalmente hace referencia al cifrado de datos en dispositivos de almacenamiento no volátil, como unidades de estado sólido (SSD) y unidades de disco duro (HDD). Azure Cosmos DB almacena sus bases de datos principales en unidades SSD. Sus elementos multimedia adjuntos y las copias de seguridad se almacenan en Azure Blob Storage, cuyos archivos de copia de seguridad se encuentran en unidades HDD. Con el lanzamiento del cifrado en reposo para Azure Cosmos DB, todas las bases de datos, los elementos multimedia adjuntos y las copias de seguridad están cifrados. Ahora, los datos están cifrados en tránsito (por la red) y en reposo (almacenamiento permanente), lo que le proporciona cifrado de un extremo a otro.

Como plataforma como servicio (PaaS), Azure Cosmos DB es fácil de usar. Dato que todos los datos de usuario almacenados en Azure Cosmos DB se cifran en reposo y en tránsito, no es necesario hacer nada. En otras palabras, el cifrado en reposo está "activado" de forma predeterminada. No hay ningún mando para activarlo o desactivarlo. Azure Cosmos DB usa el cifrado de AES-256 en todas las regiones donde se ejecuta la cuenta.

Proporcionamos esta característica mientras seguimos cumpliendo nuestros acuerdos de nivel de servicio (SLA) de disponibilidad y rendimiento. Los datos almacenados en su cuenta de Azure Cosmos DB se cifran de forma automática y sin problemas con claves administradas por Microsoft (claves administradas por el servicio). Como opción, puede elegir agregar una segunda capa de cifrado con sus propias claves, tal como se describe en el artículo de claves administradas por el cliente.

Implementación del cifrado en reposo

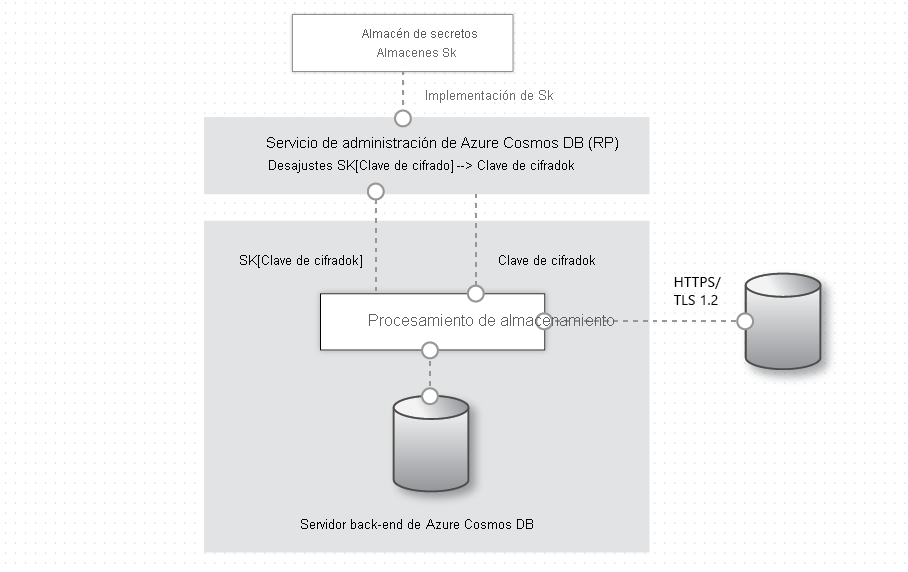

En Azure Cosmos DB, el cifrado en reposo se implementa mediante varias tecnologías de seguridad, incluidos los sistemas de almacenamiento de claves seguros, las redes cifradas y las API criptográficas. Los sistemas que descifran y procesan datos tienen que comunicarse con los sistemas que administran claves. En el diagrama se muestra cómo se separan el almacenamiento de datos cifrados y la administración de claves.

El flujo básico de una solicitud de usuario es:

- La cuenta de la base de datos del usuario se prepara y las claves de almacenamiento se recuperan a través de una solicitud al proveedor de recursos del servicio de administración.

- Un usuario crea una conexión a Azure Cosmos DB a través de HTTPS o transporte seguro. Los SDK abstraen los detalles.

- El usuario envía un documento JSON para almacenarlo a través de la conexión segura creada anteriormente.

- El documento JSON se indexa a menos que el usuario desactive la indexación.

- Tanto el documento JSON como los datos de índice se escriben en un almacenamiento seguro.

- Los datos se leen periódicamente desde el almacenamiento seguro y se realiza una copia de seguridad de ellos en el almacén de blobs cifrado de Azure.

Preguntas más frecuentes

Encuentre respuestas a las preguntas más frecuentes sobre el cifrado.

¿Cuánto aumenta el costo de Azure Storage si se habilita Storage Service Encryption?

No hay ningún costo adicional.

¿Quién administra las claves de cifrado?

Los datos almacenados en la cuenta de Azure Cosmos DB se cifran automáticamente y sin problemas con claves administradas por Microsoft mediante claves administradas por el servicio. También puede optar por agregar una segunda capa de cifrado con las claves que administra mediante claves administradas por el cliente.

¿Con qué frecuencia se alternan las claves de cifrado?

Microsoft cuenta con un conjunto de directrices internas para la rotación de claves de cifrado y Azure Cosmos DB las sigue. Estas directrices específicas no se han publicado. Microsoft publica el Ciclo de vida de desarrollo de seguridad, que se considera un subconjunto de orientaciones internas e incluye procedimientos recomendados para desarrolladores de gran utilidad.

¿Puedo usar mis propias claves de cifrado?

Sí, esta característica está disponible para las nuevas cuentas de Azure Cosmos DB. Debe implementarse en el momento de la creación de la cuenta. Para obtener más información, consulte Configuración de claves administradas por el cliente para la cuenta de Azure Cosmos DB con Azure Key Vault.

Advertencia

Los siguientes nombres de campo se reservan en tablas de API de Cassandra en cuentas mediante claves administradas por el cliente:

idttl_ts_etag_rid_self_attachments_epk

Cuando las claves administradas por el cliente no están habilitadas, solo se reservan los nombres de campo que comienzan por __sys_.

¿Qué regiones tienen activado el cifrado?

Todas las regiones de Azure Cosmos DB tienen activado el cifrado de todos los datos de usuario.

¿Afecta el cifrado a los Acuerdos de Nivel de Servicio de rendimiento y de latencia del rendimiento?

No hay ningún efecto ni cambios en los Acuerdos de Nivel de Servicio de rendimiento porque el cifrado en reposo ahora está habilitado para todas las cuentas nuevas y existentes. Para ver las garantías más recientes, consulte Acuerdo de Nivel de Servicio para Azure Cosmos DB.

¿Admite el emulador local el cifrado en reposo?

El emulador es una herramienta de desarrollo o pruebas independiente y no emplea los servicios de administración de claves que usa el servicio de Azure Cosmos DB. Le recomendamos que habilite BitLocker en unidades donde almacene datos de prueba confidenciales del emulador. El emulador admite los cambios de directorio de datos predeterminado y el uso de una ubicación conocida.