Administración de permisos de clúster de Azure Data Explorer

Azure Data Explorer permite controlar el acceso a los recursos del clúster mediante un modelo de control de acceso basado en rol. En este modelo, las entidades de seguridad (usuarios, grupos y aplicaciones) se asignan a los roles de seguridad. A las entidades de seguridad se les concede acceso a los recursos del clúster según los roles asignados.

En este artículo se describen los roles de nivel de clúster disponibles y cómo asignar entidades de seguridad a esos roles mediante el Azure Portal.

Nota

- Para configurar permisos de nivel de clúster con plantillas de C#, Python y ARM, consulte Incorporación de entidades de seguridad de clúster.

- Para configurar los permisos de nivel de clúster con la CLI de Azure, consulte az kusto.

Permisos de nivel de clúster

| Role | Permisos |

|---|---|

AllDatabasesAdmin |

Acceso total en el ámbito de cualquier base de datos. Puede mostrar y modificar determinadas directivas de nivel de clúster. Incluye todos los permisos de nivel All Databases inferior. |

AllDatabasesViewer |

Lee todos los datos y metadatos de cualquier base de datos. |

AllDatabasesMonitor |

Ejecute .show comandos en el contexto de cualquier base de datos y sus entidades secundarias. |

Administración de permisos de clúster en el Azure Portal

Inicie sesión en Azure Portal.

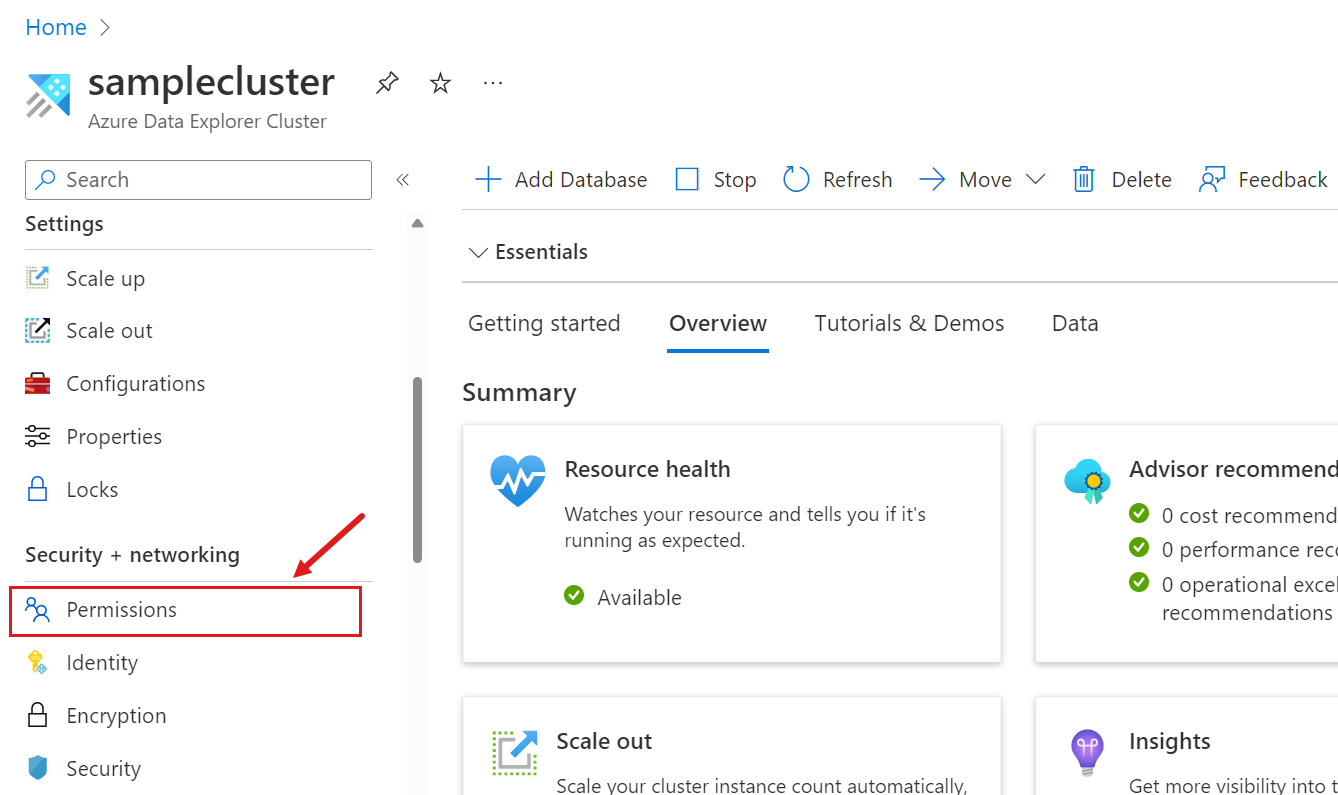

Vaya al clúster de Azure Data Explorer.

En el menú de la izquierda, en Seguridad y redes, seleccione Permisos.

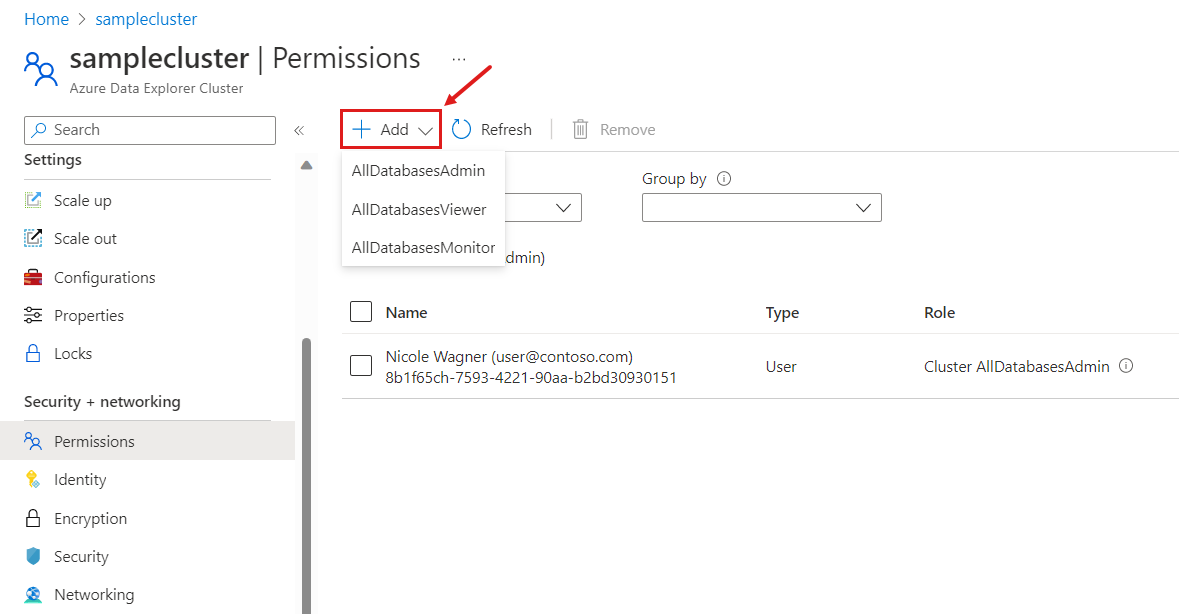

Seleccione Agregar y seleccione el rol que desea asignar.

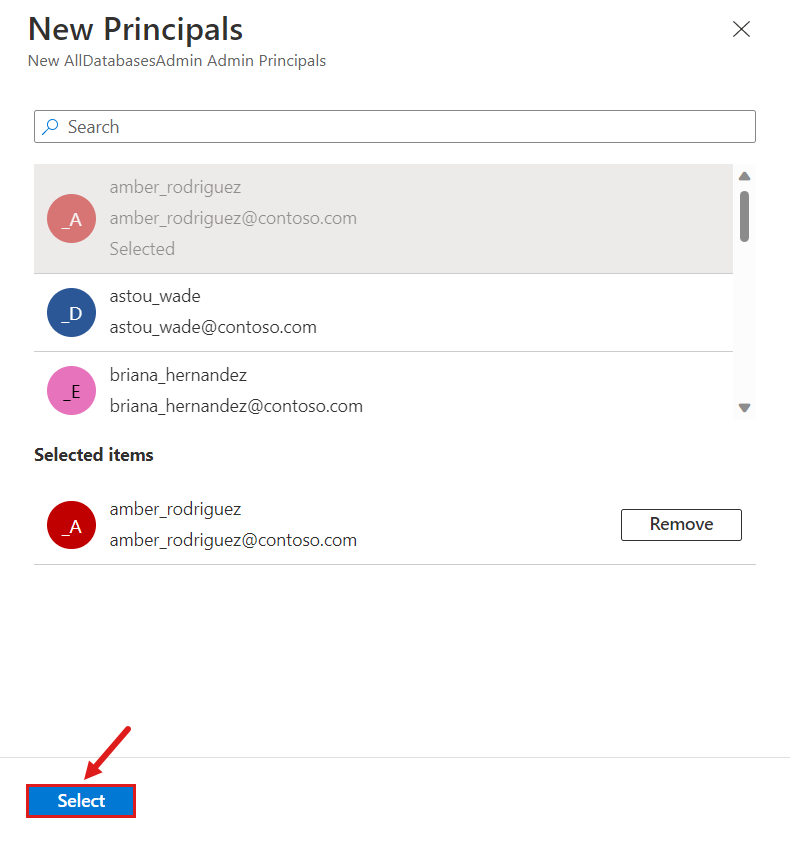

En la ventana Nuevas entidades de seguridad, busque y seleccione una o varias entidades de seguridad.

Seleccione Seleccionar para completar la asignación.