Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se proporciona una perspectiva fundamentada sobre cómo configurar mejor la identidad en Azure Databricks. Incluye una guía sobre cómo migrar a la federación de identidades, lo que le permite administrar todos los usuarios, grupos y entidades de servicio de la cuenta de Azure Databricks.

Para obtener información general sobre el modelo de identidad de Azure Databricks, consulte Identidades de Azure Databricks.

Para obtener información sobre cómo acceder de forma segura a las API de Azure Databricks, vea Administración de permisos de los token de acceso personal.

Configuración de usuarios, entidades de servicio y grupos

Hay tres tipos de identidades de Azure Databricks:

- Usuarios: identidades de usuario reconocidas por Azure Databricks y representadas por direcciones de correo electrónico.

- Entidades de servicio: identidades para uso con trabajos, herramientas automatizadas y sistemas como scripts, aplicaciones y plataformas de CI/CD.

- Grupos: el uso de grupos simplifica los procesos de administración de las identidades. Concretamente, facilita la asignación del acceso a áreas de trabajo, datos y otros objetos protegibles.

Databricks recomienda la creación de entidades de servicio para ejecutar trabajos de producción o modificar datos de producción. Si todos los procesos que actúan en los datos de producción se ejecutan con entidades de servicio, los usuarios interactivos no necesitarán privilegios de escritura, eliminación o modificación en producción. De esta manera, se elimina el riesgo de que un usuario sobrescriba los datos de producción por accidente.

Se recomienda que asigne acceso a áreas de trabajo y directivas de control de acceso en Unity Catalog a grupos, en lugar de a los usuarios de manera individual. Todas las identidades de Azure Databricks se pueden asignar como miembros de grupos y los miembros heredan los permisos que se asignan a su grupo.

A continuación se muestran los roles administrativos que pueden administrar identidades de Azure Databricks:

- Los administradores de cuentas pueden agregar usuarios, entidades de servicio y grupos a la cuenta y asignarles roles de administrador. Pueden conceder a los usuarios acceso a las áreas de trabajo, siempre y cuando esas áreas de trabajo usen la federación de identidades.

- Los administradores de áreas de trabajo pueden agregar usuarios y entidades de servicio a la cuenta de Azure Databricks. También pueden agregar grupos a la cuenta de Azure Databricks si sus áreas de trabajo están habilitadas para la federación de identidades. Los administradores de áreas de trabajo pueden conceder a los usuarios, entidades de servicio y grupos acceso a sus áreas de trabajo.

- Los administradores de grupos pueden administrar la pertenencia a grupos. También pueden asignar a otros usuarios el rol de administrador de grupo.

- Los administradores de entidades de seguridad pueden administrar los roles de una entidad de seguridad.

Databricks recomienda que haya un número limitado de administradores de cuenta por cuenta y administradores del área de trabajo en cada área de trabajo.

Sincronizar usuarios y grupos automáticamente desde microsoft Entra ID (versión preliminar pública)

Puede agregar usuarios, entidades de servicio y grupos de Microsoft Entra ID a Azure Databricks sin configurar una aplicación en microsoft Entra ID mediante la administración automática de identidades. Cuando la administración automática de identidades está habilitada, puede buscar directamente en áreas de trabajo federadas de identidad para usuarios, entidades de servicio y grupos de Microsoft Entra y agregarlos al área de trabajo. Databricks usa microsoft Entra ID como origen de la verdad, por lo que los cambios en los usuarios o pertenencias a grupos se respetan en Azure Databricks.

Los usuarios también pueden compartir paneles con cualquier usuario, entidad de servicio o grupo en microsoft Entra ID. Esos usuarios se agregan automáticamente a la cuenta de Azure Databricks al iniciar sesión.

La administración automática de identidades solo se admite en áreas de trabajo federadas de identidad. Para obtener más información sobre la federación de identidades, consulte Sincronizar usuarios y grupos automáticamente desde microsoft Entra ID.

Habilitación de la federación de identidades

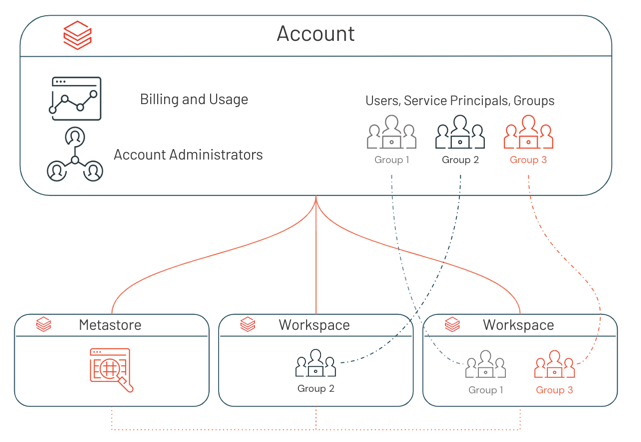

La federación de identidades permite configurar usuarios, entidades de servicio y grupos en la consola de la cuenta y, después, asignar a esas identidades acceso a áreas de trabajo específicas. Esto simplifica la administración y la gobernanza de datos de Azure Databricks.

Databricks comenzó a habilitar nuevas áreas de trabajo para la federación de identidades y Unity Catalog automáticamente el 9 de noviembre de 2023, mediante un proceso de implementación gradual entre cuentas. Si el área de trabajo está habilitada para la federación de identidades de manera predeterminada, no se puede deshabilitar. Para más información, consulte Habilitación automática de Unity Catalog.

Con la federación de identidades, configurará usuarios, entidades de servicio y grupos de Azure Databricks una vez en la consola de la cuenta, en lugar de repetir la configuración por separado en cada área de trabajo. Una vez que los usuarios, las entidades de servicio y los grupos se agregan a la cuenta, puede asignarles permisos en áreas de trabajo. Solo puede asignar identidades de nivel de cuenta a áreas de trabajo habilitadas para la federación de identidades.

Para habilitar un área de trabajo para la federación de identidades, consulte Habilitar la federación de identidades. Una vez completada la asignación, la federación de identidades se marca como Habilitada en la pestaña Configuración del área de trabajo en la consola de la cuenta.

La federación de identidades se activa a nivel de área de trabajo y puede tener una combinación de áreas de trabajo federadas por identidades y no federadas por identidades. Para aquellas áreas de trabajo que no están habilitadas para la federación de identidades, los administradores de área de trabajo administran sus usuarios, entidades de servicio y grupos completamente dentro del ámbito del área de trabajo (el modelo heredado). No pueden usar la consola de cuenta ni las API de nivel de cuenta para asignar usuarios de la cuenta a estas áreas de trabajo, pero pueden usar cualquiera de las interfaces de nivel de área de trabajo. Cada vez que se agrega un nuevo usuario o entidad de servicio a un área de trabajo mediante interfaces de nivel de área de trabajo, ese usuario o entidad de servicio se sincroniza con el nivel de cuenta. Esto le permite tener un conjunto coherente de usuarios y entidades de servicio en su cuenta.

Sin embargo, cuando se agrega un grupo a un área de trabajo no federada con identidades mediante interfaces de nivel de área de trabajo, ese grupo es un grupo local del área de trabajo y no se agrega a la cuenta. Debe tener como objetivo usar grupos de cuentas en lugar de grupos locales del área de trabajo. A los grupos locales del área de trabajo no se les pueden conceder directivas de control de acceso en Unity Catalog ni permisos para otras áreas de trabajo.

Actualización a la federación de identidades

Si va a habilitar la federación de identidades en un área de trabajo existente, haga lo siguiente:

Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta

Si tiene configurado un aprovisionamiento SCIM a nivel de área de trabajo, deberá configurar el aprovisionamiento SCIM a nivel de cuenta y desactivar el aprovisionamiento SCIM a nivel de área de trabajo. SCIM de nivel de área de trabajo seguirá creando y actualizando grupos locales del área de trabajo. Databricks recomienda usar grupos de cuentas en lugar de grupos locales del área de trabajo para aprovechar las ventajas de la asignación centralizada del área de trabajo y la administración del acceso a datos mediante Unity Catalog. El SCIM de nivel de área de trabajo tampoco reconoce los grupos de cuentas asignados a su área de trabajo federada de identidad y las llamadas API de SCIM de nivel de área de trabajo producirán un error si implican grupos de cuentas. Para más información sobre cómo deshabilitar SCIM de nivel de área de trabajo, consulte Migración del aprovisionamiento SCIM de nivel de área de trabajo al nivel de cuenta.

Conversión de grupos locales del área de trabajo en grupos de cuentas

Databricks recomienda convertir los grupos locales del área de trabajo existentes en grupos de cuentas. Consulte Migrar grupos de área de trabajo local a grupos de cuenta.

Asignación de permisos de área de trabajo de grupos

Ahora que la federación de identidades está habilitada en el área de trabajo, puede asignar usuarios, entidades de servicio y grupos en los permisos de la cuenta en esa área de trabajo. Databricks recomienda asignar permisos de grupos a áreas de trabajo, en lugar de asignar permisos de área de trabajo a los usuarios individualmente. Todas las identidades de Azure Databricks se pueden asignar como miembros de grupos y los miembros heredan los permisos que se asignan a su grupo.

Más información

- Administración de usuarios, entidades de servicio y grupos, obtenga más información sobre el modelo de identidad de Azure Databricks.

- Sincronizar usuarios y grupos de Microsoft Entra ID mediante SCIM, empezar a usar el aprovisionamiento de SCIM.

- Procedimientos recomendados de Unity Catalog, aprenda a configurar mejor Unity Catalog.