Habilitación de Azure Private Link como implementación estándar

En este artículo se explica cómo usar Azure Private Link para permitir la conectividad privada entre los usuarios y sus áreas de trabajo de Databricks, así como entre clústeres del plano de datos clásico y los servicios principales del plano de control dentro de la infraestructura del área de trabajo de Databricks.

Nota:

- Para conocer los requisitos y ver una introducción a Private Link, consulte Habilitación de las conexiones back-end y front-end de Azure Private Link.

- Hay dos tipos de implementación: estándar y simplificada. En este artículo se describe la implementación estándar. Para comparar estos tipos de implementación, consulte Elección de implementaciones estándar o simplificadas.

Introducción a las conexiones front-end en una implementación estándar

Para admitir conexiones front-end privadas a la aplicación web de Azure Databricks para clientes que no tienen conectividad pública a Internet, debe agregar un punto de conexión privado de autenticación del explorador para admitir devoluciones de llamada de inicio de sesión único (SSO) en la aplicación web de Azure Databricks. Normalmente, estas conexiones de usuario pasarían a través de una red virtual que controla las conexiones a la red local y VPN, y esto se denomina red virtual de tránsito.

Sugerencia

Si va a implementar solo conexiones back-end de Private Link, no necesita una red virtual de tránsito ni un punto de conexión privado de autenticación del explorador, y puede omitir el resto de esta sección.

Un punto de conexión privado de autenticación del explorador es una conexión privada con el tipo de subrecurso browser_authentication. Hospeda una conexión privada desde una red virtual de transición que permite que Microsoft Entra ID redirija a los usuarios después de iniciar sesión en la instancia correcta del plano de control de Azure Databricks.

- Si permite conexiones desde su red a la red pública de internet, se recomienda, pero no es necesario, agregar un punto de conexión privado de autenticación del explorador.

- Si tiene previsto no permitir conexiones desde la red de tránsito de cliente a la red pública de Internet, es necesario agregar un punto de conexión privado de autenticación del explorador.

El punto de conexión privado de autenticación del explorador se comparte entre todas las áreas de trabajo de la región que comparten la misma zona DNS privada. Además, tenga en cuenta que algunas soluciones DNS corporativas limitan eficazmente a un punto de conexión privado regional para la autenticación del explorador.

Importante

Para hospedar la configuración web, Databricks recomienda encarecidamente crear un área de trabajo denominada área de trabajo de autenticación web privada para cada región para hospedar la configuración de red privada de autenticación web. Esto resuelve el problema de eliminar un área de trabajo que podría afectar a otras áreas de trabajo de esa región. Para obtener más contexto y detalles, consulte Paso 4: Crear un punto de conexión privado para admitir el inicio de sesión único para el acceso al explorador web.

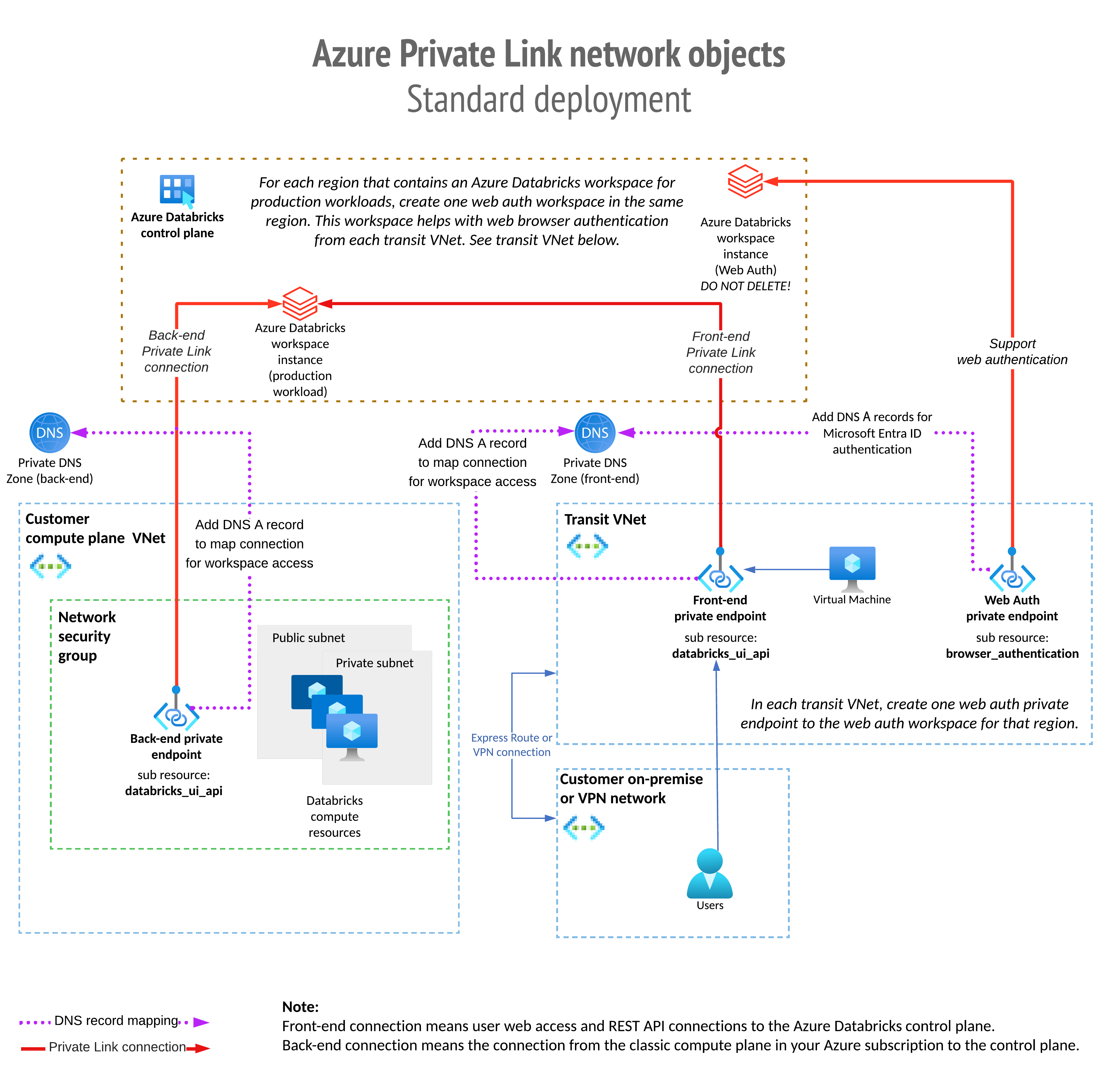

Diagramas de flujo de red y objetos de red

En el diagrama siguiente se muestra el flujo de red en una implementación típica de la implementación estándar de Private Link:

El siguiente diagrama muestra la arquitectura de objetos de red:

Para ver una comparación con la implementación simplificada de Private Link, consulte Diagramas de flujo de red y objetos de red.

Paso 1: Creación de un grupo de recursos

- En el portal de Azure, vaya a la hoja grupos de recursos.

- Haga clic en Crear grupo de recursos para crear un grupo de recursos para el área de trabajo. Establezca la suscripción, la región y el nombre del grupo de recursos de Azure. Haga clic en Revisar y crear y, a continuación, en Crear.

- Repita el paso anterior para crear un grupo de recursos para los recursos de Private Link, como el punto de conexión y la zona de Private Link. La región no necesita coincidir con la región del área de trabajo. Use la región de Azure que coincida con la región que planea usar para la red virtual de tránsito. Si la región del área de trabajo y la región de red virtual de tránsito no coinciden, hay costes adicionales para transferir datos entre regiones.

Paso 2: Creación o preparación de la red virtual del área de trabajo

Es posible que ya tenga una red virtual que usará o puede crear una red virtual específica para Azure Databricks.

Para conocer los requisitos de los intervalos IP de la red virtual y las dos subredes necesarias para el área de trabajo, consulte el artículo Implementación de Azure Databricks en la red virtual de Azure (inserción de red virtual).

Los intervalos IP de red virtual y subred que se usan para Azure Databricks definen el número máximo de nodos de clúster que puede usar a la vez. Elija estos valores cuidadosamente para que coincidan con los requisitos de red de su propia organización y los nodos de clúster máximos que espera usar al mismo tiempo con Azure Databricks. Consulte Espacio de direcciones y número máximo de nodos de clúster.

Por ejemplo, podría crear una red virtual con estos valores:

- Intervalo IP: primero elimine el intervalo IP predeterminado defecto y luego agregue el intervalo IP

10.28.0.0/23. - Cree una subred

public-subnetcon el intervalo10.28.0.0/25. - Cree una subred

private-subnetcon el intervalo10.28.0.128/25. - Cree una subred

private-linkcon el intervalo10.28.1.0/27.

Paso 3: Aprovisionamiento de un área de trabajo de Azure Databricks y puntos de conexión privados

Implemente un área de trabajo de Azure Databricks con la siguiente configuración:

- Para la red de recursos de proceso, implemente el área de trabajo de Azure Databricks en su propia red virtual. Esta característica se conoce como Implementación de Azure Databricks en una red virtual de Azure (inserción de red virtual).

- La conectividad segura del clúster también se conoce como Ninguna dirección IP pública (NPIP).

- Compatibilidad con Private Link.

Para implementar un área de trabajo con esta configuración, tiene varias opciones, incluida una interfaz de usuario en el Azure Portal, una plantilla personalizada (que puede aplicar en la interfaz de usuario, con la CLI de Azure o PowerShell) o Terraform. Para usar una plantilla personalizada para crear un área de trabajo habilitada para Private Link, use esta plantilla.

Independientemente del enfoque que elija, establezca estos valores a medida que cree el área de trabajo:

- Acceso a la red pública (para front-end de Private Link ) (en la plantilla como

publicNetworkAccess): controla la configuración del caso de uso de front-end de Private Link.- Si establece esto en

Enabled(el valor predeterminado), los usuarios y los clientes de la API de REST en la red pública de Internet pueden acceder a Azure Databricks, aunque puede limitar el acceso a intervalos IP específicos de redes de origen aprobadas mediante Configuración de listas de acceso IP para áreas de trabajo. - Si se establece en

Disabled, no se permite el acceso de los usuarios desde la Internet pública. Si se establece en Deshabilitado, solo se puede acceder a la conexión front-end mediante la conectividad de Private Link y no desde la red pública de Internet. Las listas de acceso IP no son eficaces en las conexiones de Private Link. - Si desea usar solo Private Link back-end (sin Private Link front-end), debe establecer el acceso a la red pública en

Enabled.

- Si establece esto en

- Reglas de NSG necesarias (para Private Link back-end) (en la plantilla como

requiredNsgRules): Valores posibles:- Todas las reglas (valor predeterminado): este valor está en la plantilla como

AllRules. Esto indica que el plano de proceso del área de trabajo necesita un grupo de seguridad de red que incluya reglas de Azure Databricks que permitan conexiones en la red pública de Internet desde el plano de proceso hasta el plano de control. Si no usa Private Link back-end, use esta configuración. - Sin reglas de Azure Databricks (en la plantilla esté valor aparece como

NoAzureDatabricksRules): use este valor si utiliza una instancia de Private Link de back-end, lo que significa que el plano de proceso del área de trabajo no necesita reglas del grupo de seguridad de red para conectarse al plano de control de Azure Databricks. Si usa Private Link back-end, use esta configuración.

- Todas las reglas (valor predeterminado): este valor está en la plantilla como

- Habilite la conectividad segura de clústeres (sin dirección IP pública) (en la plantilla como

Disable Public Ip): siempre se establece en Sí (true), lo que permite la conectividad segura del clúster.

La combinación de los ajustes Acceso a la red pública (en la plantilla, publicNetworkAccess) y Reglas NSG requeridas (en la plantilla, requiredNsgRules) definen qué tipos de Private Link se admiten.

En la tabla siguiente se muestran los escenarios admitidos para los dos casos de uso principales Private Link, que son front-end y back-end.

| Escenario | Establecer el acceso de red pública a este valor | Establecer reglas de NSG necesarias en este valor. | Crear estos puntos de conexión |

|---|---|---|---|

| Sin Private Link para front-end o back-end | habilitado | Todas las reglas | N/D |

| Configuración recomendada: tanto el front-end como el back-end de Private Link. La conectividad de front-end está bloqueada para requerir Private Link. | Disabled | NoAzureDatabricksRules | Uno para back-end (obligatorio). Uno para front-end (obligatorio). Además, un punto de conexión privado de autenticación del explorador por región. |

| Tanto el front-end como el back-end de Private Link. La conectividad de front-end híbrida permite Private Link o la red pública de Internet, normalmente gracias a la Configuración de listas de acceso IP para áreas de trabajo. Use este enfoque híbrido si usa Private Link para el acceso de usuario local, pero debe necesita intervalos de enrutamiento de interdominios sin clases de Internet específicos. Los intervalos adicionales se pueden usar para servicios de Azure, como SCIM o Azure Machine Learning, o bien para proporcionar acceso externo a JDBC, la automatización en la nube o herramientas de administración. | habilitado | NoAzureDatabricksRules | Uno para back-end (obligatorio). Un punto de conexión para front-end (opcional). Además, un punto de conexión privado de autenticación del explorador por región. |

| Solo front-end de Private Link. La conectividad de front-end está bloqueada para requerir Private Link (el acceso a la red pública está deshabilitado). Sin Private Link para back-end. | Se trata de un escenario no admitido. | Se trata de un escenario no admitido. | Se trata de un escenario no admitido. |

| Solo front-end de Private Link. La conectividad front-end híbrida permite Private Link o la Internet pública, quizás utilizando la Configuración de listas de acceso IP para áreas de trabajo. Sin Private Link para back-end. | habilitado | Todas las reglas | Un punto de conexión para front-end (opcional). Además, un punto de conexión privado de autenticación del explorador por región. |

| Private Link solo para el back-end. Front-end usa la red pública de Internet, quizás mediante Configurar listas de acceso IP para áreas de trabajo. Sin Private Link para front-end. | habilitado | NoAzureDatabricksRules | Un punto de conexión para el back-end (obligatorio). |

Establezca estos valores de la configuración del área de trabajo:

- Establezca Plan de tarifa en Premium (en una plantilla, este valor es

premium) - Si va a habilitar cualquier conectividad de back-end, establezca Deshabilitar IP pública (conectividad segura del clúster) en Sí (en una plantilla, este valor es

true). - Establezca Redes > Implementar el área de trabajo de Azure Databricks en su propia red virtual (Vnet) en Sí (en una plantilla, este valor es

true)

Nota:

En general, Private Link se debe habilitar al crear un área de trabajo. Sin embargo, si tiene un área de trabajo existente que nunca ha tenido acceso a Private Link front-end o back-end, o si ha utilizado los valores predeterminados para Acceso a la red pública (Habilitado) y Reglas NSG requeridas (Todas las reglas), puede optar por añadir Private Link front-end más adelante. Sin embargo, el acceso a la red pública permanecerá habilitado, por lo que solo tendrá disponibles algunas de las opciones de configuración.

Hay dos maneras de crear el área de trabajo:

Creación del área de trabajo y los puntos de conexión privados en la interfaz de usuario de Azure Portal

Azure Portal incluye automáticamente los dos campos de Private Link (acceso a la red pública y reglas de grupo de seguridad de red necesarias) al crear un área de trabajo de Azure Databricks.

Para crear el área de trabajo con su propia red virtual (inserción de red virtual). Para configurar y ajustar el tamaño de las subredes, siga el procedimiento del área de trabajo en Implementación de Azure Databricks en la red virtual de Azure (inserción de red virtual), pero todavía no presione Crear.

Establezca los siguientes campos:

- Establezca el Plan de tarifa en

premiumo de lo contrario no verá los campos de enlaces privados en la interfaz de usuario. - Establezca Redes > Implementación del área de trabajo de Azure Databricks con conectividad de clúster segura (sin IP pública) en Sí.

- Establezca Redes > Implementar el área de trabajo de Azure Databricks en su propia red virtual (Vnet) en Sí.

- Establezca las subredes según la red virtual que creó en un paso anterior. Para más información, consulte el artículo sobre la inserción de red virtual.

- Establezca los campos del área de trabajo Private Link Acceso a la red pública y Reglas Nsg requeridas según la tabla de escenarios en Paso 3: Aprovisionamiento de un área de trabajo de Azure Databricks y puntos de conexión privados.

La siguiente captura de pantalla muestra los cuatro campos más importantes para la conectividad de Private Link.

- Establezca el Plan de tarifa en

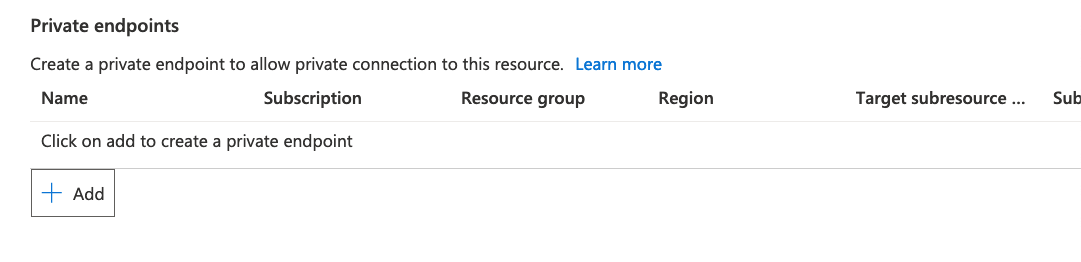

Cree un punto de conexión privado para la conectividad de back-end:

Busque la sección Puntos de conexión privados debajo de los campos mostrados en la captura de pantalla anterior. Si no los ve, es probable que no haya ajustado el Plan de tarifa en Premium.

Haga clic en + Agregar.

El portal de Azure muestra la hoja Crear punto de conexión privado dentro del área de trabajo de creación.

Al crear el punto de conexión privado desde el área de trabajo, algunos campos de Azure para este tipo de objeto no se muestran porque se rellenan automáticamente y no se pueden editar. Algunos campos son visibles, pero no es necesario editarlos:

El campo Subrecurso de Azure Databricks es visible y se rellena automáticamente con el valor databricks_ui_api. Ese valor de subrecurso representa el plano de control de Azure Databricks actual para el área de trabajo. Este valor de nombre de subrecurso se usa para los puntos de conexión privados para la conectividad de back-end y front-end.

Después de configurar el grupo de recursos, la red virtual y la subred, la Zona DNS privada se rellena automáticamente con un valor si se utiliza el DNS incorporado creado por Azure en lugar de un DNS personalizado.

Importante

Es posible que Azure no elija automáticamente la zona DNS privada que desea usar. Revise el valor del campo Zona DNS privada y modifíquelo según sea necesario.

Establezca la Ubicación para que coincida con la región del área de trabajo. Tenga en cuenta que para la región del punto de conexión privado de back-end y la región del área de trabajo deben coincidir, aunque para las conexiones de punto de conexión privado front-end, las regiones no necesitan coincidir.

Establezca la red virtual en la red virtual del área de trabajo.

Establezca la subred en la subred específica de Private Link en el área de trabajo. Para obtener información relacionada, consulte requisitos de la red.

Para un uso típico con el DNS de Azure incorporado, establezca Integrar con zona DNS privada en Sí. El resto de estas instrucciones suponen que ha elegido Sí.

Si su organización mantiene sus propios DNS personalizados, es posible que desee establecer esto en No, pero revise este artículo de Microsoft sobre la configuración de DNS antes de continuar. Si tiene alguna pregunta, póngase en contacto con el equipo de cuentas de Azure Databricks.

Haga clic en Aceptar para crear el punto de conexión privado y volver a la hoja de creación del área de trabajo.

Solo se puede crear un punto de conexión privado directamente desde dentro del flujo de creación del área de trabajo. Para crear un punto de conexión privado front-end independiente de la red virtual de tránsito, debe crear un punto de conexión privado adicional, pero debe hacerlo después de implementar el área de trabajo.

Para finalizar la creación del área de trabajo, haga clic en Revisar y crear y, a continuación, en Crear.

Espere hasta que se implemente el área de trabajo y haga clic en Ir al recurso. Este es el objeto Azure Portal del área de trabajo de Azure Databricks. Considere la posibilidad de anclar este recurso al panel de Azure para facilitar el acceso al mismo.

Cree un punto de conexión privado de front-end adicional para conectar la red virtual de tránsito al plano de control de Azure Databricks:

- En el objeto del área de trabajo del Azure Portal, haga clic en Redes.

- Haga clic en la pestaña Conexiones de punto de conexión privado.

- Haga clic en + Punto de conexión privado.

- Establezca el grupo de recursos en el grupo de recursos para la conexión de front-end.

- Para la región, un punto de conexión privado de front-end debe estar en la misma región que la red virtual de tránsito, pero puede estar en una región diferente a la del área de trabajo o el plano de control.

Cree el área de trabajo mediante una plantilla personalizada y, opcionalmente, agregue puntos de conexión privados de front-end.

Si no desea usar la interfaz de usuario de Azure Portal estándar para crear el área de trabajo, puede usar una plantilla para implementar el área de trabajo. Puede usar la plantilla con:

La plantilla de ARM de implementación todo en uno para Private Link crea los siguientes recursos:

Grupos de seguridad de red

Grupos de recursos

Red virtual que incluye subredes para el área de trabajo (las dos subredes estándar) y Private Link (una subred adicional)

Área de trabajo de Azure Databricks

El punto de conexión de Private Link de back-end con zona DNS privada

Nota:

La plantilla no crea un punto de conexión front-end a partir de la red virtual de tránsito. Después de crear el área de trabajo, puede agregar ese punto de conexión manualmente.

La plantilla se puede implementar la plantilla directamente desde la página principal de la plantilla.

Para implementarla directamente, haga clic en Implementar en Azure. Para ver el origen, haga clic en Examinar en GitHub.

En ambos casos, establezca los siguientes valores de parámetro para la plantilla:

- Establezca

pricingTierenpremium. Si lo deja comostandard, el Azure Portal oculta los campos de configuración específicos de Private Link. - Establezca

enableNoPublicIp(Deshabilitar IP pública) entrue - Establezca

publicNetworkAccessyrequiredNsgRulessegún la tabla del Paso 3: Aprovisionamiento de un área de trabajo de Azure Databricks y puntos de conexión privados - Establezca en

networkSecurityGroupel identificador del grupo de seguridad de red del área de trabajo.

- Establezca

Espere a que el área de trabajo se implemente.

Vaya al nuevo recurso **Azure Databricks Service que representa el área de trabajo. Este es el objeto Azure Portal del área de trabajo de Azure Databricks. Considere la posibilidad de anclar este recurso al panel de Azure para facilitar el acceso al mismo.

(Solo front-end Private Link) Cree la conexión front-end a la red virtual de tránsito:

- En el panel de navegación izquierdo, haga clic en Configuración>Redes.

- Haga clic en la pestaña Conexiones de punto de conexión privado.

- Haga clic en + Punto de conexión privado.

- Establezca el grupo de recursos en el grupo de recursos para la conexión de front-end.

- Para la región, un punto de conexión privado de front-end debe estar en la misma región que la red virtual de tránsito, pero puede estar en una región diferente a la del área de trabajo o el plano de control.

Paso 4: Crear un punto de conexión privado para admitir el inicio de sesión único para el acceso al explorador web

Importante

Omitir este paso si no implementa Private Link de front-end. Además, si todas las áreas de trabajo de la región admiten conexiones front-end de Private Link y la red cliente (la red virtual de tránsito) permite el acceso público a Internet, la configuración que se describe en este paso es recomendable pero opcional.

La autenticación de usuario en la aplicación web de Azure Databricks usa OAuth como parte de la implementación del SSO de Microsoft Entra ID. Durante la autenticación, el explorador de usuarios se conecta al plano de control de Azure Databricks. Además, el flujo de OAuth requiere una redirección de devolución de llamada de red desde Microsoft Entra ID. Si ha configurado el Private Link de front-end, sin configuración adicional, se produce un error en el redireccionamiento de red de SSO. Esto significa que los usuarios de la red virtual de tránsito no podrán autenticarse en Azure Databricks. Tenga en cuenta que este problema se aplica al inicio de sesión de usuario en la interfaz de usuario de la aplicación web a través de una conexión front-end, pero no se aplica a las conexiones de la API REST porque la autenticación de la API REST no usa devoluciones de llamada de SSO.

Para admitir la autenticación del explorador web, si la red cliente (la red virtual de tránsito) no permite el acceso a la red pública de Internet, debe crear un punto de conexión privado de autenticación del explorador para admitir devoluciones de llamada de autenticación de inicio de sesión único (SSO). Un punto de conexión privado de autenticación del explorador es un punto de conexión privado con el subrecurso denominado browser_authentication. La creación de un punto de conexión privado de autenticación del explorador hace que Azure Databricks configure automáticamente los registros DNS para la devolución de llamada desde Microsoft Entra ID durante el inicio de sesión único. Los cambios de DNS se realizan de forma predeterminada en la zona DNS privada asociada a la red virtual del área de trabajo.

En las organizaciones con varias áreas de trabajo, es importante saber que una configuración de red correcta es exactamente un punto de conexión privado de autenticación del explorador para cada región de Azure Databricks para cada zona DNS privada. El punto de conexión privado de autenticación del explorador configura la autenticación web privada para todas las áreas de trabajo de Private Link de la región que comparten la misma zona DNS privada.

Por ejemplo, si tiene diez áreas de trabajo de producción en la región Oeste de EE. UU. que comparten la misma zona DNS privada, tendrá un punto de conexión privado de autenticación del explorador para admitir estas áreas.

Importante

- Si alguien elimina el área de trabajo que hospeda el punto de conexión privado de autenticación del explorador para esa región, interrumpe la autenticación web del usuario para cualquier otra área de trabajo de esa región que dependa de ese punto de conexión privado de autenticación del explorador y la configuración de DNS relacionada para las devoluciones de llamada de SSO.

- Para reducir los riesgos de la eliminación del área de trabajo y fomentar la configuración estándar del área de trabajo para las áreas de trabajo de producción, Databricks recomienda encarecidamente crear un área de trabajo de autenticación web privada para cada región.

- En el caso de las implementaciones que no sean de producción, para simplificar la implementación es preciso omitir el área de trabajo de autenticación web privada adicional. En ese caso, el punto de conexión de autenticación web se conectaría a una de las otras áreas de trabajo de esa región.

Un área de trabajo de autenticación web privada es un área de trabajo que se crea en la misma región que las áreas de trabajo de Azure Databricks y su único propósito es hospedar la conexión del punto de conexión privado de autenticación del explorador desde una red virtual de tránsito específica a las áreas de trabajo de Azure Databricks de producción reales en esa región. En el resto de formas, el área de trabajo de autenticación web privada no se usa para nada, por ejemplo, no la usa para ejecutar trabajos u otras cargas de trabajo. No necesita datos de usuario reales ni conectividad de red entrante que no sea el punto de conexión privado de autenticación del explorador. Puede configurarlo para que no tenga acceso de usuario. Al establecer la configuración del área de trabajo Acceso a la red pública en Deshabilitado y no crear ningún punto de conexión privado front-end en el área de trabajo, los usuarios no tienen acceso al inicio de sesión de usuario en el área de trabajo.

Para visualizar cómo funciona el área de trabajo de autenticación web privada con otros objetos para la conectividad de Private Link, consulte el diagrama anterior en este artículo.

El área de trabajo de autenticación web privada actúa como servicio de devolución de llamada para todas las áreas de trabajo de la región para el inicio de sesión único del usuario durante el inicio de sesión. Tras completar el inicio de sesión en áreas de trabajo normales el área de trabajo de autenticación web privada no se usa hasta el siguiente inicio de sesión.

Tanto si decide crear un área de trabajo de autenticación web privada como si no, debe elegir una área de trabajo en la región que hospedará el destino del punto de conexión privado de autenticación del navegador. En Azure Portal, elija un objeto de área de trabajo de Azure Databricks que contenga el punto de conexión privado de autenticación del explorador. En tiempo de ejecución, el acceso de red real es desde la red virtual de tránsito a Microsoft Entra ID. Después de iniciar sesión correctamente con Microsoft Entra ID, el explorador web del usuario se redirige a la instancia correcta del plano de control.

Sugerencia

Databricks recomienda encarecidamente la configuración del área de trabajo de autenticación web privada si tiene varias áreas de trabajo que comparten una configuración DNS privada. Puede optar por omitir el área de trabajo de autenticación web privada para cualquiera de las condiciones siguientes:

- Solo tiene un área de trabajo en la región y confía en no añadir más en un futuro.

- Está seguro de que no tendrá que eliminar ninguna área de trabajo.

- Implementaciones que no son de producción.

En cualquiera de estos casos, omita el área de trabajo de autenticación web privada y, en su lugar, elija una de las áreas de trabajo de producción para hospedar el punto de conexión privado de autenticación del explorador. Sin embargo, tenga en cuenta el riesgo de que la eventual eliminación de esa área de trabajo impida de inmediato la autenticación de usuarios para otras áreas de trabajo en la región con compatibilidad con Private Link de front-end.

Para crear un punto de conexión privado que admita el inicio de sesión único:

Paso recomendado pero opcional: cree un área de trabajo de autenticación web privada para hospedar el servicio de autenticación web.

Cree un grupo de recursos que hospede el área de trabajo de autenticación web privada. Cree uno para cada región en la que haya implementado áreas de trabajo de Azure Databricks.

Cree un área de trabajo de autenticación web privada para cada región en la que haya implementado áreas de trabajo de Azure Databricks.

- Puede usar el Azure Portal, la CLI de Azure, Powershell o Terraform para crear un área de trabajo de Azure Databricks.

- Establezca el nivel en Prémium.

- Establezca el nombre del área de trabajo en

WEB_AUTH_DO_NOT_DELETE_<region>para asegurarse de que no se elimina. - Establezca Reglas NSG requeridas (

requiredNsgRules) en el valorNoAzureDatabricksRules. - Establezca Conectividad segura del clúster (NPIP) (

disablePublicIp) en Habilitado. - Cree el área de trabajo en la misma región que las demás áreas de trabajo de producción.

- Uso de la inserción de red virtual Cree o use una red virtual independiente de la red virtual que use para la red virtual del área de trabajo principal.

- Establezca Acceso a la red pública (

publicNetworkAccess) en Deshabilitado. - No coloque ninguna carga de trabajo de Azure Databricks en esta área de trabajo.

- No agregue ningún punto de conexión privado que no sea el punto de conexión privado de autenticación del explorador. Por ejemplo, no cree ningún punto de conexión privado con el subrecurso

databricks_ui_api, lo que permitiría conexiones front-end o back-end al área de trabajo, lo que no es necesario.

Para más información sobre cómo implementar un área de trabajo mediante la inserción de red virtual, consulte Implementación de Azure Databricks en la red virtual de Azure (inserción de red virtual).

Para crear el área de trabajo, puede usar la plantilla de ARM todo en uno estándar y seguir los requisitos enumerados anteriormente para la configuración del área de trabajo.

Después de crear el área de trabajo de autenticación web privada, establezca un bloqueo en él para evitar que se elimine el área de trabajo. Vaya a la instancia de servicio de Azure Databricks en Azure Portal. En el panel de navegación izquierdo, haga clic en Bloqueos. Haga clic en +Agregar. Establezca Tipo de bloqueo en Eliminar. Asigne un nombre al bloqueo. Haga clic en Aceptar.

En Azure Portal, vaya a la instancia de Azure Databricks Service que representa el área de trabajo.

- Si usa un área de trabajo de autenticación web privada, vaya al objeto de instancia de Azure Databricks Service para el área de trabajo de autenticación web privada.

- Si no usa un área de trabajo de autenticación web privada, elija una área de trabajo que hospedará el punto de conexión privado de autenticación web. Recuerde que la eliminación de esa área de trabajo eliminará los registros DNS necesarios para todas las demás áreas de trabajo de esa región que usan conexiones Private Link de front-end. En Azure Portal, abra la hoja Instancia de servicio de Azure Databricks de esta área de trabajo.

Vaya a Configuración>Redes>Conexiones de punto de conexión privadas.

Haga clic en el botón + Agregar para crear un punto de conexión privado para esta área de trabajo.

El portal de Azure muestra la hoja Crear punto de conexión privado dentro del flujo de creación de áreas de trabajo.

En el paso Recurso, establezca el campo Subrecurso de destino como autenticación_del_explorador.

Tenga en cuenta que los campos Tipo de recurso y Recurso hacen referencia automáticamente a la instancia del área de trabajo de Azure Databricks Service que está editando.

En el paso Red Virtual:

- Establezca la red virtual en la red virtual de tránsito.

- Establezca la subred como la subred específica de Private Link en la red virtual de tránsito. Esta subred no debe ser ninguna de las subredes estándar que se usan para la inyección de red virtual. Si aún no ha creado esa subred, hágalo ahora en otra ventana del explorador. Para obtener información relacionada, consulte los requisitos de la red.

En el paso DNS:

Para un uso típico con el DNS de Azure incorporado, establezca Integrar con zona DNS privada en Sí.

Si su organización mantiene su propio DNS personalizado, puede establecer Integrar con zona DNS privada en No, pero lea este artículo de Microsoft sobre la configuración de DNS antes de continuar. Si tiene alguna pregunta, póngase en contacto con el equipo de cuentas de Azure Databricks.

En el resto de las instrucciones de este artículo se supone que eligió Sí.

Compruebe que el campo Grupo de recursos esté establecido en el grupo de recursos correcto. Es posible que se haya rellenado previamente en el grupo de recursos correcto, pero no se garantiza que lo haga. Establézcalo en la misma red virtual que el punto de conexión privado de front-end.

Importante

Este es un paso común para la configuración incorrecta, por lo que debe hacer este paso con cuidado.

Haga clic en Aceptar para crear el punto de conexión privado.

Si se integra con el DNS de Azure incorporado, ahora puede confirmar que su DNS fue configurado automáticamente por el punto de conexión privado de autenticación del explorador que creó. Por ejemplo, si mira dentro de su zona DNS privada, verá uno o más registros

Anuevos con nombres que terminan en.pl-auth. Estos son registros que representan las devoluciones de llamada de SSO para cada instancia del plano de control de la región. Si hay más de una instancia del plano de control de Azure Databricks en esa región, habrá más de un registroA.

DNS personalizado

Si usa DNS personalizado, debe asegurarse de que la configuración de DNS adecuada esté configurada para admitir devoluciones de llamada de autenticación de SSO. Para obtener instrucciones, póngase en contacto con el equipo de la cuenta de Azure Databricks.

Si usa un punto de conexión privado front-end y los usuarios acceden al área de trabajo de Azure Databricks desde una red virtual de tránsito para la que ha habilitado DNS personalizado, debe habilitar la dirección IP del punto de conexión privado para que el área de trabajo sea accesible mediante la dirección URL del área de trabajo.

Es posible que tenga que configurar el reenvío condicional a Azure o crear un registro DNS A para la URL del área de trabajo en el DNS personalizado (en las instalaciones o en el DNS interno). Para obtener instrucciones detalladas sobre cómo habilitar el acceso a los servicios habilitados por Private Link, consulte Configuración de DNS de punto de conexión privado de Azure.

Por ejemplo, si asigna directamente las direcciones URL de recursos a las direcciones IP del punto de conexión privado front-end en el DNS interno, necesita dos entradas:

Un registro

Ade DNS entrada asigna la dirección URL por área de trabajo (adb-1111111111111.15.azuredatabricks.net) a la dirección IP del punto de conexión privado del front-end.Uno o varios registros

Ade DNS asignan la dirección URL de respuesta del flujo de OAuth de Microsoft Entra ID a la dirección IP del punto de conexión privado del front-end, por ejemplowestus.pl-auth.azuredatabricks.net. Dado que una región puede tener más de una instancia del plano de control, es posible que tenga que agregar varios registrosA, uno para cada instancia del plano de control.Nota:

Si usa DNS personalizado, para obtener el conjunto de dominios de instancia del plano de control que debe usar para las regiones que quiere usar, póngase en contacto con el equipo de la cuenta de Azure Databricks. Algunas regiones tienen más de una instancia del plano de control.

Además de los registros individuales de A necesarios para el acceso al punto de conexión privado del área de trabajo, debe configurar al menos un conjunto de registros DNS de OAuth (browser_authentication) por región. Esto proporciona acceso de cliente privado a través del acceso de OAuth a todas las áreas de trabajo de la región porque el punto de conexión privado browser_authentication al plano de control se comparte entre áreas de trabajo de esa región.

Como alternativa, podría permitir que el tráfico de OAuth saliera a través de la red pública si se permite el acceso a la red pública de Internet y compartir una única dirección IP de punto de conexión privado de usuario a área de trabajo para todas las unidades de negocio sería un problema debido a DNS común.

Una vez preparadas estas configuraciones, debería poder acceder al área de trabajo de Azure Databricks e iniciar los clústeres de sus cargas de trabajo.

Paso 5: probar la autenticación del inicio de sesión único en el área de trabajo

Debe probar la autenticación en la nueva área de trabajo. Para el intento de autenticación inicial, inicie el área de trabajo desde el Azure Portal. En el objeto del área de trabajo, hay un botón Iniciar área de trabajo, lo que es importante. Al hacer clic en él, Azure Databricks intenta iniciar sesión en el área de trabajo y aprovisionar su cuenta de usuario de administrador inicial. Es importante probar la autenticación para asegurarse de que el área de trabajo funciona correctamente.

Haga clic en el botón Iniciar área de trabajo.

Pruebe el acceso de red desde la red virtual de tránsito o desde una ubicación de red que se empareja con ella. Por ejemplo, si la red local tiene acceso a la red virtual de tránsito, puede comprobar el inicio de sesión único del usuario desde ella. Confirme el acceso de red desde la red de prueba a la subred de tránsito.

- Si ha habilitado Private Link en front-end, debe probar que la autenticación se produce con éxito desde su red virtual de tránsito. Si ya ha usado ExpressRoute o una red privada virtual para conectar una red local a la red virtual de tránsito y, si como usuario está en una ubicación enrutable que puede conectarse a la red virtual de tránsito, puede probar la autenticación de Azure Databricks iniciando sesión desde la red actual.

Si no está en una ubicación de red que pueda acceder a la subred de tránsito, puede probar la conectividad mediante la creación de una máquina virtual en la subred de tránsito o una ubicación de red que pueda acceder a ella. Por ejemplo, use una máquina virtual Windows 10:

- Vaya a la hoja Máquina virtual en el Azure Portal.

- Cree una máquina virtual Windows 10 en la red virtual y la subred de prueba.

- Conéctese a ella con un cliente RDP como Microsoft Remote Desktop.

Desde la máquina virtual u otro equipo de prueba, use un explorador web para conectarse a Azure Portal e iniciar el área de trabajo.

- En el Azure Portal, busque el objeto de área de trabajo de Azure Databricks.

- Haga clic en Iniciar área de trabajo para iniciar una pestaña de ventana que le registra en Azure Databricks con el identificador de usuario que usó para iniciar sesión en Azure Portal.

- Confirme que el inicio de sesión se ha realizado correctamente.

Solución de problemas de autenticación

Error: Si aparece el mensaje "Los ajustes de privacidad configurados no permiten el acceso al área de trabajo <your-workspace-id> a través de su red actual. Póngase en contacto con el administrador para obtener más información."

Este error probablemente significa:

- Está conectando al área de trabajo a través de la red pública de Internet (no desde una conexión Private Link).

- Ha configurado el área de trabajo para que no admita el acceso a la red pública.

Revise los pasos anteriores de esta sección.

Error: "Error del explorador con código de error DNS_PROBE_FINISHED_NXDOMAIN

Este error significa que se produjo un error en el inicio de sesión de un usuario en la aplicación web de Azure Databricks porque no encontró la configuración de DNS adecuada para la instancia del plano de control de Azure Databricks en la región de destino. No se ha encontrado el registro DNS que apunta al nombre <control-plane-instance-short-name>.pl-auth. Es posible que haya configurado mal el punto de conexión privado de autenticación del explorador. Examine detenidamente la sección de nuevo en Paso 4: Crear un punto de conexión privado para admitir el inicio de sesión único para el acceso al explorador web. Si tiene alguna pregunta, póngase en contacto con su equipo de cuentas de Azure Databricks.

Paso 6: Probar la conexión de Private Link de back-end (necesaria para una conexión de back-end)

Si ha agregado una conexión de Private Link de back-end, es importante probar que funciona correctamente. El simple hecho de iniciar sesión en la aplicación web de Azure Databricks no prueba la conexión de back-end.

Si aún no ha iniciado sesión en el área de trabajo de Azure Databricks, vuelva a iniciar sesión con la dirección URL del área de trabajo o desde el botón Iniciar área de trabajo de la instancia de Azure Databricks Service en el Azure Portal.

En el panel de navegación izquierdo, haga clic en Proceso.

Haga clic en Crear clúster, escriba un nombre de clúster y haga clic en Crear clúster. Para obtener más información sobre cómo crear clústeres, consulte Referencia de configuración de proceso.

Espere hasta que aparezca que el clúster se inicie correctamente. Esto podría tardar varios minutos. Actualice la página para obtener el estado más reciente.

Si no se inicia, en la página del clúster, haga clic en Registro de eventos y examine las entradas más recientes. En una configuración incorrecta de Private Link típica, el registro de eventos incluye un error similar al siguiente después de una espera de que oscila entre 10 y 15 minutos:

Cluster terminated. Reason: Control Plane Request FailureSi recibe este error, vuelva a leer cuidadosamente las instrucciones de este artículo. Si tiene alguna pregunta, póngase en contacto con su equipo de cuentas de Azure Databricks.

Eliminación de un área de trabajo de Azure Databricks con puntos de conexión privados

Importante

Si usa el estilo de implementación recomendado pero opcional que usa un área de trabajo de autenticación web privada, es importante que nunca elimine el área de trabajo o el punto de conexión privado de autenticación del explorador asociado al área de trabajo. Crear Paso 4: Crear un punto de conexión privado para admitir el inicio de sesión único para el acceso al explorador web.

Azure bloquea la eliminación de las área de trabajo de Azure Databricks que tengan puntos de conexión privados.

Importante

Debe eliminar los puntos de conexión privados antes de intentar eliminar el área de trabajo de Azure Databricks.

- En el Azure Portal, abra la instancia de Azure Databricks Service que representa el área de trabajo.

- En el panel de navegación izquierdo, haga clic en Configuración > Redes.

- Haga clic en la pestaña Conexiones de punto de conexión privado.

- Si no usa un área de trabajo de autenticación web privada, compruebe si su organización puede usar este área de trabajo como vínculo CNAME de OAuth y puede compartirse con otras áreas de trabajo que usan la misma instancia del plano de control. Si es así, antes de eliminar los puntos de conexión privados que pueden depender del CNAME de esta área de trabajo, configure los objetos de red del otro área de trabajo para asegurarse de que el CNAME sigue apuntando a un registro de zona

Aválido desde otra área de trabajo. Crear Paso 4: Crear un punto de conexión privado para admitir el inicio de sesión único para el acceso al explorador web. - Para cada punto de conexión privado, seleccione la fila y haga clic en el icono Quitar. Haga clic en Sí para confirmar la eliminación.

Cuando haya terminado, puede eliminar el área de trabajo de Azure Portal.

Comprobación de la aprobación pendiente o aprobación de puntos de conexión privados pendientes

Si el usuario de Azure que creó el punto de conexión privado para la red virtual de tránsito no tiene permisos de propietario/colaborador para el área de trabajo, un usuario independiente con permisos de propietario/colaborador para el área de trabajo debe aprobar manualmente la solicitud de creación del punto de conexión privado antes de que se habilite.

Los estados de conexión incluyen:

- Aprobado: el punto de conexión se aprueba y no es necesario realizar ninguna otra acción.

- Pendiente: el punto de conexión requiere la aprobación de un administrador con permisos de propietario o colaborador para el área de trabajo.

- Desconectado: punto de conexión porque se eliminó un objeto relacionado para esta conexión.

- Rechazado: se ha rechazado el punto de conexión.

Para comprobar el estado de la conexión

En el Azure Portal, vaya al área de trabajo que contiene uno o varios puntos de conexión privados que ha creado recientemente.

Haga clic en Redes.

Haga clic en la pestaña Conexiones de punto de conexión privado.

En la lista de puntos de conexión, examine la columna Estado de conexión.

- Si todos tienen el valor de estado de conexión Aprobado, no es necesario realizar ninguna acción para aprobar el punto de conexión privado.

- Si el valor de alguno es Pendiente, requieren aprobación de alguien con permisos de propietario o colaborador para el área de trabajo.

Si tiene permisos de propietario o colaborador para el área de trabajo:

Seleccione una o varias filas de punto de conexión pendientes.

Si aprueba la conexión, haga clic en el botón Aprobar.

Si no aprueba la conexión, haga clic en el botón Rechazar.

Si no tiene permisos de propietario o colaborador para el área de trabajo, póngase en contacto con el administrador del área de trabajo para aprobar la conexión.