Respuesta a las alertas de Microsoft Defender para Resource Manager

Cuando reciba una alerta de Microsoft Defender para Resource Manager, se recomienda investigar y responder a la alerta, tal y como se describe a continuación. Defender para Resource Manager protege todos los recursos conectados, por lo que, incluso si está familiarizado con la aplicación o el usuario que desencadenó la alerta, es importante comprobar la situación de cada alerta.

Contacto

- Póngase en contacto con el propietario del recurso para determinar si se esperaba el comportamiento o era intencionado.

- Si se espera la actividad, descarte la alerta.

- Si no se espera la actividad, trate las cuentas de usuario, suscripciones y máquinas virtuales relacionadas como elementos en peligro y mitíguelo tal como se describe en el siguiente paso.

Investigación de alertas de Microsoft Defender para Resource Manager

Las alertas de seguridad de Defender para Resource Manager se basan en las amenazas detectadas mediante la supervisión de las operaciones de Azure Resource Manager. Defender for Cloud usa orígenes de registros internos de Azure Resource Manager, así como el registro de actividad de Azure, un registro de plataforma en Azure que proporciona información detallada sobre los eventos de nivel de suscripción.

Defender para Resource Manager proporciona visibilidad de la actividad que proviene de proveedores de servicios de terceros que tienen acceso delegado como parte de las alertas de Resource Manager. Por ejemplo, Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access se refiere al acceso con Azure Lighthouse o con privilegios de administración delegada.

Las alertas que muestran Delegated access también incluyen una descripción personalizada y pasos de corrección.

Obtenga más información sobre el registros de actividad de Azure.

Para investigar las alertas de seguridad de Defender para Resource Manager:

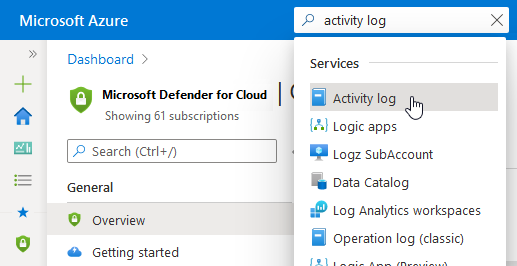

Abra el registro de actividad de Azure.

Filtre los eventos para:

- La suscripción mencionada en la alerta

- El período de tiempo de la actividad detectada

- La cuenta de usuario relacionada (si procede)

Busque actividades sospechosas.

Sugerencia

Para disfrutar de una experiencia de investigación mejor y más rica, transmita los registros de actividad de Azure a Microsoft Sentinel como se describe en Conexión de datos del registro de actividad de Azure.

Mitigación inmediata

Corrija las cuentas de usuario que están en peligro:

- Si no está familiarizado con ellas, elimínelas, ya que es posible que las haya creado un actor de amenaza

- Si está familiarizado, cambie sus credenciales de autenticación

- Use registros de actividad de Azure para revisar todas las actividades realizadas por el usuario e identifique las que sean sospechosas

Corrija las suscripciones que están en peligro:

- Quite los runbooks con los que no esté familiarizado de la cuenta de Automation en peligro

- Revise los permisos de IAM de la suscripción y quite los permisos para las cuentas de usuario que resulten familiares

- Revise todos los recursos de Azure en la suscripción y elimine los que no estén familiarizados

- Revise e investigue las alertas de seguridad de la suscripción en Microsoft Defender for Cloud.

- Use registros de actividad de Azure para revisar todas las actividades realizadas en la suscripción e identifique las que sean sospechosas

Corrija las máquinas virtuales que están en peligro

- Cambie las contraseñas de todos los usuarios

- Ejecute un examen antimalware en la máquina

- Restablezca la imagen inicial de las máquinas desde un origen sin malware

Pasos siguientes

En esta página se explica el proceso de respuesta a una alerta de Defender para Resource Manager. Para obtener información relacionada, consulte las páginas siguientes:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de