Proteja sus contenedores de Amazon Web Service (AWS) con Defender para contenedores

Defender para Contenedores de Microsoft Defender for Cloud es la solución nativa de la nube que se utiliza para asegurar sus contenedores para que pueda mejorar, supervisar y mantener la seguridad de sus clústeres, contenedores y sus aplicaciones.

Más información sobre Información general de Microsoft Defender para contenedores.

Para más información sobre los precios de Defender para contenedores, consulte la página de precios.

Prerrequisitos

Necesita una suscripción a Microsoft Azure . Si no tiene una suscripción de Azure, puede registrarse para una evaluación gratuita.

Debe haber habilitado Defender for Cloud en la suscripción de Azure.

Conexión de una cuenta de AWS a Microsoft Defender for Cloud

Compruebe que los nodos de Kubernetes pueden acceder a los repositorios de origen del administrador de paquetes. Para obtener información sobre los requisitos, consulte Requisitos de red.

Asegúrese de que se validan los siguientes requisitos de red de Kubernetes habilitados para Azure Arc.

Habilitar el plan de Defender para contenedores en la cuenta de AWS

Para proteger los clústeres de EKS, debe habilitar el plan de contenedores en el conector de cuenta de AWS correspondiente.

Habilitar el plan de Defender para contenedores en su cuenta de AWS:

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

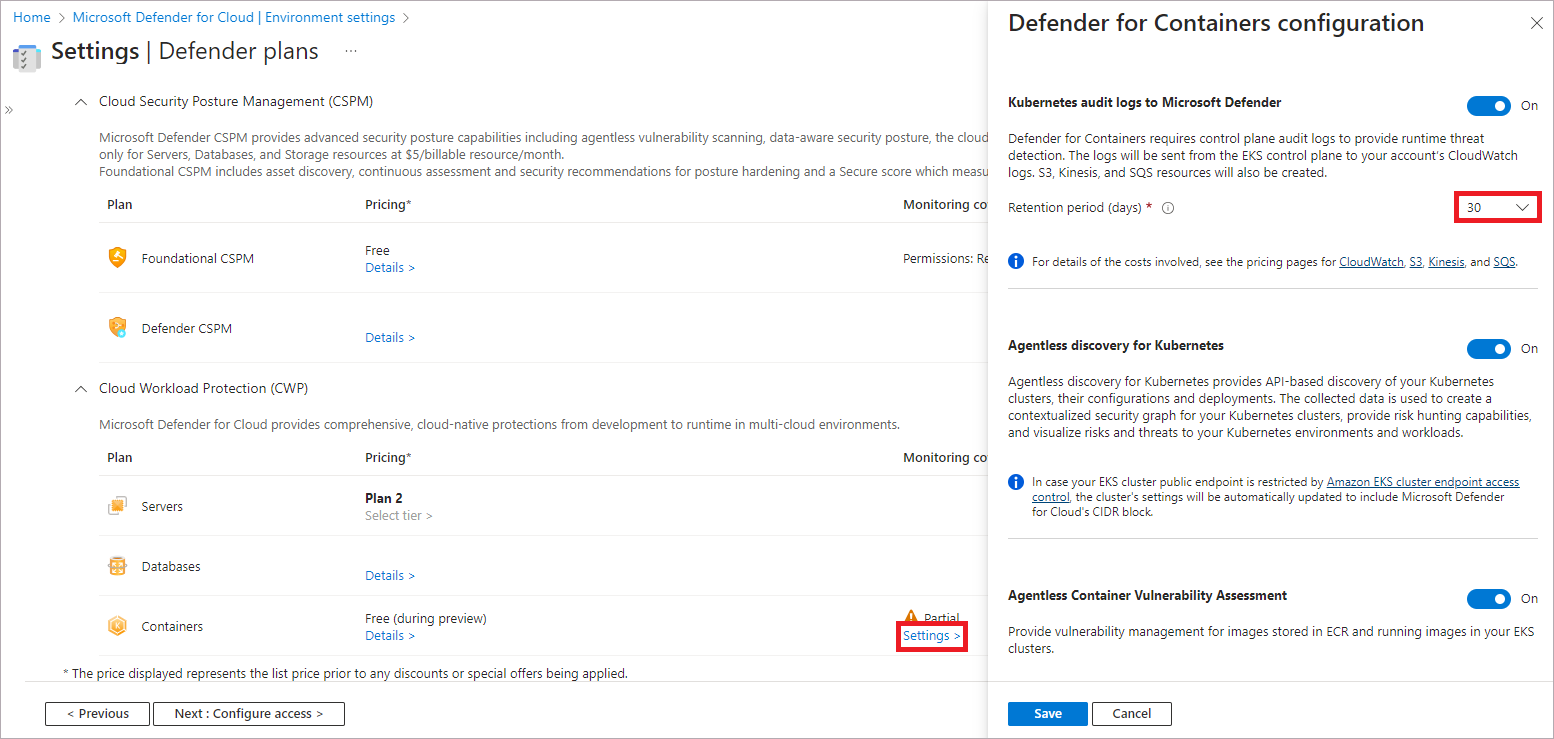

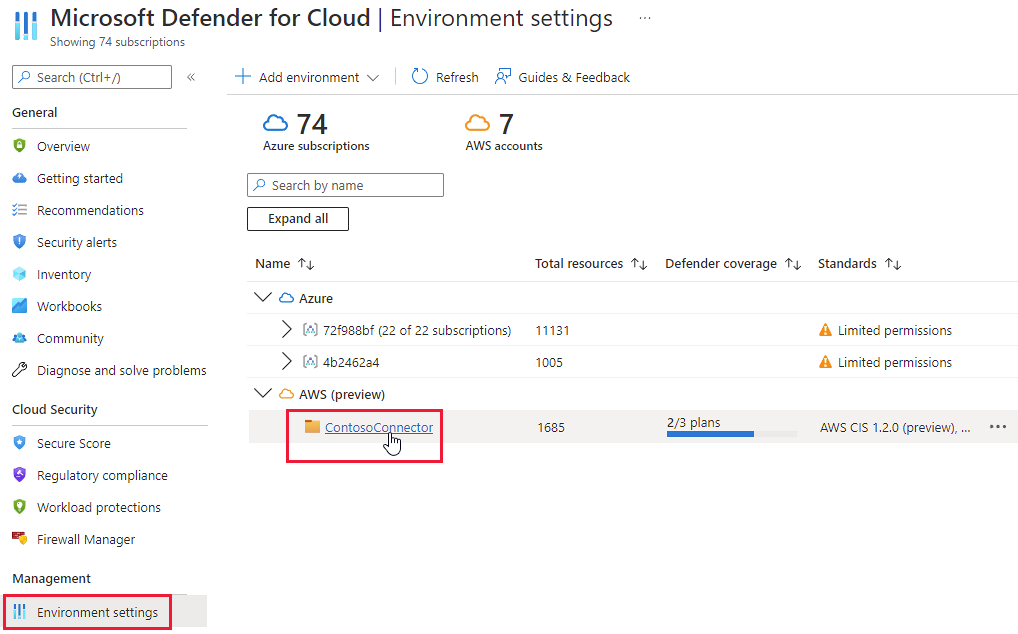

En el menú de Defender for Cloud, seleccione Environment Settings.

Seleccione la cuenta de AWS correspondiente.

Establezca el botón de alternancia para el plan de contenedores en On (Activado).

Para cambiar las configuraciones opcionales del plan, seleccione Configuración.

Defender para contenedores requiere registros de auditoría del plano de control para proporcionar protección contra amenazas en tiempo de ejecución. Para enviar registros de auditoría de Kubernetes a Microsoft Defender, cambie la configuración a Activado. Para cambiar el período de retención de los registros de auditoría, escriba el período de tiempo necesario.

Nota:

Si decide deshabilitar esta configuración, se deshabilitará la característica

Threat detection (control plane). Más información sobre la disponibilidad de las características.La detección sin agente para Kubernetesproporciona una detección basada en API de los clústeres de Kubernetes. Para habilitar la característica de detección sin agente para Kubernetes, cambie la configuración a Activado.

La evaluación de vulnerabilidades de contenedor sin agente proporciona administración de vulnerabilidades para las imágenes almacenadas en ECR y ejecutar imágenes en los clústeres de EKS. Para habilitar la característica de evaluación de vulnerabilidades de contenedor sin agente, cambie la configuración a Activado.

Seleccione Next: Review and generate (Siguiente: Revisar y crear).

Selecciona Actualización.

Nota:

Para habilitar o deshabilitar las capacidades individuales de Defender para contenedores, ya sea de forma global o para recursos específicos, consulte Cómo habilitar los componentes de Microsoft Defender para contenedores.

Implementación del sensor de Defender en clústeres de EKS

Kubernetes habilitado para Azure Arc, el sensor de Defender y Azure Policy para Kubernetes deben estar instalados y ejecutándose en sus clústeres de EKS. Hay recomendaciones dedicadas de Defender for Cloud que pueden usarse para instalar estas extensiones (y Azure Arc, si es necesario):

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Implemente las extensiones necesarias:

En la página Recomendaciones de Defender for Cloud, busque una de las recomendaciones por nombre.

Seleccione un clúster incorrecto.

Importante

Debe seleccionar los clústeres de uno en uno.

No seleccione los clústeres en función de sus nombres hipervinculados: seleccione otros clústeres en la fila correspondiente.

Seleccione Corregir.

Defender for Cloud genera un script en el lenguaje que prefiera:

- En Linux, seleccione Bash.

- En Windows, seleccione PowerShell.

Seleccione Descargar lógica de corrección.

Ejecute el script generado en el clúster.

Pasos siguientes

Para conocer las características avanzadas de habilitación de Defender para contenedores, consulte la página Habilitar Microsoft Defender para contenedores.