Análisis de firmware para generadores de dispositivos

Al igual que los equipos tienen sistemas operativos, los dispositivos IoT tienen firmware y es el firmware que ejecuta y controla los dispositivos IoT. En el caso de los generadores de dispositivos IoT, la seguridad es una preocupación casi universal, ya que los dispositivos IoT tradicionalmente carecen de medidas de seguridad básicas.

Por ejemplo, los vectores de ataque de IoT suelen usar fácilmente vulnerabilidades de seguridad, pero fáciles de corregir, como cuentas de usuario codificadas de forma rígida, paquetes de código abierto obsoletos y vulnerables o la clave de firma criptográfica privada de un fabricante.

Use Microsoft Defender para el análisis de firmware de IoT para identificar amenazas de seguridad incrustadas, vulnerabilidades y puntos débiles comunes que, de lo contrario, pueden no detectarse.

Nota

La página Análisis de firmware de Defender para IoT está en versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Azure incluyen otros términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado con disponibilidad general.

Cómo asegurarse de que el firmware es seguro

Defender para IoT puede analizar el firmware para detectar puntos débiles y vulnerabilidades comunes y proporcionar información sobre la seguridad del firmware. Este análisis es útil tanto si crea el firmware interno como si recibe firmware de la cadena de suministro.

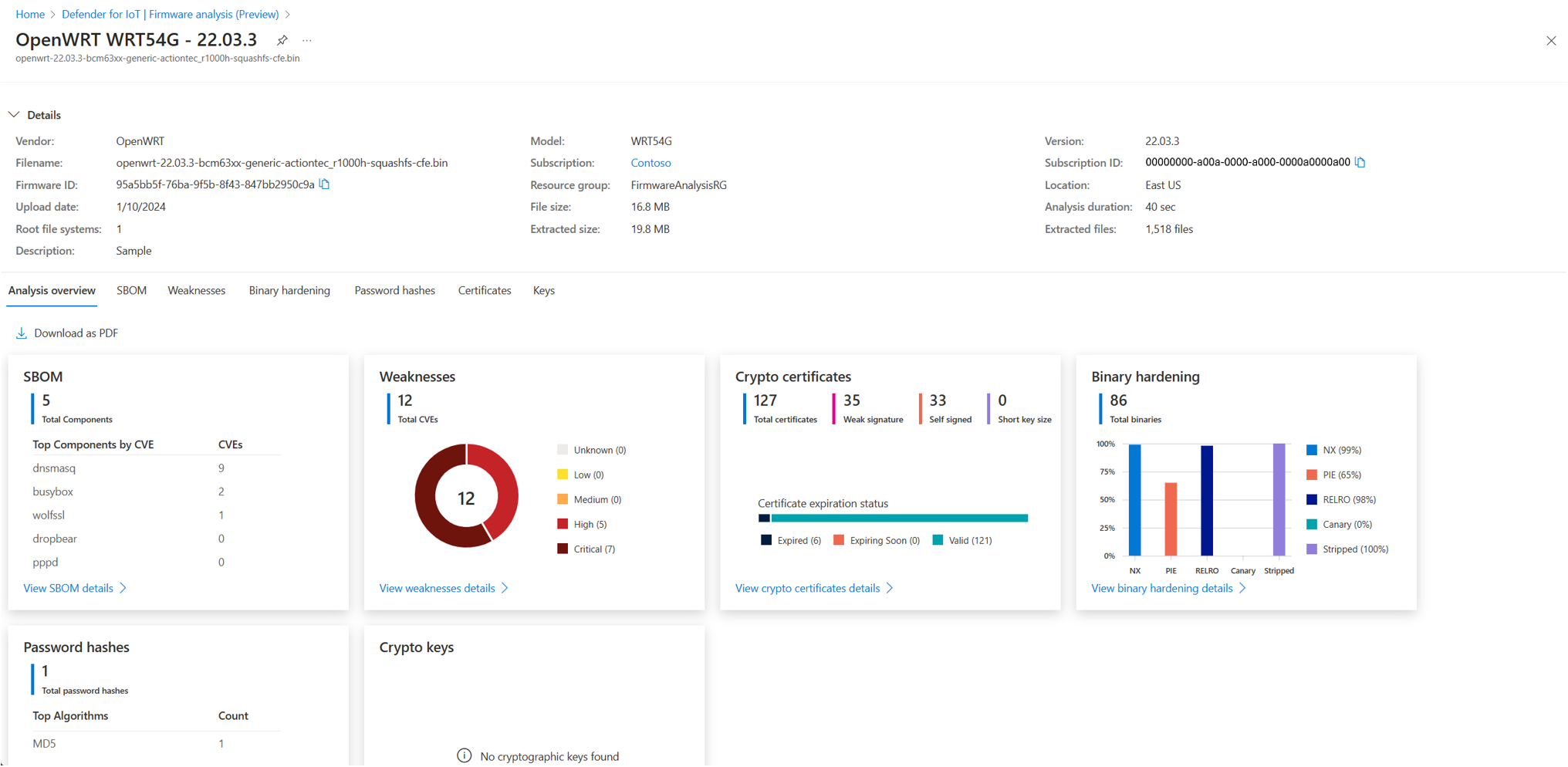

Lista de materiales de software (SBOM): reciba una lista detallada de los paquetes de código abierto usados durante el proceso de compilación del firmware. Consulte la versión del paquete y qué licencia rige el uso del paquete de código abierto.

Análisis de CVE: vea qué componentes de firmware tienen vulnerabilidades y exposiciones de seguridad conocidas públicamente.

Análisis de protección binaria: identifique los archivos binarios que no han habilitado marcas de seguridad específicas durante la compilación, como la protección de desbordamiento del búfer, los archivos ejecutables independientes de posición y técnicas de protección más comunes.

Análisis de certificados SSL: revele certificados TLS/SSL expirados y revocados.

Análisis de claves públicas y privadas: compruebe que las claves criptográficas públicas y privadas detectadas en el firmware son necesarias y no accidentales.

Extracción de hash de contraseña: asegúrese de que los hashes de contraseña de la cuenta de usuario usan algoritmos criptográficos seguros.