Supervisión de amenazas de OT en SOC empresariales

A medida que más sectores críticos para la empresa transforman sus sistemas OT en infraestructuras de TI digitales, los equipos del centro de operaciones de seguridad (SOC) y los oficiales principales de seguridad de la información (CISO) tienen cada vez más responsabilidades frente las amenazas de las redes de OT.

Junto con las nuevas responsabilidades, los equipos de SOC abordan nuevos desafíos, entre los que se incluyen:

Carencia de experiencia y conocimientos de OT en los equipos de SOC actuales en lo que respecta a las alertas de OT, el equipo industrial, los protocolos y el comportamiento de la red. Esto a menudo se traduce en una comprensión imprecisa o reducida de los incidentes de OT y su impacto empresarial.

Comunicación y procesos aislados o ineficaces entre organizaciones de OT y SOC.

Tecnología y herramientas limitadas, como la falta de visibilidad o la corrección de seguridad automatizada para redes OT. Debe evaluar y vincular información entre orígenes de datos para redes de OT, y las integraciones con soluciones SOC existentes pueden ser costosas.

Sin embargo, sin datos, contexto e integración de OT con herramientas y flujos de trabajo de SOC existentes, las amenazas operativas y de seguridad de OT se pueden controlar incorrectamente o incluso pasar desapercibidas.

Integración de Defender para IoT y Microsoft Sentinel

Microsoft Sentinel es un servicio de nube escalable para la respuesta automatizada de orquestación de seguridad (SOAR) de la administración de eventos e información de seguridad (SIEM). Los equipos de SOC pueden usar la integración entre Microsoft Defender para IoT y Microsoft Sentinel para recopilar datos en las redes, detectar e investigar amenazas y responder a incidentes.

En Microsoft Sentinel, el conector de datos de Defender para IoT y la solución aportan contenido de seguridad estándar a los equipos de SOC, lo que les ayuda a ver, analizar y responder a las alertas de seguridad de OT y a comprender los incidentes generados en el contenido de amenazas organizativo más amplio.

Instale solo el conector de datos de Defender para IoT para transmitir las alertas de red de OT a Microsoft Sentinel. A continuación, instale también la solución microsoft Defender para IoT para el valor adicional de reglas de análisis específicas de IoT/OT, libros y cuadernos de estrategias soar, así como asignaciones de incidentes a MITRE ATT&CK para técnicas ICS.

La integración de Defender para IoT con Microsoft Sentinel también le ayuda a ingerir más datos de otras integraciones de asociados de Microsoft Sentinel. Para obtener más información, vea Integraciones con Microsoft y servicios de asociado.

Nota:

Algunas características de Microsoft Sentinel pueden ser de pago. Para obtener más información, consulte Planear los costos y conocer los precios y la facturación de Microsoft Sentinel.

Detección y respuesta integradas

En la tabla siguiente se muestra cómo el equipo de OT, en el lado Defender para IoT, y el equipo de SOC, en el lado Microsoft Sentinel, pueden detectar y responder rápidamente a amenazas en toda la escala de tiempo de ataque.

| Microsoft Sentinel | Paso | Defender para IoT |

|---|---|---|

| Desencadenamiento de alertas de OT | Las alertas de OT de alta confianza, con tecnología del grupo de investigación de seguridad de la sección 52 de Defender para IoT, se desencadenan en función de los datos ingeridos en Defender para IoT. | |

| Las reglas de análisis abren automáticamente incidentes solo para casos de uso relevantes, lo que evita la fatiga de alertas de OT. | Creación de incidente de OT | |

| Los equipos de SOC asignan el impacto empresarial, incluidos los datos sobre el sitio, la línea, los recursos en peligro y los propietarios de OT. | Asignación de impacto empresarial de incidentes de OT | |

| Los equipos de SOC mueven el incidente a Activo y comienzan a investigar, mediante conexiones de red y eventos, libros y la página de la entidad del dispositivo OT | Investigación de incidentes de OT | Las alertas se mueven a Activo y los equipos de OT investigan mediante datos de PCAP, informes detallados y otros detalles del dispositivo |

| Los equipos de SOC responden con cuadernos de estrategias y cuadernos de OT | Respuesta a los incidentes de OT | Los equipos de OT suprimen la alerta o la estudian para la próxima vez, según sea necesario. |

| Una vez mitigada la amenaza, los equipos de SOC cierran el incidente. | Cierre de incidentes de OT | Una vez mitigada la amenaza, los equipos de OT cierran la alerta. |

Sincronizaciones de estado de alerta

Los cambios en el estado de alerta se sincronizan solo desde Microsoft Sentinel en Defender para IoT, y no desde Defender para IoT en Microsoft Sentinel.

Si integra Defender para IoT con Microsoft Sentinel, se recomienda que administre los estados de alerta junto con los incidentes relacionados en Microsoft Sentinel.

Microsoft incidentes de Sentinel para Defender para IoT

Una vez que haya configurado el conector de datos de Defender para IoT y haya streaming de datos de alertas de IoT/OT en Microsoft Sentinel, use uno de los métodos siguientes para crear incidentes basados en esas alertas:

| Método | Descripción |

|---|---|

| Uso de la regla de conector de datos predeterminada | Use el valor predeterminado Create incidents based on all alerts generated in Microsoft Defender for IOT analytics rule provided with the data connector (Crear incidentes basados en todas las alertas generadas en Microsoft Defender para la regla de análisis de IOT proporcionada con el conector de datos). Esta regla crea un incidente independiente en Microsoft Sentinel para cada alerta transmitida desde Defender para IoT. |

| Solución lista para su uso | Habilite algunas o todas las reglas de análisis predeterminadas proporcionadas con la solución Microsoft Defender para IoT. Estas reglas de análisis ayudan a reducir la fatiga de las alertas mediante la creación de incidentes solo en situaciones específicas. Por ejemplo, puede optar por crear incidentes para intentos de inicio de sesión excesivos, pero para varios exámenes detectados en la red. |

| Crear reglas personalizadas | Cree reglas de análisis personalizadas para crear incidentes basados solo en sus necesidades específicas. Puede usar las reglas de análisis integradas como punto de partida o crear reglas desde cero. Agregue el siguiente filtro para evitar incidentes duplicados para el mismo identificador de alerta: | where TimeGenerated <= ProcessingEndTime + 60m |

Independientemente del método que elija para crear alertas, solo se debe crear un incidente para cada identificador de alerta de Defender para IoT.

Libros de Microsoft Sentinel para Defender para IoT

Para visualizar y supervisar los datos de Defender para IoT, use los libros implementados en el área de trabajo de Microsoft Sentinel como parte de la solución de Microsoft Defender para IoT.

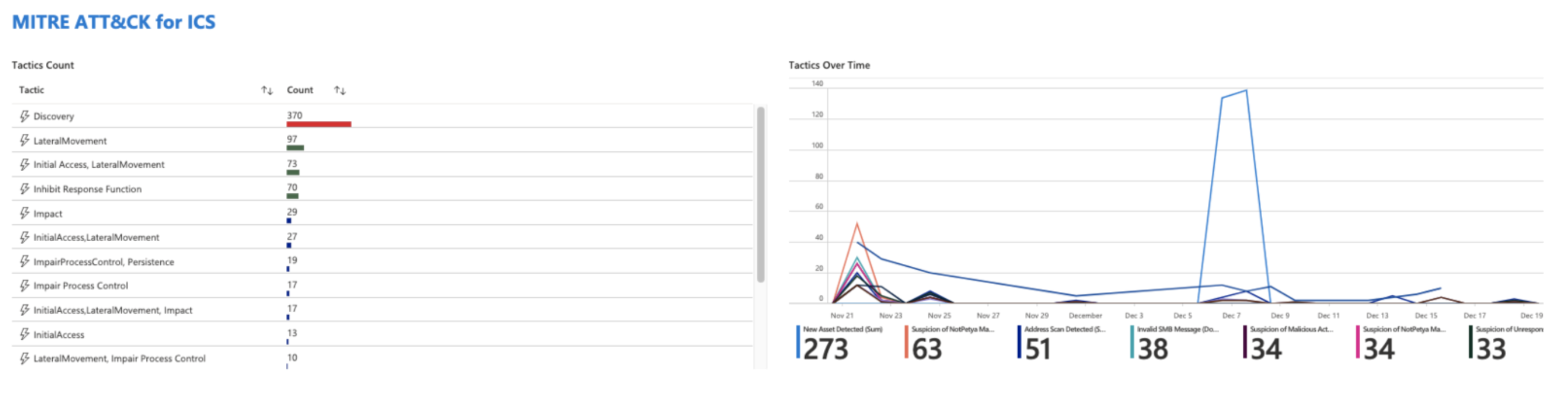

Los libros de Defender para IoT proporcionan investigaciones guiadas para entidades de OT basadas en incidentes abiertos, notificaciones de alertas y actividades para recursos de OT. También proporcionan una experiencia de búsqueda en el marco MITRE ATT&CK® para ICS, y están diseñados para permitir a los analistas, ingenieros de seguridad y MSSP obtener conocimiento de la situación de la posición de seguridad de OT.

Los libros pueden mostrar alertas por tipo, gravedad, tipo de dispositivo OT o proveedor, o alertas a lo largo del tiempo. Los libros también muestran el resultado de la asignación de alertas a MITRE ATT&CK para tácticas ICS, además de la distribución de tácticas por recuento y período de tiempo. Por ejemplo:

Cuadernos de estrategias SOAR para Defender para IoT

Los cuadernos de estrategias son colecciones de acciones correctivas que se puede ejecutar desde Microsoft Sentinel de forma rutinaria. Un cuaderno de estrategias puede ayudar a automatizar y orquestar la respuesta a amenazas. Se puede ejecutar manualmente o establecerse para ejecutarse automáticamente en respuesta a alertas o incidentes específicos, cuando se desencadena mediante una regla de análisis o una regla de automatización, respectivamente.

Por ejemplo, use cuadernos de estrategias de SOAR para:

Abrir un vale de recurso en ServiceNow cuando se detecte un nuevo recurso, como una nueva estación de trabajo de ingeniería. Esta alerta puede ser un dispositivo no autorizado que los adversarios pueden usar para reprogramar los PLC.

Enviar un correo electrónico a las partes interesadas pertinentes cuando se detecte actividad sospechosa, por ejemplo, la reprogramación de PLC no planeada. El correo se puede enviar al personal de OT, como un ingeniero de control responsable en la línea de producción relacionada.

Comparación de eventos, alertas e incidentes de Defender para IoT

En esta sección se aclaran las diferencias entre los eventos, las alertas y los incidentes de Defender para IoT en Microsoft Sentinel. Use las consultas enumeradas para ver una lista completa de los eventos, alertas e incidentes actuales de las redes de OT.

Normalmente, verá más eventos de Defender para IoT en Microsoft Sentinel que alertas, y más alertas de Defender para IoT que incidentes.

Eventos de Defender para IoT en Microsoft Sentinel

Cada registro de alertas que se transmite a Microsoft Sentinel desde Defender para IoT es un evento. Si el registro de alertas refleja una alerta nueva o actualizada en Defender para IoT, se agrega un nuevo registro a la tabla SecurityAlert.

Para ver todos los eventos de Defender para IoT en Microsoft Sentinel, ejecute la siguiente consulta en la tabla SecurityAlert:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Alertas de Defender para IoT en Microsoft Sentinel

Microsoft Sentinel crea alertas basadas en las reglas de análisis actuales y en los registros de alertas enumerados en la tabla SecurityAlert. Si no tiene ninguna regla de análisis activa para Defender para IoT, Microsoft Sentinel considera cada registro de alertas como un evento.

Para ver alertas en Microsoft Sentinel, ejecute la consulta siguiente en la tabla SecurityAlert:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Después de instalar la solución Microsoft Defender para IoT e implementar el cuaderno de estrategias AD4IoT-AutoAlertStatusSync, los cambios en el estado de la alerta se sincronizan entre Microsoft Sentinel y Defender para IoT. Los cambios en el estado de la alerta no se sincronizan entre Defender para IoT y Microsoft Sentinel.

Importante

Se recomienda administrar los estados de alerta junto con los incidentes relacionados de Microsoft Sentinel. Para obtener más información, vea Trabajo con tareas de incidentes en Microsoft Sentinel.

Incidentes de Defender para IoT en Microsoft Sentinel

Microsoft Sentinel crea incidentes basados en las reglas de análisis. Es posible que tenga varias alertas agrupadas en el mismo incidente o que tenga reglas de análisis configuradas para no crear incidentes para tipos de alerta específicos.

Para ver incidentes en Microsoft Sentinel, ejecute la siguiente consulta:

SecurityIncident

Pasos siguientes

Para más información, consulte:

- Integraciones con servicios de Microsoft y asociados

- Tutorial: Conexión de Microsoft Defender para IoT con Microsoft Sentinel

- Detección de amenazas integrada con datos de Defender para IoT

- Creación de reglas de análisis personalizadas para detectar amenazas

- Tutorial: Uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel