Azure DevOps Services

Importante

Azure DevOps no admite la autenticación de credenciales alternativas. Si sigue usando credenciales alternativas, le recomendamos encarecidamente que cambie a un método de autenticación más seguro.

Obtenga información sobre las respuestas a las siguientes preguntas más frecuentes sobre el acceso a su organización de Azure DevOps a través de Microsoft Entra ID. Hemos agrupado las preguntas más frecuentes por los temas siguientes:

Acceso general con el identificador de Entra de Microsoft

¿Por qué no veo mi organización en el Azure Portal?

En ambas aplicaciones, debe tener permisos de administrador de servicios o coadministrador de Azure para la suscripción de Azure vinculada a su organización en Azure DevOps. Además, en el Azure Portal, debe tener permisos de administrador de colecciones de proyectos o propietario de la organización.

¿Qué es necesario configurar una instancia de Azure DevOps existente con el identificador de Microsoft Entra?

Asegúrese de cumplir los requisitos previos del siguiente artículo: Conexión de su organización a Microsoft Entra ID.

He realizado cambios en el id. de Microsoft Entra, pero no parecen surtir efecto, ¿por qué?

Los cambios realizados en el identificador de Entra de Microsoft pueden tardar hasta 1 hora en estar visibles en Azure DevOps.

¿Puedo usar el identificador de Microsoft 365 y Microsoft Entra con Azure DevOps?

Sí.

- ¿Aún no tiene una organización? Cree una organización en Azure DevOps.

- ¿Ya tiene una organización? Conecte su organización a Microsoft Entra ID.

¿Por qué tengo que elegir entre una "cuenta profesional o educativa" y mi "cuenta personal"?

Debe elegir entre una "cuenta profesional o educativa" y su "cuenta personal" al iniciar sesión con una dirección de correo electrónico (por ejemplo, jamalhartnett@fabrikam.com) compartida por ambas cuentas. Aunque ambas identidades usan la misma dirección de inicio de sesión, son independientes y tienen perfiles, configuraciones de seguridad y permisos diferentes.

Seleccione Cuenta profesional o educativa si usó esta identidad para crear la organización o iniciar sesión con ella anteriormente. El directorio de la organización en microsoft Entra ID autentica la identidad y controla el acceso a su organización.

Seleccione Cuenta personal si usó su cuenta Microsoft con Azure DevOps. El directorio global de las cuentas de Microsoft autentica su identidad.

Mi organización solo usa cuentas microsoft. ¿Puedo cambiar a Microsoft Entra ID?

Sí, pero antes de cambiar, asegúrese de que el id. de Entra de Microsoft satisface sus necesidades para compartir los siguientes elementos:

- Elementos de trabajo

- Código

- Recursos

- Otros recursos con su equipo y asociados

Obtenga más información sobre cómo controlar el acceso con cuentas de Microsoft frente a Id. de Microsoft Entra y cómo cambiar cuando esté listo.

¿Por qué no puedo iniciar sesión después de seleccionar "cuenta microsoft personal" o "cuenta profesional o educativa"?

Si la dirección de inicio de sesión la comparte su cuenta personal de Microsoft y su cuenta profesional o educativa, pero la identidad seleccionada no tiene acceso, no puede iniciar sesión. Aunque ambas identidades usan la misma dirección de inicio de sesión, son independientes y tienen perfiles, configuraciones de seguridad y permisos diferentes. Cierre sesión completamente desde Azure DevOps mediante los pasos siguientes. Si cierra el explorador, es posible que no cierre por completo. Vuelva a iniciar sesión y seleccione su otra identidad:

Cierre todos los exploradores, incluidos los exploradores que no ejecutan Azure DevOps.

Abra una sesión de exploración privada o de incógnito.

Vaya a esta dirección URL:

https://aka.ms/vssignout.Aparece un mensaje que indica "Cerrar sesión en curso". Después de cerrar la sesión, se le redirigirá a la página web de Azure DevOps @dev.azure.microsoft.com .

Sugerencia

Si la página de cierre de sesión tarda más de un minuto, cierre el explorador e inténtelo de nuevo.

Vuelva a iniciar sesión en Azure DevOps. Seleccione su otra identidad.

¿Qué ocurre si mi suscripción de Azure está deshabilitada?

Si es el propietario de la organización o el administrador de la cuenta de suscripción de Azure, compruebe el estado de la suscripción en el Centro de cuentas y, a continuación, intente corregir la suscripción. La configuración de pago se restaura. O bien, puede vincular su organización a otra suscripción de Azure desvinculando la organización de la suscripción deshabilitada. Mientras la suscripción está deshabilitada, su organización vuelve a los límites mensuales gratuitos hasta que la suscripción se corrigió.

Usuarios y permisos de Microsoft Entra

Si no encuentra una respuesta a su pregunta aquí, consulte Preguntas más frecuentes sobre administración de usuarios y permisos.

¿Por qué tengo que agregar usuarios a un directorio?

Su organización autentica a los usuarios y controla el acceso a través de Microsoft Entra ID. Todos los usuarios deben ser miembros del directorio para obtener acceso.

Como administrador de directorios, puede agregar usuarios al directorio. Si no es administrador, trabaje con el administrador de directorios para agregar usuarios. Obtenga más información sobre cómo controlar el acceso a Azure DevOps Services mediante un directorio.

¿Qué ocurre con los usuarios actuales?

El trabajo en Azure DevOps está asociado a sus credenciales para el identificador de Microsoft Entra. Una vez que la organización esté conectada al directorio, los usuarios seguirán funcionando sin problemas si sus direcciones de credenciales aparecen en el directorio conectado. Si las direcciones de los usuarios no aparecen, debe agregar esos usuarios al directorio. Es posible que su organización tenga directivas sobre cómo agregar usuarios al directorio, por lo que puede encontrar más información primero.

Cómo averiguar si mi organización usa microsoft Entra ID para controlar el acceso?

Si tiene al menos acceso básico, vaya a la configuración de la organización y, a continuación, seleccione la pestaña Id. de Entra de Microsoft. Conecte el directorio o Desconecte el directorio.

Mi organización controla el acceso mediante el identificador de Entra de Microsoft. ¿Puedo eliminar usuarios del directorio?

Sí, pero al eliminar un usuario del directorio, se quita el acceso del usuario a todas las organizaciones y otros recursos asociados a ese directorio. Para obtener más información, consulte Eliminar un usuario de su directorio de Microsoft Entra.

¿Por qué no se encuentra ninguna identidad al intentar agregar usuarios de Microsoft Entra ID a mi organización de Azure DevOps?

Probablemente sea un invitado en el identificador de Entra de Microsoft que respalda la organización de Azure DevOps, en lugar de un miembro. Los invitados de Microsoft Entra no pueden buscar identificadores de Microsoft Entra de la manera requerida por Azure DevOps. Por ejemplo, los invitados de Microsoft Entra no pueden usar el portal web de Azure DevOps para buscar o seleccionar usuarios que no se agregan a la organización de Azure DevOps. Obtenga información sobre cómo convertir un invitado de Microsoft Entra en un miembro.

¿Qué ocurre si no podemos usar las mismas direcciones de inicio de sesión?

Agregue estos usuarios al directorio con nuevas cuentas profesionales o educativas y vuelva a asignar los niveles de acceso y los lea a cualquier proyecto. Si tienen cuentas profesionales o educativas existentes, esas cuentas se pueden usar en su lugar. El trabajo no se pierde y permanece con sus direcciones de inicio de sesión actuales. Los usuarios pueden migrar el trabajo que desean conservar, excepto por su historial de trabajo. Para obtener más información, consulte cómo agregar usuarios de la organización.

¿Qué ocurre si elimino accidentalmente un usuario en microsoft Entra ID?

Restaure el usuario, en lugar de crear uno nuevo. Si crea un nuevo usuario, incluso con la misma dirección de correo electrónico, este usuario no está asociado a la identidad anterior.

¿Cómo puedo convertir un invitado de Microsoft Entra en un miembro?

Seleccione una de las dos opciones siguientes:

- Haga que un administrador de Microsoft Entra quite su cuenta del directorio y la lea, lo que le convierte en miembro, en lugar de un invitado. Para obtener más información, consulte ¿Se pueden agregar usuarios de Microsoft Entra B2B como miembros en lugar de invitados?.

- Cambie el valor userType del invitado de Microsoft Entra mediante PowerShell de Microsoft Graph. No se recomienda usar este proceso avanzado, pero permite al usuario consultar el identificador de Microsoft Entra desde la organización de Azure DevOps.

Conversión de UserType de invitado a miembro mediante Microsoft Graph PowerShell

Advertencia

No se recomienda este proceso avanzado, pero permite al usuario consultar el identificador de Microsoft Entra desde la organización de Azure DevOps.

Requisitos previos

Como el usuario que realiza el cambio de UserType, tiene los siguientes elementos:

- Una cuenta profesional/educativa (WSA)/usuario nativo en el identificador de Microsoft Entra. No se puede cambiar userType con una cuenta Microsoft.

- Permisos de administrador de usuarios

Importante

Se recomienda crear un nuevo usuario de Microsoft Entra (nativo) con permisos de administrador de usuarios en el identificador de Microsoft Entra. Complete los pasos siguientes con este usuario para eliminar la posibilidad de conectarse al identificador incorrecto de Microsoft Entra. Puede eliminar el nuevo usuario cuando haya terminado.

Process

- Inicie sesión en Azure Portal como administrador de usuarios para el directorio de su organización.

- Vaya al inquilino que respalda la organización de Azure DevOps.

- Abra un símbolo del sistema administrativo de Windows PowerShell para usar Microsoft Graph PowerShell.

- Ejecute

Install-Module -Name Microsoft.Graph -Scope CurrentUser. Microsoft Graph se descarga desde el Galería de PowerShell. - Una vez completada la instalación, ejecute

Connect-MgGraph -Scopes "User.ReadWrite.All". Inicie sesión en el identificador de Entra de Microsoft. Asegúrese de usar un identificador que cumpla los criterios mencionados anteriormente y dé su consentimiento a los permisos. - Ejecute

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserType, donde <display_name> es el nombre para mostrar del usuario, como se muestra en Azure Portal. Queremos cambiar userType aMember. - Ejecute

Update-MgUser -UserId string -UserType Member, dondestringes el valor de ID devuelto por el comando anterior. El usuario se establece en estado de miembro. - Vuelva a ejecutar

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserTypepara comprobar que userType ha cambiado. También puede comprobar en la sección Id. de Entra de Microsoft de Azure Portal.

Aunque no es la norma, podría tardar varias horas o incluso días antes de que este cambio refleje en Azure DevOps. Si no corrige el problema de Azure DevOps inmediatamente, concedale algún tiempo y siga intentando.

Grupos de Microsoft Entra

¿Por qué no puedo asignar permisos de Azure DevOps directamente a un grupo de Microsoft Entra?

Dado que estos grupos se crean y administran en Azure, no puede asignar permisos de Azure DevOps directamente ni proteger las rutas de acceso de control de versiones a estos grupos. Aparece un error si intenta asignar permisos directamente.

Puede agregar un grupo de Microsoft Entra al grupo de Azure DevOps que tenga los permisos que desee. O bien, puede asignar estos permisos al grupo en su lugar. Los miembros del grupo de Microsoft Entra heredan los permisos del grupo donde los agrega.

¿Puedo administrar grupos de Microsoft Entra en Azure DevOps?

No, porque estos grupos se crean y administran en Azure. Azure DevOps no almacena ni sincroniza el estado del miembro para los grupos de Microsoft Entra. Para administrar grupos de Microsoft Entra, use Azure Portal, Microsoft Identity Manager (MIM) o las herramientas de administración de grupos compatibles con su organización.

Cómo indicar la diferencia entre un grupo de Azure DevOps y un grupo de Microsoft Entra?

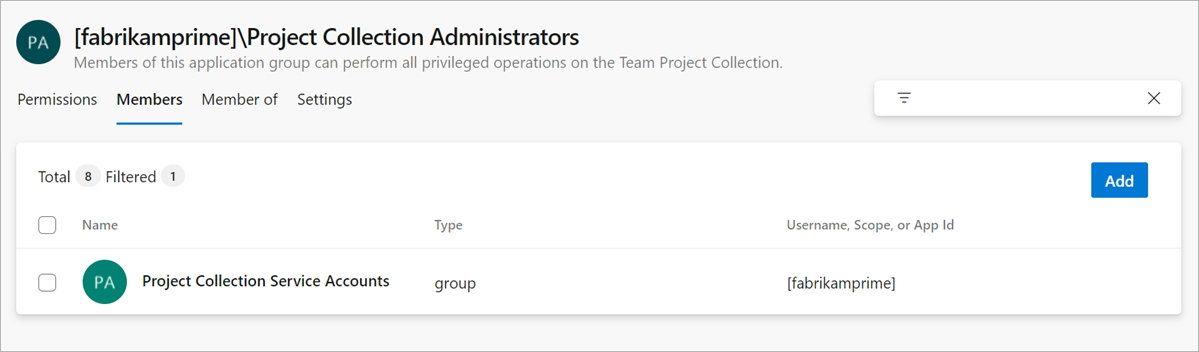

La interfaz de usuario de Azure DevOps indica el ámbito de pertenencia mediante corchetes []. Por ejemplo, considere esta página de configuración de permisos:

| Nombre de ámbito | Definición |

|---|---|

[fabrikam-fiber] |

La pertenencia se define en Configuración de la organización |

[Project Name] |

La pertenencia se define en Configuración del proyecto |

[TEAM FOUNDATION] |

La pertenencia se define directamente en el identificador de Microsoft Entra. |

Nota:

Si agrega un grupo de Microsoft Entra a un grupo de seguridad personalizado y usa un nombre similar, es posible que vea lo que parece ser grupos duplicados. Examine el ámbito de [] para determinar qué es un grupo de DevOps y cuál es un grupo de Microsoft Entra.

¿Por qué la lista Usuarios no muestra todos los miembros del grupo De Microsoft Entra?

Cómo asignar acceso de la organización a los miembros del grupo de Microsoft Entra?

Cuando estos miembros del grupo inician sesión en su organización por primera vez, Azure DevOps asigna un nivel de acceso a ellos automáticamente. Si tienen suscripciones de Visual Studio, Azure DevOps les asigna el nivel de acceso correspondiente. De lo contrario, Azure DevOps les asigna el siguiente nivel de acceso "mejor disponible", en este orden: Básico, Parte interesada.

Si no tiene suficientes niveles de acceso para todos los miembros del grupo Microsoft Entra, los miembros que inician sesión obtienen acceso a las partes interesadas.

¿Cómo puedo proteger el acceso a grupos de administradores integrados?

Requerir acceso Just-In-Time mediante un grupo de Microsoft Entra Privileged Identity Management (PIM). Para obtener más información, consulte Acceso Just-In-Time para grupos de administración.

¿Por qué la pestaña Seguridad no muestra todos los miembros al seleccionar un grupo de Microsoft Entra?

En la pestaña Seguridad se muestran los miembros del grupo Microsoft Entra solo después de iniciar sesión en su organización y tener asignado un nivel de acceso.

Para ver todos los miembros del grupo de Microsoft Entra, use Azure Portal, MIM o las herramientas de administración de grupos compatibles con su organización.

¿Por qué el widget de miembros del equipo no muestra todos los miembros del grupo De Microsoft Entra?

El widget de miembros del equipo solo muestra a los usuarios que han iniciado sesión anteriormente en su organización.

¿Por qué el panel de capacidad del equipo no muestra todos los miembros del grupo de Microsoft Entra?

En el panel capacidad del equipo solo se muestran los usuarios que han iniciado sesión anteriormente en su organización. Para establecer la capacidad, agregue manualmente usuarios al equipo.

¿Por qué Azure DevOps no reclama los niveles de acceso de los usuarios que ya no son miembros del grupo Microsoft Entra?

Azure DevOps no reclama automáticamente los niveles de acceso de estos usuarios. Para quitar manualmente su acceso, vaya a Usuarios.

¿Puedo asignar elementos de trabajo a los miembros del grupo Microsoft Entra que no han iniciado sesión?

Puede asignar elementos de trabajo a cualquier miembro de Microsoft Entra que tenga permisos para su organización. Esta acción también agrega ese miembro a la organización. Al agregar usuarios de esta manera, aparecen automáticamente como Usuarios, con el mejor nivel de acceso disponible. El usuario también aparece en la configuración de seguridad.

¿Puedo usar grupos de Microsoft Entra para consultar elementos de trabajo mediante la cláusula "In Group"?

No, no se admite la consulta en grupos de Microsoft Entra.

¿Puedo usar grupos de Microsoft Entra para configurar reglas de campo en mis plantillas de elemento de trabajo?

No, pero es posible que le interesen nuestros planes de personalización de procesos.

Agregar usuarios al directorio

Agregue usuarios de la organización al identificador de Microsoft Entra.

¿Por qué se produjo un error que indica que mi organización tiene varias identidades activas con el mismo UPN?

Durante el proceso de conexión, asignamos los usuarios existentes a los miembros del inquilino de Microsoft Entra, en función de su UPN, que a menudo se conoce como dirección de inicio de sesión. Si detectamos varios usuarios con el mismo UPN, no sabemos cómo asignar estos usuarios. Este escenario se produce si un usuario cambia su UPN para que coincida con uno ya existente en la organización.

Si se produce este error, revisa la lista de usuarios para ver si hay duplicados. Si encuentras algún duplicado, quita los usuarios que no necesites. Si no encuentra ningún duplicado, póngase en contacto con el soporte técnico.

¿Puedo cambiar los usuarios actuales de las cuentas Microsoft a las cuentas profesionales en Azure DevOps?

No. Aunque puede agregar nuevas cuentas profesionales a su organización, se tratan como nuevos usuarios. Si desea acceder a todo el trabajo, incluido su historial, debe usar las mismas direcciones de inicio de sesión que usó antes de que la organización se conectara a su identificador de Microsoft Entra. Agregue su cuenta Microsoft como miembro al identificador de Microsoft Entra.

¿Por qué no puedo agregar usuarios de otros directorios a mi id. de Microsoft Entra?

Ser miembro de o tener acceso de lectura en esos directorios. De lo contrario, puede agregarlos mediante la colaboración B2B a través del administrador de Microsoft Entra. También puede agregarlos mediante sus cuentas De Microsoft o creando nuevas cuentas profesionales para ellos en el directorio.

¿Qué ocurre si obtengo un error al intentar asignar un usuario a un miembro existente de mi organización?

Puede asignar el usuario a una identidad diferente que aún no sea miembro activo de la organización o agregar el usuario existente al identificador de Microsoft Entra. Si todavía necesita asignar al miembro de la organización de Azure DevOps existente, póngase en contacto con el soporte técnico.

Cómo usar mi cuenta profesional o educativa con mi suscripción de Visual Studio con MSDN?

Si usó una cuenta Microsoft para activar una suscripción de Visual Studio con MSDN que contiene Azure DevOps como ventaja, puede agregar una cuenta profesional o educativa. Microsoft Entra ID debe administrar la cuenta. Obtenga información sobre cómo vincular cuentas profesionales o educativas a Visual Studio con suscripciones de MSDN.

¿Puedo controlar el acceso a mi organización para usuarios externos en el directorio conectado?

Sí, pero solo para usuarios externos que se agregan como invitados a través de Microsoft 365 o que se agregan mediante la colaboración B2B por parte del administrador de Microsoft Entra. Estos usuarios externos se administran fuera del directorio conectado. Para obtener más información, póngase en contacto con el administrador de Microsoft Entra. La siguiente configuración no afecta a los usuarios que se agregan directamente al directorio de la organización.

Antes de empezar, asegúrese de que tiene al menos acceso básico, no parte interesada.

Complete los requisitos previos para agregar usuarios externos y active El acceso de invitado externo a Activado.

Eliminación de usuarios o grupos

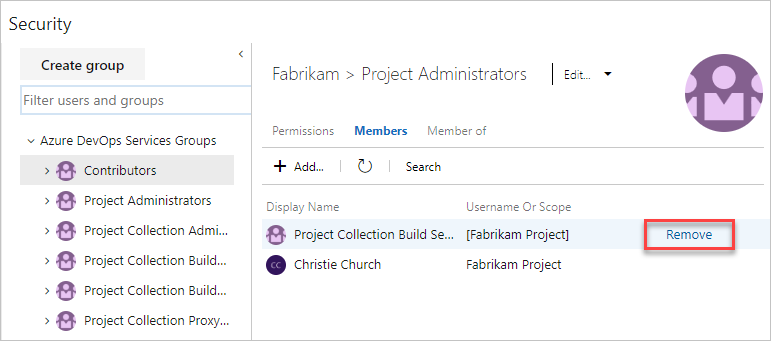

Cómo quitar un grupo de Microsoft Entra de Azure DevOps

Vaya a la colección de proyectos o al proyecto. En la barra superior, seleccione ![]() Configuración y, a continuación, seleccione Seguridad.

Configuración y, a continuación, seleccione Seguridad.

Busque el grupo Microsoft Entra y elimínelo de su organización.

¿Por qué se me pide que quite un usuario de un grupo de Microsoft Entra cuando elimínelo de mi organización?

Los usuarios pueden pertenecer a su organización, tanto como individuos como miembros de grupos de Microsoft Entra en grupos de Azure DevOps. Estos usuarios todavía pueden acceder a su organización mientras son miembros de estos grupos de Microsoft Entra.

Para bloquear todo el acceso a los usuarios, quítelos de grupos de Microsoft Entra en su organización o quite estos grupos de su organización. Actualmente no se puede bloquear el acceso por completo ni realizar excepciones para dichos usuarios.

Si se quita un usuario de Microsoft Entra, ¿también se revocan todos sus PAT relacionados?

Los usuarios que están deshabilitados o quitados del directorio ya no pueden acceder a su organización mediante ningún mecanismo, incluidos a través de PAT o SSH.

Conectarse, desconectar o cambiar la conexión de Microsoft Entra

¿Cómo puedo administrar varias organizaciones que están conectadas a Microsoft Entra ID?

Puede descargar una lista completa de organizaciones respaldadas por un inquilino de Microsoft Entra. Para obtener más información, consulte Obtener una lista de organizaciones respaldadas por Microsoft Entra ID.

¿Puedo conectar mi organización a un identificador de Microsoft Entra creado a partir de Microsoft 365?

Sí. Si no encuentra el identificador de Entra de Microsoft creado a partir de Microsoft 365, consulte ¿Por qué no veo el directorio que quiero conectar?.

¿Por qué no veo el directorio al que quiero conectarse? ¿Cuál debo hacer?

Es posible que no vea el directorio en ninguna de las siguientes circunstancias:

No se reconoce como propietario de la organización para administrar las conexiones de directorio.

Hable con el administrador de la organización de Microsoft Entra y pídale que le convierta en miembro de la organización. Es posible que no forme parte de la organización.

¿Por qué mi organización ya está conectada a un directorio? ¿Puedo cambiar ese directorio?

Su organización se conectó a un directorio cuando el propietario de la organización creó la organización o algún tiempo después. Al crear una organización con una cuenta profesional o educativa, la organización se conecta automáticamente al directorio que administra esa cuenta profesional o educativa. Sí, puede cambiar de directorio. Es posible que tenga que migrar algunos usuarios.

¿Puedo cambiar a otro directorio?

Sí. Para obtener más información, consulte Cambiar a otro identificador de Entra de Microsoft.

Importante

Al cambiar la conexión de Microsoft Entra, los usuarios y grupos que heredan la pertenencia y los permisos de un grupo de Microsoft Entra ya no heredan esos permisos. Los grupos de Microsoft Entra agregados a la organización de Azure DevOps no se transfieren y dejan de existir en su organización. Todos los permisos y las relaciones de pertenencia realizadas con estos grupos de Microsoft Entra también dejan de existir después de la transferencia. Además, las reglas de grupo habilitadas en los grupos de Microsoft Entra dejan de existir cuando se cambia la conexión de Microsoft Entra.

¿Por qué y cuándo debo solicitar soporte técnico para borrar manualmente mis claves SSH?

Al cambiar de un inquilino de Microsoft Entra a otro, la identidad subyacente también cambia y los tokens pat o claves SSH que el usuario tenía con su identidad antigua dejan de funcionar. Las claves SSH activas cargadas en la organización no se eliminan como parte del proceso de cambio de inquilino, lo que podría impedir que el usuario cargue nuevas claves después del modificador. Se recomienda que los usuarios eliminen todas sus claves SSH antes de cambiar su inquilino de Active Directory. Tenemos trabajo en nuestro trabajo pendiente para eliminar automáticamente las claves SSH como parte del proceso de cambio de inquilino y, mientras tanto, si está bloqueado para cargar nuevas claves después del modificador de inquilino, se recomienda ponerse en contacto con el soporte técnico para eliminar esas claves SSH antiguas.

Mis credenciales alternativas ya no funcionan. ¿Qué puedo hacer?

Azure DevOps ya no admite la autenticación de credenciales alternativas desde el 2 de marzo de 2020. Si sigue usando credenciales alternativas, le recomendamos encarecidamente que cambie a un método de autenticación más seguro (por ejemplo, tokens de acceso personal o SSH). Más información.

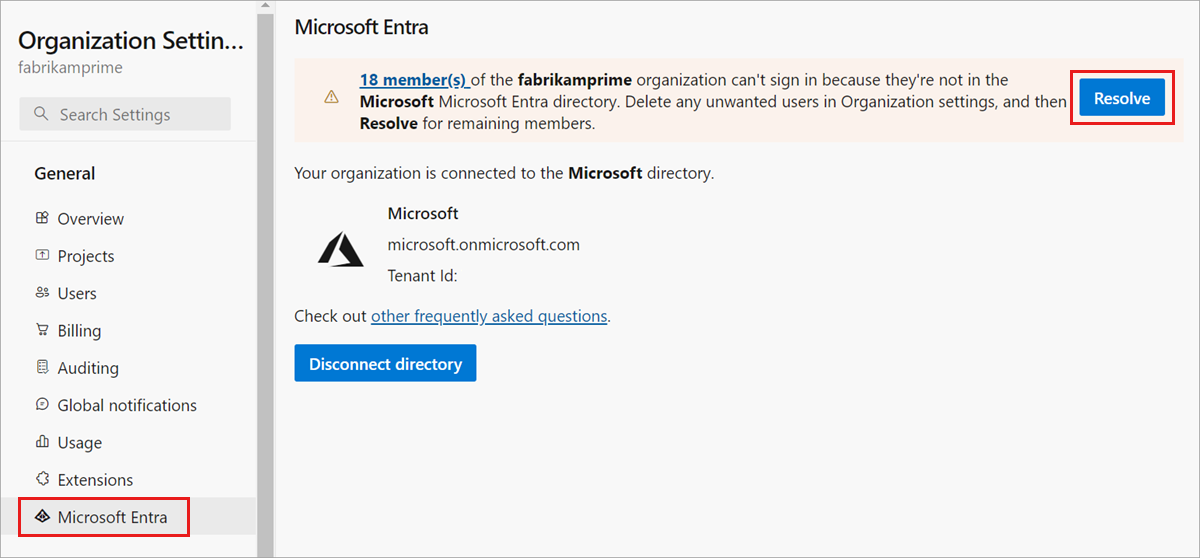

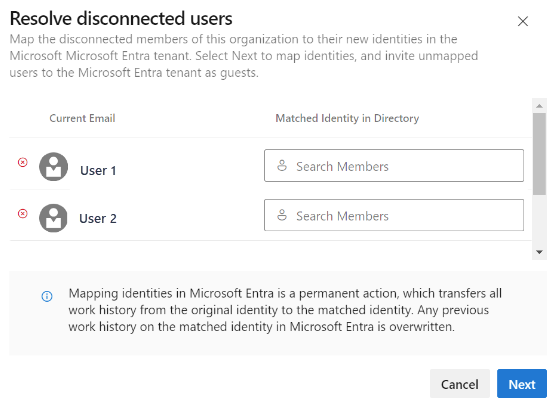

Algunos usuarios están desconectados, pero tienen identidades coincidentes en el identificador de Microsoft Entra. ¿Cuál debo hacer?

En Configuración de la organización de Azure DevOps, seleccione Microsoft Entra ID y Resolver.

Coincide con las identidades. Seleccione Siguiente cuando haya terminado.

Tengo un mensaje de error cuando estaba resolviendo desconexiones. ¿Cuál debo hacer?

Inténtelo de nuevo.

Es posible que sea invitado en el id. de Microsoft Entra. Solicite que un administrador de la organización, que sea miembro del identificador de Microsoft Entra, realice la asignación. O bien, solicite que un administrador del identificador de Entra de Microsoft lo convierta en un miembro.

Si el mensaje de error incluye un usuario en el dominio, pero no los ve activo en el directorio, es probable que el usuario deje la empresa. Vaya a la configuración de usuario de la organización para quitar el usuario de su organización.

Cuando intentaba invitar a un nuevo usuario a mi id. de Microsoft Entra, recibí una excepción 403. ¿Qué puedo hacer?

Es posible que sea invitado en el identificador de Entra de Microsoft y no tenga el permiso adecuado para invitar a los usuarios. Vaya a Configuración de colaboración externa en Id. de Microsoft Entra y mueva el botón de alternancia "Invitados pueden invitar" a Sí. Actualice microsoft Entra ID e inténtelo de nuevo.

¿Mis usuarios mantendrán sus suscripciones de Visual Studio existentes?

Normalmente, los administradores de suscripciones de Visual Studio asignan suscripciones a las direcciones de correo electrónico corporativas de los usuarios para que los usuarios puedan recibir notificaciones y correo electrónico de bienvenida. Si las direcciones de correo electrónico de identidad y suscripción coinciden, los usuarios pueden acceder a las ventajas de la suscripción. A medida que realiza la transición de Microsoft a identidades de Microsoft Entra, las ventajas de los usuarios siguen funcionando con su nueva identidad de Microsoft Entra. Pero las direcciones de correo electrónico deben coincidir. Si las direcciones de correo electrónico no coinciden, el administrador de la suscripción debe reasignar la suscripción. De lo contrario, los usuarios deben agregar una identidad alternativa a su suscripción de Visual Studio.

¿Qué ocurre si tengo que iniciar sesión cuando uso el selector de personas?

Borre la memoria caché del explorador y elimine las cookies de la sesión. Cierre el explorador y vuelva a abrirlo.

¿Qué ocurre si mis elementos de trabajo indican que los usuarios no son válidos?

Borre la memoria caché del explorador y elimine las cookies de la sesión. Cierre el explorador y vuelva a abrirlo.

Una vez que mi organización esté conectada a Microsoft Entra ID, ¿actualizará los elementos de trabajo, las solicitudes de incorporación de cambios y otras partes a las que se hace referencia en el sistema con mi nuevo identificador?

Sí, todas las partes del sistema se actualizan con el nuevo identificador cuando el identificador de un usuario se asigna de su correo electrónico personal a su correo electrónico profesional.

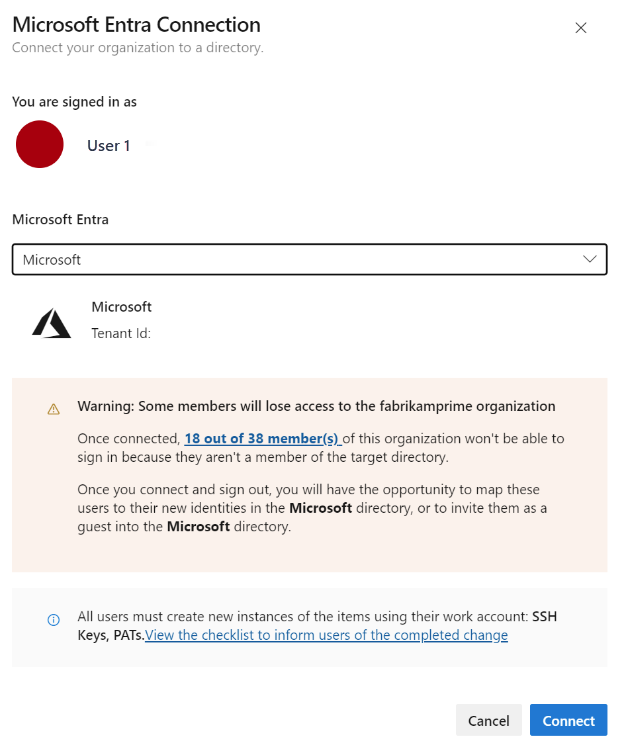

¿Qué ocurre si obtengo una advertencia sobre los miembros que perderán el acceso a la organización?

Todavía puede conectarse a Microsoft Entra ID, pero intente resolver el problema de asignación después de conectarse y seleccionar el texto en negrita para ver qué usuarios se ven afectados. Si todavía necesita ayuda, póngase en contacto con el soporte técnico.

Con más de 100 miembros en mi organización de Azure DevOps, ¿cómo puedo conectarse a un identificador de Microsoft Entra?

Actualmente, todavía puede conectarse, pero las características de asignación e invitación que ayudan a resolver los usuarios desconectados después de la conexión no funcionan más allá de 100. Póngase en contacto con el soporte técnico.

¿Por qué git.exe o Visual Studio no se puede autenticar después de vincular o desvincular de Microsoft Entra ID?

La memoria caché del inquilino debe borrarse si usa una versión de GCM antes de la versión 1.15.0. Borrar la caché de inquilinos es tan fácil como eliminar el %LocalAppData%\GitCredentialManager\tenant.cache archivo en cada máquina que devuelve un error de inicio de sesión. El GCM vuelve a crear y rellena automáticamente el archivo de caché, según sea necesario, en los intentos de inicio de sesión posteriores.

Cómo obtener ayuda o soporte técnico para Azure DevOps

Elija entre las siguientes opciones de soporte técnico:

- Informe de un problema con Azure DevOps en Developer Community.

- Proporcione una sugerencia sobre Developer Community

- Obtener consejos sobre Stack Overflow

- Visualización de los archivos del foro de Azure DevOps en MSDN