Filtrado basado en inteligencia sobre amenazas de Azure Firewall

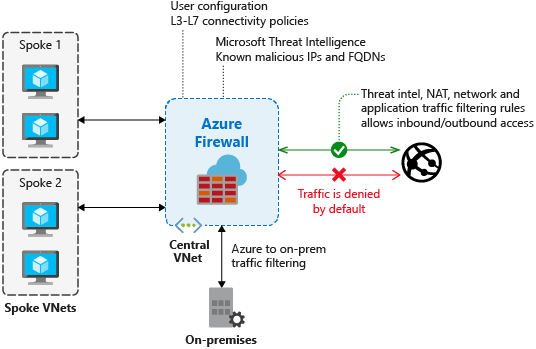

El filtrado basado en inteligencia sobre amenazas puede habilitarse para que el firewall alerte y deniegue el tráfico desde y hacia direcciones IP, FQDN y direcciones URL malintencionadas. Las direcciones IP, los dominios y las direcciones URL proceden de la fuente de inteligencia sobre amenazas de Microsoft, que abarca varios orígenes, incluido el equipo de ciberseguridad de Microsoft. Intelligent Security Graph impulsa la Inteligencia sobre amenazas de Microsoft y usa numerosos servicios, incluido Microsoft Defender for Cloud.

Si ha habilitado el filtrado basado en inteligencia sobre amenazas, el firewall procesa las reglas asociadas antes que cualquiera de las reglas NAT, reglas de red o reglas de aplicación.

Cuando se desencadena una regla, puede optar por registrar solo una alerta o puede elegir la alerta y el modo de denegación.

De forma predeterminada, el filtrado basado en inteligencia sobre amenazas está en el modo de alerta. No se puede desactivar esta característica o cambiar el modo hasta que la interfaz del portal esté disponible en su región.

Puede definir listas de permitidos para que la inteligencia sobre amenazas no filtre el tráfico a ninguno de los FQDN, direcciones IP, intervalos o subredes enumerados.

Para una operación por lotes, puede cargar un archivo CSV con una lista de direcciones IP, intervalos y subredes.

Registros

El siguiente extracto del registro muestra una regla desencadenada:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Prueba

Pruebas de salida: las alertas de tráfico de salida deben ser un caso poco habitual, ya que significa que se ha puesto en peligro su entorno. Para ayudar a probar que las alertas de salida funcionan, hay un FQDN de prueba que desencadena una alerta. Use

testmaliciousdomain.eastus.cloudapp.azure.compara las pruebas salientes.Para prepararse para las pruebas y asegurarse de que no obtiene un error de resolución DNS, configure los siguientes elementos:

- Agregue un registro ficticio al archivo de hosts en el equipo de prueba. Por ejemplo, en un equipo que ejecuta Windows, podría agregar

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comal archivoC:\Windows\System32\drivers\etc\hosts. - Asegúrese de que la solicitud HTTP/S probada está permitida mediante una regla de aplicación, no una regla de red.

- Agregue un registro ficticio al archivo de hosts en el equipo de prueba. Por ejemplo, en un equipo que ejecuta Windows, podría agregar

Pruebas de entrada: puede esperar ver las alertas en el tráfico de entrada si el firewall tiene reglas DNAT configuradas. Verá alertas incluso si el firewall solo permite orígenes específicos en la regla DNAT y se deniega el tráfico de otra manera. Azure Firewall no alerta sobre todos los escáneres de puerto conocidos, solo sobre aquellos que también participan en actividades malintencionadas.