Uso de identidades administradas para acceder a certificados de Azure Key Vault

Una identidad administrada generada por el identificador de Entra de Microsoft permite que la instancia de Azure Front Door acceda fácilmente y de forma segura a otros recursos protegidos por Microsoft Entra, como Azure Key Vault. Azure administra el recurso de identidad, por lo que usted no tiene que crear ni rotar ningún secreto. Para obtener más información sobre las identidades administradas, consulte el artículo sobre Qué son las identidades administradas para recursos de Azure.

Después de habilitar la identidad administrada para Azure Front Door y conceder los permisos adecuados para acceder a su instancia de Azure Key Vault, Front Door solo usa la identidad administrada para acceder a los certificados. Si no agrega el permiso de identidad administrada a la instancia de Key Vault, se produce un error con la rotación automática de certificados personalizados y al agregar nuevos certificados sin permisos para Key Vault. Si deshabilita la identidad administrada, Azure Front Door recurre al uso de la aplicación de Microsoft Entra configurada originalmente. Esta solución no se recomienda y se retirará en el futuro.

Puede conceder dos tipos de identidades a un perfil de Azure Front Door:

Una identidad asignada por el sistema está asociada al servicio y se elimina si se elimina el servicio. El servicio solo puede tener una identidad asignada por el sistema.

Una identidad asignada por el usuario es un recurso de Azure independiente que puede asignarse al servicio. El servicio puede tener varias identidades asignadas por el usuario.

Las identidades administradas son específicas del inquilino de Microsoft Entra donde se hospeda la suscripción de Azure. No se actualizan si una suscripción se mueve a otro directorio. Si se mueve una suscripción, debe volver a crear y configurar la identidad.

También tiene la opción de configurar el acceso de Azure Key Vault mediante control de acceso basado en rol (RBAC) o directiva de acceso.

Requisitos previos

Para poder configurar la identidad administrada para Azure Front Door, debe tener creado un perfil de Azure Front Door Estándar o Premium. Para crear un nuevo perfil de Front Door, consulte este artículo sobre la creación de un perfil de Azure Front Door.

Habilitación de una entidad administrada

Vaya a un perfil de Azure Front Door existente. Seleccione Identidad en Seguridad en el panel de menú izquierdo.

Seleccione una identidad administrada asignada por el sistema o asignada por el usuario.

Asignada por el sistema: se crea una identidad administrada para el ciclo de vida del perfil de Azure Front Door y se usa para acceder a Azure Key Vault.

Asignada por el usuario: un recurso de identidad administrada independiente que se usa para autenticarse en una instancia de Azure Key Vault y que tiene su propio ciclo de vida.

Asignado por el sistema

Cambie el Estado a Activado y, a continuación, seleccione Guardar.

Se le mostrará un mensaje para confirmar que quiere crear una identidad administrada asignada por el sistema para el perfil de Front Door. Seleccione Sí para confirmar la acción.

Una vez que la identidad administrada asignada por el sistema se ha creado y se ha registrado con Microsoft Entra ID, puede usar el id. de objeto (entidad de seguridad) para permitir que Azure Front Door acceda a la instancia de Azure Key Vault.

Asignado por el usuario

Ya debe haber creado una identidad administrada asignada por el usuario. Para crear una nueva identidad, consulte Creación de una identidad administrada asignada por el usuario.

En la pestaña Usuario asignado, seleccione + Agregar para agregar una identidad administrada asignada por el usuario.

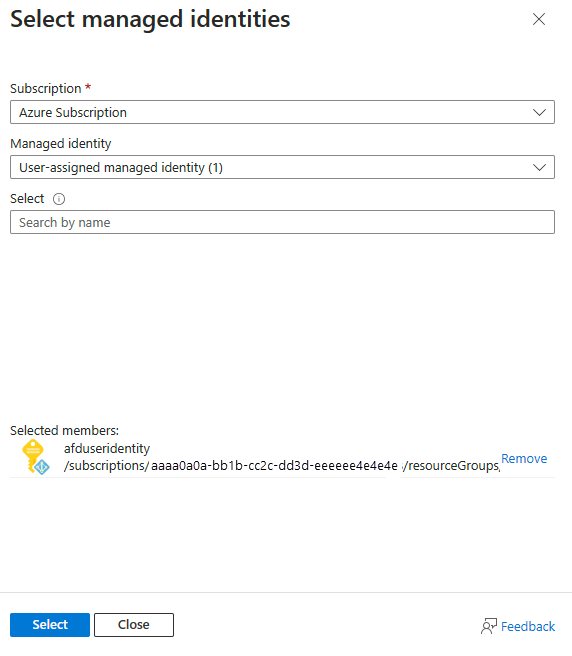

Busque y seleccione la identidad administrada asignada por el usuario. A continuación, seleccione Agregar para agregar la identidad administrada asignada por el usuario al perfil de Azure Front Door.

Verá el nombre de la identidad administrada asignada por el usuario que ha seleccionado en el perfil de Azure Front Door.

Configuración del acceso a Key Vault

- Control de acceso basado en rol: conceda acceso a Azure Front Door a Azure Key Vault con control de acceso específico con Azure Resource Manager.

- Directiva de acceso: control de acceso nativo de Azure Key Vault para conceder acceso a Azure Front Door a Azure Key Vault.

Para obtener más información, consulte Control de acceso basado en roles de Azure (RBAC de Azure) frente a las directivas de acceso.

Control de acceso basado en rol (RBAC)

Vaya a Azure Key Vault. Seleccione Control de acceso (IAM) en Configuración y, luego, seleccione + Crear. Seleccione Agregar asignaciones de roles en el menú desplegable.

En la página Agregar asignación de roles, busque Usuario secreto de Key Vault en el cuadro de búsqueda. A continuación, seleccione Usuario secreto de Key Vault en los resultados de la búsqueda.

Seleccione la pestaña Miembros y, a continuación, seleccione Identidad administrada. Seleccione + Seleccionar miembros para agregar la identidad administrada a la asignación de roles.

Seleccione la identidad administrada asignada por el sistema o asignada por el usuario asociada a Azure Front Door y, a continuación, seleccione Seleccionar para agregar la identidad administrada a la asignación de roles.

Seleccione Revisar y asignar para configurar la asignación del rol.

Directiva de acceso

Vaya a Azure Key Vault. Seleccione Directivas de acceso en Configuración y, luego, seleccione +Crear.

En la pestaña Permisos de la página Creación de una directiva de acceso, seleccione Enumerar y Obtener en Permisos de secretos. Después, seleccione Siguiente para configurar la pestaña siguiente.

En la pestaña Entidad de seguridad, pegue el Id. de objeto (entidad de seguridad) si usa una identidad administrada asignada por el sistema o escriba un nombre si usa una identidad administrada asignada por el usuario. Luego, seleccione la pestaña Revisar y crear. La pestaña Aplicación se omite porque Azure Front Door ya está seleccionado.

Revise la configuración de la directiva de acceso y seleccione Crear para configurarla.

Comprobar acceso

Vaya al perfil de Azure Front Door para el que ha habilitado la identidad administrada y seleccione Secretos en Seguridad.

Confirme que Identidad administrada aparece en la columna Rol de acceso para el certificado que se usa en Front Door. Si va a configurar la identidad administrada por primera vez, debe agregar un certificado a Front Door para ver esta columna.

Pasos siguientes

- Obtenga más información sobre el cifrado TLS de un extremo a otro.

- Obtenga información sobre cómo configurar HTTPS en un dominio personalizado de Azure Front Door.