Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los nodos de Azure Managed Instance para Apache Cassandra requieren acceso a muchos otros servicios de Azure cuando se insertan en la red virtual. Normalmente, el acceso está habilitado asegurándose de que la red virtual tiene acceso saliente a Internet. Si la directiva de seguridad prohíbe el acceso saliente, puede configurar reglas de firewall o rutas definidas por el usuario para el acceso adecuado. Para obtener más información, consulte Reglas de red de salida necesarias.

Si tiene problemas de seguridad interna sobre la filtración de datos, la directiva de seguridad podría prohibir el acceso directo a estos servicios desde la red virtual. Mediante el uso de una red privada virtual (VPN) con la instancia Azure Managed Instance for Apache Cassandra, puede asegurarse de que los nodos de datos de la red virtual solo se comunican solo con un único punto de conexión de VPN, sin acceso directo a ningún otro servicio.

Funcionamiento

Una máquina virtual denominada operador forma parte de cada instancia administrada de Azure para Apache Cassandra y ayuda a administrar el clúster. De forma predeterminada, el operador está en la misma red virtual que el clúster. El operador y las máquinas virtuales de datos tienen las mismas reglas del grupo de seguridad de red (NSG), lo que no es ideal por motivos de seguridad. También le permite evitar que el operador alcance los servicios de Azure necesarios al configurar reglas de grupo de seguridad de red para la subred.

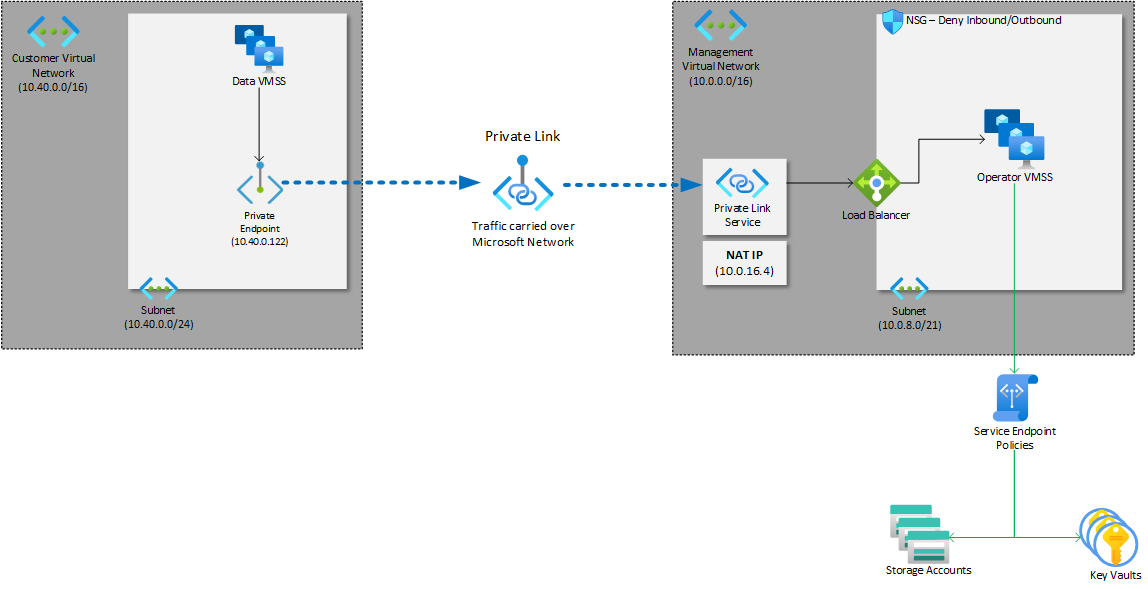

El uso de una VPN como método de conexión para Azure Managed Instance para Apache Cassandra permite al operador estar en una red virtual diferente a la del clúster mediante el servicio private link. El operador está en una red virtual que tiene acceso a los servicios de Azure necesarios y el clúster está en una red virtual que controla.

Con la VPN, el operador ahora puede conectarse a una dirección IP privada dentro del intervalo de direcciones de la red virtual denominada punto de conexión privado. El vínculo privado enruta los datos entre el operador y el punto de conexión privado a través de la red troncal de Azure para evitar la exposición a la red pública de Internet.

Ventajas de seguridad

Queremos evitar que los atacantes accedan a la red virtual donde se implementa el operador e intentan robar datos. Las medidas de seguridad están en vigor para asegurarse de que el operador solo pueda alcanzar los servicios de Azure necesarios.

- Directivas de punto de conexión de servicio: Estas directivas ofrecen un control pormenorizado sobre el tráfico de salida dentro de la red virtual, en particular a los servicios de Azure. Mediante el uso de puntos de conexión de servicio, establecen restricciones. Las directivas permiten el acceso a datos exclusivamente a servicios de Azure especificados, como Azure Monitor, Azure Storage y Azure Key Vault. Estas directivas garantizan que la salida de datos se limita únicamente a las cuentas de Azure Storage predeterminadas, lo que mejora la seguridad y la administración de datos dentro de la infraestructura de red.

- Grupos de seguridad de red: Estos grupos se usan para filtrar el tráfico de red hacia y desde los recursos de una red virtual de Azure. Todo el tráfico está bloqueado del operador a Internet. Solo se permite el tráfico a determinados servicios de Azure mediante un conjunto de reglas de NSG.

Uso de una VPN con Azure Managed Instance for Apache Cassandra

Cree un clúster de Azure Managed Instance para Apache Cassandra mediante

VPNcomo valor de la opción--azure-connection-method:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"Use el siguiente comando para ver las propiedades del clúster:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"En la salida, realice una copia del valor

privateLinkResourceId.En Azure Portal, cree un punto de conexión privado siguiendo estos pasos:

- En la pestaña Recurso , seleccione Conectar a un recurso de Azure por identificador de recurso o alias como método de conexión y seleccione Microsoft.Network/privateLinkServices como tipo de recurso. Escriba el valor

privateLinkResourceIddel paso anterior. - En la pestaña Red virtual, seleccione la subred de la red virtual y la opción Asignar estáticamente la dirección IP.

- Validar y crear.

Nota:

En este momento, la conexión entre el servicio de administración y el punto de conexión privado requiere la aprobación del equipo de Azure Managed Instance for Apache Cassandra.

- En la pestaña Recurso , seleccione Conectar a un recurso de Azure por identificador de recurso o alias como método de conexión y seleccione Microsoft.Network/privateLinkServices como tipo de recurso. Escriba el valor

Obtenga la dirección IP de la NIC de la interfaz de red del punto de conexión privado.

Cree un nuevo centro de datos mediante la dirección IP del paso anterior como parámetro

--private-endpoint-ip-address.

Contenido relacionado

- Obtenga información sobre la configuración del clúster híbrido en Azure Managed Instance for Apache Cassandra.