Transferencia de una suscripción de Azure a otro directorio de Microsoft Entra

Las organizaciones pueden tener varias suscripciones de Azure. Cada suscripción está asociada con una instancia determinada de Microsoft Entra. Para facilitar la operación, puede transferir una suscripción a otro directorio de Microsoft Entra. Al transferir una suscripción a otro directorio de Microsoft Entra, algunos recursos no se transfieren al directorio de destino. Por ejemplo, todas las asignaciones de roles y los roles personalizados en el control de acceso basado en roles de Azure (Azure RBAC) se eliminan permanentemente del directorio de origen y no se transfieren al de destino.

En este artículo se describen los pasos básicos que puede seguir para transferir una suscripción a otro directorio de Microsoft Entra diferente y volver a crear algunos recursos después de la transferencia.

Si en su lugar desea bloquear la transferencia de suscripciones a distintos directorios de la organización, puede configurar una directiva de suscripción. Para más información, consulte Administración de las directivas de una suscripción de Azure.

Nota:

En el caso de las suscripciones de los Proveedores de soluciones en la nube (CSP) de Azure, no se admite cambiar el directorio de Microsoft Entra de la suscripción.

Información general

La transferencia de una suscripción de Azure a otro directorio de Microsoft Entra es un proceso complejo que debe planearse y ejecutarse atentamente. Muchos servicios de Azure requieren entidades de seguridad (identidades) para funcionar con normalidad o incluso administrar otros recursos de Azure. En este artículo se intenta abarcar la mayoría de los servicios de Azure que dependen en gran medida de las entidades de seguridad, pero no es completo.

Importante

En algunos escenarios, la transferencia de una suscripción puede requerir tiempo de inactividad para completar el proceso. Se requiere una planeación cuidadosa para evaluar si se requerirá tiempo de inactividad para la transferencia.

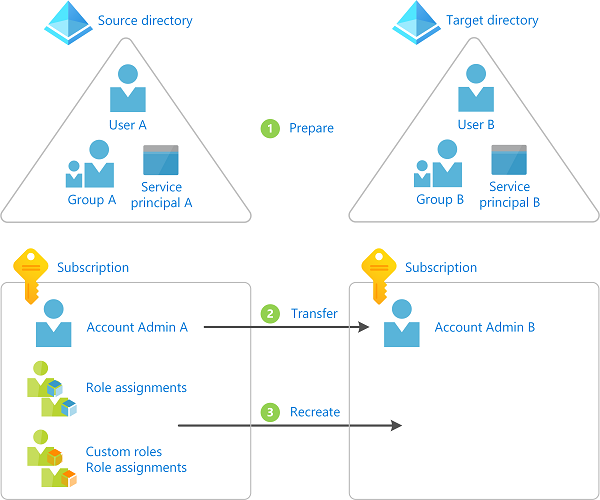

En el diagrama siguiente se muestran los pasos básicos que debe seguir al transferir una suscripción a otro directorio.

Preparación de la transferencia

Transferencia de una suscripción de Azure a un directorio diferente

Nueva creación de recursos en el directorio de destino, como asignaciones de roles, roles personalizados e identidades administradas

Decisión sobre la transferencia de una suscripción a otro directorio

A continuación se indican algunos de los motivos por los que es posible que quiera transferir una suscripción:

- Debido a una fusión o adquisición de la empresa, quiere administrar una suscripción adquirida en el directorio principal de Microsoft Entra.

- Alguien de su organización ha creado una suscripción y quiere afianzar la administración en un directorio concreto de Microsoft Entra.

- Tiene aplicaciones que dependen de un identificador de suscripción o una dirección URL determinados y no es fácil modificar el código o la configuración de la aplicación.

- Una parte de su negocio se ha dividido en una empresa independiente y debe trasladar algunos de sus recursos a otro directorio de Microsoft Entra.

- Quiere administrar algunos de los recursos en otro directorio de Microsoft Entra con fines de aislamiento de seguridad.

Enfoques alternativos

La transferencia de una suscripción requiere un tiempo de inactividad para completar el proceso. En función de su escenario, puede tener en cuenta los siguientes enfoques alternativos:

- Vuelva a crear los recursos y copie los datos en el directorio de destino y la suscripción.

- Adopte una arquitectura de varios directorios y deje la suscripción en el directorio de origen. Use Azure Lighthouse para delegar recursos de modo que los usuarios del directorio de destino puedan acceder a la suscripción en el directorio de origen. Para más información, consulte Azure Lighthouse en escenarios empresariales.

Comprensión del impacto de transferir una suscripción

Varios recursos de Azure tienen una dependencia de una suscripción o un directorio. En función de su situación, en la tabla siguiente se muestra el impacto conocido de la transferencia de una suscripción. Al seguir los pasos de este artículo, puede volver a crear algunos de los recursos que existían antes de la transferencia de la suscripción.

Importante

En esta sección se enumeran los servicios o recursos de Azure conocidos que dependen de la suscripción. Dado que los tipos de recursos de Azure están evolucionando constantemente, puede haber dependencias adicionales que no aparezcan aquí y que puedan ocasionar un cambio importante en el entorno.

| Servicio o recurso | Afectado | Recuperable | ¿Estás impactado? | Qué puede hacer |

|---|---|---|---|---|

| Asignaciones de roles | Sí | Sí | Lista de asignaciones de roles | Todas las asignaciones de roles se eliminan permanentemente. Debe asignar usuarios, grupos y entidades de seguridad de servicio a los objetos correspondientes del directorio de destino. Debe volver a crear asignaciones de roles. |

| Roles personalizados | Sí | Sí | Lista de roles personalizados | Todos los roles personalizados se eliminan de forma permanente. Debe volver a crear los roles personalizados y las asignaciones de roles. |

| Identidades administradas asignadas por el sistema | Sí | Sí | Lista de identidades administradas | Debe deshabilitar y volver a habilitar las identidades administradas. Debe volver a crear asignaciones de roles. |

| Identidades administradas asignadas por el usuario | Sí | Sí | Lista de identidades administradas | Debe eliminar, volver a crear y adjuntar las identidades administradas al recurso adecuado. Debe volver a crear asignaciones de roles. |

| Azure Key Vault | Sí | Sí | Lista de directivas de acceso de Key Vault | Debe actualizar el identificador de inquilino asociado con los almacenes de claves. Debe quitar y agregar nuevas directivas de acceso. |

| Instancias de Azure SQL Database con integración de la autenticación de Microsoft Entra habilitada | Sí | No | Comprobación de las bases de datos de Azure SQL con la autenticación de Microsoft Entra | No puede transferir una base de datos de Azure SQL con Autenticación de Microsoft Entra habilitada para un directorio diferente. Para más información, consulte Uso de la autenticación de Microsoft Entra. |

| Azure Database for MySQL con la integración de autenticación de Microsoft Entra habilitada | Sí | No | No se puede transferir una base de datos de Azure para MySQL (servidor único y flexible) con la autenticación de Microsoft Entra habilitada a un directorio diferente. | |

| Servidor flexible de Azure Database for PostgreSQL con la integración de autenticación de Microsoft Entra habilitada o con la clave administrada por el cliente habilitada | Sí | No | No se puede transferir una instancia de Azure Database for PostgreSQL con la autenticación de Microsoft Entra o con la clave administrada por el cliente habilitada a un directorio diferente. Primero debe deshabilitar estas características, transferir el servidor y volver a habilitar estas características. | |

| Azure Storage y Azure Data Lake Storage Gen2 | Sí | Sí | Debe volver a crear las ACL. | |

| Azure Files | Sí | En la mayoría de los escenarios | Debe volver a crear las ACL. En el caso de las cuentas de almacenamiento con la autenticación Entra Kerberos habilitada, debe deshabilitar y volver a habilitar la autenticación De Entra Kerberos después de la transferencia. En el caso de Entra Domain Services, no se admite la transferencia a otro directorio de Microsoft Entra donde Entra Domain Services no está habilitado. | |

| Azure File Sync | Sí | Sí | El servicio de sincronización del almacenamiento o la cuenta de almacenamiento se pueden mover a un directorio diferente. Para obtener más información, consulte Preguntas más frecuentes (P+F) sobre Azure Files | |

| Azure Managed Disks | Sí | Sí | Si usa conjuntos de cifrado de disco para cifrar instancias de Managed Disks con claves administradas por el cliente, debe deshabilitar y volver a habilitar las identidades asignadas por el sistema asociadas a los conjuntos de cifrado de disco. Además, debe volver a crear las asignaciones de roles, es decir, volver a conceder los permisos necesarios a los conjuntos de cifrado de disco en las instancias de Key Vault. | |

| Azure Kubernetes Service | Sí | No | No puede transferir el clúster de AKS y sus recursos asociados a otro directorio. Para obtener más información, consulte Preguntas más frecuentes sobre Azure Kubernetes Service (AKS) | |

| Azure Policy | Sí | No | Todos los objetos de Azure Policy, incluidas las definiciones personalizadas, las asignaciones, las exenciones y los datos de cumplimiento. | Tendrá que exportar, importar y volver a asignar las definiciones. Después, cree asignaciones de directiva y las exenciones de directiva necesarias. |

| Servicios de dominio de Microsoft Entra | Sí | No | No puede transferir un dominio administrado de Microsoft Entra Domain Services a otro directorio. Para obtener más información, consulte Preguntas más frecuentes (P+F) sobre Microsoft Entra Domain Services | |

| Registros de aplicaciones | Sí | Sí | ||

| Microsoft Dev Box | Sí | No | No se puede transferir un equipo de desarrollo y sus recursos asociados a un directorio diferente. Una vez que una suscripción se mueve a otro inquilino, no podrá realizar ninguna acción en el equipo de desarrollo | |

| Entornos de implementación de Azure | Sí | No | No se puede transferir un entorno y sus recursos asociados a un directorio diferente. Una vez que una suscripción se mueve a otro inquilino, no podrá realizar ninguna acción en el entorno | |

| Azure Service Fabric | Sí | No | Debe volver a crear el clúster. Para más información, consulte Preguntas más frecuentes sobre clústeres de SF o Preguntas más frecuentes sobre clústeres administrados de SF | |

| Azure Service Bus | Sí | Sí | Debe eliminar, volver a crear y adjuntar las identidades administradas al recurso adecuado. Debe volver a crear asignaciones de roles. | |

| Área de trabajo de Azure Synapse Analytics | Sí | Sí | Debe actualizar el identificador de inquilino asociado al área de trabajo de Synapse Analytics. Si el área de trabajo está asociada a un repositorio de Git, debe actualizar la configuración de Git del área de trabajo. Para obtener más información, consulte Recuperación del área de trabajo de Synapse Analytics después de transferir una suscripción a otro directorio de Microsoft Entra (inquilino). | |

| Azure Databricks | Sí | No | Actualmente, Azure Databricks no admite mover áreas de trabajo a un nuevo inquilino. Para obtener más información, consulte Administración de cuentas de Azure Databricks. | |

| Azure Compute Gallery | Sí | Sí | Replique las versiones de la imagen de la galería en otras regiones o copie una imagen de otra galería. |

Advertencia

Si usa el cifrado en reposo para un recurso, como una cuenta de almacenamiento o una base de datos SQL, que tiene una dependencia de un almacén de claves que se transfiere, puede provocar un escenario irrecuperable. Si tiene esta situación, debe seguir los pasos necesarios para usar un almacén de claves diferente o deshabilitar temporalmente las claves administradas por el cliente para evitar este escenario irrecuperable.

Para obtener una lista de algunos de los recursos de Azure que se verán afectados al transferir una suscripción, también puede ejecutar una consulta en Azure Resource Graph. Para obtener una consulta de ejemplo, consulte Enumeración de los recursos afectados al transferir una suscripción de Azure.

Requisitos previos

Para completar estos pasos, necesitará lo siguiente:

- Bash en Azure Cloud Shell o CLI de Azure

- Propietario de la cuenta de facturación de la suscripción que quiere transferir en el directorio de origen

- Una cuenta de usuario en el directorio de origen y de destino para el usuario que realiza el cambio de directorio

Paso 1: Preparación de la transferencia

Inicio de sesión en el directorio de origen

Inicie sesión en Azure como administrador.

Obtenga la lista de suscripciones con el comando az account list.

az account list --output tableUse az account set para definir la suscripción activa que quiere transferir.

az account set --subscription "Marketing"

Instalación de la extensión Azure Resource Graph

La extensión de la CLI de Azure para Azure Resource Graph, resource-graph, le permite usar el comando az graph para consultar los recursos que administra Azure Resource Manager. Usará este comando en pasos posteriores.

Use az extension list para ver si tiene instalada la extensión resource-graph.

az extension listSi usa una versión preliminar o una versión anterior de la extensión resource-graph, use az extension update para actualizar la extensión.

az extension update --name resource-graphSi la extensión resource-graph no está instalada, use az extension add para instalar la extensión.

az extension add --name resource-graph

Guardar todas las asignaciones de roles

Use az role assignment list para mostrar todas las asignaciones de roles (incluidas las heredadas).

Para facilitar la revisión de la lista, puede exportar la salida como JSON, TSV o tabla. Para obtener más información, consulte Lista de asignaciones de roles con RBAC y la CLI de Azure.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtGuarde la lista de asignaciones de roles.

Cuando se transfiere una suscripción, todas las asignaciones de roles se eliminan permanentemente, de modo que es importante guardar una copia.

Revise la lista de asignaciones de roles. Es posible que haya asignaciones de roles que no necesite en el directorio de destino.

Guardar roles personalizados

Use az role definition list para enumerar los roles personalizados. Para más información, consulte Creación o actualización de roles personalizados de Azure mediante la CLI de Azure.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Guarde cada rol personalizado que necesitará en el directorio de destino como archivo JSON independiente.

az role definition list --name <custom_role_name> > customrolename.jsonRealice copias de los archivos de rol personalizados.

Modifique cada copia para usar el formato siguiente.

Usará estos archivos posteriormente para volver a crear los roles personalizados en el directorio de destino.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Determinación de las asignaciones de usuario, grupo y entidad de servicio

En función de la lista de asignaciones de roles, determine los usuarios, grupos y entidades de servicio con los que creará una asignación en el directorio de destino.

Para identificar el tipo de entidad de seguridad, examine la propiedad

principalTypede cada asignación de roles.Si es necesario, en el directorio de destino, cree los usuarios, grupos o entidades de servicio que necesitará.

Lista de asignaciones de roles para identidades administradas

Las identidades administradas no se actualizan cuando una suscripción se transfiere a otro directorio. Como resultado, se interrumpe cualquier identidad administrada asignada por el sistema o por el usuario. Después de la transferencia, puede volver a habilitar las identidades administradas asignadas por el sistema. En el caso de las identidades administradas asignadas por el usuario, tendrá que volver a crearlas y adjuntarlas en el directorio de destino.

Revise la lista de servicios de Azure que admiten identidades administradas para anotar dónde podría estar usando identidades administradas.

Use az ad sp list para mostrar las identidades administradas asignadas por el sistema y por el usuario.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"En la lista de identidades administradas, determine cuáles son las asignadas por el sistema y por el usuario. Puede usar los criterios siguientes para determinar el tipo.

Criterios Tipo de identidad administrada La propiedad alternativeNamesincluyeisExplicit=False.Asignada por el sistema La propiedad alternativeNamesno incluyeisExplicit.Asignada por el sistema La propiedad alternativeNamesincluyeisExplicit=True.Asignada por el usuario También puede usar az identity list para enumerar las identidades administradas asignadas por el usuario. Para más información, consulte Creación, enumeración o eliminación de una identidad administrada asignada por el usuario mediante la CLI de Azure.

az identity listObtenga una lista de los valores de

objectIdpara las identidades administradas.Compruebe si en la lista de asignaciones de roles hay alguna asignación de roles para las identidades administradas.

Enumeración de almacenes de claves

Cuando se crea un almacén de claves, se asocia automáticamente a un identificador de inquilino de Microsoft Entra para la suscripción en la que ha sido creado. Las entradas de la directiva de acceso también se asocian con este identificador de inquilino. Para obtener más información, consulte Traslado de Azure Key Vault a otra suscripción.

Advertencia

Si usa el cifrado en reposo para un recurso, como una cuenta de almacenamiento o una base de datos SQL, que tiene una dependencia de un almacén de claves que se transfiere, puede provocar un escenario irrecuperable. Si tiene esta situación, debe seguir los pasos necesarios para usar un almacén de claves diferente o deshabilitar temporalmente las claves administradas por el cliente para evitar este escenario irrecuperable.

Si tiene un almacén de claves, use az keyvault show para mostrar las directivas de acceso. Para más información, consulte Asignación de una directiva de acceso de Key Vault.

az keyvault show --name MyKeyVault

Enumeración de bases de datos de Azure SQL con autenticación de Microsoft Entra

Use az sql server ad-admin list y la extensión az graph para ver si está usando instancias de Azure SQL Database con integración de la autenticación de Microsoft Entra habilitada. Para obtener más información, consulte Configuración y administración de la autenticación de Microsoft Entra con SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Lista de ACL

Si usa Azure Data Lake Storage Gen2, enumere las ACL que se aplican a cualquier archivo mediante Azure Portal o PowerShell.

Si usa Azure Files, enumere las ACL que se aplican a cualquier archivo.

Lista de otros recursos conocidos

Use az account show para obtener el identificador de la suscripción (en

bash).subscriptionId=$(az account show --output tsv --query id)Use la extensión az graph para mostrar otros recursos de Azure con dependencias de directorio de Microsoft Entra conocidas (en

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Paso 2: Transferencia de la suscripción

En este paso, transferirá la suscripción del directorio de origen al de destino. Los pasos serán diferentes en función de si desea transferir también la propiedad de la facturación.

Advertencia

Al transferir la suscripción, todas las asignaciones de roles del directorio de origen se eliminan permanentemente y no se pueden restaurar. No puede volver atrás una vez transferida la suscripción. Asegúrese de completar los pasos anteriores antes de realizar este paso.

Determine si desea transferir también la propiedad de facturación a otra cuenta.

Transfiera la suscripción a un directorio diferente.

- Si quiere mantener la propiedad de facturación actual, siga los pasos de Asociación o incorporación de una suscripción de Azure al inquilino de Microsoft Entra.

- Si también quiere transferir la propiedad de facturación, siga los pasos de Transferencia de la propiedad de facturación de una suscripción de Azure a otra cuenta. Para transferir la suscripción a otro directorio, debe activar la casilla Inquilino de la suscripción de Microsoft Entra.

Una vez que haya finalizado la transferencia de la suscripción, regrese a este artículo para volver a crear los recursos en el directorio de destino.

Paso 3: Nueva creación de los recursos

Inicio de sesión en el directorio de destino

En el directorio de destino, inicie sesión como el usuario que aceptó la solicitud de transferencia.

Solo el usuario de la cuenta nueva que aceptó la solicitud de transferencia tendrá acceso para administrar los recursos.

Obtenga la lista de suscripciones con el comando az account list.

az account list --output tableUse az account set para definir la suscripción activa que quiere usar.

az account set --subscription "Contoso"

Creación de roles personalizados

Use az role definition create para crear cada rol personalizado a partir de los archivos que creó anteriormente. Para más información, consulte Creación o actualización de roles personalizados de Azure mediante la CLI de Azure.

az role definition create --role-definition <role_definition>

Asignación de roles

Use az role assignment create para asignar roles a usuarios, grupos y entidades de servicio. Para más información, vea Asignación de roles de Azure mediante la CLI de Azure.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Actualización de identidades administradas asignadas por el sistema

Deshabilite y vuelva a habilitar las identidades administradas asignadas por el sistema.

Servicio de Azure Información adicional Máquinas virtuales Configuración de identidades administradas para recursos de Azure en una VM de Azure mediante la CLI de Azure Conjuntos de escalado de máquinas virtuales Configuración de identidades administradas de recursos de Azure en un conjunto de escalado de máquinas virtuales mediante la CLI de Azure Otros servicios Servicios que admiten identidades administradas para recursos de Azure Use az role assignment create para asignar roles a identidades administradas asignadas por el sistema. Para más información, consulte Asignación de un acceso de identidad administrada a un recurso mediante la CLI de Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Actualización de identidades administradas asignadas por el usuario

Elimine, vuelva a crear y adjunte identidades administradas asignadas por el usuario.

Servicio de Azure Información adicional Máquinas virtuales Configuración de identidades administradas para recursos de Azure en una VM de Azure mediante la CLI de Azure Conjuntos de escalado de máquinas virtuales Configuración de identidades administradas de recursos de Azure en un conjunto de escalado de máquinas virtuales mediante la CLI de Azure Otros servicios Servicios que admiten identidades administradas para recursos de Azure

Creación, enumeración o eliminación de una identidad administrada asignada por el usuario mediante la CLI de AzureUse az role assignment create para asignar roles a identidades administradas asignadas por el usuario. Para más información, consulte Asignación de un acceso de identidad administrada a un recurso mediante la CLI de Azure.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Actualización de almacenes de claves

En esta sección se describen los pasos básicos para actualizar los almacenes de claves. Para obtener más información, consulte Traslado de Azure Key Vault a otra suscripción.

Actualice el identificador de inquilino asociado a todas las instancias de Key Vault existentes en la suscripción al directorio de destino.

Quitar todas las entradas de la directiva de acceso existentes.

Agregue nuevas entradas de la directiva de acceso asociadas con el directorio de destino.

Actualización de ACL

Si usa Azure Data Lake Storage Gen2, asigne las ACL adecuadas. Para más información, consulte Control de acceso en Azure Data Lake Storage Gen2.

Si usa Azure Files, asigne las ACL adecuadas.

Revisión de otros métodos de seguridad

Incluso si las asignaciones de roles se quitan durante la transferencia, es posible que los usuarios de la cuenta del propietario original sigan teniendo acceso a la suscripción mediante otros métodos seguridad, como los siguientes:

- Claves de acceso para servicios como Almacenamiento.

- Certificados de administración que conceden al administrador de usuarios acceso a los recursos de la suscripción.

- Credenciales de acceso remoto para servicios como Azure Virtual Machines.

Si su intención es quitar el acceso de los usuarios del directorio de origen para que no tengan acceso en el directorio de destino, considere la posibilidad de cambiar las credenciales. Hasta que se actualicen las credenciales, los usuarios seguirán teniendo acceso después de la transferencia.

Cambie las claves de acceso de la cuenta de almacenamiento. Para obtener más información, consulte Administración de las claves de acceso de la cuenta de almacenamiento.

Si usa claves de acceso para otros servicios, como Azure SQL Database o la mensajería de Azure Service Bus, cambie las claves de acceso.

Para los recursos que usan secretos, abra la configuración del recurso y actualice el secreto.

En el caso de los recursos que usan certificados, actualice el certificado.